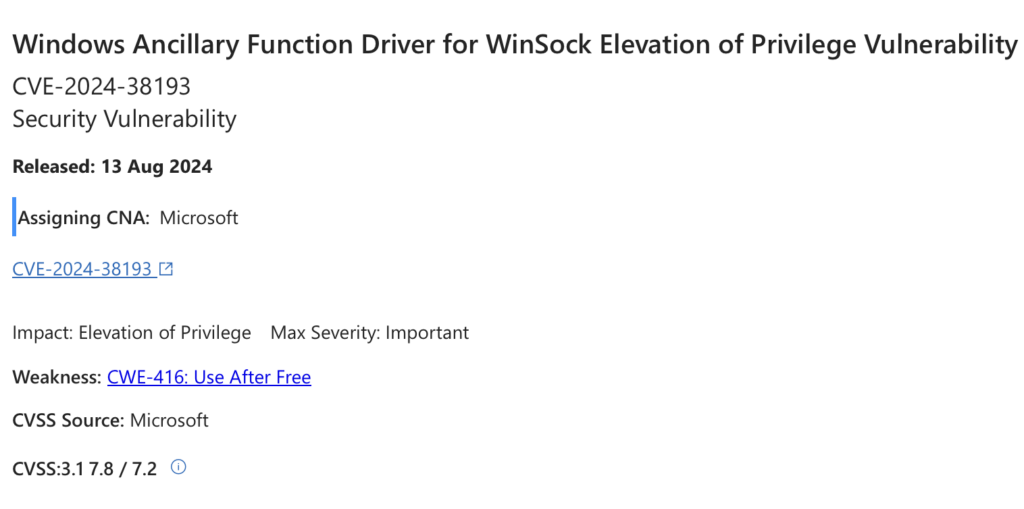

Une vulnérabilité de sécurité récemment corrigée dans Microsoft Windows a été activement exploitée par le groupe Lazare, un groupe de piratage informatique notoirement sponsorisé par l'État et associé à la Corée du Nord. La faille, identifiée en tant que CVE-2024-38193 et noté avec un score CVSS de 7.8, il s'agit d'un bug d'escalade de privilèges dans le pilote de fonction auxiliaire Windows (AFD.sys) pour WinSock.

CVE-2024-38193 expliqué

Une vulnérabilité de sécurité récemment corrigée dans Microsoft Windows a été activement exploitée par le groupe Lazarus, un groupe de piratage informatique notoirement sponsorisé par l'État et associé à la Corée du Nord. La faille, identifié comme CVE-2024-38193 et évalué avec un score CVSS de 7.8, il s'agit d'un bug d'escalade de privilèges dans le pilote de fonction auxiliaire Windows (AFD.sys) pour WinSock.

Cette vulnérabilité critique permet aux attaquants d'obtenir des privilèges de niveau SYSTÈME, fournir un accès non autorisé à des zones sensibles d'un système compromis. Microsoft a corrigé cette faille dans le cadre de sa mise à jour mensuelle Patch Tuesday, soulignant l'importance de mettre à jour régulièrement les systèmes pour atténuer les risques de sécurité.

Des chercheurs de Gen Digital, dont Luigino Camastra et Milánek, sont crédités de la découverte et du signalement de la faille. Génération numérique, connu pour posséder des marques de sécurité populaires telles que Norton, Avast, Avira, AVG, Défenseur de la réputation, et CCleaner, a noté que la vulnérabilité était exploité dès juin 2024. La vulnérabilité a permis aux attaquants de contourner les mesures de sécurité standard et d'accéder à des composants système restreints qui sont généralement interdits aux utilisateurs et aux administrateurs..

Les attaques exploitant cette vulnérabilité étaient notamment marquées par le déploiement d'un rootkit connu sous le nom de FudModule, qui est conçu pour échapper à la détection. Bien que les détails techniques des attaques restent flous, cette méthode d'exploitation est similaire à une vulnérabilité précédente, CVE-2024-21338, que Microsoft a corrigé en février 2024. Cette vulnérabilité, une faille d'escalade des privilèges du noyau Windows dans le pilote AppLocker (appid.sys), était aussi Exploité par le Groupe Lazarus pour installer le rootkit FudModule.

Ces attaques sont importantes car elles vont au-delà du simple « Bring Your Own Vulnerable Driver » (BYOVD) tactique. Plutôt que d’utiliser un pilote introduit par l’attaquant, le groupe Lazarus a exploité des failles dans les pilotes existants déjà présents sur les hôtes Windows. Cette méthode fournit un moyen efficace de contourner les protocoles de sécurité, ce qui rend plus difficile pour les solutions de sécurité de détecter et de prévenir ces intrusions.

Une enquête plus approfondie sur ces attaques a révélé que Rootkit FudModule est généralement transmis via un cheval de Troie d'accès à distance (RAT) appelé RAT de kaolin. Selon une étude antérieure d'Avast, le groupe Lazarus utilise FudModule de manière sélective, en le déployant uniquement dans des conditions spécifiques pour éviter une exposition inutile.

Alors que le groupe Lazarus continue de cibler les vulnérabilités critiques, il reste essentiel pour les organisations et les particuliers de rester vigilants et d'appliquer rapidement les correctifs de sécurité.

Cette vulnérabilité critique permet aux attaquants d'obtenir des privilèges de niveau SYSTÈME, fournir un accès non autorisé à des zones sensibles d'un système compromis. Microsoft a corrigé cette faille dans le cadre de sa mise à jour mensuelle Patch Tuesday, soulignant l'importance de mettre à jour régulièrement les systèmes pour atténuer les risques de sécurité.

Des chercheurs de Gen Digital, dont Luigino Camastra et Milánek, sont crédités de la découverte et du signalement de la faille. Génération numérique, connu pour posséder des marques de sécurité populaires telles que Norton, Avast, Avira, AVG, Défenseur de la réputation, et CCleaner, a noté que la vulnérabilité a été exploitée dès juin 2024. La vulnérabilité a permis aux attaquants de contourner les mesures de sécurité standard et d'accéder à des composants système restreints qui sont généralement interdits aux utilisateurs et aux administrateurs..

Attaques basées sur CVE-2024-21338

Les attaques exploitant cette vulnérabilité étaient notamment marquées par le déploiement d'un rootkit connu sous le nom de FudModule, qui est conçu pour échapper à la détection. Bien que les détails techniques des attaques restent flous, cette méthode d'exploitation est similaire à une vulnérabilité précédente, CVE-2024-21338, que Microsoft a corrigé en février 2024. Cette vulnérabilité, une faille d'escalade des privilèges du noyau Windows dans le pilote AppLocker (appid.sys), a également été utilisé par le groupe Lazarus pour installer le rootkit FudModule.

Ces attaques sont importantes car elles vont au-delà du simple « Bring Your Own Vulnerable Driver » (BYOVD) tactique. Plutôt que d’utiliser un pilote introduit par l’attaquant, le groupe Lazarus a exploité des failles dans les pilotes existants déjà présents sur les hôtes Windows. Cette méthode fournit un moyen efficace de contourner les protocoles de sécurité, ce qui rend plus difficile pour les solutions de sécurité de détecter et de prévenir ces intrusions.

Une enquête plus approfondie sur ces attaques a révélé que le rootkit FudModule est généralement diffusé via un cheval de Troie d'accès à distance (RAT) appelé Kaolin RAT. Selon une étude antérieure d'Avast, le groupe Lazarus utilise FudModule de manière sélective, en le déployant uniquement dans des conditions spécifiques pour éviter une exposition inutile.

Alors que le groupe Lazarus continue de cibler les vulnérabilités critiques, il reste essentiel pour les organisations et les particuliers de rester vigilants et d'appliquer rapidement les correctifs de sécurité.