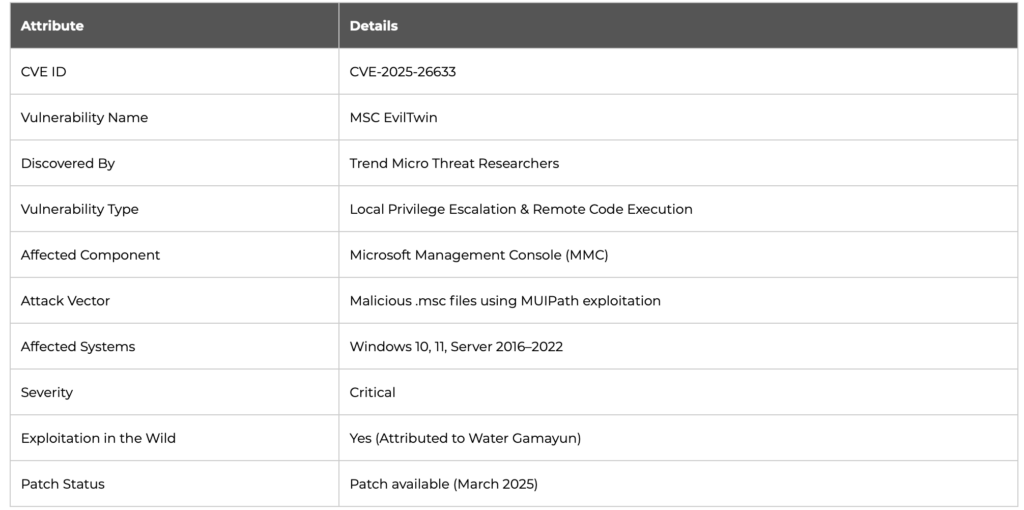

Au début 2025, les chercheurs en cybersécurité ont découvert un vulnérabilité du jour zéro à Console de gestion de Microsoft (MMC), suivi comme CVE-2025-26633 et surnommé MSC EvilTwin. Cette faille critique est activement exploitée par un groupe de menaces surnommé Gamayun d'eau et représente un vecteur dangereux pour exécution de code distant sur les systèmes Windows.

Qu'est-ce que MSC EvilTwin (CVE-2025-26633)?

La vulnérabilité CVE-2025-26633 provient de la manière dont MMC charge les ressources localisées (.fichiers msc) via MUIPath environnement. Les attaquants peuvent créer un fichier de console malveillant et le placer dans un en-US sous-répertoire, lui permettant de remplacer un légitime lors de son exécution. L'exploit permet aux adversaires de charger des DLL et d'exécuter des commandes shell sans interaction de l'utilisateur., contourner les contrôles de sécurité traditionnels.

Détails techniques de CVE-2025-26633

- Type de vulnérabilité: Élévation des privilèges locaux et exécution de code à distance

- vecteur d'attaque: Fichiers .msc malveillants exploitant MUIPath

- Systèmes concernés: Fenêtres 10, 11, et les variantes de Windows Server exécutant des versions vulnérables de MMC

- Découvert par: Trend Micro et les chercheurs communautaires

Comment fonctionne l'exploit MSC EvilTwin

Le cœur de l'exploit consiste à tromper MMC pour qu'il donne la priorité à un fichier de console malveillant.. Ceci est réalisé en plantant deux fichiers .msc portant le même nom:

- Un leurre (bénin) fichier console dans le répertoire attendu

- Un homologue malveillant dans le localisé

en-USdossier

Lorsqu'il est exécuté, MMC charge le fichier malveillant localisé via son comportement de chemin de recherche, permettant l'intégration ExecuteShellCommand méthode pour exécuter des commandes shell, cédant essentiellement le contrôle à l'attaquant.

Flux d'exploitation

- L'utilisateur ouvre un fichier .msc d'apparence légitime

- Recherches MMC

en-USet charge la charge utile de l'attaquant - Mal intentionné

ExecuteShellCommandlance des scripts PowerShell ou cmd - Les charges utiles sont supprimées et exécutées silencieusement

Charges utiles livrées via CVE-2025-26633

chercheurs Trend Micro observé que Water Gamayun a utilisé la technique MSC EvilTwin pour délivrer une variété de codes malveillants:

Voleur EncryptHub

Ce voleur d'informations modulaire capture les informations d'identification du navigateur, métadonnées du système, contenu du presse-papiers, et les données du portefeuille de crypto-monnaie. Il télécharge les actifs volés vers une infrastructure contrôlée par l'attaquant via des requêtes HTTP POST.

Porte dérobée DarkWisp

Une porte dérobée sophistiquée offrant un accès complet au shell, transfert de fichiers, et mécanismes de persistance. Il communique avec un système de commande et de contrôle (C2) serveur utilisant le trafic crypté TLS.

Implant SilentPrism

Cet implant furtif échappe à la détection en utilisant des services Windows légitimes. Il est principalement utilisé pour le mouvement latéral et l'exfiltration de données.

Voleur de Rhadamanthe

Un infostealer commercial en tant que service (IaaS) solution trouvée dans les forums underground. Il cible les informations d'identification FTP, clients de chat, et applications bancaires.

Gamayun d'eau: Acteur de menace derrière l'exploitation

Gamayun d'eau est un groupe de menace présumé d'Europe de l'Est connu pour exploiter les systèmes binaires de vie de la terre (LOLBins), exploiter les mécanismes internes de Windows, et déployer des logiciels malveillants personnalisés via des campagnes de phishing et de malvertising. Ils ont montré une tendance à utiliser des exploits zero-day pour l'accès initial, suivi de charges utiles modulaires pour le vol de données et l'espionnage.

Infrastructure d'attaque

Le groupe opère à l'aide d'un réseau de domaines DNS dynamiques en évolution rapide, fournisseurs d'hébergement cloud, et des services Web légitimes comme GitHub et Dropbox pour héberger des charges utiles et exfiltrer des données. Leur infrastructure était liée à des campagnes antérieures ciblant les secteurs financiers et énergétiques en Amérique du Nord et en Europe..

Recommandations d'atténuation et de défense

1. Appliquer les correctifs Microsoft

Microsoft a publié un correctif d'urgence pour CVE-2025-26633. Les organisations doivent appliquer le correctif immédiatement via Windows Update ou MSRC.

2. Désactiver l'exécution du fichier de la console lorsque cela est possible

Restreindre l'exécution du fichier .msc aux administrateurs de confiance. Utilisez AppLocker ou Windows Defender Application Control (WDAC) pour bloquer les fichiers .msc inconnus.

3. Surveiller les indicateurs de compromission (CIO)

Recherchez une activité inhabituelle des coquillages, modifications de clé de registre, et l'exécution de fichiers à partir de dossiers localisés (par exemple, C:\Windows\System32\en-US\).

4. Formation de sensibilisation des utilisateurs

Sensibiliser les employés aux e-mails d'hameçonnage, pièces jointes suspectes, et les risques d'ouverture de fichiers de console inconnus.

5. Détection des points finaux & Réponse (EDR)

Utilisez des outils EDR avancés pour détecter les comportements d'exploitation tels que la génération de shell à partir de MMC ou le chargement de DLL non signées.

pensées conclusives

L'exploitation de CVE-2025-26633 prouve que les attaquants sont de plus en plus habiles à exploiter des fonctionnalités système négligées pour contourner les défenses traditionnelles.. En abusant d’un composant relativement obscur comme MUIPath de MMC, Le groupe de menaces Water Gamayun a démontré non seulement une sophistication technique mais aussi une compréhension stratégique des composants internes de Windows que de nombreux défenseurs sous-estiment.

Ce qui rend cet exploit particulièrement insidieux, c'est sa furtivité.. L'utilisation de dossiers localisés, fichiers .msc apparemment bénins, et les méthodes d'exécution natives permettent aux charges utiles de passer inaperçues auprès de nombreuses solutions de sécurité des terminaux.. Combiné à la nature modulaire du charges utiles, allant des voleurs d'informations aux portes dérobées, la menace devient multiforme, persistant, et capable d'une infiltration profonde dans les environnements d'entreprise.

D'un point de vue stratégique, CVE-2025-26633 illustre une tendance plus large dans les cyberattaques modernes: la transition des tactiques de force brute à l'abus de précision des comportements de confiance des systèmes. En réponse à cette transition, les défenseurs devraient se concentrer sur l'amélioration détection comportementale, architectures zéro confiance, et chasse aux menaces sophistiquée.

En fin de compte, la leçon ici est claire: les vulnérabilités ne résident pas toujours dans le nouveau code ou les applications tierces. Ils sont souvent latents dans les outils et les processus mêmes que les organisations utilisent depuis des décennies.. Reconnaître et traiter cet angle mort sera essentiel pour se défendre contre les menaces de demain..