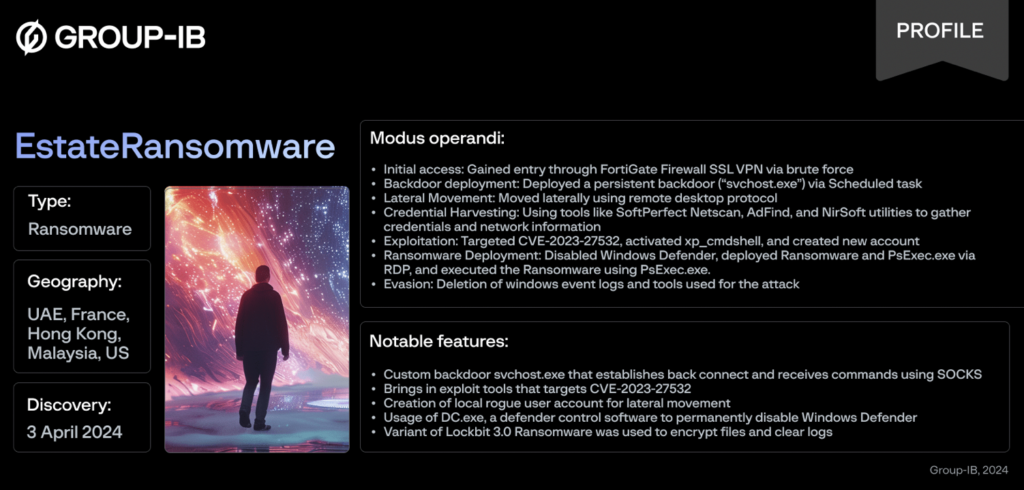

CVE-2023-27532, une faille importante identifiée dans Veeam Backup & Logiciel de réplication, expose les organisations à des risques d’accès non autorisés et montre la nécessité vitale d’une vigilance de dernière minute dans les stratégies de protection des données. Un nouveau ransomware joueur, appelé EstateRansomware, a récemment exploité la vulnérabilité lors d'attaques à grande échelle.

CVE-2023-27532: Une analyse approfondie de la vulnérabilité de sauvegarde Veeam

Au cœur de discussions récentes sur la sécurité par les chercheurs du Groupe-IB est CVE-2023-27532, une vulnérabilité importante découverte dans Veeam Backup & Logiciel de réplication. Cette faille a attiré l'attention de la communauté de la cybersécurité en raison de son impact critique sur les stratégies de protection des données.. CVE-2023-27532 est une faille de sécurité qui permet un accès non autorisé au système, ce qui représente un risque grave pour les entreprises qui comptent sur Veeam pour leurs solutions de sauvegarde. Identifié puis corrigé par Veeam en mars 2023, la vulnérabilité nécessite une action immédiate de la part des utilisateurs pour sécuriser leurs systèmes contre les exploits potentiels.

Pourquoi cela devrait-il vous concerner? Une faille dans vos systèmes de sauvegarde de données peut entraîner non seulement des pertes financières, mais également une altération significative de votre réputation.. Le patch publié par Veeam corrige cette vulnérabilité, mais le risque est grand pour les systèmes qui ne sont pas encore mis à jour. Rester informé de ces vulnérabilités et prendre des mesures rapides est essentiel pour garantir la sécurité de vos précieuses données..

Qu'est-ce que CVE-2023-27532 et pourquoi devriez-vous vous en soucier?

CVE-2023-27532 reflète une faille d'authentification manquante pour une fonction critique au sein de Veeam Backup & Logiciel de réplication. Cette vulnérabilité, évalué avec un score CVSS de 7.5, indique un niveau de gravité élevé qui pourrait permettre à des attaquants d'exécuter des actions non autorisées sur le système. L'essence de cette vulnérabilité réside dans son potentiel d'exploitation. Les attaquants peuvent exploiter cette faille pour obtenir un accès illimité au système de sauvegarde., leur permettant de manipuler, effacer, ou chiffrer les sauvegardes de données en fonction de leurs objectifs malveillants.

Les enjeux sont élevés, car la protection des sauvegardes est essentielle dans une stratégie solide de récupération de données, surtout à la suite d'attaques de ransomwares. Si vos sauvegardes sont compromises, la capacité à restaurer les données critiques rapidement et efficacement diminue considérablement, potentiellement interrompre les opérations commerciales. Donc, reconnaître et atténuer cette vulnérabilité devrait être une priorité absolue pour les organisations souhaitant protéger leur infrastructure numérique contre les cybermenaces sophistiquées..

Comment EstateRansomware exploite des vulnérabilités telles que CVE-2023-27532

L'émergence du groupe EstateRansomware a mis en évidence un nouveau niveau de menace pour les organisations du monde entier., particulièrement par leur exploitation des vulnérabilités comme CVE-2023-27532. Ce groupe de ransomwares a fait preuve d'une approche sophistiquée des cyberattaques, exploiter cette vulnérabilité spécifique pour infiltrer et compromettre les systèmes.

Leur méthode commence par identifier les sauvegardes Veeam non protégées ou non corrigées. & Serveurs de réplication. Une fois qu’un système vulnérable est identifié, les attaquants déploient des outils spécialisés pour exploiter CVE-2023-27532, accéder ensuite au système. Une fois le point d’ancrage initial établi, EstateRansomware procède à la collecte d'informations d'identification et d'informations sur le réseau, se déplacer latéralement à travers le réseau pour identifier et exploiter des cibles supplémentaires.

La phase finale de leur opération consiste à déployer la charge utile du ransomware sur le réseau., utiliser des comptes compromis. En désactivant les mécanismes de défense, les attaquants s'assurent que leur ransomware peut s'exécuter sans entrave, menant au cryptage des fichiers et des données critiques. Cette étape est cruciale car elle solidifie les attaquants’ levier pour exiger une rançon, sous la menace de perdre définitivement l’accès aux données essentielles.

Protéger vos systèmes contre des menaces aussi sophistiquées nécessite une approche proactive en matière de cybersécurité. La mise à jour régulière de votre logiciel pour intégrer les derniers correctifs est une étape fondamentale. Pour une protection renforcée, considérer des solutions de sécurité robustes comme SpyHunter peut offrir une couche de défense supplémentaire. SpyHunter est conçu pour détecter et supprimer les logiciels malveillants, y compris ransomware, fournir une protection en temps réel contre les menaces actuelles et émergentes. Dans les scénarios où des vulnérabilités telles que CVE-2023-27532 sont exploitées, la mise en place d’une solution de sécurité avancée pourrait faire la différence entre une récupération rapide et une perturbation opérationnelle importante.

L'impact d'EstateRansomware sur le logiciel de sauvegarde Veeam

L’infiltration d’EstateRansomware dans les entreprises a soulevé d’importantes inquiétudes quant à la sécurité des données sauvegardées à l’aide de Veeam Backup. & Logiciel de réplication. En exploitant la vulnérabilité CVE-2023-27532, les attaquants ont réussi à pénétrer dans le prétendu bastion de la protection des données, saper la confiance dans les solutions de sauvegarde en tant que dernière ligne de défense contre la perte de données due aux attaques de ransomwares. L'impact réel comprend non seulement la perte potentielle de données, mais également l'effet psychologique sur les entreprises qui réalisent que leurs données de sauvegarde ne sont peut-être pas aussi sécurisées qu'on le pensait auparavant.. Cela a suscité une attention renouvelée sur la sécurité des systèmes de sauvegarde et l'urgence d'appliquer des correctifs pour les vulnérabilités connues..

Conséquences de l'attaque EstateRansomware

Les conséquences de l’attaque EstateRansomware s’étendent au-delà des vulnérabilités théoriques, se manifestant par des perturbations tangibles des opérations commerciales. Les entreprises touchées par cette souche particulière de ransomware subissent non seulement le cryptage de données critiques, mais sont également confrontées à la possibilité réelle que les données soient extraites et retenues contre rançon.. Les implications de telles attaques sont multiples, y compris les temps d'arrêt opérationnels, perte financière due au paiement d'une rançon ou aux efforts de recouvrement, et atteinte à la réputation. La perturbation peut également mettre à rude épreuve les relations avec les clients, car la prestation de services peut être interrompue ou gravement compromise. En outre, la violation de données sensibles pose des problèmes de confidentialité et peut entraîner des sanctions légales, en particulier pour les violations impliquant des données personnelles protégées par des réglementations telles que GDPR ou HIPAA.

Protéger vos données contre EstateRansomware

À une époque où la sécurité numérique est cruciale, l'avènement d'EstateRansomware exploitant une vulnérabilité du logiciel Veeam Backup a rendu de nombreuses organisations vulnérables. La protection de vos données contre des menaces aussi sophistiquées nécessite une approche proactive et éclairée. En comprenant la nature de la menace et en prenant des mesures décisives, vous pouvez réduire considérablement le risque d'être victime d'attaques de ransomware.

Étapes immédiates pour sécuriser les installations de sauvegarde Veeam

La découverte de la vulnérabilité CVE-2023-27532 dans Veeam Backup & Les logiciels de réplication ont été un signal d'alarme pour beaucoup. Voici les mesures immédiates que vous pouvez prendre pour sécuriser vos installations:

- Correctif et mise à jour: Assurez votre sauvegarde Veeam & Le logiciel de réplication est mis à jour vers la dernière version, car cela contiendra des correctifs pour les vulnérabilités connues, y compris CVE-2023-27532.

- Configurations sécurisées: Vérifiez vos paramètres de sauvegarde et de réplication pour vous assurer qu'ils sont configurés en toute sécurité. Limiter les droits d’accès au personnel et aux services essentiels uniquement.

- Pratiques de mot de passe: Changez régulièrement les mots de passe et assurez-vous qu’ils sont forts et uniques. Pensez à utiliser un gestionnaire de mots de passe pour générer et stocker des mots de passe complexes.

- Segmentation du réseau: Isolez vos systèmes de sauvegarde du reste de votre réseau. Cela peut aider à empêcher la propagation des ransomwares si votre réseau est compromis..

- Surveiller les activités suspectes: Mettez en œuvre des outils de surveillance pour détecter les accès non autorisés ou les activités inhabituelles au sein de vos environnements de sauvegarde..

Stratégies à long terme pour se prémunir contre les attaques de ransomwares

Se défendre contre les ransomwares comme EstateRansomware n'est pas une tâche ponctuelle mais un processus continu. Voici des stratégies à long terme pour améliorer la résilience de votre organisation contre de telles menaces:

- Des sauvegardes régulières: Maintenir régulièrement, sauvegardes cryptées de toutes les données critiques isolées de votre réseau. Testez régulièrement les sauvegardes pour garantir l’intégrité et la capacité de récupération des données..

- Éducation et formation: Organisez régulièrement des formations de sensibilisation à la sécurité pour votre personnel. Informez-les sur les dernières tactiques de phishing et encouragez une culture de sécurité au sein de votre organisation.

- Plan de réponse aux incidents: Développer et maintenir un plan de réponse aux incidents qui comprend des procédures pour traiter les infections par ransomware. Examiner et mettre à jour régulièrement le plan pour refléter l'évolution du paysage des menaces..

- Protection avancée contre les menaces: Investissez dans des solutions avancées de protection contre les menaces qui offrent des capacités de détection basées sur le comportement pour identifier et bloquer les tentatives de ransomware avant qu'ils ne puissent chiffrer vos données..

- Utiliser un logiciel de sécurité: Pour une protection complète contre les logiciels malveillants et les menaces, envisagez d'utiliser une solution de sécurité réputée comme SpyHunter. SpyHunter est spécialisé dans la détection et la suppression des logiciels malveillants, fournir une couche de sécurité supplémentaire pour vos systèmes.

La lutte contre la menace des ransomwares nécessite une approche à plusieurs niveaux combinant la technologie, processus, et les gens. En adoptant ces stratégies immédiates et à long terme, vous pouvez renforcer vos défenses contre EstateRansomware et autres cybermenaces sophistiquées.

Comment SpyHunter peut protéger vos données contre les ransomwares

Les attaques de ransomware comme EstateRansomware peuvent paralyser les organisations, crypter les données essentielles et exiger une rançon pour leur publication. SpyHunter se présente comme une forteresse, offrant plusieurs couches de protection pour protéger vos données contre les ransomwares:

- Surveillance en temps réel: SpyHunter surveille en permanence votre système à la recherche de menaces, fournissant une détection et une suppression immédiates des ransomwares avant qu'ils ne puissent verrouiller vos données.

- Suppression des logiciels malveillants: Il est équipé de capacités de suppression avancées pour éliminer les ransomwares, les logiciels espions, les chevaux de Troie, et d'autres logiciels malveillants efficacement.

- Mises à jour régulières: Garder le logiciel à jour garantit une protection contre les dernières menaces de logiciels malveillants, y compris de nouvelles variantes de ransomware.

- Interface utilisateur conviviale: SpyHunter est conçu pour les utilisateurs de tous niveaux techniques, facilitant la gestion et garantissant la sécurité de votre environnement numérique.

- Correctifs personnalisés: En cas d'infections complexes par des logiciels malveillants, SpyHunter propose des correctifs personnalisés pour résoudre directement des problèmes uniques.

S'appuyer sur SpyHunter pour vos besoins en cybersécurité, c'est investir l'esprit tranquille, savoir que vos données sont protégées contre la menace évolutive des ransomwares.

Configuration de SpyHunter pour une protection optimale contre CVE-2023-27532

Pour maximiser l'efficacité de SpyHunter, en particulier contre les menaces sophistiquées exploitant des vulnérabilités comme CVE-2023-27532, suivez ces étapes simples:

- Installez SpyHunter: Téléchargez et installez SpyHunter à partir du site officiel pour vous assurer que vous obtenez le logiciel authentique.

- Exécuter une analyse complète du système: Lors de l'installation, effectuer une analyse complète du système pour détecter et supprimer toutes les menaces existantes, y compris toute trace de ransomware.

- Activer la protection en temps réel: Activez la protection en temps réel pour surveiller en permanence votre système à la recherche d'activités malveillantes et prévenir les infections par ransomware.

- Garder SpyHunter à jour: Mettez régulièrement à jour SpyHunter pour recevoir les dernières définitions de logiciels malveillants et garantir une protection contre les nouvelles menaces..

- Vérifier les paramètres de sécurité: Ajustez les paramètres de sécurité de SpyHunter en fonction de vos besoins pour une protection sur mesure.

En configurant correctement SpyHunter, vous renforcez vos défenses contre les attaques de ransomwares exploitant CVE-2023-27532 et d'autres vulnérabilités, garantir que vos données restent sécurisées et vos opérations ininterrompues.

Conclusion: Améliorez vos défenses contre EstateRansomware

Face aux tactiques sophistiquées d’EstateRansomware, il est clair que s'appuyer sur des protections obsolètes ou sur des logiciels non corrigés rend les organisations vulnérables aux attaques dévastatrices.. Renforcer vos cyberdéfenses nécessite une approche proactive et à plusieurs niveaux de la sécurité. Voici les étapes clés pour protéger votre réseau et vos données sensibles contre ces menaces de ransomware:

- Mettre régulièrement à jour et corriger les systèmes: Assurez-vous que tous les logiciels, des composants d'infrastructure particulièrement critiques comme Veeam Backup & La réplication, sont à jour avec les derniers patchs. Cette action, bien qu'apparemment simple, peut réduire considérablement le risque d’exploitation.

- Améliorer les contrôles de sécurité du réseau: Mettez en œuvre des règles de pare-feu strictes et segmentez votre réseau pour contenir les violations potentielles.. Limiter les mouvements latéraux au sein du réseau peut aider à empêcher la propagation des ransomwares.

- Utiliser des outils avancés de détection des menaces: Utiliser des outils offrant des capacités de surveillance et de détection des menaces en temps réel. Cela inclut l'utilisation de solutions de sécurité capables d'identifier un comportement réseau inhabituel indiquant une violation..

- Organiser régulièrement des formations sur la sécurité: Informez vos employés sur les dernières tactiques de phishing et encouragez les pratiques en ligne sécurisées.. L’erreur humaine peut souvent être le maillon faible de la sécurité; donc, sensibiliser est essentiel.

- Adoptez l’authentification multifacteur (MFA): Implémentez l’authentification MFA sur tous les points d’accès, spécialement pour l'accès à distance, pour ajouter une couche de sécurité supplémentaire qui peut contrecarrer les accès non autorisés.

- Sauvegardez fréquemment les données critiques: Sauvegardez et chiffrez régulièrement vos données critiques. Assurez-vous que les sauvegardes sont stockées hors site ou dans un environnement cloud sécurisé, ce qui rend plus difficile aux ransomwares de compromettre vos capacités de récupération.

- Formuler un plan de réponse: Préparez un plan de réponse aux incidents qui décrit les procédures d'identification, contenant, éradiquer, et se remettre d'une cyberattaque. Cela garantit une réponse rapide et organisée, minimiser les dégâts.

En conclusion, tandis que la menace posée par EstateRansomware et les acteurs de ransomware similaires reste élevée, l’adoption d’une approche globale et proactive en matière de cybersécurité peut considérablement atténuer ces risques. En restant informé, mettre régulièrement à jour les systèmes, recourir à des mesures de sécurité avancées, et favoriser une culture de cybersensibilisation, les organisations peuvent construire des défenses résilientes capables de protéger leurs précieux actifs contre un paysage de menaces en constante évolution.