Les pirates informatiques utilisent le Magnitude malfaisant exploitons Kit pour distribuer la nouvelle Magniber ransomware aux cibles en Corée du Sud. Auparavant, le kit a été utilisé pour fournir des logiciels malveillants à fort impact, à savoir la majorité des Cerber ransomware souches à l'échelle mondiale.

À la mi-Juillet, 2018 there were reports indicating that Magniber a étendu ses opérations et a plus de fonctionnalités, Y compris:

- Utilisation des techniques d'obscurcissement différentes et abondantes

- offre binaire Payload, cibles et au-delà de la Corée du Sud infectes

- L'utilisation d'un code malveillant plus sophistiqué et poli

- Ne dépend plus de serveurs C2C, ni une clé pour le cryptage hardcoded

Selon les chercheurs de malwares, en plus des changements mentionnés ci-dessus, Magnitude Exploit Kit a également modifié son modus operandi ». Au lieu de pousser le ransomware de Cerber bien connu accross le monde, EK est maintenant principalement axé sur la diffusion de l'exécutable binaire Magniber.

Cela ne veut pas tout, que les nouvelles versions Magniber utilisent une vulnérabilité zéro jour d'Internet Explorer depuis le mois d'Avril. La nouvelle version de la menace ransomware est facilement reconnaissable car il utilise la “.dyaaghemy” extension de fichier.

Dans 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. L'outil peut être utilisé pour décrypter certaines données concernées et est disponible à partir ce site.

Magniber Ransomware Révélé en dernier Hacker attaque

Le début de la campagne de pirate a commencé quand les criminels chargés un malware nouvellement mis au point dans le Magnitude exploiter kit. Ce mécanisme est le même précédemment utilisé pour fournir la majorité des souches de ransomware Cerber. L'une des raisons pour lesquelles les experts en sécurité craignent que cela va devenir la prochaine grande infection. Si son code source est publié ou vendu sur les forums souterrains de pirates informatiques ou est partagée par les collectifs de pirates, alors il peut se transformer très bien dans la dernière arme.

Les rapports de sécurité indiquent que les souches capturées ne sont que les premières versions. Nous pourrions voir les versions mises à jour des menaces si elle est couronnée de succès lors des attaques en cours. L'une des raisons pour lesquelles l'attaque tant redoutée est parce que ce kit exploit est devenu inactif pendant une longue période à la fin Septembre. Quand il est revenu en ligne la charge utile a été changé avec la nouvelle Magniber ransomware.

Magniber Ransomware Ensemble contre la Corée du Sud

L'une des principales caractéristiques de la Magnitude Exploit Kit est le fait qu'il est spécialement conçu pour infecter les utilisations de la Corée du Sud. Les analystes rapportent que, au moment de la message électronique est le mécanisme de distribution de charge utile préféré.

Le kit exploit est personnalisé avec plusieurs modèles de messages qui sont envoyés de manière automatisée aux victimes. Comme toujours des astuces d'ingénierie sociale peuvent être utilisés pour augmenter le taux d'infection. En fonction de la configuration des e-mails peuvent se présenter sous différentes formes. Certains des exemples les plus populaires sont les suivantes:

- Pièces jointes - La ransomware de Magniber peut être directement inséré dans les messages en tant que pièce jointe soit sous une forme archivé ou que le fichier exécutable.

- insertion Hyperlink - Les criminels derrière les logiciels malveillants peuvent utiliser différentes escroqueries, tactiques de chantage et diverses astuces d'ingénierie sociale pour essayer de faire les utilisateurs de télécharger le virus via un lien qui se trouve dans le contenu du corps.

- Archives - Dans de nombreux cas, ces menaces peuvent être emballés dans des archives qui contiennent d'autres logiciels,. Le ransomware de Magniber se trouve dans des emballages qui font semblant d'inclure des documents importants, applications, services publics et etc.

- Les installateurs infectés - Les messages électroniques peuvent être utilisés pour distribuer des programmes d'installation de logiciels modifiés qui peuvent le code inclue ransomware Magniber en eux-mêmes.

- Scripts dans les documents - Divers documents qui peuvent intéresser l'utilisateur (riches documents texte, feuilles de calcul ou des présentations) peuvent inclure des scripts malveillants (macros) qui, lorsqu'il est exécuté par l'utilisateur télécharger le ransomware de Magniber à partir d'un serveur distant et l'exécuter sur les ordinateurs des victimes.

Une autre source d'infections identifiées comprennent frauduleuses publicités sur les sites trouvés contrôlés hacker. Ils sont souvent faites pour ressembler à des produits ou des services légitimes. Liens vers eux sont placés par l'intermédiaire des réseaux publicitaires, les moteurs de recherche et même de faux comptes sur les réseaux sociaux.

Une autre option pour livrer la menace est une redirection via les pirates de navigateur. Ils sont des extensions dangereuses navigateur qui cherchent à modifier les paramètres des applications Web infectées. Les pirates informatiques ont tendance à les faire pour les navigateurs populaires: Mozilla Firefox, Safari, Internet Explorer, Opéra, Microsoft Edge et Google Chrome. Lorsque les infections sont complètes paramètres importants sont reconfigurés pour pointer vers les sites contrôlés hacker. Dans d'autres cas, le ransomware de Magniber est délivré en tant que partie de la séquence d'intrus. Ils sont également en mesure d'obtenir des données sensibles à partir des applications, y compris: cookies, browser cache, préférences, histoire, signets, formulaire de données, mots de passe et les informations d'identification de compte.

Les experts ont découvert que les criminels tentent d'exploiter une vulnérabilité suivie par l'avis CVE-2016-0189, qui est également utilisé par des kits comme Dédain et Sundown:

Microsoft JScript 5.8 et VBScript 5.7 et 5.8 moteurs, tel qu'il est utilisé dans Internet Explorer 9 par 11 et d'autres produits, permettent aux attaquants distants d'exécuter du code arbitraire ou causer un déni de service (corruption de mémoire) via un site web conçu, alias “Le moteur de script de corruption de mémoire Vulnérabilité,” une vulnérabilité différente de celle CVE-2016-0187.

L'une des raisons pour lesquelles le ransomware Magniber est craints par beaucoup comme une nouvelle menace émergente en concurrence avec les grandes familles de logiciels malveillants est son module d'infection complexe. Lors de la livraison initiale, le moteur antivirus démarre automatiquement pour scanner l'ordinateur local et vérifier les valeurs importantes qui sont comparées aux instructions intégrées pour fournir les composants dangereux que les victimes de la Corée du Sud.

Cela se fait en vérifiant l'emplacement IP externe de l'ordinateur et en le comparant aux bases de données de géolocalisation, les paramètres régionaux définis par l'utilisateur, la recherche de chaînes spécifiques et etc. Selon les chercheurs de sécurité, le niveau complexe des contrôles de sécurité sont dignes de mention pour cette souche spécifique. Un coupe-circuit automatique est placé dans le moteur, si le ransomware Magniber est exécuté sur un système non-coréen le malware se désinstalle automatiquement après la vérification initiale est terminée.

Capacités Magniber Ransomware

Une fois que le ransomware de Magniber infecte les machines compromises un certain nombre de séquences d'attaque peuvent être programmées. En fonction de la configuration, il peut comporter différents modules qui peuvent être activés sur les machines. Voici quelques exemples:

- Module cheval de Troie - L'utilisation d'un tel module permet aux criminels d'espionner les machines victimes ou prendre le contrôle à un moment donné.

- Le vol de données - Avant la phase de cryptage les pirates peuvent choisir de voler des fichiers sensibles et utiliser leur contenu pour commettre des crimes différents. Les exemples comprennent le vol d'identité, documents financiers et autres abuseraient.

- Livraison Malware supplémentaires - Le ransomware Magniber peut également être utilisé pour transmettre des virus supplémentaires pour les ordinateurs infectés.

Les infections initiales commence par les virus de fichiers copiés dans un dossier temporaire qui peut être modifiée en fonction de la configuration initiale. Après cela, les fichiers malveillants sont modifiés avec des noms aléatoires et définis pour le démarrage automatique lorsque l'ordinateur démarre.

Il y a plusieurs caractéristiques importantes du processus d'infection qui sont dignes de mention à l'ransomware Magniber. L'un d'eux est le fait que le malware est capable de reproduire d'autres processus qui sont placés sous son contrôle. Il peut interagir avec les processus enfants et injecter des données dans les. L'une des raisons pour lesquelles cela est considéré comme dangereux est le fait que ces applications peuvent être utilisées pour confondre les autres ou tenter d'extraire des informations des victimes. Un scénario est le lancement de la fenêtre du navigateur web. Les utilisateurs pourraient penser qu'ils ont émis la commande et l'utiliser comme ils le feraient normalement. Si les données sensibles sont entrées par les, il est immédiatement enregistré par le logiciel malveillant et envoyé aux opérateurs.

Une analyse approfondie de la machine compromise est effectuée qui comprend à la fois les composants matériels, configuration logicielle et les paramètres utilisateur. La disponibilité du réseau et des interfaces disponibles sont sondées à l'aide du “ping” commander, ainsi que les paramètres régionaux (paramètres régionaux du système, les dispositions de clavier et le fuseau horaire de la machine).

Les souches de ransomware Magniber identifiées peuvent également exécuter des commandes shell sur leur propre. Lorsqu'il est combiné avec un module de Troie cette option donne les pirates capacités presque illimitées sur l'utilisation des ordinateurs des victimes. Les échantillons analysés ont plusieurs protection furtif et anti-débogage intégré. Ils empêchent les chercheurs de mener une analyse des souches de virus dans certaines conditions.

Magniber Ransomware Conséquences d'infection

L'objectif final de la ransomware de Magniber est au chantage des utilisateurs en utilisant des tactiques de ransomware typiques. les fichiers utilisateur sensibles sont cryptées avec un algorithme de chiffrement fort. Comme d'autres souches similaires une liste intégrée des extensions de type de fichier cible est utilisé. Ceci est une tactique largement utilisée car elle permet aux criminels de personnaliser les dossiers des victimes selon les victimes prévues. Les chercheurs en sécurité ont pu extraire la liste groupée de l'une des souches capturées. Il a ciblé les extensions suivantes:

docx xlsx xls ppt pptx pst ost msg em vsd vsdx csv rtf 123 pdf dwg wk1 wks

onetoc2 snt docb dot DOCM DOTM dotx xlsm xlsb .xlw XLT XLM xlc xltx xltm pptm

pot pps PPSM ppsx ppam potx POTM ordinateur HWP 602 chemin SXI de SLDM VDI VMX GPG

aes pot cru de classe cgm ai dsp svg djvu sh java php asp rb jsp pain sch DCH

dip vb vbs js pas asm ps1 cpp cs suo sln LDF MDF IBD myi myd FRM ODB DBF db

mdb accdb sq sqlitedb sqlite3 asc lay6 mm était sxm OTG ODG UOP std sxd BdP

odp WB2 slk dif stc sxc ods ots 3dm max 3ds uot stw sxw ott ODT pem p12 csr

clé crt PFX der 1CD cd ARW JPE eq adp odm DBC FRx db2 dbs dt cf pds hap ufc

mx FPE kdbx erf vrp grs geo st pff MFT nervure EFD ma lwo lws M3D mb obj x3d C4D

FBX DGN 4db 4d 4MP abs adn A3D arrière AHD ALF demander AWDB Azz BdB bavette BND Bok BTR

cdb CKP clkw cma crd père daf db3 DBK DBT dbv dbx DCB TCD DCX dd DF1 dmo DNC

DP1 dqy dsk .dsn DTA dtsx dx eco ECX EMD fcd fic fid fi FM5 fo FP3 FP4 FP5

FP7 fpt FZB FZV gdb gwi hdb son ib idc IHX ITDB itw JTX KDB LGC MAQ mdn mdt

boue MRG MWB S3M ndf NS2 ns3 nouveau-né ns4 NSF NV2 OCE oqy ora Orx OWC JOH OYX P96

pan p97 pdb pdm phm ZNP pième PWA QPX qry qvd RCTD RDB rpd RSD sbf salésien sdf SPQ

SQB taille stp TCX TDT thé tmd TRM udb usr v12 VDB VPD wdb wmdb xdb XLD xlgc ZDB

zdc cdr cdr3 abw act aim ans apt ase aty awp awt aww bad bbs bdp bdr bean

Sta boc BTD cnm CRW CIY dca dgs diz dne docz DSV dvi dx EIO epuis EMLX epp err

etf ETX euc faq FB2 fb FCF fdf fdr fds FDT FDX fdxt fès fft FLR født GTP FRT

FWDN FXC gdoc gio GPN gsd GTHR gv HBK VRL hs HTC hz idx ii ipf jis joe jp1 jrtf

kes klg knt kon kwd lbt lis lit lnt lp2 lrc lst ltr ltx lue luf lwp lyt lyx man

carte me Mbox mel min mnt MWp nfo Njx maintenant tbc ocr ODO de placer souvent p7s PFS pjt PRT

PWI PVM poste pwr PVJ pu rad QD RNG Ris délai raisonnable premier rt RFT RTD RTX exécuter RZK RZN saf

Sam SCC SCM sct SCW SDM sdoc SDW SGM SMS SLA SLS SMF SSA Sty sous SXG perte

TDF texte tex THP TLB tm TMV tmx tpc TVJ U3D U3i Unx BONP UPD UTF-8 utxt CDV VNT

vw WBK WCF WGZ WN wp GT4 GT5 GT6 WP7 wpa wpd wp wps wpt wpw

WRI WSC WSD wsh WTX

xd XLF xps xwp xy3 XYP XYW YBK YM zabw ZW abm afx AGIF agp aic ALBM apd apm

APNG aps APX type HB2 ASW baie enfants BMX BRK BRT BSS BTI c4 environ CALs peut CD5 CDCl

cdg cimg cin cit COLZ cpc cpd Coppermine cps CPX CR2 ct DC2 dcr dds DGT DIB DJV dm3

dmi vue DPX fil DRZ DT2 DTW dv ECW eip EXR fax fa Polynésie française fpx g3 gcdp gfb GFIE

gamma GIH GIM spr chinchard GPD grand gros hcp hdr HPI i3d icn icône ICPR IIQ information ipx

itc2 iwi J2C J2K JB2 couche JBIG JBMP JBR JFIF jia jng JP2 jpg2 JPS JPX JTF jw

KDC JXR KDI KDK KIC KPG LBM LJP mac mos FPM MRN MBM mef mon FTU mrxs ncr NCT

nlm nrw oc3 oc4 oc5 oci omf oplc af2 af3 asy cdmm cdmt cdmz cdt cmx cnv csy

cv5 CVG CVI cvs cvx quintaux dcs CXF DED dhs dpp DRW DXB dxf EGC fem ep epsf eps

FH10 FH11 FH3 FH4 fh5 FH6 FH7 fh8 fif fig fmv FT10 FT11 FT7 FT8 FT9 FTN FXG

selon glox HPG HPG hp idée igt IGX IMD encre lmk MgCl MGMF mgmt MT9 mgmx MGTX

OVP alimentaire mmat OVR pcs PFV plt VRM pobj PSID e SCV SK1 SK2 SSK stn SVF SVGZ

ccm TNE VBR VEC vm UFR VSDM VSTM dc vstx WPG VSM xar ya orf ota OTI OZB

ozj ozt pa pano pap pbm PC1 PC2 PC3 pcd pdd pe4 PEF PFI PGF pgm EP1 EP2 EP3

pic PICT pix pjpg pm PMG PNI PNM PNTG pop PP4 pp5 ppm prw psdx pse PTG PSPGen

PTX px RVP pxr pz3 pza PZP pzs Z3D qmg RCU rgb rgf ras ric riff rix RLE RLI

RRI rpf RSB RSR RW2 rs s2mv science septembre sfc SFW SKM spa DLV sanglot spe SPH SPJ

SR2 spp SRW portefeuille jpg jpeg VMDK arc PAQ tbk baignoire bz2 goudron gz tgz zip rar 7z

sauvegarde iso vcd bmp png gif tif tiff m4u m3u milieu wma flv 3G2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla swf mp3 wav

Magniber communique avec les serveurs de commande et de contrôle de pirate informatique à signaler les infections. Au début du processus de cryptage des logiciels malveillants signale l'opération sur le serveur qui renvoie une réponse valide à la machine de la victime. Il contient une longue chaîne de 16 caractères qui est utilisé par le moteur de cryptage pour générer la clé privée. Dans le cas où la connectivité réseau est non disponible hardcoded est utilisé pour traiter les fichiers. Une tentative de faire rapport le processus terminé est effectué après tout est terminé.

Les experts ont découvert que les échantillons interdisent également le chiffrement de certains dossiers critiques. Cela se fait avec l'intention que le chiffrement des fichiers qu'il contient peut permament d'endommager le système d'exploitation et le rendre inutilisable. Cela empêche efficacement les pirates d'être en mesure de faire du chantage aux victimes. La liste contient les répertoires suivants:

:\Documents and Settings tous les utilisateurs

:\documents et paramètres utilisateur par défaut

:\documents et paramètres LocalService

:\documents et paramètres NetworkService

\AppData Local

\AppData LocalLow

\AppData Roaming

\paramètres locaux

\public musique exemple musical

\images publiques images échantillons

\Vidéos publiques exemples de vidéos

\navigateur tor

\$Recycle.Bin

\$windows.~bt

\$fenêtres. ~ ws

\botte

\intel

\MSOCache

\Perflogs

\fichiers de programme (x86)

\fichiers de programme

\données de programme

\récupération

\recyclé

\recycleur

\Information de volume du system

\windows.old

\windows10upgrade

\Fenêtres

\winnt

Magniber Ransomware Remarque

extensions aléatoires tels que .ihsdj ou .kgpvwnr sont affectés aux fichiers compromis. Une note ransomware est conçu selon le modèle suivant - READ_ME_FOR_DECRYPT_[ça].sms. Son contenu lire ce qui suit:

TOUS VOS DOCUMENTS, PHOTOS, BASES ET AUTRES FICHIERS IMPORTANT ONT ÉTÉ CRYPTE!

================================================== ==================================

Vos fichiers ne sont pas endommagés! Vos fichiers sont modifiés uniquement. Cette modification est réversible.

Le seul 1 façon de décrypter vos fichiers est de recevoir le programme clé et déchiffrement privée.

Toute tentative de restaurer vos fichiers avec le logiciel tiers sera fatale pour vos fichiers!

================================================== ===================================

Pour recevoir la clé privée et le programme de décryptage suivez les instructions ci-dessous:

1. Télécharger “Tor Browser” https://www.torproject.org/ et l'installer.

2. Dans le “Tor Browser” ouvrez votre page personnelle:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Note! Cette page est disponible via “Tor Browser” seulement.

================================================== ======================================

vous pouvez également utiliser des adresses temporaires sur votre page personnelle sans utiliser “Tor Browser”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Note! Ce sont des adresses temporaires! Ils seront disponibles pour un temps limité!

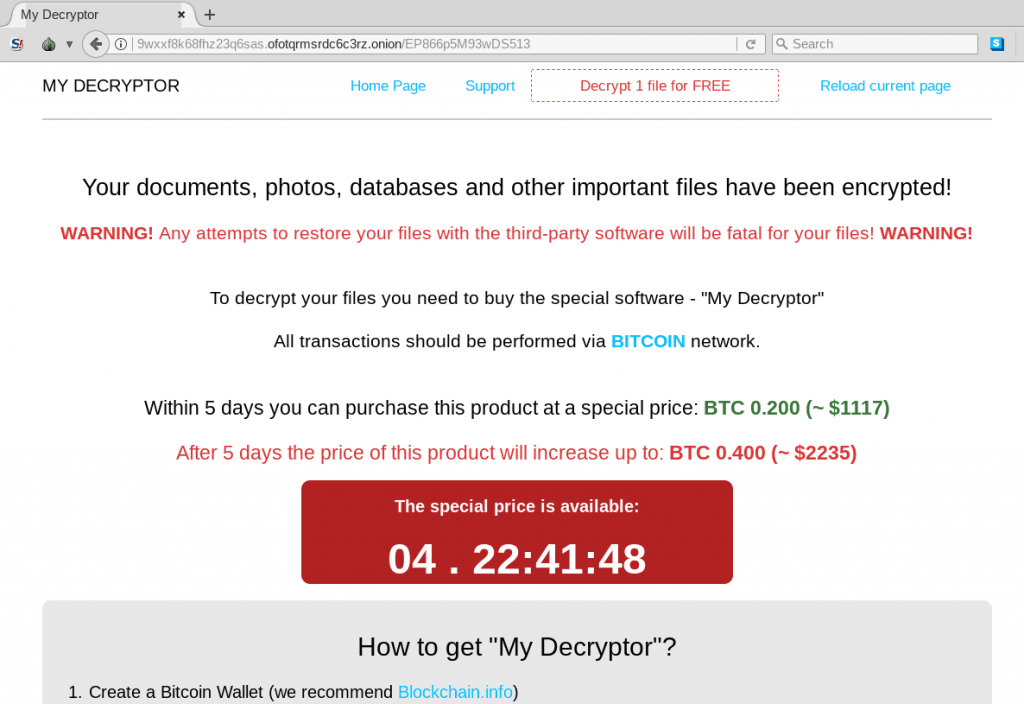

Si les utilisateurs visitent la passerelle de paiement TOR ils seront une page à l'allure moderne qui affiche un message de texte similaire. Elle cherche à extorquer un paiement ransomware des victimes en utilisant l'ingénierie sociale bien connue “trick temps”. Les utilisateurs sont présentés un “moins cher” prix si elles dans un certain délai (dans ce cas, à l'intérieur 5 jours après l'infection initiale). La somme citée est 0.2 Bitcoins qui est l'équivalent de $1112. Si cela ne se fait pas le moteur de ransomware va doubler le montant à 0.5 Bitcoins ou $2225 respectivement.

La note se lit ce qui suit:

Vos documents, Photos, bases de données et autres fichiers importants ont été chiffrés!

AVERTISSEMENT! Toute tentative de restaurer vos fichiers avec le logiciel tiers sera fatale pour vos fichiers! AVERTISSEMENT!

Pour décrypter vos fichiers, vous devez acheter le logiciel spécial – “mon déchiffreur”

Toutes les transactions doivent être effectuées via le réseau Bitcoin.

Dans 5 jours, vous pouvez acheter ce produit à un prix spécial: BTC 0.200 (~ 1117 $)

Après 5 jours, le prix de ce produit augmente jusqu'à: BTC 0.400 (~ 2225 $)Le prix spécial est disponible:

04. 22:41:48Comment avoir “mon déchiffreur”?

1. Créer un Bitcoin Wallet (nous recommandons Blockchain.info)

2. Acheter quantité nécessaire de Bitcoins

Voici nos recommandations:

Acheter Bitcoins avec espèces ou dépôt de trésorerie

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Mur de pièces de monnaie (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Coin ATM Radar (https://coinatmradar.com/)

piqué (https://bitit.io/)Acheter Bitcons avec un compte bancaire ou virement bancaire

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

Gémeaux (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

penne (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

battu (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

Coincorner (https://coincorner.com/)

Cubits (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

Xapo (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Acheter Bitcoin avec carte de crédit / débit

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Acheter Bitcoins avec PayPal

VirWoX (https://www.virwox.com/)

Impossible de trouver Bitcoins dans votre région? Essayez ici:

BittyBot (https://bittybot.co/eu/)

Comment acheter Bitcoins (https://howtobuybitcoins.info/)

Acheter Bitcoin dans le monde entier (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. Envoyer BTC 0.200 à l'adresse Bitcoin suivante:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Contrôle de la transaction au montant “Historique des paiements” panneau ci-dessous

5. Recharger la page après le paiement et obtenir un lien pour télécharger le logiciel.

Nous recommandons vivement que tous les utilisateurs emploient une solution anti-spyware qualité. Il est capable de supprimer les infections actives de tous les types de virus, Les chevaux de Troie et les pirates de navigateur et de les supprimer par quelques clics de souris.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter