FortiGuard Labs a détecté une nouvelle variante du Enregistreur de frappe Snake (également connu sous le nom 404 Keylogger) en utilisant les fonctionnalités avancées de FortiSandbox v5.0 (FSAv5).

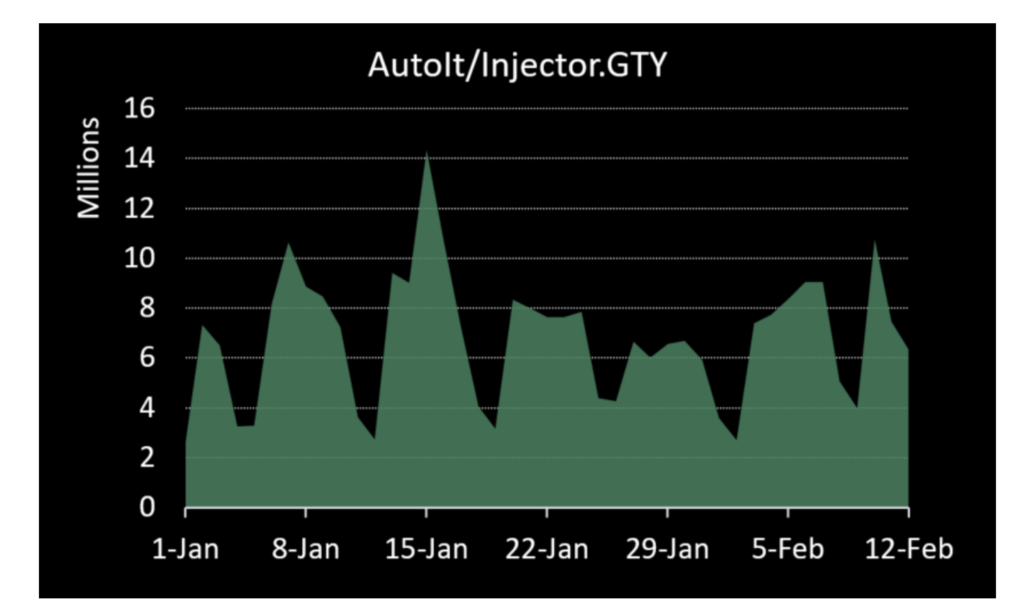

Cette nouvelle souche, identifiée en tant que AutoIt/Injecteur.GTY!tr, a déclenché plus de 280 millions de tentatives d'infection bloquées partout dans le monde. Les concentrations les plus élevées d’attaques ont été signalées dans Chine, Dinde, Indonésie, Taiwan, et de l'Espagne, indiquant un impact mondial significatif.

Comment Snake Keylogger vole les données des utilisateurs

Ce malware est principalement diffusé via phishing emails contenant des pièces jointes ou des liens malveillants. Une fois exécuté, il commence à voler des informations sensibles à partir de navigateurs Web populaires tels que Chrome, Bord, et Firefox. Certaines des fonctionnalités clés incluent:

- Keylogging – Capture chaque frappe, y compris les mots de passe et les données financières.

- Vol d'identifiants – Extrait les informations de connexion enregistrées à partir des navigateurs.

- Surveillance du presse-papiers – Enregistre le texte copié, y compris des informations sensibles.

- Exfiltration de données – Envoie des données volées aux pirates via SMTP (email) et les robots Telegram.

Techniques d'évasion avancées

La dernière variante utilise Scripts AutoIt de livrer et d'exécuter ses charge utile. En intégrant le logiciel malveillant dans un Binaire compilé par AutoIt, il échappe aux outils de détection traditionnels. Cela lui permet de contourner l'analyse statique et d'apparaître comme un logiciel d'automatisation légitime.

Comment les logiciels malveillants maintiennent leur persistance

Snake Keylogger assure un accès continu aux systèmes infectés en:

- Déposer une copie de lui-même en tant que “sans âge.exe” dans le %Local_AppData%supergroupe dossier.

- Placement “sans âge.vbs” dans le dossier de démarrage de Windows pour se lancer automatiquement au redémarrage.

- Injecter sa charge utile dans un système légitime .Processus NET (regsvcs.exe) en utilisant processus de creusement, rendant la détection difficile.

Suivi des victimes et géolocalisation

Snake Keylogger collecte également des informations sur ses victimes en récupérant leurs Adresse IP et géolocalisation en utilisant des services en ligne comme checkip.dyndns.org. Cela aide les attaquants à surveiller plus efficacement leurs machines infectées.

La nouvelle variante du Snake Keylogger continue de poser un risque sérieux en matière de cybersécurité dans le monde entier. Sa capacité à voler des données et à échapper à la détection en fait une menace dangereuse qui nécessite des mécanismes de protection adéquats..