La “Je hacké votre appareil” arnaque vient de sortir dans un e-mail, ce qui suggère qu'une personne a changé votre mot de passe à un site Web (généralement un fournisseur d'adresse e-mail).

Ceci est l'arnaque typique essayant de faire peur aux gens que leur compte de courrier électronique et a obtenu contrevenait que son mot de passe est maintenant entre les mains d'un pirate informatique expérimenté. Les personnes recevant le message sont priées de payer une rançon en Bitcoin (la somme variant autour de 671 États-Unis dollars).

Ne pas payer l'argent dans tous les cas, car cela ne vous aidera pas. Voyez ce que vous devez faire si vous êtes vraiment eu manquement à, mais sachez que cela est très probablement un courriel frauduleux.

résumé

| Type | E-mail Message Scam |

| Symptômes | Vous recevez un message électronique qui essaie de vous tromper en pensant que votre compte de messagerie compromis obtenu, ainsi que votre mot de passe est divulgué et exposé aux pirates. |

| Méthode de distribution | Email Messages de spam, Sites suspectes |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

“Je hacké votre appareil” Scam - Distribution

La “Je hacké votre appareil” escroquerie est principalement distribué par des messages électroniques qui peuvent même être filtrés comme spam par les fournisseurs de messagerie maintenant.

Il pourrait également avoir recours à des attaques ciblées viser un plus grand paiement par les entreprises ou les riches. Différentes tactiques de distribution peuvent exister, trop. Par exemple, il y a des mentions de la “Je hacké votre appareil” scam sur Facebook, et la tactique de scareware et doxxing peuvent réussir là-bas, tout aussi bien.

Si votre ordinateur a été vraiment compromise, une fichier de charge qui télécharge un Cheval de Troie ou une sorte de RAT peut avoir été déclenché par un site Web malveillant ou une redirection.

Freeware qui se trouve sur le Web peut être présenté comme utile aussi cacher le script malveillant pour le message d'escroquerie à apparaître. Abstenez-vous de l'ouverture de fichiers juste après que vous les avez téléchargés. Vous devez d'abord les scanner avec un outil de sécurité, tout en vérifiant leur taille et des signatures pour tout ce qui semble hors de l'ordinaire.

Vous devriez lire le conseils pour prévenir ransomware situé à la discussion correspondante.

“Je hacké votre appareil” Scam - Aperçu

La “Je hacké votre appareil” escroquerie est un sujet brûlant partout sur Internet, que ce soit des sites d'information ou les réseaux sociaux tels que Facebook.

Le message est envoyé par e-mail et un Tye scareware qui repose sur l'ingénierie sociale. Les extorqueurs veulent que vous les payez pour une violation supposée de sécurité qui les soi-disant débarqua votre mot de passe de compte e-mail.

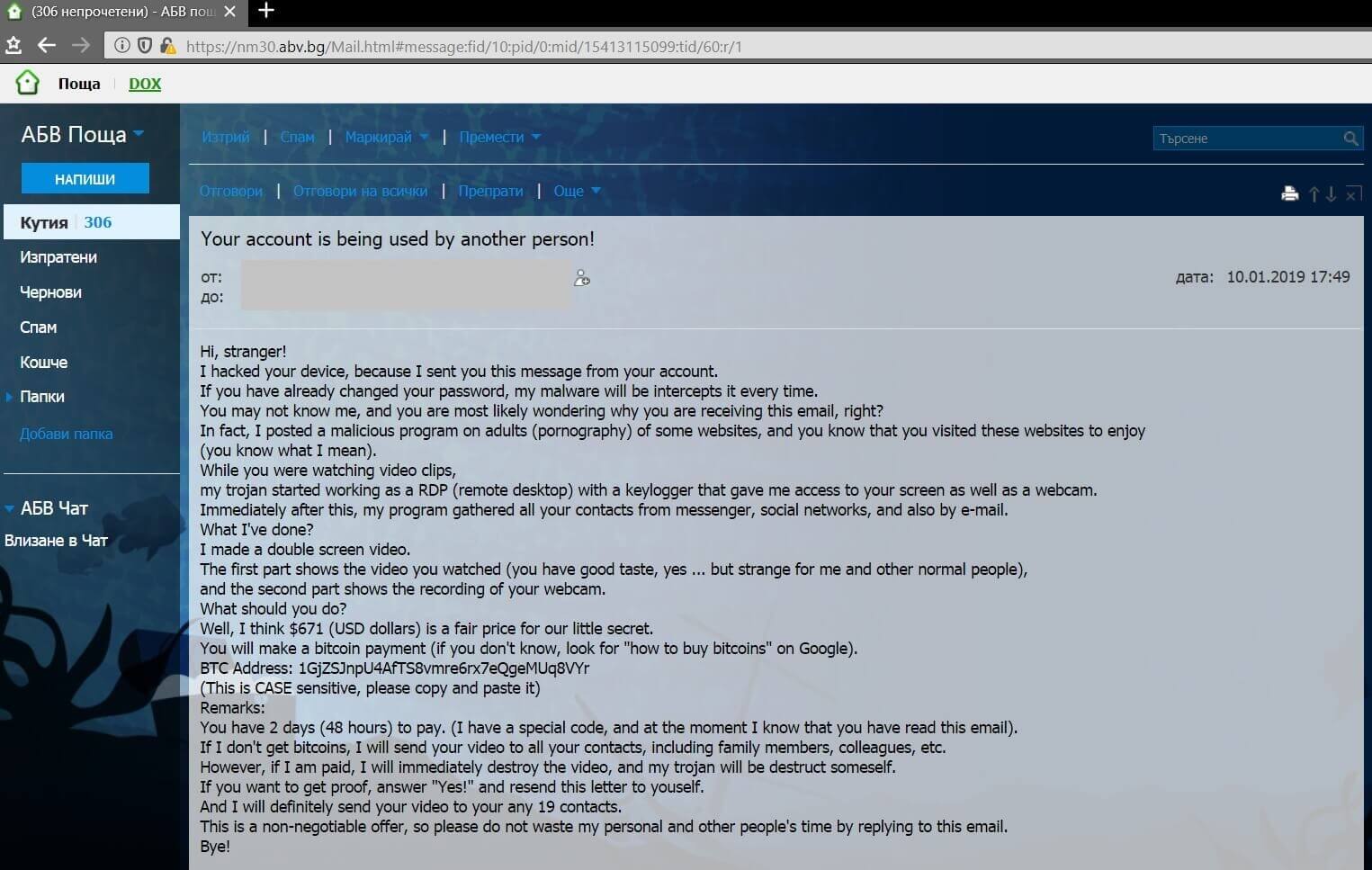

Le message électronique ressemble à ce qui suit:

Le message complet escroquerie lit:

Salut, étranger!

Je piraté votre appareil, parce que je vous ai envoyé ce message à partir de votre compte.

Si vous avez déjà changé votre mot de passe, mon malware sera INTERCEPTIONS chaque fois.Peut-être connaissez pas moi, et vous êtes probablement vous demander pourquoi vous recevez cet e-mail, droite?

En fait, J'ai posté un programme malveillant sur les adultes (pornographie) de certains sites, et vous savez que vous avez visité ces sites pour profiter

(tu sais ce que je veux dire).Pendant que vous regardez des clips vidéo,

mon cheval de Troie a commencé à travailler en tant que RDP (bureau à distance) avec un keylogger qui m'a donné accès à votre écran ainsi qu'une webcam.Immédiatement après, mon programme a réuni tous vos contacts de messagerie, réseaux sociaux, et aussi par e-mail.

Ce que j'ai fait?

J'ai fait une vidéo double écran.

La première partie montre la vidéo que vous regardiez (tu as de bons goûts, oui … mais étrange pour moi et d'autres personnes normales),

et la deuxième partie montre l'enregistrement de votre webcam.Que devrais tu faire?

Bien, je pense $671 (USD dollars) est un prix équitable pour notre petit secret.

Vous ferez un paiement Bitcoin (si vous ne connaissez pas, chercher “comment acheter Bitcoins” sur Google).BTC Adresse: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr

(Ceci est sensible à la casse, S'il vous plaît copier et coller)Remarques:

Tu as 2 journées (48 heures) payer. (J'ai un code spécial, et au moment où je sais que vous avez lu cet e-mail).Si je ne reçois pas Bitcoins, Je vais envoyer votre vidéo à tous vos contacts, y compris les membres de la famille, collègues, etc.

Cependant, si je suis payé, Je vais détruire immédiatement la vidéo, et mon cheval de Troie sera destruct someself.Si vous voulez obtenir la preuve, réponse “Oui!” et de renvoyer cette lettre à Youself.

Et je vais certainement envoyer votre vidéo sur votre tout 19 contacts.Cette offre est non négociable, alors s'il vous plaît ne perdez pas le temps de mon peuple personnel et d'autres en répondant à cet e-mail.

Au revoir!

D'autres versions peuvent être répandues sur le web avec un texte indiquant Je suis un programmeur qui fissurée votre email ".

Il y a un certain nombre de possibilités, mais dans la plupart des cas, cela est une arnaque absolue. Vous devez l'ignorer. Ne pas y répondre. Ne payez pas les cybercriminels derrière elle.

Changer votre mot de passe e-mail, mais d'abord assurez-vous que votre ordinateur est propre de virus. Aussi, vérifiez si vous le changez du vrai adresse URL de votre fournisseur de messagerie et non une page de phishing.

La liste ci-dessous se compose d'adresses Bitcoin qui sont donnés par les criminels pour payer la rançon. L'escroquerie peut avoir des noms différents surnommés sur ces adresses Bitcoin comme vous pouvez le voir ci-dessous:

- 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr Bitcoin Email Scam

- 1BCGDtVZPqBMZWm5FdFe1RVgCGku17LZgb Bitcoin Email Scam

Vous êtes demandé à payer «671 dollars américains» Pour prétendument pas diffuser vos photos personnelles et les fichiers à la famille et les amis. Cependant, vous devriez NE PAS en aucun cas payer une somme de rançon. Aucune garantie existe que votre “données” ne va pas être divulgué, même si vous payez.

Ceci est connu comme doxxing – une extorsion impliquant la menace de divulguer des renseignements personnels, des photos ou des vidéos qui pourraient être embarrassantes ou autrement non désiré par la personne extorqué.

Ajoutant à tout cela, donner de l'argent à des cybercriminels sera très probablement les inciter à créer plus escroqueries ransomware, “virus” ou de commettre différentes activités criminelles. Cela peut même conduire à des criminels qui veulent plus d'argent après paiement.

Assurez-vous que même si l'un de vos anciens mots de passe mais j'ai se sont échappées d'une violation de données, le message est automatisé et vous devriez être en sécurité. Si vous avez des comptes en utilisant encore ce mot de passe, être certain de les changer et assurez-vous d'utiliser un mot de passe différent pour chaque compte.

Si tu peux, activer authentification à deux facteurs sur les comptes. Rester en sécurité et observer attentivement ce qui se passe avec vos comptes. Utilisez des mots de passe plus longs et plus complexes, de sorte qu'ils sont plus difficiles à craquer par la force brute.

Conséquences du piratage des e-mails

Les conséquences du piratage de courrier électronique peuvent aller de quelque peu bénignes à, comme recevoir des spams, au grave, y compris le vol d’identité et la perte financière.

Les pirates peuvent utiliser votre adresse e-mail pour réinitialiser les mots de passe d'autres comptes, effectuer des achats non autorisés, ou même usurper votre identité. Compromission de la messagerie professionnelle (BEC) escroqueries, qui impliquent des demandes de virement bancaire frauduleuses, ont entraîné des pertes de plusieurs milliards de dollars.

Plus, la violation de la vie privée et l'exposition potentielle d'informations personnelles sensibles peuvent avoir des impacts émotionnels et réputationnels durables.

Risques liés aux informations personnelles et financières

L'un des risques les plus alarmants associés au piratage de courrier électronique est la divulgation d'informations personnelles et financières.. Les pirates ciblant votre courrier électronique peuvent gagner accès à une multitude de données, y compris votre adresse personnelle, numéro de téléphone, et des informations sur votre famille et vos amis. Financièrement, l'impact peut être dévastateur.

Accès aux comptes bancaires, les numéros de carte de crédit, et d'autres services financiers peuvent entraîner des transactions non autorisées et des fraudes.. En outre, les données personnelles obtenues à partir d'e-mails piratés peuvent être vendues sur le dark web, entraînant un risque accru d’usurpation d’identité.

Pour ces raisons, employer des mesures de sécurité robustes, comme l'utilisation d'un logiciel antivirus comme SpyHunter, est essentiel pour protéger votre compte de messagerie contre de telles vulnérabilités.

Premières étapes à suivre après avoir découvert que votre courrier électronique a été piraté

Réaliser que votre courrier électronique a été compromis peut sembler accablant. Cependant, une action rapide peut atténuer les dommages et sécuriser votre compte contre tout accès non autorisé. Suivez ces premières étapes pour reprendre le contrôle et protéger vos informations personnelles.

Comment confirmer que votre compte de messagerie a été compromis

Pour confirmer si votre compte de messagerie a été piraté, vérifier les comportements inattendus. Ceux-ci peuvent inclure objets envoyés inconnus, paramètres de compte modifiés, ou emails non reconnus dans votre boîte de réception.

Si vous remarquez l'un de ces signes, il est probable que votre courrier électronique ait été compromis. Aussi, si des amis ou des collègues reçoivent des messages inhabituels de votre compte que vous n'avez pas envoyés, c'est un autre drapeau rouge indiquant une faille de sécurité.

Réinitialiser vos mots de passe: La première ligne de défense

Une fois que vous avez confirmé le hack, la première ligne de défense est de réinitialiser vos mots de passe. Commencez par votre compte de messagerie, puis modifiez les mots de passe des comptes liés à votre messagerie..

Choisissez fort, des mots de passe uniques pour chaque compte afin d'empêcher tout accès non autorisé futur. Y compris un mélange de lettres, Nombres, et les symboles rendent vos mots de passe plus difficiles à déchiffrer.

L'utilisation d'un gestionnaire de mots de passe peut aider à gérer efficacement ces nouveaux mots de passe.

Étapes pour reprendre le contrôle de votre compte de messagerie piraté

La première étape vers le rétablissement consiste à comprendre l’étendue de la violation. Commencez par analyser votre ordinateur à la recherche de logiciels malveillants à l'aide d'un programme antivirus fiable..

Opter pour une analyse approfondie plutôt qu'une analyse rapide est essentiel pour identifier les logiciels malveillants cachés qui pourraient compromettre vos efforts de sécurisation de votre compte..

SpyHunter propose une solution d'analyse complète conçue pour détecter et supprimer diverses formes de logiciels malveillants, protéger votre appareil contre d'autres attaques.

- Changez le mot de passe de votre compte de messagerie en quelque chose de fort et unique. Inclure un mélange de lettres majuscules et minuscules, Nombres, et symboles spéciaux.

- Vérifiez les paramètres du compte de messagerie pour toute modification non autorisée, notamment dans les domaines de l'expédition, réponses automatiques, et services ou comptes liés.

- Révoquer l'accès aux applications tierces suspectes qui auraient pu obtenir des autorisations au moment du piratage.

- Mettez à jour les questions de sécurité et les adresses e-mail de sauvegarde pour empêcher les pirates d'utiliser la fonction de récupération de mot de passe..

- Activer l'authentification à deux facteurs (2FA) pour ajouter une couche de sécurité supplémentaire. Cela garantit que même si votre mot de passe est compromis, l'accès non autorisé est toujours bloqué.

- Contactez votre fournisseur de messagerie pour signaler le piratage. Ils peuvent offrir une assistance supplémentaire et prendre les mesures nécessaires pour prévenir de futures violations..

Gardez un œil sur votre activité de messagerie pour détecter tout comportement inhabituel et examinez régulièrement les paramètres de votre compte.. Rester vigilant peut vous aider à agir rapidement en cas de nouvelle violation..

Actions à prendre si vos données personnelles sont compliquées

Si des preuves suggèrent que vos données ont été compromises au-delà de votre courrier électronique, une action immédiate est nécessaire pour sécuriser vos informations personnelles. Suivez ces étapes pour démarrer le processus de récupération:

- Changer les mots de passe de tous les comptes en ligne, en particulier ceux qui partagent le même mot de passe que l'e-mail compromis. Utilisez fort, des mots de passe uniques pour chaque compte pour améliorer votre sécurité.

- Contactez votre banque et les sociétés émettrices de cartes de crédit pour les alerter de la violation potentielle. Ils peuvent surveiller vos comptes pour détecter toute activité suspecte et vous conseiller sur des mesures de protection supplémentaires..

- Examinez vos comptes pour toute transaction ou modification non autorisée. Si vous en trouvez, signalez-les immédiatement au service ou à l'émetteur de la carte de crédit.

- Pensez à vous inscrire à un service de surveillance du crédit pour garder un œil sur votre pointage de crédit et signaler des signes de vol d'identité..

- Déposer un rapport auprès de la Federal Trade Commission (FTC) ou l'autorité compétente de votre pays si vous pensez être victime d'un vol d'identité. Cela peut aider les forces de l’ordre à retrouver les auteurs et à protéger les autres contre les victimes..

Rappelez-vous, plus vite tu agis, meilleures sont vos chances d’atténuer les dommages et de restaurer votre sécurité numérique. Faire appel à un logiciel de sécurité comme SpyHunter peut contribuer de manière significative à assurer la sécurité de vos informations..

Ses outils complets et ses efforts proactifs de protection en ligne constituent des ressources inestimables pour quiconque cherche à sécuriser sa vie numérique contre les menaces persistantes..

Supprimer “Je hacké votre appareil” Arnaque

Pour retirer la Je hacké votre appareil arnaque, vous devez simplement supprimer le message électronique. Cependant, si vous êtes vraiment et vous reconnaissez eu manquement à l'un des mots de passe énumérés, vous devriez voir les instructions de suppression, étape par étape fournies ci-dessous. Si vous ne pouvez pas vous débarrasser des fichiers liés à l'escroquerie ou de trouver d'autres méchants, vous devez rechercher et supprimer tous les morceaux de logiciels malveillants restes d'un outil anti-malware avancée. Des logiciels comme qui gardera votre système sécurisé à l'avenir.

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

How to Remove I Hacked Your Device from Windows.

Étape 1: Scan for I Hacked Your Device with SpyHunter Anti-Malware Tool

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Uninstall I Hacked Your Device and related software from Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Created by I Hacked Your Device on Your PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, created by I Hacked Your Device there. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Video Removal Guide for I Hacked Your Device (Fenêtres).

Get rid of I Hacked Your Device from Mac OS X.

Étape 1: Uninstall I Hacked Your Device and remove related files and objects

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Look for any suspicious apps identical or similar to I Hacked Your Device. Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

In case you cannot remove I Hacked Your Device via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Scan for and remove I Hacked Your Device files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as I Hacked Your Device, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Video Removal Guide for I Hacked Your Device (Mac)

Remove I Hacked Your Device from Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.

Étape 4: Une fois l'extension retirée, redémarrer Google Chrome en la fermant du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Erase I Hacked Your Device from Mozilla Firefox.

Étape 1: Lancer Mozilla Firefox. Ouvrez la fenêtre de menu:

Étape 2: Sélectionnez le "Add-ons" icône dans le menu.

Étape 3: Sélectionnez l'extension indésirable et cliquez sur "Supprimer"

Étape 4: Une fois l'extension retirée, redémarrer Mozilla Firefox par fermeture du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Uninstall I Hacked Your Device from Microsoft Edge.

Étape 1: Démarrer le navigateur Edge.

Étape 2: Ouvrez le menu déroulant en cliquant sur l'icône en haut à droite.

Étape 3: Dans le menu de liste déroulante, sélectionnez "Extensions".

Étape 4: Choisissez l'extension suspecte que vous souhaitez supprimer, puis cliquez sur l'icône d'engrenage.

Étape 5: Supprimez l'extension malveillante en faisant défiler vers le bas puis en cliquant sur Désinstaller.

Remove I Hacked Your Device from Safari

Étape 1: Démarrez l'application Safari.

Étape 2: Après avoir plané le curseur de la souris vers le haut de l'écran, cliquez sur le texte Safari pour ouvrir son menu déroulant.

Étape 3: Dans le menu, cliquer sur "Préférences".

Étape 4: Après cela, Sélectionnez l'onglet Extensions.

Étape 5: Cliquez une fois sur l'extension que vous souhaitez supprimer.

Étape 6: Cliquez sur 'Désinstaller'.

Une fenêtre pop-up apparaîtra vous demandant de confirmer désinstaller l'extension. Sélectionner «Désinstaller» encore, and the I Hacked Your Device will be removed.

Eliminate I Hacked Your Device from Internet Explorer.

Étape 1: Démarrez Internet Explorer.

Étape 2: Cliquez sur l'icône d'engrenage intitulée « Outils » pour ouvrir le menu déroulant et sélectionnez « Gérer les modules complémentaires »

Étape 3: Dans la fenêtre « Gérer les modules complémentaires ».

Étape 4: Sélectionnez l'extension que vous souhaitez supprimer, puis cliquez sur « Désactiver ». Une fenêtre pop-up apparaîtra pour vous informer que vous êtes sur le point de désactiver l'extension sélectionnée, et quelques autres add-ons peuvent être désactivées et. Laissez toutes les cases cochées, et cliquez sur 'Désactiver'.

Étape 5: Après l'extension indésirable a été supprimé, redémarrez Internet Explorer en le fermant à partir du bouton rouge 'X' situé dans le coin supérieur droit et redémarrez-le.

Supprimez les notifications push de vos navigateurs

Désactiver les notifications push de Google Chrome

Pour désactiver les notifications push du navigateur Google Chrome, s'il vous plaît suivez les étapes ci-dessous:

Étape 1: Aller à Paramètres dans Chrome.

Étape 2: Dans les paramètres, sélectionnez «Réglages avancés":

Étape 3: Cliquez sur "Paramètres de contenu":

Étape 4: Ouvert "notifications":

Étape 5: Cliquez sur les trois points et choisissez Bloquer, Modifier ou supprimer des options:

Supprimer les notifications push sur Firefox

Étape 1: Accédez aux options de Firefox.

Étape 2: Aller aux paramètres", saisissez "notifications" dans la barre de recherche et cliquez sur "Paramètres":

Étape 3: Cliquez sur "Supprimer" sur n'importe quel site pour lequel vous souhaitez que les notifications disparaissent et cliquez sur "Enregistrer les modifications"

Arrêter les notifications push sur Opera

Étape 1: À l'opéra, presse ALT + P pour aller dans les paramètres.

Étape 2: Dans la recherche de paramètres, tapez "Contenu" pour accéder aux paramètres de contenu.

Étape 3: Notifications ouvertes:

Étape 4: Faites la même chose que vous avez fait avec Google Chrome (expliqué ci-dessous):

Éliminez les notifications push sur Safari

Étape 1: Ouvrez les préférences Safari.

Étape 2: Choisissez le domaine à partir duquel vous souhaitez que les pop-ups push disparaissent et passez à "Refuser" de "Permettre".

I Hacked Your Device-FAQ

What Is I Hacked Your Device?

The I Hacked Your Device threat is adware or navigateur virus de redirection.

Cela peut ralentir considérablement votre ordinateur et afficher des publicités. L'idée principale est que vos informations soient probablement volées ou que davantage d'annonces apparaissent sur votre appareil.

Les créateurs de ces applications indésirables travaillent avec des systèmes de paiement au clic pour amener votre ordinateur à visiter des sites Web risqués ou différents types de sites Web susceptibles de générer des fonds.. C'est pourquoi ils ne se soucient même pas des types de sites Web qui apparaissent sur les annonces.. Cela rend leurs logiciels indésirables indirectement risqués pour votre système d'exploitation.

What Are the Symptoms of I Hacked Your Device?

Il y a plusieurs symptômes à rechercher lorsque cette menace particulière et les applications indésirables en général sont actives:

Symptôme #1: Votre ordinateur peut devenir lent et avoir des performances médiocres en général.

Symptôme #2: Vous avez des barres d'outils, des modules complémentaires ou des extensions sur vos navigateurs Web que vous ne vous souvenez pas avoir ajoutés.

Symptôme #3: Vous voyez tous les types d'annonces, comme les résultats de recherche financés par la publicité, pop-ups et redirections pour apparaître au hasard.

Symptôme #4: Vous voyez les applications installées sur votre Mac s'exécuter automatiquement et vous ne vous souvenez pas de les avoir installées.

Symptôme #5: Vous voyez des processus suspects en cours d'exécution dans votre gestionnaire de tâches.

Si vous voyez un ou plusieurs de ces symptômes, alors les experts en sécurité vous recommandent de vérifier la présence de virus sur votre ordinateur.

Quels types de programmes indésirables existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, les menaces qui peuvent actuellement affecter votre appareil peuvent être logiciel antivirus malveillant, adware, les pirates de navigateur, cliqueurs, faux optimiseurs et toutes formes de PUP.

Que faire si j'ai un "virus" like I Hacked Your Device?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe de messagerie.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour faire des achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et tous les appareils deviendront beaucoup plus sécurisés contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

How Does I Hacked Your Device Work?

Une fois installé, I Hacked Your Device can collecter des données en utilisant traqueurs. Ces données concernent vos habitudes de navigation sur le Web, tels que les sites Web que vous visitez et les termes de recherche que vous utilisez. Elles sont ensuite utilisées pour vous cibler avec des publicités ou pour vendre vos informations à des tiers..

I Hacked Your Device can also télécharger d'autres logiciels malveillants sur votre ordinateur, tels que les virus et les logiciels espions, qui peut être utilisé pour voler vos informations personnelles et diffuser des publicités à risque, qui peut rediriger vers des sites de virus ou des escroqueries.

Is I Hacked Your Device Malware?

La vérité est que les PUP (adware, les pirates de navigateur) ne sont pas des virus, mais peut être tout aussi dangereux car ils peuvent vous montrer et vous rediriger vers des sites Web malveillants et des pages frauduleuses.

De nombreux experts en sécurité classent les programmes potentiellement indésirables comme des logiciels malveillants. Cela est dû aux effets indésirables que les PUP peuvent causer, telles que l'affichage de publicités intrusives et la collecte de données utilisateur à l'insu de l'utilisateur ou sans son consentement.

About the I Hacked Your Device Research

Le contenu que nous publions sur SensorsTechForum.com, this I Hacked Your Device how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer les, problème lié aux logiciels publicitaires, et restaurez votre navigateur et votre système informatique.

How did we conduct the research on I Hacked Your Device?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les derniers malwares, adware, et définitions des pirates de navigateur.

En outre, the research behind the I Hacked Your Device threat is backed with VirusTotal.

Pour mieux comprendre cette menace en ligne, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.