Un nouveau rapport de Vedere Labs de Forescout révèle des vulnérabilités alarmantes en matière de cybersécurité dans les systèmes d'énergie solaire produits par certains des plus grands noms de l'industrie – Croissance du soleil, Growatt, et SMA. Ces défauts, collectivement nommé SUN:VERS LE BAS, pourrait potentiellement ouvrir la porte à des cyberattaques ciblant la production d'énergie, stabilité du réseau, et les données des consommateurs.

SOLEIL:Vulnérabilités DOWN: Maillons faibles de l'infrastructure solaire

Les recherches de Forescout ont identifié 46 vulnérabilités distinctes à travers divers composants des écosystèmes d'énergie solaire, Y compris:

- Moniteurs solaires (38%)

- Plateformes de gestion du cloud (25%)

- Photovoltaïque (PV) Onduleurs (15%)

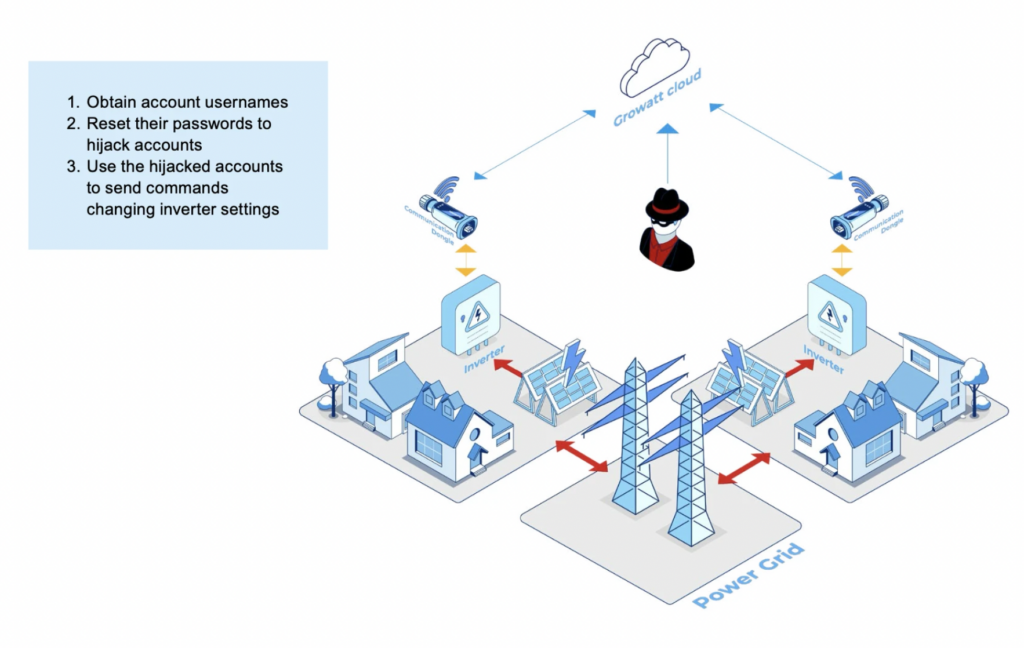

Ces défauts ont été trouvés dans interfaces matérielles et logicielles qui se connectent aux réseaux publics, ce qui les rend particulièrement vulnérables à exploitation à distance. Certains pourraient permettre aux attaquants de prendre le contrôle total des onduleurs solaires ou d'usurper l'identité des services cloud utilisés pour les mises à jour et la surveillance..

Selon les chercheurs, la “les résultats montrent un écosystème peu sûr — avec des implications dangereuses en matière d'énergie et de sécurité nationale.”

Bien que chaque système solaire résidentiel produise une puissance limitée, leur production combinée atteint des dizaines de gigawatts, ce qui rend leur impact collectif sur la cybersécurité et la fiabilité du réseau trop important pour être ignoré..

Onduleurs solaires: La cible silencieuse

Onduleurs photovoltaïques (ou onduleurs photovoltaïques), responsable de la conversion de l'énergie CC produite par l'énergie solaire en courant alternatif pour le réseau, sont une cible croissante pour les cybercriminels. Les attaquants exploitant ces systèmes pourraient:

- Modifier la puissance de sortie pour déstabiliser le réseau

- Arrêter les systèmes solaires à distance

- Injecter de fausses données dans les plateformes de surveillance

- Former des botnets à grande échelle pour des attaques distribuées

Implications concrètes pour la stabilité du réseau

Ces vulnérabilités ne sont pas hypothétiques. Si un attaquant prend le contrôle de ne serait-ce que 2% des onduleurs solaires dans une région donnée, cela pourrait déstabiliser suffisamment le réseau électrique pour déclencher des systèmes d'urgence ou, dans les cas graves, provoquer des pannes de courant à grande échelle en raison de la sensibilité du réseau aux perturbations soudaines. En raison de l’essor de l’énergie solaire distribuée dans les bâtiments résidentiels et milieux industriels, les risques ne font qu'augmenter.

Failles de sécurité dans la chaîne d'approvisionnement solaire

Une autre préoccupation est l’absence de pratiques de sécurité cohérentes entre les fabricants et les intégrateurs.. De nombreux appareils sont encore utiliser un firmware obsolète, authentification faible, ou ouvrir les ports. Plateformes cloud, trop, se sont avérés manquer de validation appropriée, les exposant à spoofing et les attaques d'usurpation d'identité.

En outre, car les installateurs tiers configurent souvent ces systèmes, maintenir des normes de cybersécurité solides dans l'ensemble de l'écosystème devient encore plus compliqué.

Recommandations pour renforcer la cybersécurité solaire contre le SUN:VERS LE BAS

pour les fabricants

- Mettre en œuvre les principes de sécurité dès la conception

- Proposer des mises à jour régulières du firmware et des correctifs de sécurité

- Utilisez le cryptage et l'authentification forte pour toutes les connexions

Pour les opérateurs commerciaux et industriels

- Inclure des clauses de cybersécurité dans les contrats d’approvisionnement

- Effectuer des évaluations des risques et des tests d'intrusion à l'échelle du système

- Segmenter les réseaux et assurer la visibilité des dispositifs solaires

- Surveiller les anomalies et les schémas de trafic inhabituels

Pour les décideurs politiques et les régulateurs

- Classer les composants solaires comme des infrastructures critiques

- Assurer la conformité en matière de cybersécurité du NIST et du DOE

- Soutenir la collaboration public-privé en matière de renseignement sur les menaces

Conclusion: Comment assurer l'avenir des énergies renouvelables

Ce que cette recherche révèle en fin de compte, c'est une tension entre innovation et sécurité. Une tension qui, si elle n'est pas traitée, pourrait compromettre les progrès que nous réalisons vers un avenir plus durable.

Le SOLEIL:Les vulnérabilités DOWN ne sont pas seulement des oublis techniques, car ils reflètent une sous-estimation systémique de la manière dont les risques de cybersécurité évoluent en tandem avec l'infrastructure physique. Onduleurs solaires, autrefois considéré comme du matériel simple, ont évolué vers l'intelligence, des appareils en réseau intégrés au plus profond de nos systèmes énergétiques. Mais avec cette intelligence vient l’exposition, et avec exposition, vulnérabilité.

Ce dont nous avons besoin, c’est d’un changement de mentalité.. Les producteurs d’énergie et les fabricants de technologies ne peuvent plus se permettre de traiter la cybersécurité comme une préoccupation secondaire ou une fonctionnalité à corriger ultérieurement.. La sécurité doit être intégrée dès le départ à l'architecture de chaque appareil énergétique connecté.

En outre, il y a une dimension éthique à ces questions. Les systèmes énergétiques n’alimentent pas seulement les villes, alors qu'ils introduisent l'idéologie d'un avenir plus durable. Lorsque les outils des énergies renouvelables ne sont pas sécurisés, nous risquons non seulement l’instabilité du réseau, mais aussi la confiance du public dans les technologies qui sont censées nous conduire vers un monde plus propre., un monde plus équitable.

Le débat autour des énergies renouvelables doit désormais évoluer pour inclure la cybersécurité comme pilier de la résilience. Ce n’est qu’en intégrant la sécurité à la durabilité que nous pourrons construire un avenir énergétique qui ne soit pas seulement vert., mais aussi sûr, stable, et durable.

Explorez la répartition technique complète et les vulnérabilités détaillées dans Rapport officiel de Forescout.