比較的新しい調査により、Androidデバイスに隠れたパッチギャップがあることが最近明らかになりました. 研究者は分析に2年を費やしました 1,200 アムステルダムで開催されたHackintheBoxカンファレンスでのAndroid携帯と結果の発表. 今, 新しい研究により、Androidエコシステムにさらに問題が追加されました.

どうやら, の合計 274 上部に欠陥が検出されました 50 Androidモバイルショッピングアプリ. それらすべてにセキュリティリスクが含まれていました. この調査は、Androidのセキュリティが弱いことの深刻な証拠です–アプリは全体でテストされました 34 セキュリティテストのカテゴリ.

関連記事: お使いの携帯電話を確認してください: 研究者はAndroidで隠されたパッチギャップを見つけます

研究についての詳細

AppknoxとSEWORKSのセキュリティ研究者は、トップのセキュリティの評価に焦点を当てた共同作業の結果を公開しました。 50 GooglePlayのAndroidショッピングアプリ. 彼らのレポートのタイトルは 「mコマースのセキュリティステータス」. 少なくとも 84% これらのショッピングアプリのうち、少なくとも3つの高レベルのセキュリティ脆弱性があります.

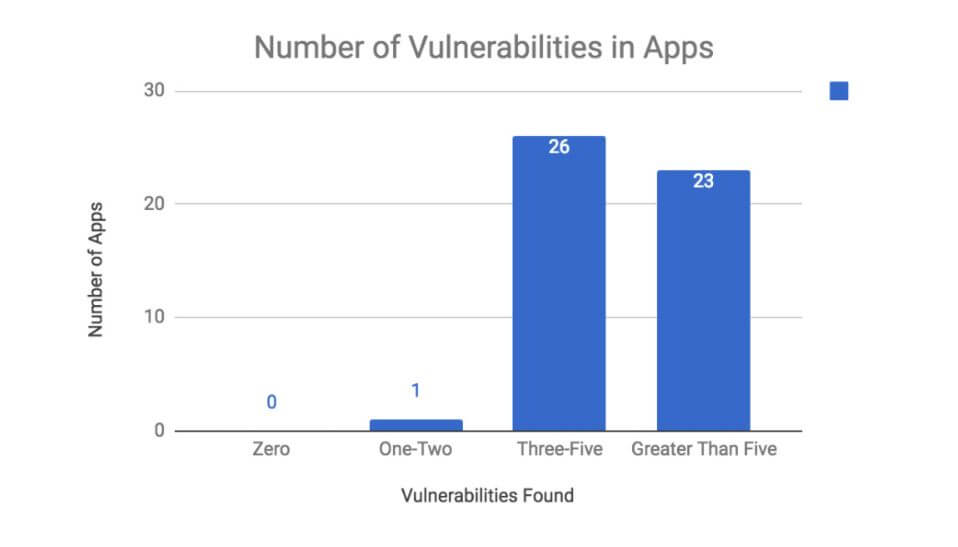

より具体的には, 間で 50 アプリ, 研究者は分析した, セキュリティリスクのないアプリはありません. 49 アプリには少なくとも3つ以上のセキュリティの脆弱性があります, その間 28% 重大なセキュリティ問題があります, と 84% 3つ以上の高レベルの問題がある. アプリの人気を考えると, 結果は懸念している, レポートノート.

アプリはどのようにテストされましたか?

調査チームは、Common VulnerabilityScoringSystemを使用しました (CVSSv3.0) 脆弱性を評価する. CVSSは、コンピュータシステムのセキュリティの脆弱性の重大度を評価するための業界標準です。. CVSSは、専門家が特定の脅威に応じて対応に優先順位を付けることができる重大度スコアを割り当てます.

セキュリティリスクの評価のために展開されるメトリックは次のとおりです:

- 攻撃ベクトル;

- 攻撃の複雑さ;

- 必要な特権;

- ユーザーインタラクション;

- 範囲;

- 守秘義務への影響;

- 完全性への影響;

- 可用性への影響.

主に懸念されているのは、ほとんどすべてのアプリが, また 94% そのうちの, 保護されていないエクスポートレシーバーの影響を受けた. どういう意味? Androidアプリはレシーバーをエクスポートします, 外部の放送アナウンスに応答し、他のアプリと通信します, レポートは説明します. 例えば, 受信者が保護されていない場合、ハッカーはアプリの動作を好みに合わせて変更できます, また、アプリに属していないデータを挿入します.

さらに, 64% のアプリが「AppExtendingWebViewClient」の影響を受けました。 これは何を意味するのでしょうか? WebViewクライアントが正しく保護されていない場合アプリ内拡張機能, ハッカーはユーザーをだまして、偽のアプリやコピーされたアプリに機密性の高い個人情報を入力させる可能性があります, これにより、通常、ユーザーデータが失われます, 損害賠償, およびSSLの妥協.

関連記事: 以上 700,000 でGooglePlayから削除された悪意のあるアプリ 2017

セキュリティリスクを回避するため, アプリ開発者は、セキュリティ研究者のアドバイスに従う必要があります:

- 開発者は業界標準に準拠し続ける必要があります;

- 開発者は、開発サイクルにセキュリティを実装する必要があります;

- 自動化されたモバイルアプリのセキュリティテストを実装する必要があります;

- 手動評価は定期的に行う必要があります;

- 開発者は、モバイルアプリのセキュリティ専門家と戦略を立てる必要があります.

詳細については, あなたはダウンロードすることができます 報告.