アンドレイ・コスティン (ユーレコム), アポストリスザラス (ルール大学ボーフム), オーレリアン・フランシヨン (ユーレコム) 多くのCOTSの脆弱性を明らかにする調査を実施しました.

アンドレイ・コスティン (ユーレコム), アポストリスザラス (ルール大学ボーフム), オーレリアン・フランシヨン (ユーレコム) 多くのCOTSの脆弱性を明らかにする調査を実施しました.

私たちを待っている将来のハッキングの一般的な数は、モノのインターネットに関係しています.

研究の1つ, IoTに焦点を当てたヨーロッパの研究者のグループによって実施されました, コマーシャルのユーザー管理のためのウェブインターフェースを検証しました, ルーターなどの大量生産された組み込み機器, VoIP電話, およびIP/CCTVカメラ, 攻撃に対して非常に脆弱です.

専門家は、既存の脆弱性について組み込みファームウェアイメージとWebインターフェイスをテストしました.

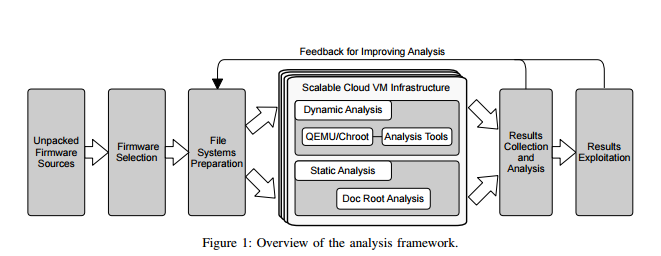

彼らの論文で, タイトル '大規模な自動動的ファームウェア分析: 組み込みWebインターフェイスのケーススタディ, 3人の研究者 – アンドレイ・コスティン, ApostolisZarrasとAurelienFrancillon–動的ファームウェア分析による最初の完全自動化フレームワークを提示し、埋め込まれたファームウェアイメージ内の自動バグ開示を実現します. 科学者たちはまた、市販の既製のデバイスに存在する組み込みWebインターフェースのセキュリティを研究するためにフレームワークを適用しました (COTS) ルーターのように, DSL/ケーブルモデム, VoIP電話, IP/CCTVカメラ.

ベンダーに依存しない独自のフレームワーク, デバイスまたはアーキテクチャ

ベンダーに依存しない新しい方法論が専門家チームによって導入されました, デバイスまたはアーキテクチャ. それらのフレームワークは、ソフトウェアのみの環境でファームウェアイメージの実行を実現するための完全なシステムエミュレーションで構成されています (物理的な組み込みデバイスを必要とせずに).

研究者は、ユーザーが所有する物理的なデバイスを使用することを望んでいませんでした。なぜなら、この慣行は倫理的に間違っており、違法でさえあると見なされるからです。. 研究者はまた、静的および動的ツールを介してファームウェア内のWebインターフェイスを分析しました. 彼らの研究とその方法論について重要なことは、それがその性質上非常にユニークであるということです.

いくつかの統計

ケーススタディ中, 1925 からのファームウェアイメージ 54 ベンダーがテストされ、 9271 脆弱性はで開示されました 185 そのうちの. 約 8 埋め込まれたファームウェアイメージのパーセントは、サーバー側にPHPコードを含んでいました, 少なくとも1つの欠陥がありました. ファームウェアイメージは、 9046 などのセキュリティ関連の問題:

- クロスサイトスクリプティング;

- ファイル操作;

- コマンドインジェクションの欠陥.

で行われる動的セキュリティテスト 246 Webインターフェイス

結果は次のとおりです:

- 21 ファームウェアパッケージは、コマンドインジェクションに対して脆弱であると主張されました.

- 32 XSSの欠陥によって見なされた.

- 37 CSRFに対して脆弱でした (クロス- サイトリクエストフォージェリ) 攻撃.

不運にも, 研究チームが指摘したように, 普及している多くのメーカーは、デバイスのセキュリティを向上させるために時間と手段を投資することに関心がありません。. それにもかかわらず, ある時点で, ベンダーは、製品のセキュリティ関連のすべての問題に焦点を当てる必要があります. モノのインターネットの人気の高まりとともに, 悪意のあるコーダーは確かに脆弱なシステムやデバイスを標的にします.

幸いなことに、研究者たちは脆弱性を明らかにする活動をあきらめるつもりはありません。:

「私たちは引き続き新しいデータを収集し、分析を将来アクセスできるすべてのファームウェアイメージに拡張する予定です。. さらに、各ファームウェアイメージ内の脆弱性をより詳細に調査できる、より高度な動的分析手法を使用してシステムを拡張したいと考えています。