アスタロト型トロイの木馬を覚えておいてください? 情報を盗むマルウェアの中で最もステルスな部分の1つと見なされています, アスタロトは最新の攻撃で進化し続けています.

CiscoTalosがリリースした新しいレポートによると, マルウェアは2つの主要な更新を取得しました.

これは悪いニュースです, として アスタロトロイの木馬 サイバーセキュリティ研究者による検出と分析を防ぐために、すでにアンチ分析とアンチサンドボックスが可能です.

アスタロトはブラジルのユーザーをターゲットにすることが知られています, そしてどうやら, 最新の検出された攻撃でもそうし続けます. トロイの木馬は、 ルアーとしてのCOVID-19パンデミック. その悪意のあるコードへの新しい追加には次のものが含まれます:

- Astarothによって実装された難読化と反分析/回避技術の複雑な迷路は、マルウェアファミリーの検出と分析の両方を阻害します.

- エンコードおよび暗号化されたコマンドアンドコントロール通信のためのYouTubeチャンネルの説明のクリエイティブな使用 (C2) アスタロトによって実装されました.

新しいアスタロト攻撃はどのように実行されますか?

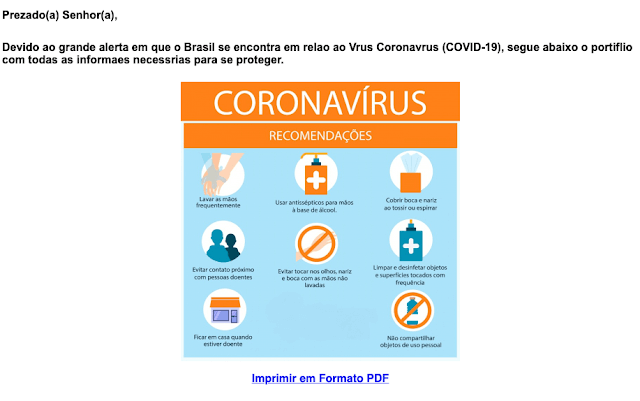

このトロイの木馬の配布は、悪意のある電子メールメッセージの送信に基づいています (フィッシング). 最新のキャンペーンはコロナウイルスを使用しています (COVID-19(新型コロナウイルス感染症)) ユーザーを誘惑して電子メールメッセージを開くためのトリックとしてのパンデミック. マルウェアはブラジルのユーザーを標的にしているため, メールはポルトガル語で書かれています.

メールは何と言っていますか? 発表は、コロナウイルス患者を治療するために必要な呼吸器の配布についてです. 電子メールには、リンクされたPDFファイルの形式で一連の推奨事項も含まれています. もちろん, これらのリンクは、潜在的な被害者をハッカーが制御するサーバーにリダイレクトするためにのみ存在します.

ユーザーが電子メールに含まれている悪意のあるリンクをクリックすると, それらは、脅威アクターによって制御されるサーバーにリダイレクトされます. 操作の初期ペイロードは、GoogleインフラストラクチャからのLNKリンクを含むZIPファイルです。, CiscoTalos分析を明らかにする.

最新のアスタロトキャンペーンのその他の詳細は次のとおりです。:

- LoLBinsの前に実装された難読化の複数の層 (ExtExport / Bitsadmin) さらなる感染に使用される.

- Astarothペイロードが配信される前に行われる広範な反分析/回避チェック.

- YouTubeチャンネルの説明から取得したエンコードおよび暗号化されたC2ドメイン.

アスタロトはYouTubeチャンネルの説明を使用しています

すでに述べたように, 最新のAstarothキャンペーンに追加された興味深いものの1つは、YouTubeチャンネルの説明の使用です。. このトリックは「プライマリとセカンダリの両方のC2インフラストラクチャを備えた冗長C2メカニズム」:

マルウェアがC2サーバーと通信する主な方法は、Youtubeチャネルの説明を使用してC2ドメインを取得することです。. 攻撃者は一連のYouTubeチャンネルを確立し、チャンネルの説明を利用して、ボットネット内のノードが通信する必要のあるC2ドメインのリストを確立して通信し、追加の指示と更新を取得しています。.

結論は…

意図的に, アスタロトは「分析するのが苦痛,」CiscoTalos 言う. マルウェアはますます巧妙になっています, YouTubeなどのサービスを追加して、コマンドアンドコントロールインフラストラクチャを非表示にします.