30 シグネチャベースのAVで見逃されたマルウェアの割合, レポートショー

WatchGuard Technologiesが最近リリースしたレポートによると、 20 今日のマルウェアの割合は新しく、ゼロデイ関連です. これは単に、従来のウイルス対策プログラムが脅威の検出とブロックに成功しなかったことを意味します. The researchers gathered threat data from…

WatchGuard Technologiesが最近リリースしたレポートによると、 20 今日のマルウェアの割合は新しく、ゼロデイ関連です. これは単に、従来のウイルス対策プログラムが脅威の検出とブロックに成功しなかったことを意味します. The researchers gathered threat data from…

Windowsの場合 10 ユーザーMicrosoftが収集しているデータの種類について疑問に思っている可能性が非常に高いです. The company has finally revealed this information as part of its mission to deal with privacy-related criticism and comply…

BroadcomによるWi-Fiチップに影響を与える新しいバグ, iPhoneのサプライヤー, NexusおよびSamsungデバイスがGoogleのProjectZeroによって発見されました. より具体的には, researcher Gal Baniamini has provided a detailed analysis on the exploit showing how an attacker…

NoMoreRansomプロジェクトを覚えておいてください? 7月に発売 2016 Europolによる共同作業で, オランダ国家警察, Intelセキュリティ (現在マカフィー) およびカスペルスキーラボ, プロジェクトはランサムウェアと戦い、その犠牲者を助けることを目指しています. Since it was…

現在, すべてのデバイスがハッキングされる可能性があります, あなたのIoT大人のおもちゃが含まれています. Pen Test Partnersのセキュリティ研究者は、カメラを搭載したインターネットに接続されたバイブレーターが問題なくハッキングされる可能性があるという厄介な発見をしました。. 結果として,…

CVE-2017-7269は、現在実際に悪用されているバッファオーバーフローの脆弱性です. 不運にも, 被害者がサポートされていないソフトウェアを実行しているため、Microsoftはこの欠陥を修正する予定はありません. The vulnerability was discovered by researchers at South China University of…

フィッシングの試みは絶えず改善され、より洗練され、パーソナライズされています. 現在, 慎重に作成されたスピアフィッシングメールが、航空会社や財務部門を装って広まっています。. The attempts go so far that they imitate internal corporate travel and expenses…

新しいAndroidランサムウェアが発見されました, どうやらモバイルアンチウイルスプログラムはそれを検出できませんでした. ランサムウェアは「OK」と呼ばれる人気のアプリで発見されました, GooglePlayストアで入手可能なロシアベースのエンターテインメントソーシャルネットワークアプリ. 興味深いことに,…

VMwareは、最近のPwn2Ownハッキングコンテンツ中に実証されたいくつかの重大な脆弱性に関するセキュリティアドバイザリをリリースしました. 欠陥を悪用して、仮想マシンの分離から逃れることができます, 研究者は説明します. チームが授与されました $105,000 為に…

Dimnieは、最近報告された新しいマルウェアファミリーの名前であり、3年以上にわたってレーダーの下を飛んでいます。, パロアルトネットワークスの研究者は言う. Dimnie Malware Technical Overview The malware was attacking open-source developers via…

研究者は、WorldofWarcraftを含むさらに別のフィッシング詐欺を発見しました. 世界で最も人気のあるゲームの1つであるため、詐欺師がファンを悪用することを決定したことは誰もが驚くことではありません。. フィッシングキャンペーン…

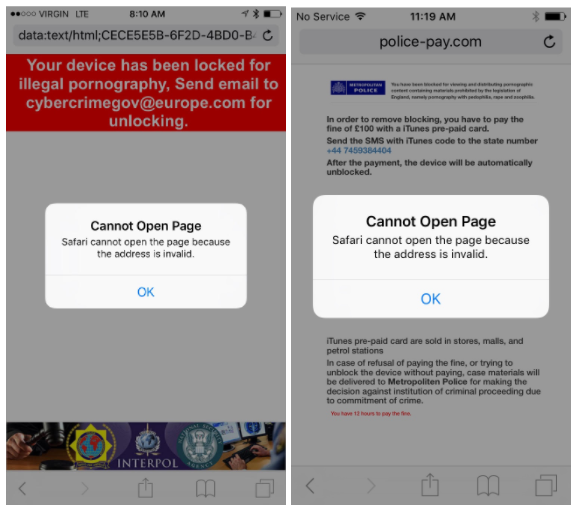

アダルトコンテンツを閲覧しているユーザーに基づくランサムウェアスケアウェアの試みは目新しいものではありませんが、成功することがよくあります。. まったく新しいそのようなキャンペーンは、iOSモバイルSafariブラウザのLookout研究者によって最近検出されました, から金をゆすります…

この記事は、ハクナ・マタタのランサムウェアを効果的に削除するのに役立ちます. ランサムウェアの削除手順に従ってください, この記事の下部にあります. ハクナ・マタタはランサムウェアの暗号ウイルスです. ファイルは暗号化され、拡張子.HakunaMatataを受け取ります。…

古いデバイスを処分するときに、残っている個人情報について考えますか?? それが判明したとして, 40 ハードドライブの割合, 再販のために提供される携帯電話およびタブレットには、個人を特定できる情報が含まれています, NAIDによる分析 (全国…

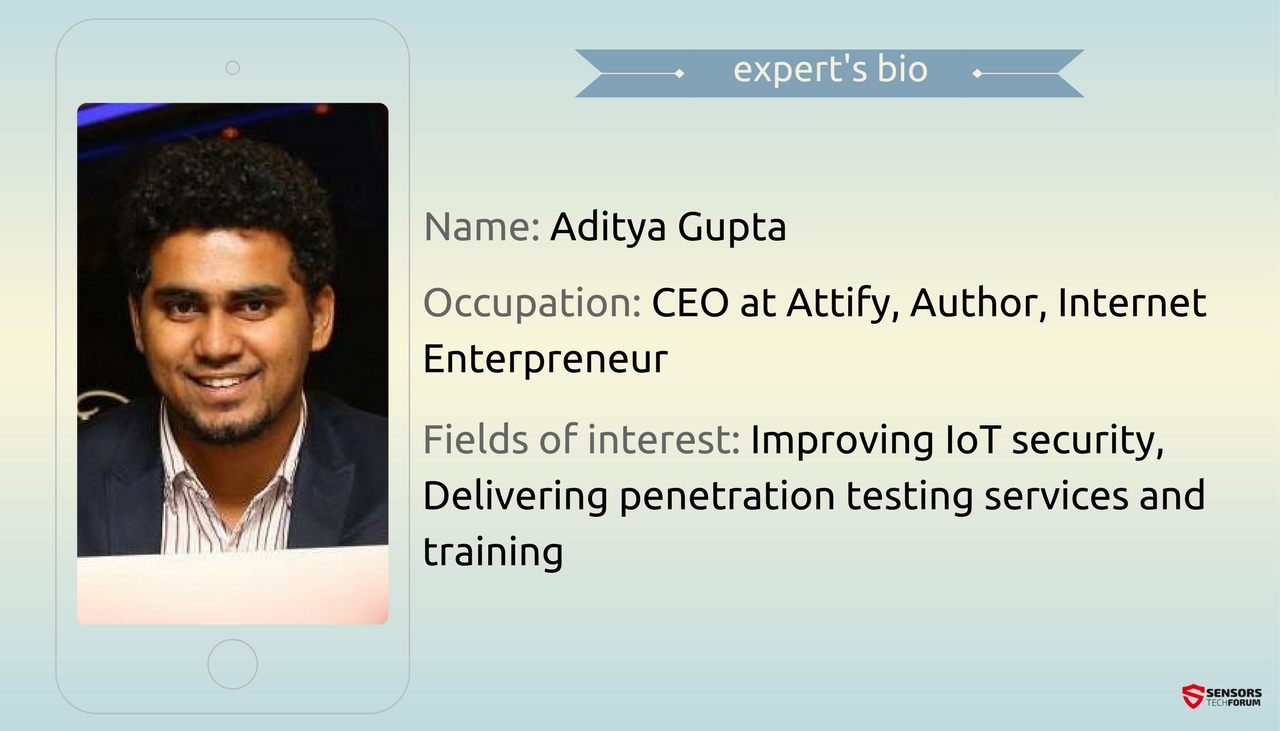

Aditya Guptaは、モノのインターネットに関する印象的なセキュリティ研究のバックグラウンドを持っています (IoT) およびモバイルテクノロジー. 彼は、適切な製品とサービスを構築することにより、IoTセキュリティの形成方法を再定義することに注力してきました。. IoTセキュリティのCEO…

行進 2017 火曜日のパッチは、公開されてから脚光を浴びています. 累積的な更新はかなり大混乱を引き起こしました. その間, CVE-2017-0022識別子にパッチが適用された場合に非公開で報告された欠陥. TrendMicro reported the vulnerability to Microsoft…

ユーザーのオンラインセキュリティを主に危険にさらすアプリケーションはどれか疑問に思ったことはありませんか? 良い, ここで不思議に思う必要はありません! このリストの一番上には、JavaとFlashPlayerがあります, から匿名で収集されたアバストデータによって明らかにされたように…

マイクロソフトはクレイジーのように累積的な更新を展開しています. もう1つ, KB4016635, Windows用にリリースされたばかり 10 アニバーサリーアップデート (バージョン 1607), 火曜日に作成された最後のパッチでバグを修正しようとしています. KB4016635 is meant to fix to bugs…

現在, ウイルス対策プログラムを持っているだけでは安全ではありません, それが判明したとして. A new research by security company Cybellum has unearthed a serious zero-day vulnerability that enables attackers to take control of antivirus programs installed on a…

あなたは自分自身を技術に精通したユーザーだと考えていますか? 新しい調査によると、有能なユーザーは 18 オンライン個人情報の盗難の被害者になる可能性がパーセント. さらに, users with Ph.Ds turn out to be more prone to such scams in…