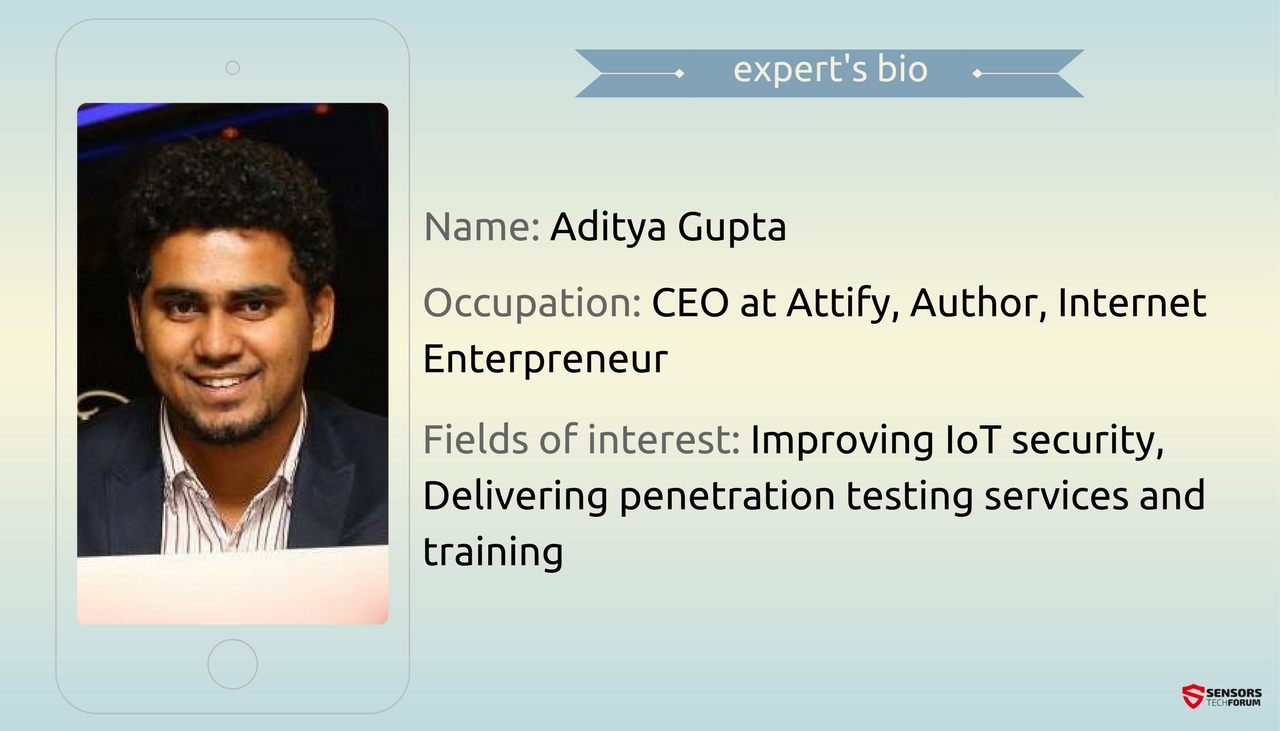

Aditya Guptaは、モノのインターネットに関する印象的なセキュリティ研究のバックグラウンドを持っています (IoT) およびモバイルテクノロジー. 彼は、適切な製品とサービスを構築することにより、IoTセキュリティの形成方法を再定義することに注力してきました。.

IoTセキュリティ会社のCEO, Adityaは、人々が現場で始めることを教えるIoTセキュリティソリューションを開発することを使命としています。. 彼はまた、組織がIoT関連の危機に対処するのを支援しています. Adityaは、多くの主要なセキュリティ会議に参加しています。 – 黒い帽子, Syscan, OWASP AppSec, Toorcon, ブルーコン, HackInParis, phDays, Nullcon, ClubHackなど–彼はインスピレーションと教育的な講演を行ってきました.

Adityaは、ARMベースのプラットフォームへの攻撃に関するいくつかの研究論文も書いています。, NFCセキュリティとモバイルアプリケーションの脆弱性, とモバイルセキュリティブック – “Androidデバイスのペネトレーションテストの学習”. 彼は親切にもIoTセキュリティについて話してくれました, 彼がフィールドで始めることにした方法を説明する, そして何が彼をその改善に向けて駆り立ててきたのか.

STF: あなた自身とあなたの会社についてもっと教えてください. IoTセキュリティに関与することをどのように決めましたか?

アディティア: 私は アディティア, の創設者兼最高経営責任者 Attify. Attifyは、侵入テストサービスとトレーニングサービスを提供することで、組織がIoTデバイスを保護するのを支援する専門のセキュリティ会社です。.

数年前にIoTセキュリティに飛び込むことにしました 2011 人気が出始めた頃, すぐに、十分な数の人々や企業がこれらのデバイスのセキュリティについて本当に心配するようになることに気付いたからです。. これらのデバイスのセキュリティについてはあまり議論されていませんでした, これは本当の問題でした、そして私はそのギャップを埋めることに決めました.

STF: 私たちは現在、IoTの危機に直面しています. あなたの予測は何ですか 2017? みらいのあとは?

アディティア: それは本当です. みらいちゃんはほんの始まりに過ぎず、スマートデバイスの脆弱性を誰もが理解できるようになったと思います. でも, みらいちゃんは、IoTベースの攻撃の出発点に過ぎないと考えることができます. shodan.ioを見るだけで、パブリックインターネットに公開されている多数のIoTデバイスが見つかります.

関連している: 博士. ヴェセリン・ボンチェフ: 複製しないマルウェアがコンピュータウイルスを乗っ取った

最近はほとんどすべてがインターネットに接続されているという事実を考えると – それは医療機器である, 重要なインフラストラクチャ, 家庭や企業のオフィスなど, 悪化するだろう.

攻撃者は毎日新しいターゲットを探しており、攻撃者がアクセスを取得して機密情報を盗むことで多くのデバイスが悪用されるまで、それほど時間はかかりません。.

みらいの影響後も, デフォルトのクレデンシャルと公開されたポートでまだ実行されているデバイスがたくさんあります – 別の大規模な攻撃が世界中の何百万ものIoTガジェットを危険にさらすまで、それほど時間はかかりません.

STF: 悲惨なIoTDDoS攻撃の余波は何ですか?

アディティア: 悲惨なIoTDDoS攻撃の余波は、いくつかのことです:

1.人々や組織はパニックに陥り、IoTデバイスが安全かどうか疑問に思い始めます.

2.一部の人々は、自分たちが感染していて、長い間ボットネットの一部であったことに気づきます。.

3.将来この脆弱性を回避する方法の計画を考え出すようにしてください.

問題は、DDoS攻撃やMiraiのようなボットネットの多大な影響の後でもあります, 世界のほとんどは、この攻撃からデバイスを防ぐ方法について懸念しています, 全体像を見るのではなく. 明日, 別の手法でデバイスを危険にさらす別のエクスプロイトが実際に存在する可能性があります, デバイスを完全に保護するのに時間がかからなかったため、同じ人々が再び脆弱になります.

メーカーは同じ間違いを何度も繰り返すことになります. 私たちは 250+ 昨年、製品のセキュリティ保護を支援しているIoTデバイスメーカーは、市場に出回っているほとんどのメーカーが依然として一般的なセキュリティの欠陥に対して脆弱であることに驚きました。.

STF: 「IoTエクスプロイトラーニングキット」の内容?

アディティア: IoT Exploitation Learning Kitは、ソフトウェアのユニークな組み合わせです, 誰もがキャリアをスタートさせ、IoTセキュリティと侵入テストを学ぶことができるハードウェアと教育リソース.

これは、私とAttifyのチームが、世界中を旅して対面式のトレーニングを提供した後、人々がモノのインターネットのセキュリティのatozを学習するために使用できるソリューションが実際に必要であることに気付いたときに開発したものです。.

関連している: スコット・ショバー: ハッカー, テロリストのように, 私たちの恐れで遊ぶ

IoTセキュリティ専門家の需要が急激に増加しているため, 開始方法を人々に教えることができる単一のリソースポイントではありません, 脆弱性を見つける, ハードウェアを悪用する, 逆無線通信とIoTセキュリティにあるすべてのトピック, このようなキットは、人々がIoTセキュリティを学び、その中でキャリアを積むことを可能にする目的に役立つと判断しました.

STF: AttifyBadgeToolをどのようにして思いついたのですか? IoTデバイスのセキュリティを向上させるために必要なツールはそのようなものですか?

アディティア: Attify Badgeツールは、AttifyBadgeと連携して動作するコンパニオンアプリです。. 非常に高レベルの概要を説明する – ユーザーがIoTデバイスの脆弱性を特定するのに役立ちます.

例えば, 新しいスマートサーモスタットまたはスマートコーヒーメーカーを入手できます. 脆弱性を見つけたり、デバイスが十分に安全であるかどうかを判断したりする方法は、オープンにすることです。 (ネジを緩めます) デバイス, 回路基板を見て、バッジを使用してデバイスと対話します.

はい, IoTデバイスのセキュリティを向上させるには、このようなツールが必要です. 特定のデバイスにどのような脆弱性が存在するかを把握した場合のみ, それらを保護する方法を理解することができるでしょう.

セキュリティは、警察と泥棒のゲームのようなもので、警察は、実際の強盗の前でも、泥棒が場所を奪い、その場所を確保する方法を知っている必要があります。.

関連している: レイフ・メウーヴィッセ: 犯罪者は、正当な組織よりも優れた情報をより迅速に共有します

STF: 仕事で遭遇した脆弱なIoTデバイスの最もばかげたケースは何ですか?

アディティア: 脆弱なIoTデバイスの最もばかげたケースの1つは、大手クライアントの1つで侵入テストを実行しているときです。. ペネトレーションテストの目的は、あらゆる手段を通じて可能な限りネットワークに侵入することでした。.

接続されている企業ネットワークのWiFiクレデンシャルを明らかにしているスマートコーヒーマシンを特定することができました. そう, Bluetooth経由で送信されていたWiFiクレデンシャルをスニッフィングすることができました, 次に、それらを使用してネットワークにアクセスします.

その時点から, さらに進んで、より多くのシステムを侵害し、最終的にドメイン管理者アクセスとデータベースへのフルアクセスを取得しました。.

関連している: 博士. マンスールハシブ: サイバーセキュリティは人々の力による永続的なイノベーション

組織と脆弱性について話し合っていたとき, キッチンにあるスマートコーヒーマシンがセキュリティに費やした数十万ドルの失敗につながる可能性があると彼らが信じるのは非常に困難でした.

STF: IoTデバイスを構成するためのセキュリティのヒント? IoTデバイスを悪用から完全かつ完全に安全にすることは可能ですか??

IoTデバイスを構成するためのセキュリティのヒントは次のとおりです:

1.ユーザー向け:

a。デバイスの使用を開始するときは、常にデバイスのデフォルトのクレデンシャルを変更してください.

b。最近のセキュリティ問題を回避するために、デバイスを定期的に更新していることを確認してください.

c。デバイスの不審なアクティビティやトラフィックの突然の急増に注意してください.

d。可能であれば, 2つのネットワークを試してみてください – 1つは信頼できるシステム用で、もう1つはモノのインターネットデバイス用です。.

2.メーカー向け:

a。最初からデバイスのセキュリティを統合する – すなわち. 計画段階で、詳細な脅威モデリングを実行します.

b。セキュリティ機能を変更および強化するためのアクセシビリティをユーザーに提供し、ユーザーの要件に対応できるように構成します.

c。デバイスの起動前に必ず侵入テストを実行して、脆弱性に満ちたデバイスを出荷していないことを確認します.

d。開発者と製品エンジニアリングチームを教育して、最新のIoTセキュリティの脅威とそれをデバイスで回避する方法を常に把握してください。.

関連している: 博士. ローマン・ヤンポルスキー: AIには、関心のあるすべてのドメインを支援する優れた能力があります

SensorsTechForumの “専門家に聞く” インタビューシリーズ

あなたがサイバーセキュリティの専門家であり、あなたの経験を私たちの聴衆と共有したい場合, サポートで私達に電子メールを送ってください[で]Sensorstechforum.com. この件については何でも喜んでお話しします!