サイバー脅威の状況はどのように変化するか 2018

サイバーセキュリティの唯一の本当の定数は変化です. それを念頭に置いて, それがどのように有効になるかを楽しみにしましょう 2018. かなり1年になります, そうじゃない? From the news that Russian hackers may…

サイバーセキュリティの唯一の本当の定数は変化です. それを念頭に置いて, それがどのように有効になるかを楽しみにしましょう 2018. かなり1年になります, そうじゃない? From the news that Russian hackers may…

コンピュータセキュリティ研究者は第3四半期を発表しました 2017 マルウェアの背後にいるハッカーの意図を示す最新の脅威を示すウイルスレポート. The quarterly report gives insight on where the criminals are headed and how they have…

新しいバンキング型トロイの木馬がIBMX-Forseチームに報告されました–IcedIDトロイの木馬. 研究者によると, この作品は昨年9月に野生で登場しました. これは、最初のキャンペーンが行われたときです. The Trojan has sophisticated capabilities…

新しい統計はそれを明らかにします 2,531 トップの 3 百万のウェブサイトがCoinhiveマイナーを実行しています, これは 1 の 1,000 ウェブサイト. 誰も驚かない, BitTorrentのウェブサイトが主な加害者です. But they are not the only ones.…

おそらく 1 から 5 Chromeデスクトップユーザーからのフィードバックレポートは、不要なリダイレクトやコンテンツに遭遇したことに関するものです, GoogleのRyanSchoenが共有しました. Googleは常にユーザーエクスペリエンスの向上に努めているため, Chrome will soon be blocking several types…

量子暗号化は、サイバーセキュリティの実践と理論で最もトレンディなトピックの1つです. 本質的には、量子メカニズムの原理を使用してメッセージ送信を保護します. One of the distinct advantage related to its use is the fact that it…

14 LinuxカーネルのUSBドライバーの欠陥は、Googleの研究者AndreyKonovalovによって明らかにされました。. 研究者は、syzkallerとして知られるカーネルファズラーを配備することによって脆弱性を発見しました. 「LinuxカーネルUSBサブシステムのsyzkallerで見つかった14の脆弱性……

APT28ハッキンググループ, ファンシーベアとしても知られています, ニューヨークでの最近のテロ攻撃に言及する感染文書を使用して、グローバルな攻撃キャンペーンを開始しました. The criminal collective is using a recent vulnerability affecting a component of…

医療用および非医療用チップは、それらが取り巻く論争にもかかわらず、私たちの生活に入っています. 不運にも, このようなプログラムに積極的に参加する多くの人々は、システム設計者が対処しなければならない市民およびプライバシーの問題を忘れています。, イノベーター, 規制当局,…

セキュリティの専門家は、アプリケーションの最新バージョンで最近修正された危険なTorMoilTorBrowserの脆弱性を発見しました. 非表示のネットワークアプリケーションのすべてのユーザーは、重要な更新をできるだけ早く適用するように促されます. 関連している…

Panda ZeuSトロイの木馬について聞いた最後の時間の1つは、6月でした。, 2017. どうやら, バンキング型トロイの木馬は、新しい悪意のあるキャンペーンで再び使用されています, CiscoTalosの研究者によって報告されたように. でも, there is a difference…

WordPress管理者, 注意してください. WordPressバージョンで実行されているWebサイト 4.8.2 以前はすぐにバージョンに更新する必要があります 4.8.3. セキュリティ研究者のAnthonyFerraraが、プラットフォームにSQLインジェクションの脆弱性があり、Webサイトが乗っ取られて悪用される可能性があることを報告しました. 平…

沈黙は新しいトロイの木馬の名前です (そしてその背後にあるハッキンググループ), 9月にカスペルスキーの研究者によって発見されました. 標的型攻撃は金融機関に対して設定されています, この時点で、その犠牲者は主にロシアの銀行です, なので…

フィッシングキャンペーンは、野生の悪意のある攻撃のほとんどを駆り立てます, そしてそれが判明したように, サイバー犯罪者は、その効果を最適化する効率的な方法を発見しました. 新しい調査によると、攻撃者は複数のホストでフィッシングWebサイトを再利用することがよくあります。…

ダークウェブのニュース速報–デジタルコード署名証明書は、地下市場の銃よりもはるかに高額です. どうやら, 単一の証明書には最大で費用がかかる場合があります $1,200, 一方、拳銃は約で販売されています $600. Venafiの研究者によると, the…

暗号通貨マイナーはGooglePlayストアにうまく潜入しました. 研究者は、暗号通貨マイニングに向けられた悪意のある機能を備えたアプリを発見しました. The apps were found to use dynamic JavaScript loading in combination with native code injection to bypass detection by…

クラウドは、最近稼働している多くの企業にとって、データ保存に大きな恩恵をもたらすことが証明されています. その進化の真っ只中にあるほとんどの技術と同様に, クラウドはまだ改善が必要です; its sharing capabilities and…

IoTを攻撃するマルウェア研究者によって新しいボットネットマルウェアが検出されました (モノのインターネット) デバイス. このマルウェアは、DdoSを使用してIoTデバイスのネットワーク全体を侵害することを目的としています (サービス拒否) 攻撃の種類. また、IoTに参加します…

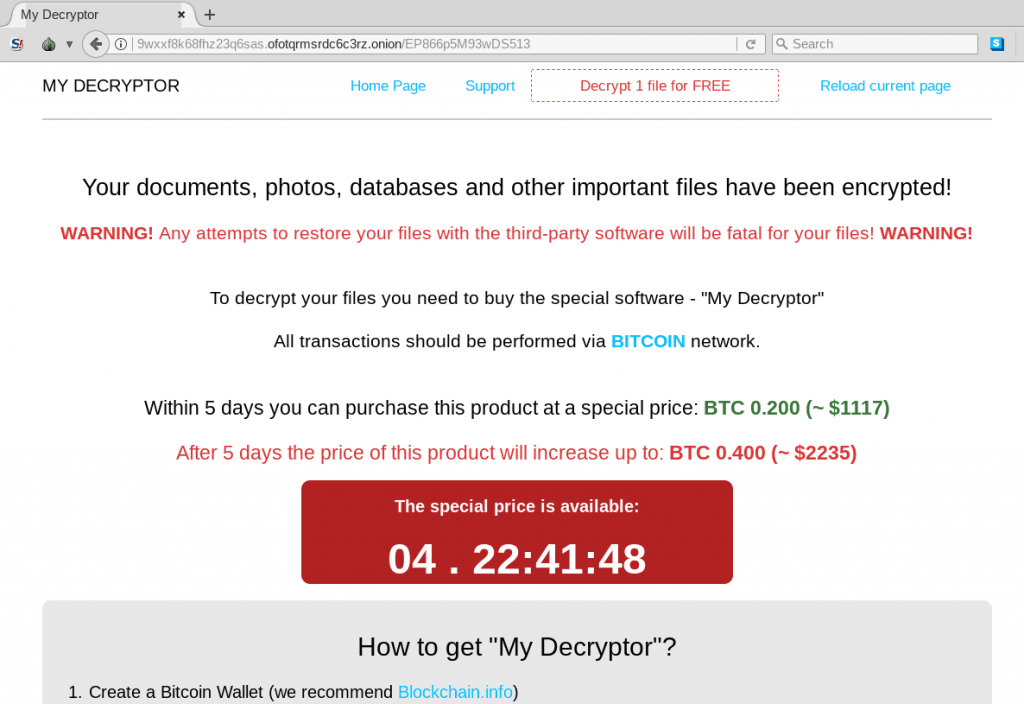

ハッカーは、悪意のあるMagnitude Exploit Kitを利用して、韓国のターゲットに新しいMagniberランサムウェアを配布しています。. 以前は、このキットは影響の大きいマルウェアを配信するために使用されていました, namely the majority of Cerber ransomware strains on a global scale.…

クライアントコンピュータに感染する新しい方法を作成するという危険な傾向により、WaterMiner(回避型マルウェアMonero miner)が開発されました。. A detailed security reveals how this malicious software takes advantage of weak security and takes advantage…