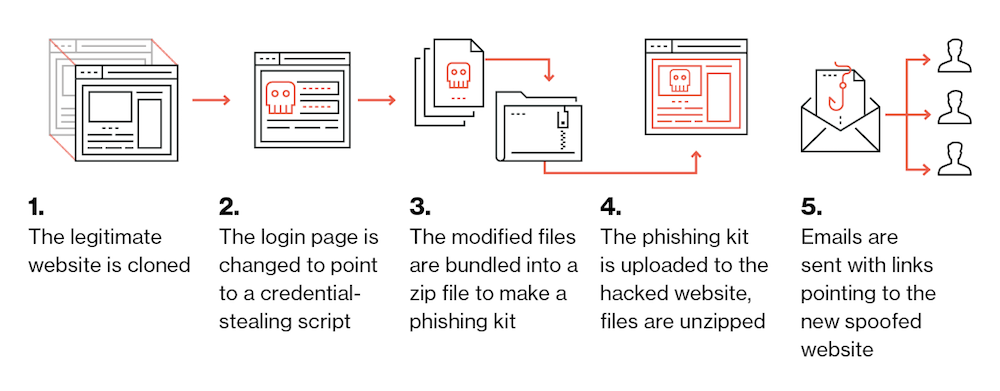

フィッシングキャンペーンは、野生の悪意のある攻撃のほとんどを駆り立てます, そしてそれが判明したように, サイバー犯罪者は、その効果を最適化する効率的な方法を発見しました. 新しい調査によると、攻撃者はサイトのリソースをフィッシングキットにバンドルすることで、複数のホスト間でフィッシングWebサイトを再利用することがよくあります。.

その後、キットは通常は侵害されたホストにアップロードされます. キット内のファイルが抽出されます, 新しいフィッシングサイトにつながるフィッシングメールが送信されます. 興味深いのは、フィッシング詐欺師がこれらのキットを置き忘れる場合があることです。, セキュリティ研究者がそれらをダウンロードして調査できるようにする.

研究者は分析します 66,000 URLと 7,800 フィッシングキット

レポートで, デュオのセキュリティ研究者が調査しました 66,000 URL以上 7,800 フィッシングキット. これは彼らが以上で使用された2つのキットを見つけた方法です 30 ホスト.

その他の発見には次のものがあります:

– 多くのフィッシングキットは、送信元IPアドレス範囲などの機能に基づいて、脅威インテリジェンス企業からの接続をブロックするために使用される.htacessファイルとPHPスクリプトを使用して検出をバイパスするように設計されています。, およびuser-agentヘッダーのHTTPリファラー.

– さまざまなキャンペーンからの個々の攻撃者は、電子メールアドレスの各フィッシングキットを解析することによって追跡されました. メールアドレスが以上で見つかった1人の俳優 115 ユニークなフィッシングキットが発見されました.

– 複数のホストにまたがる独自のフィッシングキットが追跡されました. で見られるたくさんのキット 30 異なるホストが見つかりました, つまり、攻撃者は同じキットを使用して複数のフィッシングキャンペーンを開始しました.

– より多い 200 バックドアフィッシングキットのインスタンスが開示されました. これは何を意味するのでしょうか? フィッシングキットの作成者は、他の攻撃者にバックドアキットを販売して、侵入先のホストにアクセスできるようにしています。.

– フィッシングキットは、ほとんどが侵害されたWordPressサイトに配置されていました, とで 16% キットがHTTPSサイトで見つかったケースの.

– すぐに言った, フィッシングキットを再利用すると、これらのキャンペーンのROIが向上します, また、サイバー犯罪者が新しいキャンペーンごとにさまざまな資産を再作成する時間を節約できます。.

詳細については, にジャンプします 完全なレポート.