セキュリティ会社が使用する検出メカニズムの回避は、常にサイバー犯罪者の目標でした. そして、彼らはこれらの努力を改善するための新しい方法を見つけたようです. 新しい方法は、SSL/TLS署名のランダム化に基づいています, 暗号発育阻害という名前が付けられています.

暗号発育阻害–どのように機能するか?

この新しい技術はアカマイの研究者によって観察され、その研究結果をブログ記事で発表した。. 暗号発育阻害技術は「増大する脅威」最初に登場して以来 2018. すぐに言った, サイバー犯罪者は、検出を回避するためにSSL/TLSシグネチャをランダム化しています.

「「過去数か月間, 攻撃者は これまでにない規模でSSL/TLS署名を改ざんする アカマイ」, 研究者は指摘した.

アカマイが暗号発育阻害の前に観察したTLSフィンガープリントは、数万に数えられる可能性があります. 最初の観察の直後, その数は数百万に膨れ上がった, そして最近数十億に跳ね上がりました.

すなわち, から 18,652 8月にアカマイによって世界的に観察された明確な指紋 2018, TLS改ざんキャンペーンが昨年9月の初めに最初に現れ始めた後, 数は驚異に達しました 255 10月に100万インスタンス. 増加は、航空会社に対するさまざまな攻撃の後にもたらされました, 銀行, と出会い系サイト, 多くの場合、資格情報の詰め込み攻撃やコンテンツスクレイピングの標的になります. これらの数は後でに成長しました 1,355,334,179 2月末に10億のインスタンスが検出されました 2019.

フィンガープリントが重要な理由?

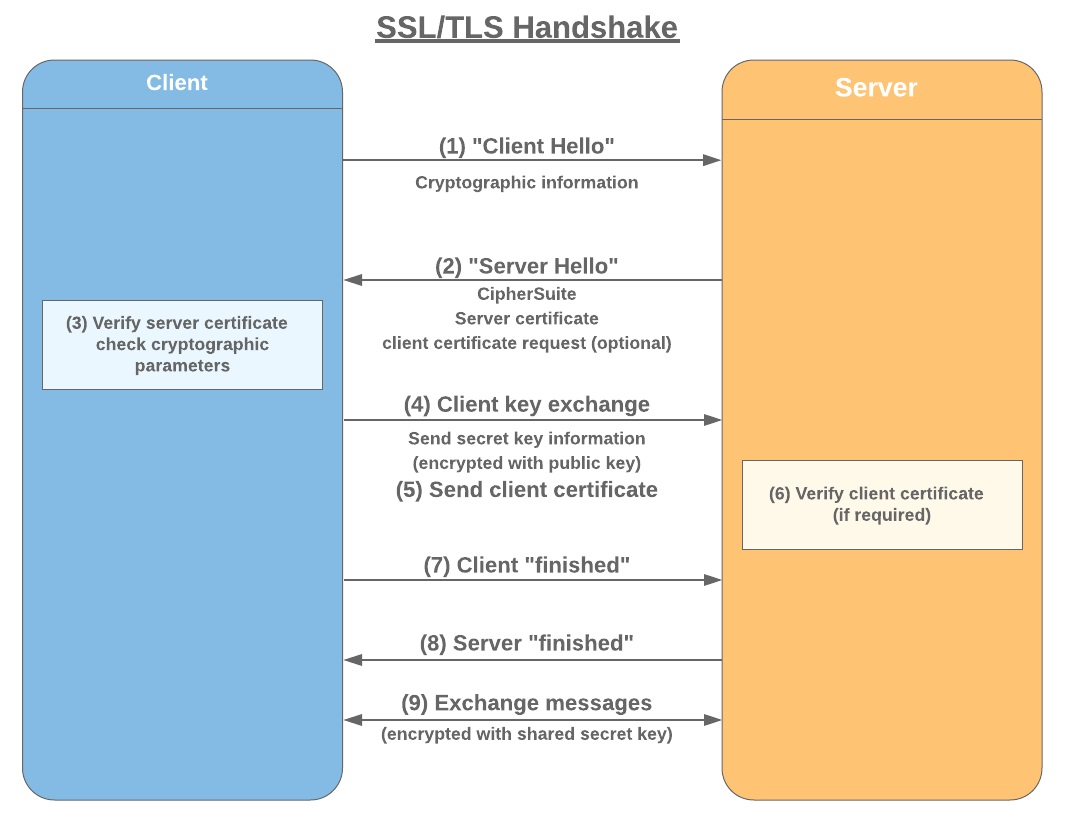

TLS接続の確立中にクライアントがどのように動作するかを観察することは、フィンガープリントの目的に役立ち、攻撃者と正当なユーザーを区別できます。. 指紋認証を行う場合, すべてのクライアントから送信されるネゴシエーションのコンポーネントを選択することを目指しています. SSL/TLSネゴシエーションの場合, フィンガープリントの理想的なコンポーネントは、'ClientHelloです。’ クリアテキストで送信されるメッセージ, ハンドシェイクごとに必須です.

フィンガープリントの主な目的は、正当なクライアントとなりすましを区別することです, プロキシと共有IPの検出, およびTLSターミネータ.

注意すべきこと "Client HelloでTLS変更の多くをプッシュすることが観察されたトラフィックは、スクレーパーからのものでした, ボットを検索して比較する.」

8月に 2018, アカマイが観察した 18,652 グローバルに異なる指紋 (0.00000159% すべての潜在的な指紋の). それらの指紋のいくつかは、 30% すべてのインターネットトラフィックだけで, 主に一般的なブラウザとオペレーティングシステムのTLSクライアントスタックに起因します. 当時の, ClientHelloまたはその他の指紋コンポーネントが改ざんされた形跡はありませんでした.

9月に状況が変わりました 2018, 研究者が最初に、いくつかの分野にわたる暗号のランダム化を介して実行されたTLS改ざんに気づいたとき. そして、記事の前半ですでに述べたように, 2月末に向けて TLSの改ざんがほぼ急増 20% に 1,355,334,179 十億.

この成長により、インターネットのトラフィックをこれまで以上に深く可視化できるようになります。, 研究者たちは結論を下した.