クレジットカードのデータとクレデンシャルはどれくらい安全ですか? サイバー詐欺師は彼らの方法を改善するために絶えず取り組んでいるからです, これは、日常的に取り組む価値のある質問です。.

新しい詐欺は、正当なページのフィッシングと感染を組み合わせてクレジットカードの詳細を盗みます

警備会社による新しい調査 スクリ ログインとクレジットカードの詳細に関しては、オンラインユーザーが心配し、注意を払う必要があることを証明します. チームは、eコマースのチェックアウトページを危険にさらす確立された方法とフィッシングサイトの採用を組み合わせた新しい詐欺の戦術を発見しました.

PayPalやその他の支払いおよびeコマースサービスのログインページまたはチェックアウトページのいずれかを模倣するフィッシングページの使用は、かなり長い間研究者に知られています。. 被害者のクレジットカードの詳細をキャプチャするためにeコマースポータルに悪意のあるコードが挿入されたように.

関連している: ビッシング, スミッシングとフィッシングはあなたの情報とお金の後にあります

正当なページのフィッシングと感染が一緒に使用されるのはおそらくこれが初めてです. フィッシング詐欺師は正当なページに感染しませんでした, 彼らは電子メールと偽のウェブサイトを使用しました, スクリノート.

同社は、詐欺師が使用している攻撃を観察しています 悪意のあるJavaScript 潜在的な被害者を悪いチェックアウトページにリダイレクトすることを目的としたeコマースWebサイト.

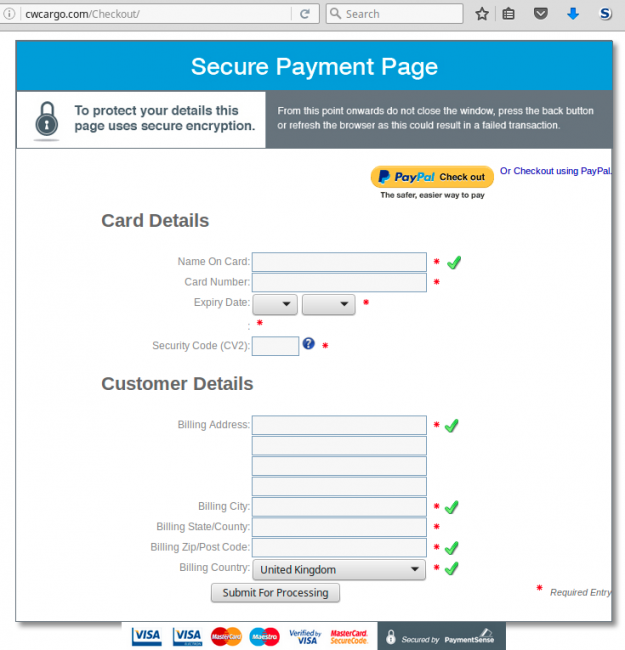

仕組みは次のとおりです. 顧客が選択した製品の代金を支払う準備ができたら、サイトを開きます “チェックアウト” ページ, ただし、サイト独自のチェックアウトページの代わりに, サードパーティのサイトのチェックアウトページに表示されます.

目に見えるように, 上のページは普通ではないように見えます. ユーザーが注意を払っておらず、アドレスバーを見ない場合, 銀行の詳細を入力しようとしているページに気付かない. この方法は、被害者が買い物をして侵入しようとしているため、平均的なフィッシング詐欺よりもさらに成功する可能性があります。 クレジットカード番号, 個人情報および請求情報. 結果は買い物客とサイト所有者の両方にとって悪いものです–被害者はクレジットカードの資格を失い、eコマースサイトの所有者は販売を失います.

スクリによると, この新しい技術は、運営している店舗で使用されています WordPress WooCommerce と Prestashop. PayPalで支払いを行おうとしたときに、同様のフィッシングページが検出されました.

この攻撃はクレジットカードのみを標的にするものではありません. 注文フォームの上部に、PayPalも受け入れていることがわかります。. PayPalボタンをクリックすると、PayPalログインページが表示されます。. また, paypal.comの代わりにcwcargoサイトで.

最悪のことはそれです, スクリによると, 感染したWebサイトを特定することはほとんど不可能であるため、影響を受けるサイトの実際の数は当初の考えよりもはるかに多くなる可能性があります。.

フィッシングや感染したページから保護する方法

セキュリティ研究者のアドバイスは、オンラインショッピングのすべての段階で特に慎重になっています. これらの簡単な手順に従ってください:

- アドレスバーのURLを調べます;

- 注文フォームにあなたが支払っているものが記載されているかどうかを確認してください, ご注文金額と販売者の名前;

- 不規則なことに気づいたら, ショッピング活動を再開し、そのページから移動します;

- あなたがeコマースプラットフォームのウェブマスターなら, サイトファイルに整合性制御を採用して、不要な変更をすぐに検出できるようにします.