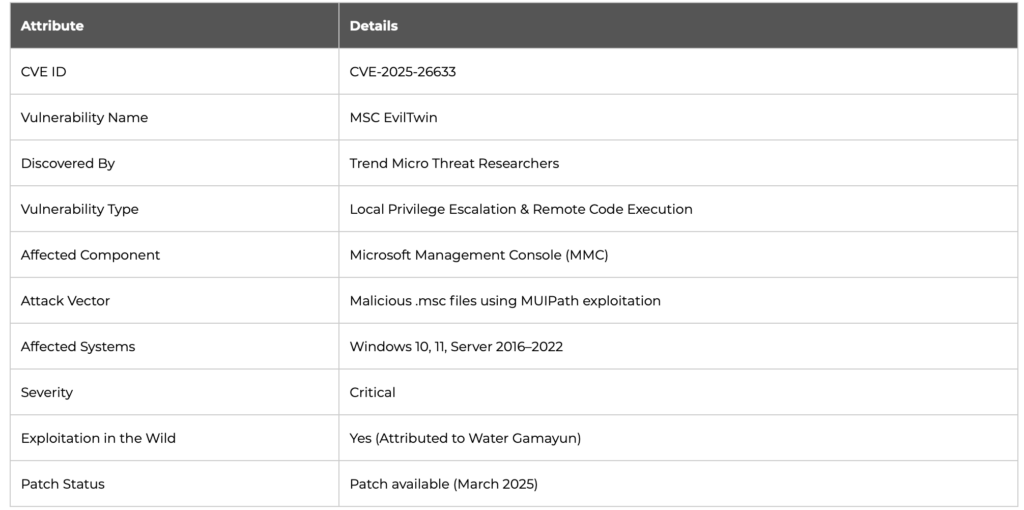

早めに 2025, サイバーセキュリティ研究者が発見した ゼロデイ脆弱性 の Microsoft の管理コンソール (MMC), として追跡 CVE-2025-26633 とニックネーム MSC イービルツイン. この重大な欠陥は、 ウォーターガマユン そして、危険なベクトルを表しています リモートコード実行 Windows システムの場合.

MSC EvilTwinとは (CVE-2025-26633)?

CVE-2025-26633の脆弱性は、MMCがローカライズされたリソースをロードする方法に起因しています。 (.msc ファイル) 経由 MUIPath 環境. 攻撃者は悪意のあるコンソールファイルを作成し、 en-US サブディレクトリ, 実行時に正当なものを上書きできるようにする. このエクスプロイトにより、攻撃者はユーザーの介入なしにDLLをロードし、シェルコマンドを実行することができる。, 従来のセキュリティ制御を回避する.

CVE-2025-26633 技術詳細

- 脆弱性の種類: ローカル権限の昇格とリモートコード実行

- 攻撃ベクトル: MUIPath を利用する悪意のある .msc ファイル

- 影響を受けるシステム: ウィンドウズ 10, 11, 脆弱なバージョンのMMCを実行しているWindows Serverの亜種

- によって発見された: トレンドマイクロとコミュニティの研究者

MSC EvilTwin エクスプロイトの仕組み

このエクスプロイトの核心は、MMCを騙して悪意のあるコンソールファイルを優先させることにある。. これは、同じ名前の.mscファイルを2つ植えることで実現されます。:

- おとり (良性) 予想されるディレクトリ内のコンソールファイル

- ローカライズされた悪意のある対応物

en-USフォルダ

実行時, MMCは、検索パスの動作を通じてローカライズされた悪意のあるファイルを読み込みます。, 埋め込まれた ExecuteShellCommand シェルコマンドを実行する方法, 本質的には攻撃者に制御を渡す.

搾取フロー

- ユーザーが正当に見える.mscファイルを開く

- MMC検索

en-US攻撃者のペイロードをロードする - 悪意のある

ExecuteShellCommandPowerShellまたはcmdスクリプトを起動します - ペイロードはドロップされ、サイレントに実行される

CVE-2025-26633 経由で配信されるペイロード

トレンドマイクロの研究者 観察された ウォーター・ガマユンはMSC EvilTwin技術を使用して、さまざまな マルウェア株:

EncryptHub スティーラー

このモジュール型情報窃盗犯はブラウザの認証情報を盗み取る, システムメタデータ, クリップボードの内容, 暗号通貨ウォレットデータ. 盗んだ資産をHTTP POSTリクエストを介して攻撃者が管理するインフラストラクチャにアップロードします。.

DarkWisp バックドア

完全なシェルアクセスを提供する洗練されたバックドア, ファイル転送, 持続メカニズム. それはコマンドアンドコントロールと通信します (C2) TLS暗号化トラフィックを使用するサーバー.

サイレントプリズムインプラント

このステルス型インプラントは、正規のWindowsサービスを使用して検出を回避します. 主に横方向の移動とデータの流出に使用されます.

ラダマンティス・スティーラー

商用インフォスティーラー・アズ・ア・サービス (IaaS) 地下フォーラムで見つかった解決策. FTP認証情報をターゲットとする, チャットクライアント, 銀行アプリケーション.

ウォーターガマユン: 悪用の背後にいる脅威アクター

ウォーターガマユン 土地から生計を立てるバイナリーを活用することで知られる東ヨーロッパの脅威グループと疑われている。 (LOLBins), Windowsの内部を悪用する, フィッシングやマルバタイジングキャンペーンを通じてカスタムマルウェアを展開する. 彼らは、初期アクセスにゼロデイエクスプロイトを使用するパターンを示している, データの盗難やスパイ活動のためのモジュール式ペイロードが続く.

攻撃インフラ

このグループは、急速に変化するダイナミックDNSドメインのネットワークを使用して運営しています。, クラウドホスティングプロバイダー, 合法的なウェブサービス GitHub Dropboxを利用してペイロードをホストし、データを盗み出す. 彼らのインフラは、北米とヨーロッパの金融およびエネルギー部門を標的とした以前のキャンペーンに関連していた。.

緩和策と防御策の推奨事項

1. Microsoft パッチを適用する

マイクロソフトはCVE-2025-26633に対する緊急パッチをリリースした。. 組織はWindows Updateまたは MSRC.

2. 可能な場合はコンソールファイルの実行を無効にする

.msc ファイルの実行を信頼できる管理者に制限する. AppLocker または Windows Defender アプリケーション制御を使用する (WDAC) 不明な.mscファイルをブロックする.

3. 侵害の兆候を監視する (IOC)

異常な貝殻の動きに注意する, レジストリキーの変更, ローカライズされたフォルダからのファイル実行 (例えば, C:\Windows\System32\en-US\).

4. ユーザー意識向上トレーニング

フィッシングメールについて従業員を教育する, 疑わしい添付ファイル, 不明なコンソールファイルを開くリスク.

5. エンドポイント検出 & 応答 (EDR)

高度なEDRツールを使用して、MMCからのシェル生成や署名されていないDLLの読み込みなどのエクスプロイト動作を検出します。.

決定的な考え

CVE-2025-26633の悪用は、攻撃者が従来の防御を回避するために見落とされていたシステム機能を武器化することにますます熟達していることを証明している。. 比較的目立たないコンポーネントを悪用することで MMC の MUIPath, Water Gamayunの脅威グループは、技術的な洗練性だけでなく、多くの防御側が過小評価しているWindows内部の戦略的理解も示しています。.

このエクスプロイトが特に陰険なのは、そのステルス性である。. ローカライズされたフォルダの使用, 一見無害な .msc ファイル, ネイティブ実行方法により、ペイロードは多くのエンドポイントセキュリティソリューションの監視を逃れることができます。. モジュール式の性質と相まって、 ペイロード, 情報窃盗からバックドアまで, 脅威は多面的になる, 持続的に, 企業環境全体に深く侵入する能力がある.

戦略的観点から, CVE-2025-26633は、現代のサイバー攻撃の幅広い傾向を例示している: ブルートフォース戦術から信頼されたシステムの動作の精密な悪用への移行. この移行に応じて, 守備側は改善に注力すべき 行動検出, ゼロトラストアーキテクチャ, と 洗練された脅威ハンティング.

最終的に, ここでの教訓は明らかだ: 脆弱性は必ずしも新しいコードやサードパーティのアプリに存在するわけではない. これらは、組織が何十年も使用してきたツールやプロセスの中に眠っていることが多い。. この盲点を認識して対処することが、明日の脅威から身を守る上で重要となるだろう。.