大規模な攻撃を実行する新しいボットネットがセキュリティ研究者によって発見されました. ボットネットはDDGと呼ばれ、これまでで2番目に大きいマイニングボットネットと宣言されています. そのターゲットはRedisサーバーとOrientDBサーバーです.

DDG.Mining.Botnet攻撃の説明

数か月前、Netlabの研究者は、OrientDBデータベースを対象とした大規模な進行中のスキャンに気づきました。. さらに分析した後, 研究者たちは、これが「長期にわたるボットネットモネロの採掘を目的とした」. Netlabは、コア汎用モジュールにちなんでボットネットDDG.Mining.Botnetに名前を付けました。.

によると 統計学, ボットネットは 3,395 以上に相当するモネロ $920,000, MyKingsボットネットに次ぐ2番目に大きなMoneroボットネットになります.

ボットネットは少なくとも遅くからアクティブになっています 2016 の過程で徹底的に更新されていました 2017.

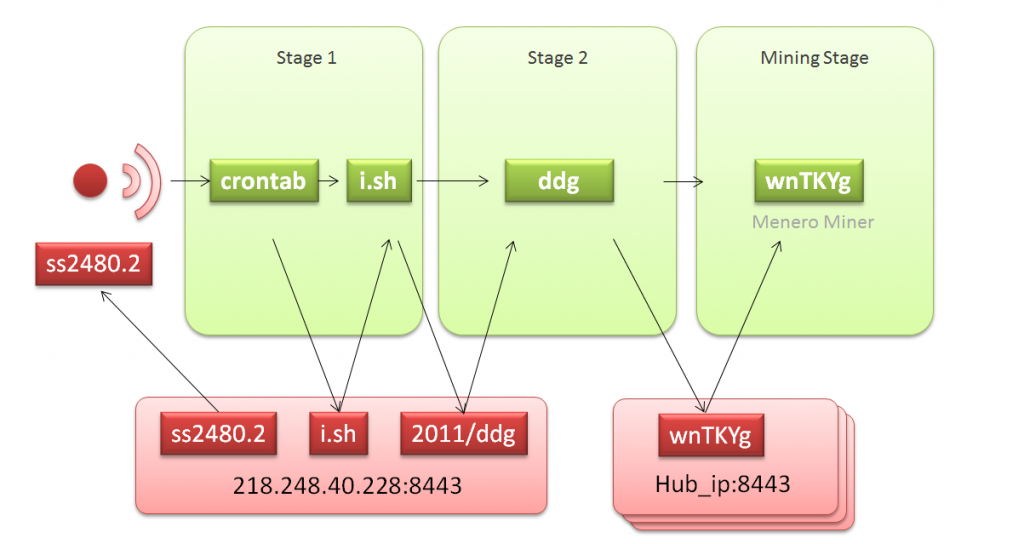

DDGは、C2およびHUBレイアウトを使用してクライアントと通信します. HUBは、侵害されたクライアントがダウンロードするマイナープログラムを提供するために使用されるIPとドメイン名のセットです。.

研究者はまた、ボットネットのv2011によって展開された2つのドメイン名を登録して陥没させることができたことにも注目しています。. この活動のおかげで, 彼らはDDGボットネット構造全体を詳しく見ることができました.

DDGボットネットモネロマイニングアクティビティ

ボットネットは https://monero.crypto-pool.fr/ マイニングプールとして, と3つのモネロウォレット:

- ウォレット#14AxgKJtp8TTN9Ab9JLnvg7BxZ7Hnw4hxigg35LrDVXbKdUxmcsXPEKU3SEUQxeSFV3bo2zCD7AiCzP2kQ6VHouK3KwnTKYg

- ウォレット#245XyPEnJ6c2STDwe8GXYqZTccoHmscoNSDiTisvzzekwDSXyahCUmh19Mh2ewv1XDk3xPj3mN2CoDRjd3vLi1hrz6imWBR1

- ウォレット#344iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM

どうやら, プールは、研究者が財布の支払いをチェックすることを可能にしました–合計 3,395 モネロ.

DDGボットネットは、次のリモートコード実行の欠陥を悪用します: CVE-2017-11467. ブルートフォース攻撃の形でのこの搾取を通じて, ボットネットオペレーターは、上記のサーバーの侵害に成功しています. 厄介なのは、この操作の背後にあるサイバー犯罪者が強力なコンピューティング機能を備えたサーバーを標的にしていることです.

攻撃自体も, このフレームに続く:

- 初期スキャン: サイバー犯罪者は、OrientDBデータベースの既知のRCE脆弱性を悪用して、攻撃ペイロードをドロップしています;

- ステージ 1: サイバー犯罪者がローカルのCrontabのスケジュールされたタスクを変更しています, i.shのダウンロードと実行 (hxxp: //218.248.40.228:8443/Hは) プライマリサーバー上で、毎回同期を維持します 5 分;

- ステージ 2: DDGは組み込みファイルhub_iplist.txtをトラバースします, 次に、すべてのエントリの接続をチェックし、対応するマイナープログラムwnTKYgをダウンロードしようとします。;

- マイニングステージ: 鉱夫プログラムが開始されます, 侵害されたホストのコンピューティングリソースを使用して、サイバー犯罪者のウォレットのマイニングを開始します.

コンピュータユーザーは、マルウェア対策プログラムを使用して、システムをスキャンしてアクティブな感染やマルウェアを検出することを強くお勧めします。. このようなプログラムは、多くの悪意のあるアクションを防ぎ、マルウェアのさらなる配布を阻止するのに役立ちます.

SpyHunterスキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法