Una nuova botnet effettuare attacchi su larga scala è stato scoperto da ricercatori di sicurezza. La botnet è doppiato DDG e viene proclamata la seconda più grande botnet mineraria mai. I suoi obiettivi sono i server Redis e OrientDB.

DDG.Mining.Botnet Attacchi Descrizione

Un paio di mesi fa, i ricercatori NETlab notato una scansione in corso su larga scala che si rivolge database OrientDB. Dopo un'ulteriore analisi, i ricercatori hanno scoperto che questo è “una botnet a lungo in esecuzione”, Che ha lo scopo di estrazione Monero. Netlab chiamato il DDG.Mining.Botnet botnet dopo il suo modulo funzione fondamentale.

Secondo statistica, la botnet ha estratto più di 3,395 Monero che ammonta a più di $920,000, diventando così il secondo più grande botnet Monero dopo la MyKings botnet.

La botnet è stata attiva almeno dalla fine 2016 ed era stato aggiornato a fondo nel corso del 2017.

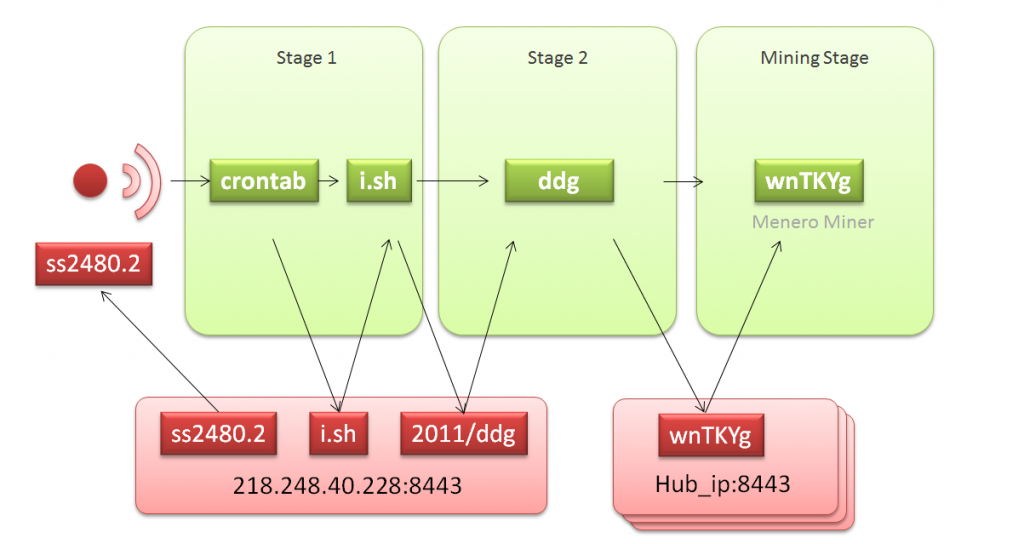

DDG utilizza un layout C2 e HUB per comunicare con i propri clienti. L'HUB è un insieme di indirizzi IP e nomi di dominio che vengono utilizzati per fornire programma Miner per i clienti di scaricare compromessi.

I ricercatori hanno anche notare che sono stati in grado di registrare e Sinkhole due nomi di dominio che sono stati distribuiti dalla V2011 della botnet. Grazie a questa attività, è stato possibile per loro di avere uno sguardo da vicino l'intera struttura botnet DDG.

DDG botnet Monero Attività Estrattive

Gli usi botnet https://monero.crypto-pool.fr/ come la sua piscina mineraria, e tre portafogli Monero:

- Portafoglio # 14AxgKJtp8TTN9Ab9JLnvg7BxZ7Hnw4hxigg35LrDVXbKdUxmcsXPEKU3SEUQxeSFV3bo2zCD7AiCzP2kQ6VHouK3KwnTKYg

- Portafoglio # 245XyPEnJ6c2STDwe8GXYqZTccoHmscoNSDiTisvzzekwDSXyahCUmh19Mh2ewv1XDk3xPj3mN2CoDRjd3vLi1hrz6imWBR1

- Portafoglio # 344iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM

Apparentemente, la piscina ha reso possibile per i ricercatori di controllare i pagamenti dei portafogli - per un totale di 3,395 valuta.

La botnet DDG sfrutta il seguente codice remoto esecuzione difetto: CVE-2.017-11.467. Attraverso questo sfruttamento sotto forma di un attacco a forza bruta, gli operatori botnet stanno compromettendo con successo i server di cui sopra. Ciò che è fastidioso è che i criminali informatici dietro a questa operazione stanno prendendo di mira i server con capacità di calcolo potenti.

Per quanto riguarda l'attacco stesso, ne consegue questo frame:

- La scansione iniziale: I criminali informatici stanno sfruttando la vulnerabilità RCE nota del database OrientDB far cadere il carico utile attacco;

- Palcoscenico 1: I criminali informatici stanno modificando crontab in programma attività locali, scaricare ed eseguire i.sh (hxxp: //218.248.40.228:8443/i.sh) sul server primario per mantenerlo sincronizzato ogni 5 verbale;

- Palcoscenico 2: DDG attraversa il hub_iplist.txt di file incorporato, poi controlla la connettività di ogni singola voce e cerca di scaricare il corrispondente programma di Miner wnTKYg;

- Mining fase: Il programma viene avviato minatore, utilizzando le risorse di calcolo dell'ospite compromesso per iniziare l'estrazione per il portafoglio del cybercriminali.

E 'altamente raccomandato per gli utenti di computer per eseguire la scansione il loro sistema per le infezioni attive e malware utilizzando un programma anti-malware. Tale programma serve a prevenire molte azioni dannose e fermare la distribuzione di malware.

scanner SpyHunter rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter