FortiGuard Labsは、 スネークキーロガー (としても知られている 404 キーロガー) FortiSandbox v5.0の高度な機能を使用する (FSAv5).

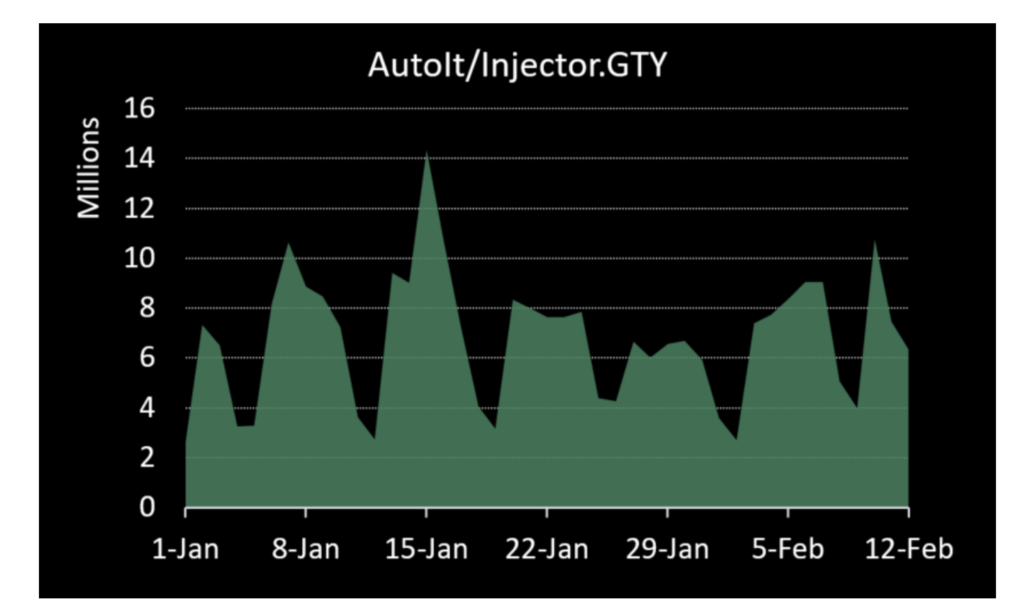

この新しい株, として識別 AutoIt/インジェクター.GTY!tr, トリガーされました 280 感染の試みを100万回ブロック 世界的に. 最も集中的に攻撃が報告されているのは 中国, 七面鳥, インドネシア, 台湾, とスペイン, 重大な世界的影響を示唆している.

Snake キーロガーがユーザーデータを盗む仕組み

このマルウェアは主に フィッシングメール 悪意のある添付ファイルやリンクを含む. 実行されると, 人気のウェブブラウザから機密情報を盗み始めます。 クロム, 角, およびFirefox. 主な機能には以下が含まれます:

- キーロガー – すべてのキーストロークをキャプチャ, パスワードや財務データを含む.

- 資格情報の盗難 – ブラウザから保存されたログイン認証情報を抽出します.

- クリップボード監視 – コピーしたテキストを記録する, 機密情報を含む.

- データの流出 – 盗んだデータをハッカーに送信する SMTP (Eメール) テレグラムボット.

高度な回避テクニック

最新の変異体は AutoIt スクリプト 配信し実行する ペイロード. マルウェアを AutoIt コンパイルバイナリ, 従来の検出ツールを回避. これにより、静的分析を回避し、正当な自動化ソフトウェアのように見えるようになります。.

マルウェアが持続性を維持する仕組み

Snake Keyloggerは、感染したシステムへの継続的なアクセスを確実にします。:

- 自身のコピーをドロップする “エイジレス.exe” の中に %ローカル_AppData%スーパーグループ フォルダ.

- 配置 “エイジレス.vbs” Windowsのスタートアップフォルダにインストールすると、再起動時に自動的に起動します。.

- 正当なシステムにペイロードを挿入する .NETプロセス (regsvcs.exe) を使用して プロセスのくぼみ, 検出を困難にする.

被害者の追跡と位置情報

Snake Keyloggerは、被害者の個人情報を取得して情報を収集します。 IPアドレスと位置情報 次のようなオンラインサービスを利用する チェックip.dyndns.org. これにより、攻撃者は感染したマシンをより効果的に監視できるようになります。.

新しいSnake Keyloggerの亜種は、世界中で深刻なサイバーセキュリティリスクを引き起こし続けています。. データを盗み、検出を回避する能力があるため、適切な保護メカニズムを必要とする危険な脅威となっている。.