最近、マルウェアの拡散が検出された同じハッキンググループがニュースになりました, 「オリンピック駆逐艦」として知られ、現在も活動を続けており、ヨーロッパ中のさまざまな脅威防止施設やロシアの金融施設を標的にしています。.

最近、マルウェアの拡散が検出された同じハッキンググループがニュースになりました, 「オリンピック駆逐艦」として知られ、現在も活動を続けており、ヨーロッパ中のさまざまな脅威防止施設やロシアの金融施設を標的にしています。.

このマルウェアは、平昌で開催された冬季オリンピックで最初に人気を博しました。, 韓国. 当時, 悪意のあるコードは、破壊的なワームを拡散させているサイバー妨害ハッキングの一部であり、偵察を実施し、検出されないまま自己複製するために組織のネットワークを標的にしている可能性が高いことがすぐに判明しました。. セキュリティの専門家は、マルウェアが非常によく組織化された操作の一部であると報告しています. しかし、ハックが組織されたとしても, このマルウェアの背後にいる攻撃者は、ユーザーがハッキングの証拠を検出して証明するのに役立つ、かなり深刻なミスを犯しました。.

オリンピック破壊者の活動と最終目標

オリンピックデストロイヤーの目標は、マルウェアがLazarus APTによって作成されたように見せるために、組織に入り、デジタル署名を探し、これらの署名を偽造することでした。, ハッキングエンティティ, 北朝鮮からだと信じていた. でも, セキュリティ研究者はすぐに、マルウェアはLazarusによって作成されたものではない可能性があるという結論に達しました。. それに加えて, マルウェアは、さまざまな脅威アクターからのコードを持っているため、いくつかの中国のハッカーにリンクされていました, 後ろにいた何人かの人々のように BadRabbit と有名な Netyaランサムウェア ウイルス.

さらに, 研究者たちは、オリンピックデストロイヤーの新しい亜種の感染手順が以前よりも洗練されたものになっていると結論付けました, しかし、感染方法に関しては, 攻撃者によって最適化および簡素化されました. 現在、以下の技術を使用してシステムに感染し、自己増殖しています:

- VBAコード.

- パワーシェル.

- MS HTA.

- JavaScript.

- パワーシェル.

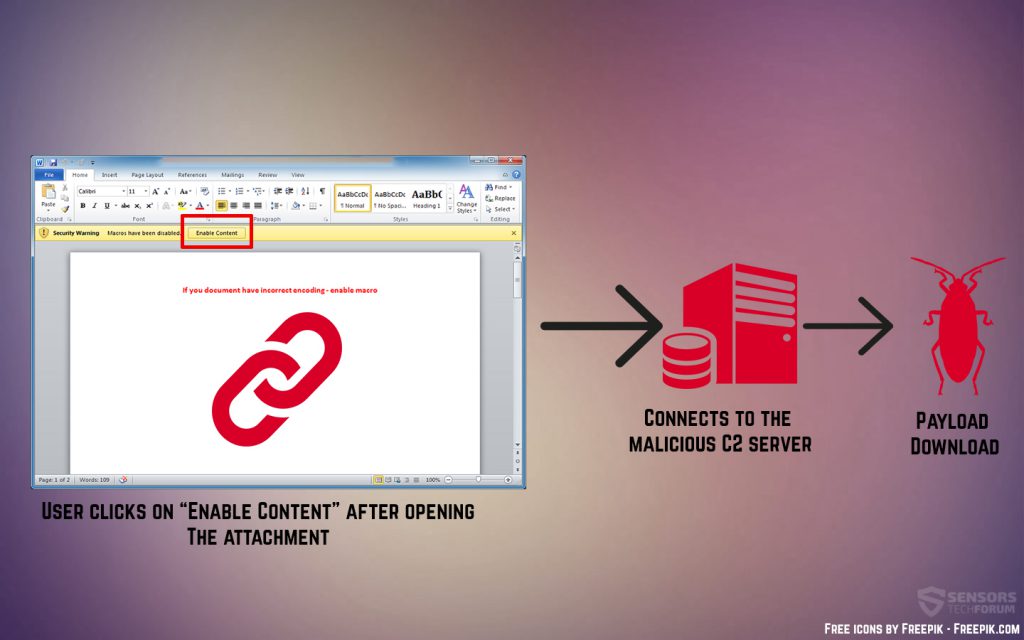

マルウェア研究者の報告によると、最近の特定の感染ファイルの1つは、MicrosoftWord文書でした。, と呼ばれる Spiez CONVERGENCE.doc, 実際にはこれ, 悪意のあるマクロが含まれています. これらのマクロは、ドキュメントを開いた後にコンテンツの編集を受け入れると、被害者に感染します. それに加えて, 研究者はまた、マクロ自体が非常に難読化されていると報告しています, 簡単に検出できないことを意味します. これがそのような感染プロセスがどのように機能するかです:

被害者がマクロをトリガーすると, Powrshellでコマンドを実行します. このコマンドも非表示になっており、感染したシステムは感染の兆候を示していません. スクリプトが挿入されたら, 新しいPowershellスクリプトを実行します. この後、いわゆる「アレイベースの再配置」が発生します, これは元のコードを変更し、ハッカーを保護するために実行されているすべてのコマンドを非表示にします. 例えば, これが隠す可能性のあるものの1つは、ハッカーのIPアドレスです。, より具体的には、コマンドアンドコントロールサーバーのそれ.

これが行われた後, マルウェアはバックドアを使用して、被害者のコンピュータをその一部として制御します。 完了したステージ 1 感染の. それで, 第二段階は実行することです ステージ 2 別のペイロードファイルをダウンロードするさらに大きなPoweshellスクリプトを実行する感染マルウェア. このファイルはPowershell帝国として知られており、オープンソースプロジェクトです。, Python言語とPowershell言語で書かれています. ITにより、ハッカーは、感染したコンピューターにファイルが存在することなく、侵入先のコンピューターをリモートで制御できます。. 興味深いのは、ファイルレスのこれらのタイプのハッキング手法は、特定の企業の強さをテストするためのハッキングを提供するために、ペネトレーションテスト企業によってよく使用されると研究者が主張していることです。. 実際には, このツールは、情報を盗むことを主な目的として効果的に使用されます.

何をすべきか?

研究者によると, ネットワーク上のすべてのポートを保護し、組織をスピアフィッシングやフィッシングから効果的に保護する方法を学ぶことが非常に重要です。 悪意のある電子メールキャンペーン, これらのタイプのワーム感染はファイルレスであるだけではない可能性があるためです, ただし、組織ネットワークで最初の感染が発生すると、自動的に広がる可能性もあります。. そして、すでに行われている別の大きなスポーツイベントで, the FIFAワールドカップ 2018, すでにありました 感染キャンペーン ,脅威アクターによるワールドカップに関連.