Notícias recentemente quebrado que o mesmo grupo de hackers que foram detectados para espalhar o malware, conhecido como “Destroyer Olímpico” ainda estar ativo e visando diferentes instalações de prevenção de ameaças em toda a Europa e facilidades financeiras na Rússia.

Notícias recentemente quebrado que o mesmo grupo de hackers que foram detectados para espalhar o malware, conhecido como “Destroyer Olímpico” ainda estar ativo e visando diferentes instalações de prevenção de ameaças em toda a Europa e facilidades financeiras na Rússia.

O malware ganhou popularidade de volta durante os Jogos Olímpicos de Inverno, realizados em Pyeongchang, Coreia do Sul. Naquela época, foi rapidamente estabelecido que o código malicioso é parte de um hacker de sabotagem cibernética que está espalhando um worm destrutivo e provavelmente está direcionado para as redes das organizações, a fim de realizar reconhecimento e também se auto-replicar enquanto não é detectado. Os especialistas em segurança têm relatado o malware a ser uma parte de uma operação muito bem organizado. Mas mesmo que o hack foi organizada, os atacantes por trás este malware ter cometido alguns erros muito graves que ajudaram os usuários a detectar e também revelar evidências do hack.

A Atividade e End objetivo de Destroyer Olímpico

O objetivo do Destroyer Olímpico era entrar organizações e olhar para as assinaturas digitais e forjar essas assinaturas, a fim de fazê-la parecer como se o malware foi feita por Lázaro APT, uma entidade de hackers, acreditava t ser da Coreia do Norte. Contudo, pesquisadores de segurança rapidamente desceu à conclusão de que o malware não pode ter sido feita por Lazarus em tudo. Além desta, o malware foi ligado a vários hackers chineses, uma vez que tem o código de diferentes atores de ameaças, como os algumas pessoas que estavam por trás BadRabbit eo famoso Netya ransomware vírus.

além disso, os pesquisadores concluíram que o procedimento de infecção da nova variante do Destroyer Olímpico foi feito para ser mais sofisticado do que antes, mas em termos de métodos de infecção, foi otimizado e simplificado pelos atacantes. Ele agora está usando as seguintes tecnologias para infectar sistemas e auto-propagar:

- código VBA.

- Powershell.

- MS HTA.

- JavaScript.

- PowerShell.

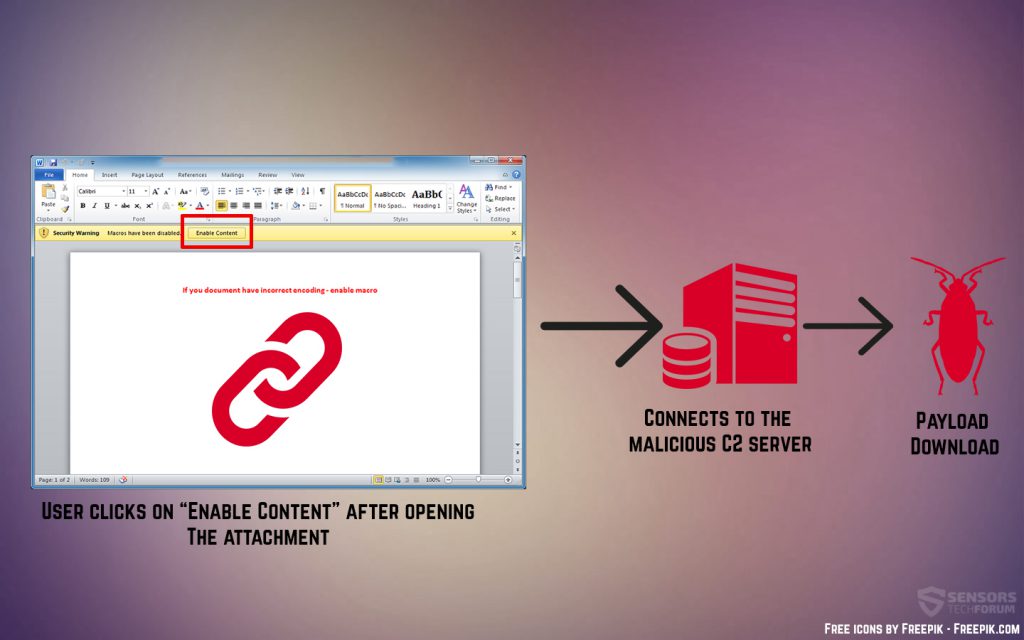

Um arquivo de infecção recente particular de acordo com relatórios dos pesquisadores de malware era um documento do Microsoft Word, chamado Spiez CONVERGENCE.doc, que na verdade, contém macros maliciosos. Estas macros infectar vítimas, uma vez que aceitar a edição de conteúdo após a abertura dos documentos. Além desta, pesquisadores também relatam que as macros próprios foram fortemente ofuscado, o que significa que eles não podem ser facilmente detectadas. Aqui é como tal processo de infecção funciona:

Uma vez que a vítima aciona os macros, eles executam um comando em Powrshell. Este comando também está oculto e o sistema infectado não mostra indicação de estar infectado. Depois que o script foi injetado, ele executa um novo script do Powershell. Depois disso, ocorre o chamado "rearranjo baseado em array", que modifica o código original e oculta todos os comandos que estão sendo executados para proteger o hacker. Por exemplo, uma coisa que isso pode esconder é o endereço IP do hacker, ou mais especificamente, o do servidor de comando e controle.

Depois de feito isso, o malware usa um backdoor para controlar o computador da vítima como parte de um Etapa concluída 1 de infecção. Então, o segundo estágio é executar um Palco 2 malware de infecção que executa um script Poweshell ainda maior que baixa outro arquivo de carga útil. Esse arquivo é conhecido como império Powershell e é um projeto de código aberto, escrito na linguagem Python e na linguagem Powershell. A TI permite que o hacker controle os computadores comprometidos remotamente, sem qualquer forma de arquivo que resida nos computadores infectados. O interessante é que os pesquisadores afirmam que esses tipos de técnicas de hackers sem arquivos são frequentemente usados por empresas de testes com caneta para fornecer hackers para testar a força de uma determinada empresa. Na realidade, a ferramenta é efetivamente usada com o objetivo principal de roubar informações.

O que deveria ser feito?

De acordo com pesquisadores, é muito importante proteger todas as portas nas redes e aprender a proteger efetivamente sua organização contra spear-phishing e campanhas de email maliciosas, já que esses tipos de infecções por vermes podem não apenas ser sem arquivo, mas eles também podem se espalhar automaticamente assim que a primeira infecção na rede da organização ocorrer. E com outro grande evento esportivo já ocorrendo, a Copa do Mundo FIFA 2018, já houve campanhas de infecção ,relacionados à copa do mundo por atores de ameaças.