Elastic Security Labsのセキュリティ研究者が、 詳細な分析 長年にわたり続いているLinuxマルウェア攻撃キャンペーンの 無法者. 洗練されていないコードと粗雑な攻撃方法にもかかわらず, アウトローは驚くほど粘り強い. このマルウェアは、基本的な戦術がいかに, 巧妙な自動化と組み合わせると, 世界的なボットネット活動の原動力となる.

違法マルウェア: 明白な視界に隠れた永続的な脅威

数年前に初めて観察された, Outlawマルウェア攻撃は、 力ずく と コインマイニング 広めるための戦術. 対象 Linuxサーバー 弱いSSH認証情報をスキャンすることで, 感染させる, そしてそれらのシステムを使ってさらに広める.

高度なマルウェアとは異なり, アウトローは使用しない ステルス回避テクニック. その代わり, シンプルであることによって成功する, 適応力のある, 自動化された. 研究者たちは、次のような改良されたオープンソースツールを使ってこれを観察した。 XMRig 暗号通貨マイニングとIRC ShellBots コマンドと制御, 活動を隠す努力をほとんどせずに.

アウトローがどのように感染し拡大するか

ステップ 1: SSHブルートフォースによる初期アクセス

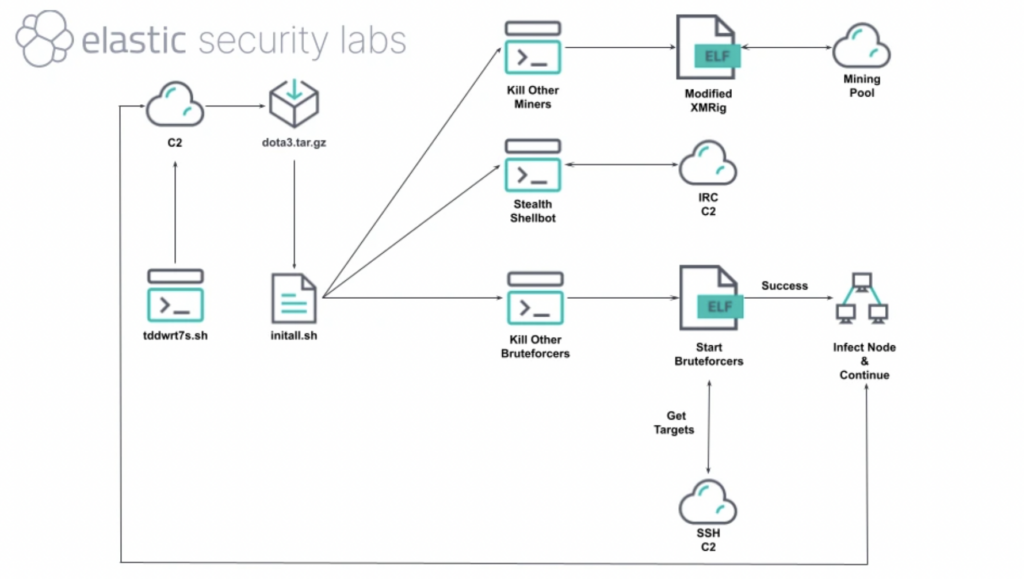

マルウェアは、組み込みモジュールを使用して大量のブルートフォース攻撃を通じて侵入します。, ブリッツ. コマンドアンドコントロールサーバーからターゲットIPを取得し、一般的な認証情報またはデフォルトの認証情報を使用してログインを試みます。. アクセスが取得されると, マルウェアは自身をインストールし、感染サイクルを開始します。.

ステップ 2: ペイロードの展開とCronベースの永続性

Outlawは複数のペイロードを含むtarballファイルをダウンロードし、初期化スクリプトを実行します。 (`initial.sh`). スクリプトは隠しディレクトリを設定します (お気に入り ~/.configrc6) 悪意のあるバイナリを保存する, 複数のcronジョブをインストールして、定期的にコンポーネントを再起動する.

ステップ 3: 採掘と遠隔操作

マルウェアはカスタマイズされたバージョンをインストールします XMRig 感染したサーバーのリソースを使用して暗号通貨を採掘する. また、IRCベースのC2チャネルに接続して、リモートコマンドを受信する。 シェルボット バリアント.

ステップ 4: ワームのような増殖

感染したサーバーは、ローカルサブネットと外部IPをスキャンするために使用される。, SSHブルートフォース攻撃パターンの繰り返し. これにより、マルウェアはボットネットを拡大し、 虫のような オペレータの手作業をほとんど必要としない方法で.

アウトローがなぜ効果的なのか?

アウトローの有効性は、, 洗練されていないが, 驚くほど強力です. シンプルさが鍵, それは依存している よく知られている, 信頼できる攻撃方法 ゼロデイ攻撃や権限昇格の技術を必要とせずに. 展開後は, それ 自動化によって繁栄する, 人間の介入をほとんど必要とせず、自ら増殖し維持する.

このマルウェアは強力な耐性も示す, cronジョブと組み込みのキルスイッチロジックを使用して、終了した場合に再起動し、システムリソースを奪い合う可能性のある他のマルウェアを削除します。. おそらく最も注目すべきは, アウトローは広範囲の攻撃対象を呈している, ほぼすべての段階に触れている マイターATT&CKフレームワーク. これは、防御側にとっては課題となると同時に、脅威ハンターにとっては複数のベクトルにわたる活動を特定する機会となる。.

マルウェアの背後にある人間の関与

Elasticのハニーポット調査でリアルタイムの人間同士のやり取りの兆候が明らかに. オペレーターが手動でコマンドを入力しているのが見られた, タイプミスの修正, スクリプトの動作をその場で変更する。これは、Outlawのような単純なボットネットでさえ、進化する戦術を持つ脅威アクターによって管理される可能性があるという証拠である。.

このマルウェアが重要な理由

アウトローは派手ではない. 使用しません ゼロデイ または高度なエクスプロイト. しかし、その長い寿命と運用上の成功は、基本的な戦術が, 適切に実行され自動化されれば, 特にセキュリティが不十分なLinuxシステムにとっては大きな脅威となる可能性がある.

このマルウェアの静かな進化はシステム管理者にとって警鐘となる: 複雑性の低い脅威を過小評価しない. パスワードの衛生管理が不十分でシステム監視が不十分だと、Outlaw のような脅威が侵入し、リソースをひそかに乗っ取って検知されずに残る可能性があります。.

アウトローに対する防御の推奨事項

- 強く使う, 一意のSSH認証情報を使用し、可能な場合はパスワード認証を無効にする.

- 予期しないcronジョブや隠しディレクトリを監視する

~/.configrc6. - XMRig または ShellBot マルウェアの既知の亜種がないかシステムをスキャンします.

- ネットワークトラフィックをセグメント化し、IRCおよびマイニングプールの送信通信を制限する.

結論

Outlaw Linuxマルウェアは、サイバー犯罪には必ずしも高度なツールが必要ではないことを強く思い出させてくれる。. 時々, 永続性, オートメーション, 広範囲にわたるスキャンは脅威アクターに必要なすべてである. Linuxインフラに依存している組織は、システムを強化し、侵害の兆候を監視するための措置を今すぐ講じるべきである。. アウトローのような単純な脅威は検出するのが最も難しいことが多いからです… 手遅れになるまで.