ドイツ語を話すユーザーを対象に、オゾンRATを配信する新しいスパムキャンペーンが検出されました. 攻撃は悪意のあるOfficeドキュメントを介して拡散します. でも, よく知られているマクロマルウェアの代わりに, 操作はオゾンのインストールで終了します.

ドイツ語を話すユーザーを対象に、オゾンRATを配信する新しいスパムキャンペーンが検出されました. 攻撃は悪意のあるOfficeドキュメントを介して拡散します. でも, よく知られているマクロマルウェアの代わりに, 操作はオゾンのインストールで終了します.

興味深いことに, ユーザーはWord文書でマクロを有効にするように求められませんが、代わりにサムネイル画像をダブルクリックするように「招待」され、最終的に悪意のあるJavaScriptが実行されます。. これは、しばらく使用されていない古い手法です。.

オゾンRATスパムキャンペーンの詳細

フォーティネットの研究者は、電子メールの件名に次の請求情報が含まれていると報告しています。 “ケーブル” サービス, 添付ファイルにはMicrosoftWordドキュメントが含まれています. 言うまでもなく, どちらも実際のケーブルサービスとは何の関係もありません.

すでに言ったように, ドキュメントに添付されているのは、被害者のケーブル請求書として提示されているものの小さなサムネイルが付いたJavaScriptです。. 画像には、フルサイズで表示するにはダブルクリックするという従来の手順が付属しています. 潜在的な犠牲者がだまされてそうする場合, 悪意のあるJavaScriptが実行されます, 感染チェーンの次のステップがトリガーされます.

悪意のあるJavaScriptが偽のSSL証明書のインストールを開始します, IEにプロキシを設定します, クロム, およびMozillaブラウザをリモートプロキシ自動設定に (PAC) ファイル. PACファイルのアドレスはTORURLです (人々がインターネット上で匿名で通信できるようにするツール) ハードコードされた構成からランダムに選択されます.

攻撃のもう1つのあまり一般的ではないコンポーネントは、タマネギなどのTor2Webプロキシサービスを介したTorURLでの悪意のあるPACファイルのホスティングです。(.)に.

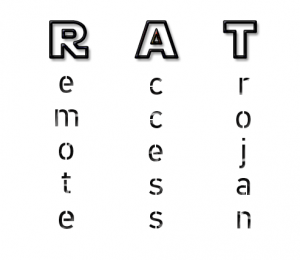

シナリオ全体の最終段階は、オゾンRATのコピーのインストールです。. The ねずみ 1年以上前に最初に検出されました. 現在, それはの価格でオンラインで販売されています $20 標準パッケージの場合 $50 プラチナパッケージの場合.

なぜ全体の操作が実行されるのですか?

サイバー犯罪者の最終目標は、被害者のシステムにインストールされているローカルコピーに接続し、機密情報を検索することです。. スパイコンポーネントのセットがトロイの木馬の一部であると宣伝されているため、これは驚くべきことではありません。, キーロガーなど, パスワードダンパー, 隠されたスタートアップルーチン, そのプロセスを隠す能力, 他のファイルをダウンロードして実行する機能, およびリモートデスクトップ機能.

“オゾンのようなRATアプリケーションで, マルウェアを作成して配布するのに専門家である必要はありません. 誰でも自分のウェブサイトからオゾンを購入できます, または単に「変更された」バージョンをダウンロードする, この記事のテストで使用したもののように“, フォーティネットの研究者結論.