2017 ランサムウェアの脅威が高まった年でした, その最初の本当の画期的な年は、主流メディアのトップページとハイブロウのIT出版物でそれを見つけました. の急速な上昇 泣きたい, ゴールデンアイ, NotPetyaは、世界中のITマネージャーやビジネスオーナーからの不安と警戒を高めました。.

その突然の目立ちは、サイバー犯罪者にとって食欲をそそる提案です – それはそれ自身の経済を発展させることに成功しました: 参入障壁が低い, 少額の投資, 高い報酬, そしてそれ自身のビジネスモデルさえ. サプライチェーンを備えた洗練されたネットワーク, クリエイター, ディストリビューター, マーケットプレイス, DIYキット, アフィリエイト契約, 広告や一部の人は自国通貨を主張するでしょう.

調査によると、ランサムウェアは 2500% 以来上昇 2016, 以上で 6300 マーケットプレイスとほぼ 45000 製品リスト. 総市場価値の見積もりは、ほぼ合計されています $1 十億.

ランサムウェア: ビジネスモデル

ランサムウェアの台頭は、かなり単純なビジネス原則にかかっています; 特に, 需要を満たす供給, 参入障壁が低い, 低設備投資, 簡単なスケーラビリティ, とターゲットとする大規模な市場.

世界の環境は、ランサムウェアのようなサイバー脅威に満ちていました; その上昇の多くは、技術の進歩と絶好の機会に帰着します. 私たちは今、ますますオンラインの世界に住んでいます, 私たちの電話とラップトップは私たちの最も機密性の高い個人情報のいくつかを保持しています, 同じく, 多くの場合、企業はバックアップなしでビジネス全体をサーバー上に保持します. 誰もがマークになりました, 緩いセキュリティと不十分な従業員トレーニングによってしばしば悪化する.

ランサムウェアやウイルスが洗練されたハッカーだけのものであった時代はもう過ぎ去りました. Ransomware-as-a-Serviceはこれを見てきました; RaaS 誰もがこれらの違法な活動に参加できるようにする完全なターンキーソリューションです, コーディングの経験や技術的なスキルがない, ダークウェブをナビゲートできれば、ランサムウェアキャンペーンに参加できます, 設備投資がなくても.

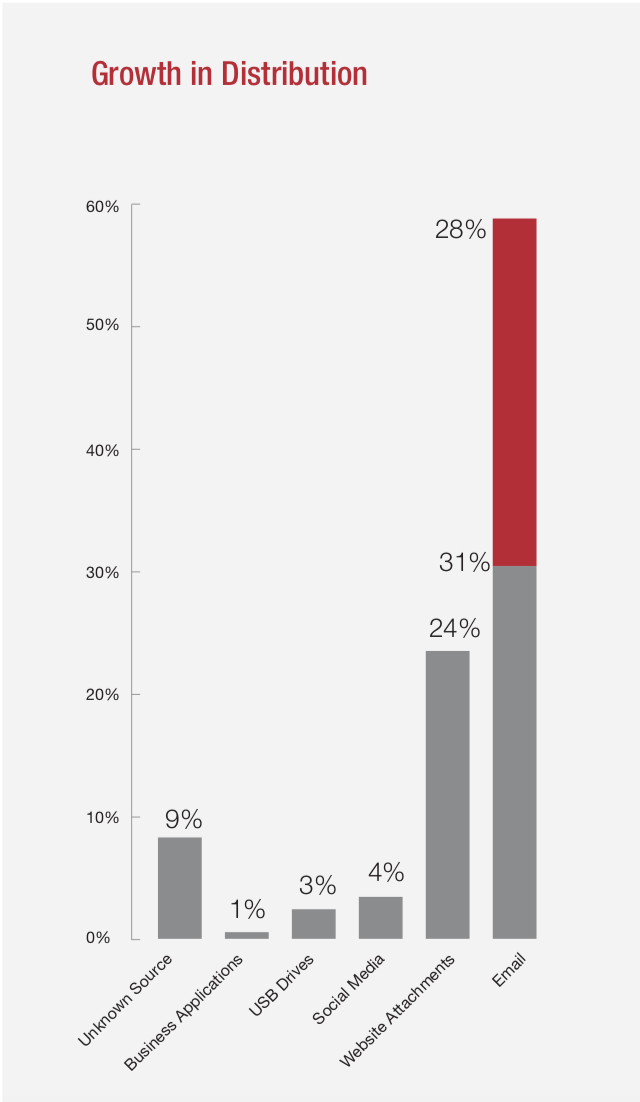

無料で送ることができます: р-メール, これは依然としてランサムウェア感染の最も一般的な手段であり、犯罪者は1回の爆発で数十万または数百万の人々にランサムウェアを配布することができました。. 私たちはまた、誰もが目印であるだけでなく、すべてのものが存在する世界に移行しています: IoTは、車から冷蔵庫、身代金まで、あらゆるものにつながる可能性があります.

匿名の犯罪者: 顔のない犯罪者, Torネットワークを利用し、暗号通貨の支払いを活用することで、匿名性を維持できます – あなたが中小企業または個人である場合、あなたが犯罪者を捕まえる可能性はほとんどありません.

カーボンブラックによると, ランサムウェア市場は $250,000 以上に $6,000,000 過去1年間 – この成長の多くはRaaSによるものです. DIYキットは、多くの場合、さまざまな価格帯のランサムウェアのメニューです, カスタムランサムウェアのビルドには、最大でコストがかかる可能性があります $3,000 しかし、クローンとDIYキットの費用は1ドル未満です。.

ランサムウェアのサプライチェーン

創造: これは神経の中心です, 洗練された真の専門知識が生まれる場所. 著者とコーダーは、市場に出すことができるランサムウェアプログラムを開発します, 売れた, またはRaaSソフトウェアによって活用.

分布: これは、直接販売またはRaaSプラットフォーム上の場所である可能性があります. 配布時, 著者は身代金を削減するか、前払いで支払います. コストは、コードがどの程度カスタマイズされているかによって異なります, これは通常、アンチウイルスやスパムフィルターに気付かれない能力と相関関係があります. ディストリビューターも購入できます “株式” キャンペーンで, 収益は投資に応じて分割されます. ウイルス自体は通常、「スプレーアンドプレイ」として送信されます。’ スパムメールリスト、または脆弱性を悪用する特に標的を絞ったハッキング.

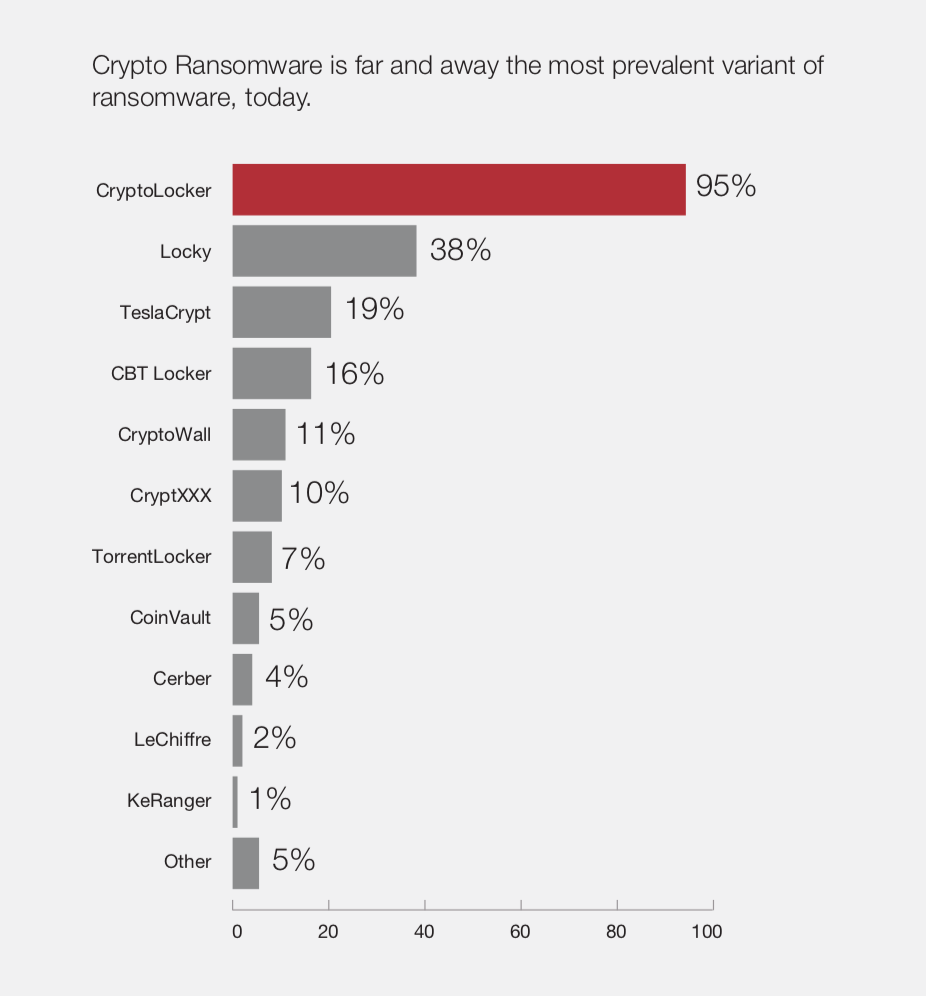

暗号化: ランサムウェアの暗号化には一般的に2つのタイプがあります, 1つ目はいわゆるロッカーランサムウェアで、2つ目は暗号通貨です.

ロッカーはランサムウェアの最も古い形式です, これにより、通常はブラウザ内でのコンピュータとのユーザーインタラクションが停止します. これらのランサムウェアは、政府機関を模倣することがよくあります, ソーシャルエンジニアリングの戦術を使用して、おびえたユーザーからお金を強要します.

暗号ランサムウェアは、私たちがますます頻繁に目にする種類です, これには、コンピューターに保存されている貴重な情報の暗号化が含まれます, 暗号化されていない限り、データを使用できなくする. WannaCryとNotPetyaはどちらも暗号ランサムウェアでした.

支払い: ランサムウェアパズルの最も重要な部分であり、最も簡単だと思います. 通常、ビットコインウォレットキーは生成されるか、Webサイトに投稿されます, 匿名での支払いの簡単な方法. でも, すべてが普通の航海ではありません間違ったウォレットキーが配置されたり、ウォレットキーがブロックされたりするのは一般的です. ユニークなビットコインキーを生成する方法を開発したWannaCry (ブロックできない), かなり簡単なキルスイッチがあり、その広がりを止めました.

復号化: そして悲しいかな, じょうごが完成しました – 支払いを受け取ると、ファイルを復号化するためのコードが送信されます. しかし最終的には身代金を支払うことによって, この種の活動を継続することを奨励しているだけです.

2017 大規模なランサムウェアの増加を見た, もっとお金, より多くのマーク, より多くの攻撃, およびその他のプロファイル. でも, 攻撃の多くは依然として新人エラーを引き起こしました–これらのエラーはおそらく将来的には解決されないでしょう. IoTと、電話から冷蔵庫まですべての階層化が見られます 20.4 十億のデバイス インターネットに接続 2020 –攻撃に対する感受性を高めるだけです.

編集者のメモ:

時々, SensorsTechForumは、この投稿などのサイバーセキュリティおよび情報セキュリティのリーダーや愛好家によるゲスト記事を特集しています. これらのゲスト投稿で表明された意見, でも, 完全に寄稿者のものです, また、SensorsTechForumのものを反映していない可能性があります.