この記事は、あなたに何であるかを説明するために作成されました オフィス 365 フィッシング詐欺 そして、それらとそれらを介して配信されるすべての潜在的に望ましくないプログラムを削除する方法.

この記事は、あなたに何であるかを説明するために作成されました オフィス 365 フィッシング詐欺 そして、それらとそれらを介して配信されるすべての潜在的に望ましくないプログラムを削除する方法.

The オフィス 365 フィッシング詐欺 は、コンピュータユーザーを操作してウイルスに感染させたり、パスワードを開示したりする、人気のあるマルウェア戦術です。. 現時点では、その背後にいる加害者に関する情報はありません。. 私たちの記事は、それがどのように伝播し、被害者がどのように活動的な感染を除去しようとすることができるかについての詳細な説明を提供します.

脅威の概要

| 名前 | Office365フィッシング詐欺 |

| タイプ | フィッシングメール詐欺 |

| 簡単な説明 | オフィス 365 フィッシング詐欺は、ターゲットを詐欺サイトとのやり取りに誘導する詐欺戦術の最近の例です。. |

| 症状 | 被害者は、フィッシングの指示を含む電子メールメッセージを受信します. |

| 配布方法 | 様々, 最も人気のある方法を含む. |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する Office365フィッシング詐欺について話し合う. |

オフィス 365 フィッシング詐欺 — 9月の更新 2020

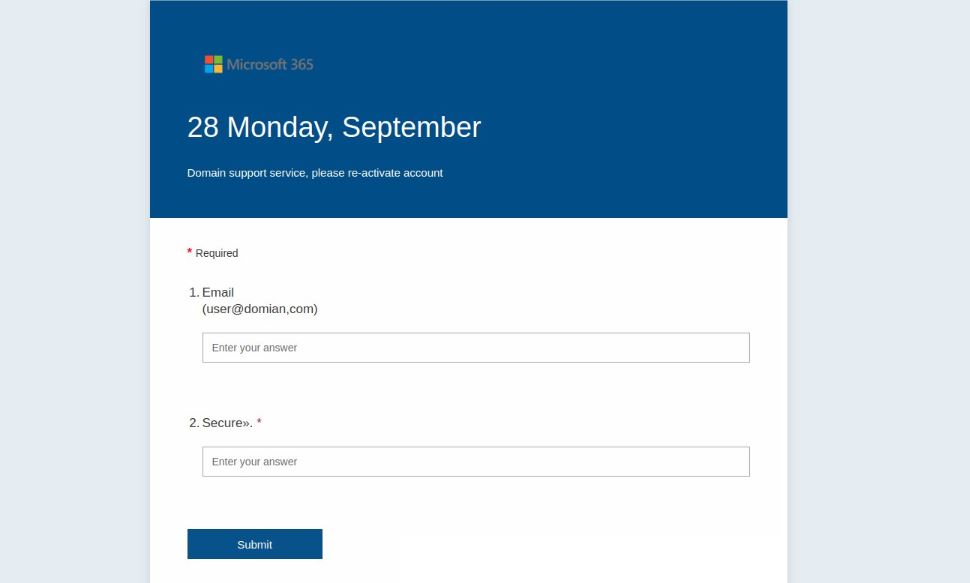

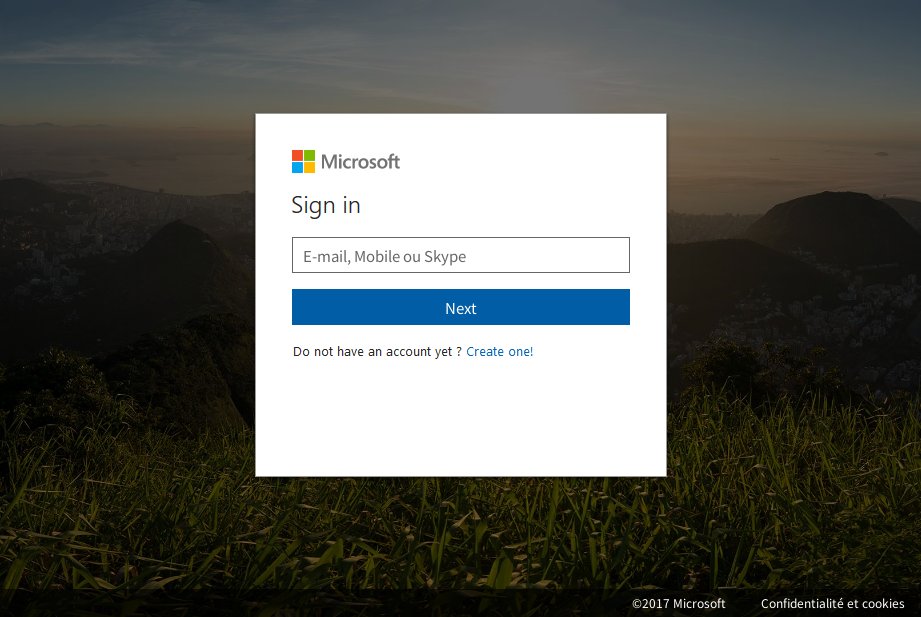

九月に 2020 フィッシング攻撃は、この詐欺を特徴とする新しい攻撃キャンペーンで継続されました. 今回、犯罪者は以前のものとは異なる新しいイメージと戦略に焦点を合わせました. 彼らは被害者を操作して、オフィス関連のドメイン名を偽造することにより、正当なOfficeログインページにアクセスしていると思い込ませようとします。.

URLを配信する実際の方法はさまざまです. 最も一般的な方法は、ハッカーが制御するSPAMキャンペーンまたはその他の脅威にそれらを埋め込むことです。. これは、他のハイジャック犯やハッカーが管理する広告ネットワークにリンクを挿入することで実行できます。.

この新しいフィッシングキャンペーンは、電子メールメッセージを要求し、他の値を追加するログイン画面を表示するだけではありません. 代わりに、サービスのロゴ画像と被害者の電子メールアドレスとパスワードのフィールドを表示するログイン画面が表示されます. また、表示されているページの一部に翻訳版のページが表示されていることを確認しました. これにより、ページはトラッキングCookieを展開し、Webテクノロジーを使用して訪問者の場所を特定すると考えられます。. この情報は、フィッシング詐欺の翻訳されたページを提供するために使用されます.

オフィス 365 フィッシング詐欺–10月に更新 2019

コンピュータ犯罪者は現在、意図されたターゲットに影響を与えるために、より高度で複雑な技術を利用しています. ハッカーは継続的に新しいハッカー製サイトを作成しているだけではありません, ただし、偽のログインプロンプトを作成するのではなく、追加のチェックを使用するようになりました. これらのサイトは、同様のサウンドのドメイン名でホストされており、実際のMicrosoftページや関連サイトと同じように設計されています。.

以前は、ユーザーが資格情報を入力すると、エラーページが表示されていました, その時点で、ユーザー名とパスワードはすぐに犯罪者に転送されます. ただし、新しいページはそれらを正規のMicrosoftページにパイプし、被害者の受信トレイを開きます。. 正確なマルウェアシーケンスは次のとおりです:

- 被害者は、Microsoftから正当なメッセージを受信したと受信者に信じ込ませるために、ソーシャルエンジニアリングの戦術を使用したフィッシングメールメッセージを受信します。. 投稿されたすべてのリンクは、偽のハッカーが管理するページにつながります. これらはMicrosoftAzureでホストされ、ハッカーが作成したサイトに埋め込まれています. ここでの危険な事実は、これらのページがMicrosoftセキュリティ証明書とともに配信されることです。. 訪問者のWebブラウザは、これがフィッシングサイトであることをユーザーに警告しません。.

- ハッカーが作成したログインプロンプトが操作され、ユーザーが資格情報を入力すると、スクリプトが提供された情報を検証します. これは、IMAPプロトコルを介して資格情報を検証するバックエンドクライアントをトリガーすることによって行われます。.

- ログインが成功すると、ハッカーが制御するエンジンが被害者の受信トレイのコンテンツの取得を開始します. フロントエンドでは、クレデンシャルが埋め込みページを介してすでに渡されているため、被害者は正当な受信トレイに表示されます.

ほとんどのユーザーはフィッシング詐欺の被害に遭ったことを知る方法がないため、これらの攻撃は非常に危険なものとして分類されます。. 電子メールメッセージ通知を開いたり、Microsoftによってホストされていないドメイン名でホストされているサイトにアクセスしたりする場合は、ユーザーは十分に注意する必要があります。.

この攻撃は、経験豊富なハッキンググループによって調整されているようです。, これにより、リンクは次のような他のチャネルを使用して送信することもできると考える理由が得られます。 ソーシャルメディアプロファイル. ハッカーは、ハッキングされたプロファイルまたは自動的に生成されたプロファイルを使用して、そこに偽の通知を投稿できます。. これは、タイムラインのいずれかになります, 壁やその他の公共エリア, グループチャットやプライベートメッセージだけでなく.

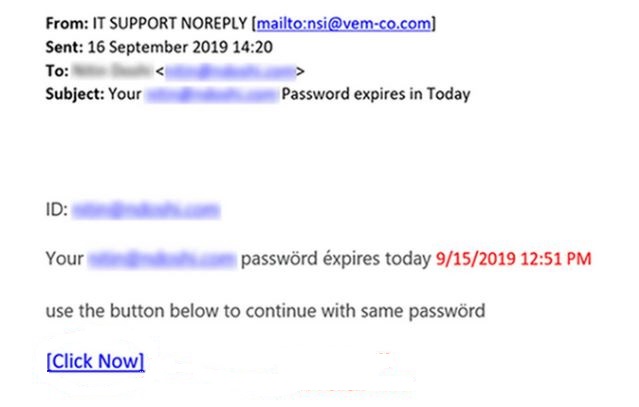

オフィス 365 フィッシング詐欺–配布方法 – 9月の更新 2019

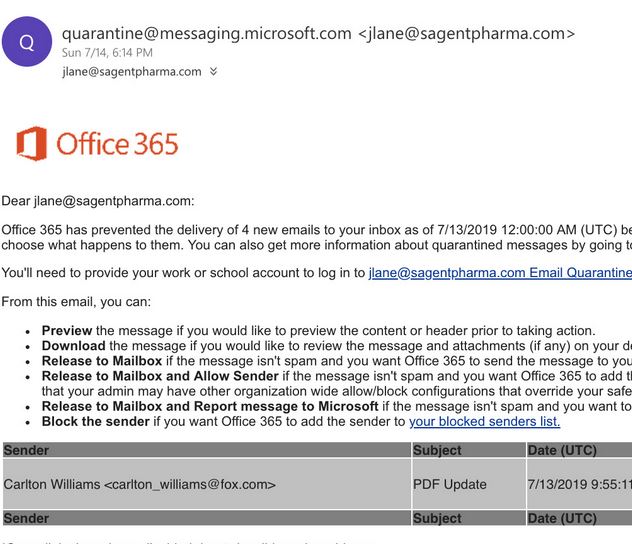

最近、セキュリティの専門家によって新しいキャンペーンが発見されました. 被害者は、サポートチームから送信されたものであることを示すフィッシングメールメッセージを受信します. ユーザーは、パスワードの有効期限が切れるように設定されており、パスワードをリセットする必要があると考えるように操作されます. ログインプロンプトウィンドウにつながるリンクが提供されます—ユーザーが資格情報を入力すると、ハッカーに中継されます.

オフィス 365 フィッシング詐欺–配布方法 – 8月の更新 2019

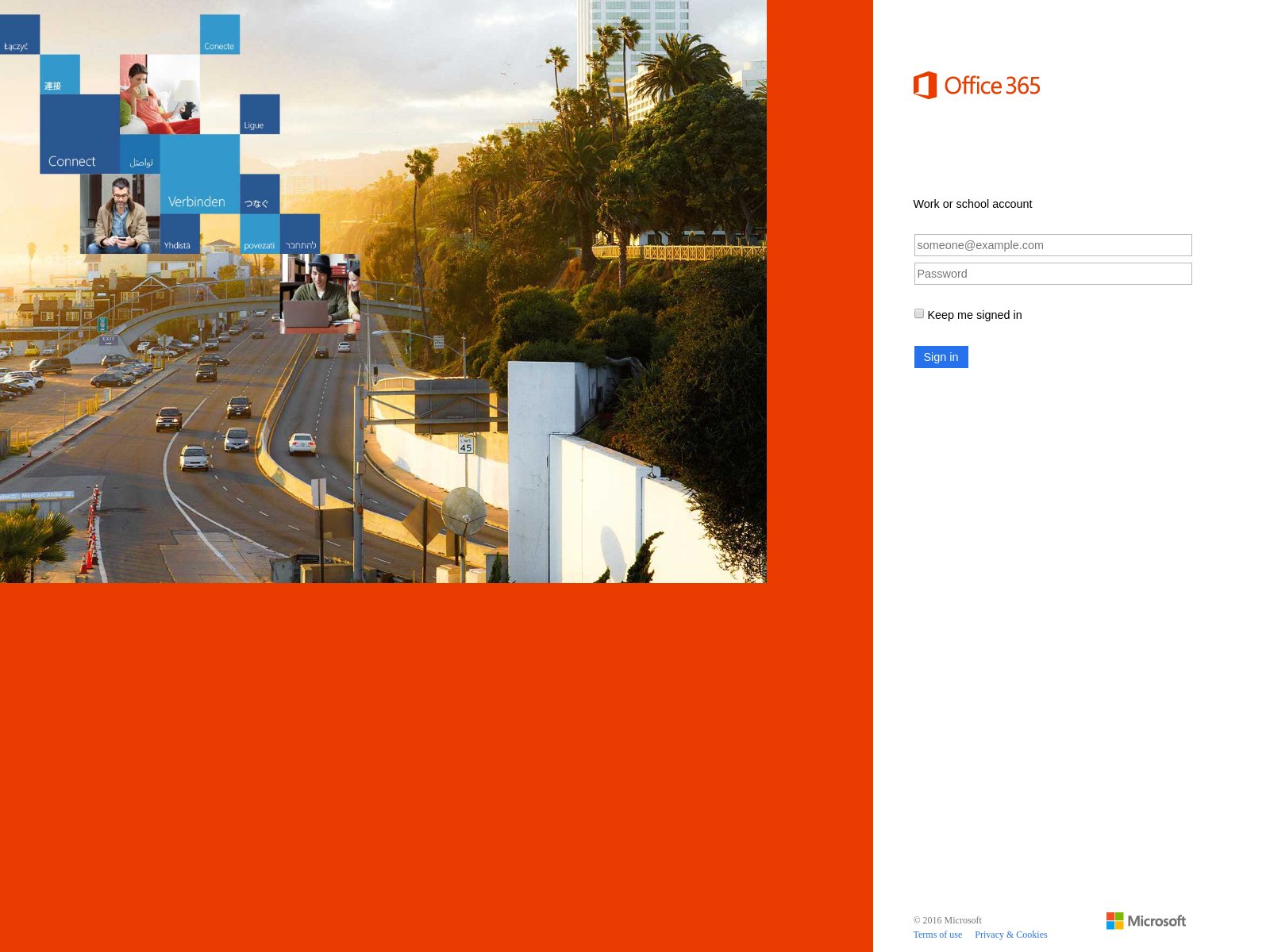

いくつかの新しい攻撃が偽のログインページを利用しています. ただし、攻撃者が使用している手法は斬新です. フィッシングサイトはMicrosoftAzureのクラウドインフラストラクチャでホストされているため、多くのユーザーはページが同じサーバーでホストされていると思わせることができます。. 特に危険なのは、ページにアクセスすると、Microsoftからの有効なSSL証明書が表示されることです。. 同社の他のさまざまなサービスや製品を使用した直接フィッシング攻撃も可能になります: オフィス, OneDriveなど.

ハッカーは、会社ブランドのリソースを自動的にスクレイピングし、非常に説得力のあるログインページを作成できるスクリプトを作成しました. 特に心配なのは、プログラマーが余分な手段を追加したことです。これはバイパスするのがかなり難しい場合があります。.

>オフィス 365 フィッシング詐欺–配布方法

詐欺メッセージの背後にいるハッカーオペレーターが利用できるさまざまなシナリオがあります. 個々のキャンペーンは、さまざまな個人やグループによって運営され、さまざまな分野を対象としています。.

最も頻繁な方法の1つは、 スパムメールメッセージ —それらはまとめて送信され、有名なインターネットサービスのWebデザイン要素を使用します, ユーザーが使用する可能性のある企業またはサイト. Microsoftから送信されたように表示されるようにカスタマイズできるフィッシングページ. 実際のサービスの代わりに含まれているインタラクティブな要素は、詐欺のログインページやウイルスのダウンロードにつながります.

別の方法は、 偽のWebサイト 同様のサウンドのドメイン名とコンテンツを使用します. ユーザーをさらに騙すために、管理者はサイト名またはMicrosoftに類似した名前で署名されるセキュリティ証明書を追加することもできます。. 彼らの主な目標は、訪問者にファイルをダウンロードするか、スクリプトを操作して、最終的にメインの正当なランディングページにリダイレクトするように強制することです。.

これらの2つの方法は、普及にも人気があります 感染したペイロードキャリア. リダイレクト感染の成功につながる可能性のある2つの主要なタイプがあります:

- 悪意のある文書 —犯罪者は、悪意のあるマクロを含むすべての一般的な形式のドキュメントを作成できます: プレゼンテーション, リッチテキストドキュメント, データベースとスプレッドシート. 開くと、ユーザーは組み込みのスクリプトを有効にするように求められ、リダイレクトページが表示されます.

- ソフトウェアインストーラー —サービスに関連するアプリケーションまたは関連する生産性アプリの偽のインストーラーが作成されます. インストール手順中に開始するか、完了すると、ランディングページが表示されます. ハッカーは通常、生産性ツールなどのアプリを標的にします, アドオン, 創造性スイートとシステムユーティリティ. 一般的な感染はOffice365関連のクライアントです, マニュアル, アップデートなど.

これらのファイルは、 ファイル共有ネットワーク bohlegitiamteおよびpirateファイルが見つかる場所. 彼らは偽のインストーラーを送るために非常に人気があります.

別の戦術はの使用です ブラウザハイジャッカー 悪意のあるWebブラウザプラグインを表します. それらは最も人気のあるWebブラウザーと互換性があり、偽のユーザーレビューと開発者の資格情報を使用して関連するリポジトリにアップロードされます。. 拡張機能のページを閲覧しているユーザーには、新機能の追加やパフォーマンスの最適化が約束されます。. それらがインストールされている場合、ブラウザの設定が変更され、被害者をフィッシング詐欺メッセージにリダイレクトします.

オフィス 365 フィッシング詐欺–詳細な概要

フィッシング詐欺ページが開かれるとすぐに、ユーザーは 偽のログインプロンプト. ほとんどの場合、入力されたアカウントのクレデンシャルは自動的にハッカーオペレーターに転送されます. このサイトは、Microsoftのサービスページのように見えるように設計されており、同様のサウンドのドメイン名またはセキュリティ証明書を利用する場合もあります。.

多くの場合、追加の脅威が配信され、起動されます. 例はのインストールです 追跡クッキー と データ収集スクリプト. これらは、感染した各ホストに割り当てられる一意のIDを作成するために使用されます。これは、インストールされているすべてのハードウェアコンポーネントのレポートを作成することによって行われます。, 特定のオペレーティングシステム変数とユーザー設定. 収集された情報は、一意のIDを生成する特別なアルゴリズムによって処理されます. 収集される他の種類の情報は、 ユーザー情報, エンジンを使用して、ユーザーのIDを直接公開できます. エンジンは名前などの文字列を検索します, 住所, 興味と保存されているアカウントのクレデンシャル. これは、エンジンが両方のオペレーティングシステムにアクセスすることを意味します, ファイルの内容とインストールされているサードパーティアプリケーション. 収集された情報は、次のようなさまざまな犯罪に使用できます。 個人情報の盗難 と 経済的虐待.

フィッシング詐欺メッセージの大部分はWebブラウザを介したランディングページの表示につながるため、常に配置する機会があります 広告とスポンサーコンテンツ. ポップアップなど、さまざまな形をとることができます, バナー, リンクをリダイレクトする, インラインリンクなど. ユーザーのサイトで彼らとやり取りすると、ハッカーのオペレーターは収入を受け取ります.

別の方法は、 暗号通貨マイナー これは、スタンドアロンプログラムとして、またはブラウザで実行されるスクリプトを介して挿入できます。. 彼らは、複雑な暗号通貨関連のタスクを実行するために、組み込みのハードウェアリソースを利用します. 成功した操作が関連するサーバーに報告されると、資金は自動的にウォレットに転送されます.

それ以外の場合は、ページを使用して拡散することもできます マルウェア株 すべての人気のあるタイプの:

- ランサムウェア —これらは、ローカルコンテンツをスキャンし、強力な暗号を使用して機密性の高いユーザーデータを処理し、アクセスできないようにするため、最も危険なウイルス感染の1つです。. 通常、これはターゲットデータの組み込みリストを使用して行われます. ランサムウェアが情報の処理を終了すると、ユーザーには使用できないファイルとランサムウェアが残ります “ノート” これは彼らを脅迫して支払います “復号化料金” 影響を受けたファイルを誤って復元するため.

- トロイの木馬 —トロイの木馬の感染は、被害者のコンピューターにローカルクライアントをインストールし、ハッカーが制御するサーバーとの安全で永続的な感染を確立する古典的なウイルス感染です。. それはオペレーターが機械の制御を引き継ぐことを可能にします, 被害者のユーザーをスパイし、データを乗っ取る.

- ブラウザハイジャッカー —これらは、最も人気のあるアプリケーションへの有用な追加として宣伝されている悪意のあるWebブラウザプラグインです。. 多くの場合、それぞれの拡張ストアにアップロードされます (リポジトリ) 有用な追加として宣伝されています. それらがインストールされるとすぐに、アプリケーションへの変更が行われます, 特にデフォルトのオプション (ホームページ, 検索エンジンと新しいタブのページ). これは、訪問者をOfficeにリダイレクトするために行われます。 365 ブラウザウィンドウを開くとすぐにフィッシング詐欺のランディングページ.

オフィス 365 フィッシング詐欺—一般的なシナリオ

ほとんどのオフィス 365 フィッシング詐欺は、有名なサービスから正当な通知を受け取ったことを被害者に納得させることによって行われます。, 会社, 同僚や友達さえ. すべてのキャンペーンは異なるアプローチを特徴としていますが、それらのほとんどは同様の要素を共有しています.

フィッシングの試みの大部分は、通常、Microsoftによって送信されるメッセージを装います。. これは署名を使用して行われます, 会社から送信された正当なメッセージから乗っ取られた要素と本文. フィッシングメールは、受信者に添付されたペイロードとのやり取りを強要します (通常は悪意のあるドキュメント) およびリンク.

過去に観察された一般的なシナリオには、次のものがあります。:

- オフィス 365 期限切れの通知 —これらのメッセージは、Officeが 365 ユーザーがログインしているインストールが古くなっています. リンクをクリックして更新することをお勧めします. メッセージに投稿された署名は次のとおりです。 “マイクロソフト 2018 チーム”. このキャンペーンでキャプチャされたサンプルはすべて基本的なデザインであり、恐怖の戦術や警告などの典型的なフィッシング要素が含まれています, 太字またはすべて大文字のテキスト. この特定の例では、受信者に、内の受信トレイを確認する必要があるという指示が与えられます。 12 時間. そうしないと、メールの受信トレイが無効になります.

- アカウントの所有権の確認 —これは、世界規模で被害者に広く送信される可能性のあるフィッシングの典型的なケースです。. このキャンペーンの背後にいるハッカーは、被害者を混乱させて、メールボックスの所有権を確認する必要があると信じ込ませようとします。. メッセージには、実際のMicrosoft通知および召喚状から取得した要素が含まれています (CTA) 被害者のアカウントの資格情報が要求される偽のログインページにつながります.

- 問題の解決フィッシング詐欺 —配布されている関連する別の一連の管理は、受信者を操作して、修正が必要な未解決のエラーがあると思わせる警告詐欺です。. 彼らは、問題を解決しないとアカウントがブロックされると信じ込ませられます. 前のケースのように、悪い文法と他の一般的な要素と一緒のすべての大文字は、メッセージが詐欺であり、無視されるべきであることを明らかにする可能性があります.

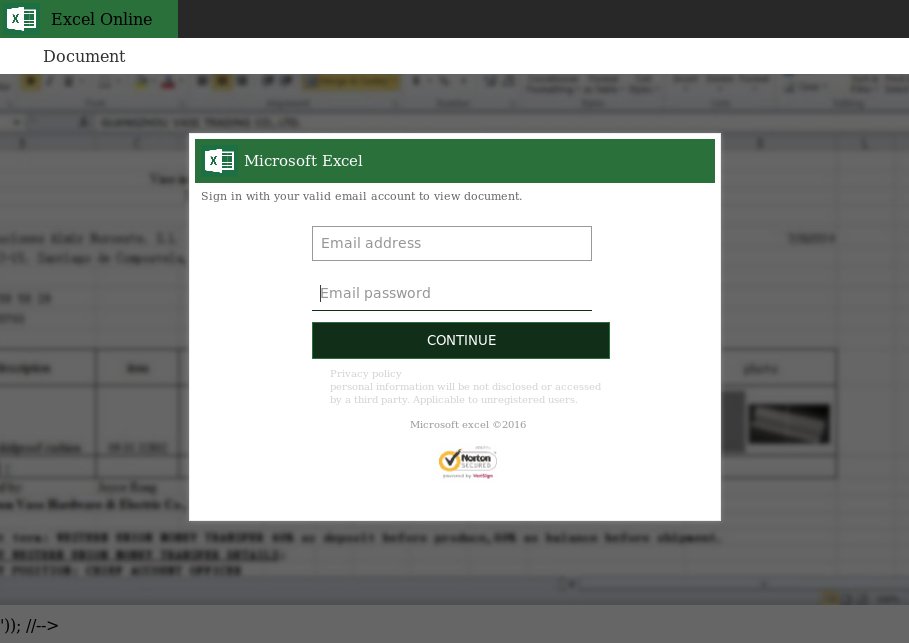

オフィス 365 フィッシング詐欺 #1 —MicrosoftExcelドキュメント

この例では、被害者のユーザーにMicrosoftExcelOnlineのランディングページが表示されます. 通常、リンクはに配置されます フィッシングメール, 偽のサイト また オンラインコミュニティ, 含む ソーシャルネットワーク. この詐欺の成功は、主にアウトリーチに依存します.

このような攻撃キャンペーンは、Facebookなどの人気のあるすべての主流ソーシャルネットワーク上のハッキングされたアカウントまたはカスタムメイドのアカウントに大きく依存しています, TwitterとInstagram. ハッキング集団によっては、これはDiscordサーバーなどのニッチなオーディエンスにも影響を与える可能性があります. 被害者がアカウントの資格情報を入力すると、詐欺の背後にいるハッカーオペレーターに自動的に転送されます.

特定のExcelOnlineの例をさらに分析して、次の種類の情報を収集しました:

- 電子メールアドレス

- パスワード

- クライアントIP

- ユーザーエージェント

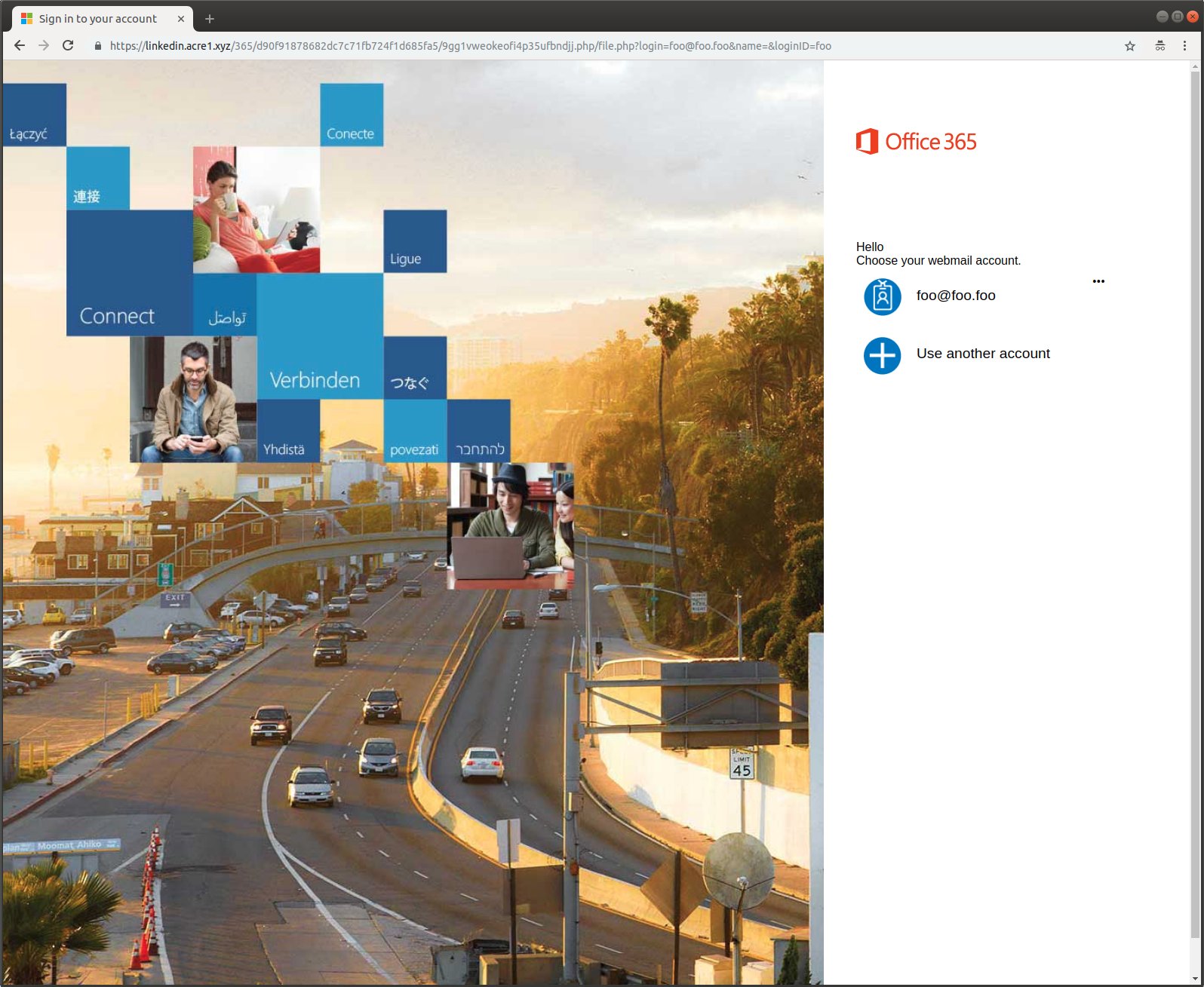

オフィス 365 フィッシング詐欺 #2 —LinkedIn配信

ハッキング集団によって採用されている別の詐欺戦術を検出しました. それは利用します LinkedIn フィッシングランディングページへのリンクを広めるための媒体としてのメッセージ. プロセスで使用されるアカウントには2つのタイプがあります:

- ハッキングされたアカウント —キャンペーンの背後にいる犯罪者は、彼らが取得した、または地下のハッカー市場から購入したハイジャックされたアカウントを使用できます.

- カスタムアカウント —ハッカーは、フィッシングリンクを使用して連絡先にスパムを送信するために、特別なアカウントを作成できます。.

アカウントを作成するために使用されるメカニズムに関係なく、接続要求を送信し、リンクを含むメッセージを送信します. 悪意のあるユーザーは、アカウントに信頼性を追加するために偽の略歴を記入することもあります.

それらをクリックすると、被害者のユーザーは上記の偽のログインページにリダイレクトされます.

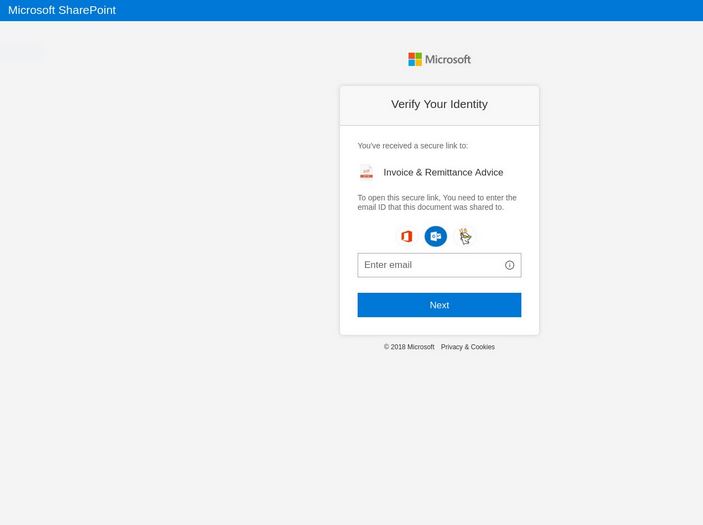

オフィス 365 フィッシング詐欺 #3 —MicrosoftSharePointログインページ

広範囲にわたるフィッシングメッセージに関連する新しい電子メールキャンペーンが特定されました. ユーザーは、ドキュメントリンクを装ったメッセージを受信する可能性があります. クリックすると、被害者にMicrosoftアカウントのログイン詳細または別の認証メカニズムを入力するように求めるプロンプトが表示されます。.

同じアプローチを適用することができます 偽のWebサイト よく知られているオンラインサービスと同様のサウンドのドメイン名を使用する可能性があります.

>オフィス 365 フィッシング詐欺 #4 —ボットが生成したログインページ

12月上旬 2018 別のフィッシングページのセットが検出されました. レポートは、彼らが ボットコマンドを使用して作成 多くのドメイン名を作成するためにパブリックDNSサービスを使用する. この動作の説明の1つは、Webサーバーまたはコンピューターの広範囲にわたる感染によるものです。. ハッカーは、動的DNSプロバイダーのハッカーが制御するアカウントを介してリンクされるコンテンツのWebサービスを利用できます。. これにより、そのようなサイトが作成されます. ページ自体は、上記の例と非常によく似た単純なログインプロンプトです。.

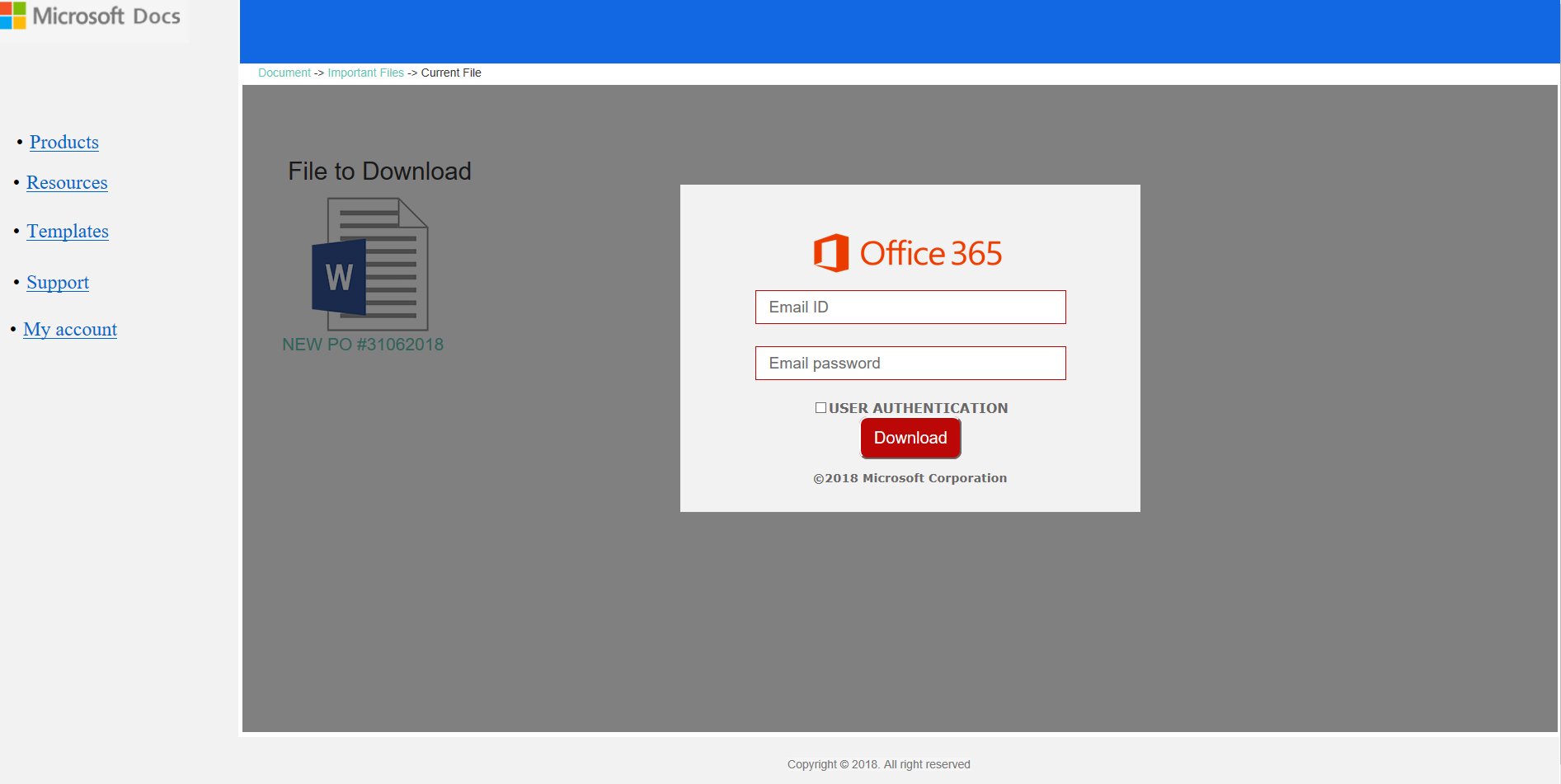

オフィス 365 フィッシング詐欺 #5 - オフィス 365 ページをリダイレクトする

このフィッシングページの別のバリエーションは、リダイレクトページを介したものです. これは、Microsoftが収容するリンクとして設計されており、 “Microsoft Docs” 画面中央に偽のログインランディングページがある左側のサイドバー. この特定のバージョンの背後にあるハッカーの意図が、呼び出される可能性のあるリダイレクトページを提示することである可能性が非常に高いです。 “Microsoft Docs” または他の同様の同等物. ページのデザインから、被害者はページが一部であると考えるように説得される可能性があります。 “Microsoft Docs” サービスとオフィス経由でのみアクセス可能なドキュメントを収容 365 アカウントの資格情報. この特定のケースでは、リッチテキストドキュメント (マイクロソフトワード) が使用されますが、一般的なすべてのファイル形式を使用できます: プレゼンテーション, データベースとスプレッドシートも.

Officeを削除します 365 Windowsとブラウザからのフィッシング詐欺

コンピュータから詐欺を削除したい場合, この記事の下に掲載されている削除手順に従うことを強くお勧めします. これらは、このウイルスを手動または自動で削除できるようにすることを念頭に置いて作成されています。. 専門家によると、Officeの原因となっているソフトウェアを削除するための最良の方法であることに注意してください 365 フィッシング詐欺のポップアップは、高度なマルウェア対策ソフトウェアを使用することです. このようなプログラムは、コンピュータを完全にスキャンし、将来の感染からコンピュータを保護しながら、不要なプログラムの痕跡を排除しようとするという考えを念頭に置いて作成されています。.

- ウィンドウズ

- Mac OS X

- グーグルクローム

- Mozilla Firefox

- マイクロソフトエッジ

- サファリ

- インターネットエクスプローラ

- プッシュポップアップを停止します

How to Remove Office365 Phishing Scam from Windows.

ステップ 1: Scan for Office365 Phishing Scam with SpyHunter Anti-Malware Tool

ステップ 2: PC をセーフ モードで起動する

ステップ 3: Uninstall Office365 Phishing Scam and related software from Windows

Windows のアンインストール手順 11

Windows のアンインストール手順 10 および旧バージョン

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどのプログラムが正常にアンインストールされます.

上記の手順に従うと、ほとんどのプログラムが正常にアンインストールされます.

ステップ 4: すべてのレジストリをクリーンアップ, Created by Office365 Phishing Scam on Your PC.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, created by Office365 Phishing Scam there. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

Video Removal Guide for Office365 Phishing Scam (ウィンドウズ).

Get rid of Office365 Phishing Scam from Mac OS X.

ステップ 1: Uninstall Office365 Phishing Scam and remove related files and objects

Macには、ログイン時に自動的に起動するアイテムのリストが表示されます. Look for any suspicious apps identical or similar to Office365 Phishing Scam. 自動的に実行を停止するアプリをチェックしてから、マイナスを選択します (「「-「「) それを隠すためのアイコン.

- に移動 ファインダ.

- 検索バーに、削除するアプリの名前を入力します.

- 検索バーの上にある2つのドロップダウンメニューを次のように変更します 「システムファイル」 と 「含まれています」 削除するアプリケーションに関連付けられているすべてのファイルを表示できるようにします. 一部のファイルはアプリに関連していない可能性があることに注意してください。削除するファイルには十分注意してください。.

- すべてのファイルが関連している場合, を保持します ⌘+A それらを選択してからそれらを駆動するためのボタン "ごみ".

In case you cannot remove Office365 Phishing Scam via ステップ 1 その上:

アプリケーションまたは上記の他の場所でウイルスファイルおよびオブジェクトが見つからない場合, Macのライブラリで手動でそれらを探すことができます. しかし、これを行う前に, 以下の免責事項をお読みください:

次の他の人と同じ手順を繰り返すことができます としょうかん ディレクトリ:

→ 〜/ Library / LaunchAgents

/Library / LaunchDaemons

ヒント: 〜 わざとそこにあります, それはより多くのLaunchAgentにつながるからです.

ステップ 2: Scan for and remove Office365 Phishing Scam files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Office365 Phishing Scam, 脅威を排除するための推奨される方法は、マルウェア対策プログラムを使用することです。. SpyHunter for Macは、Macのセキュリティを向上させ、将来的に保護する他のモジュールとともに、高度なセキュリティ機能を提供します.

Video Removal Guide for Office365 Phishing Scam (マック)

Remove Office365 Phishing Scam from Google Chrome.

ステップ 1: Google Chromeを起動し、ドロップメニューを開きます

ステップ 2: カーソルを上に移動します "ツール" 次に、拡張メニューから選択します "拡張機能"

ステップ 3: 開店から "拡張機能" メニューで不要な拡張子を見つけてクリックします "削除する" ボタン.

ステップ 4: 拡張機能が削除された後, 赤から閉じてGoogleChromeを再起動します "バツ" 右上隅にあるボタンをクリックして、もう一度開始します.

Erase Office365 Phishing Scam from Mozilla Firefox.

ステップ 1: MozillaFirefoxを起動します. メニューウィンドウを開く:

ステップ 2: を選択 "アドオン" メニューからのアイコン.

ステップ 3: 不要な拡張子を選択してクリックします "削除する"

ステップ 4: 拡張機能が削除された後, 赤から閉じてMozillaFirefoxを再起動します "バツ" 右上隅にあるボタンをクリックして、もう一度開始します.

Uninstall Office365 Phishing Scam from Microsoft Edge.

ステップ 1: Edgeブラウザを起動します.

ステップ 2: 右上隅のアイコンをクリックして、ドロップメニューを開きます.

ステップ 3: ドロップメニューから選択します "拡張機能".

ステップ 4: 削除したい悪意のある拡張機能の疑いを選択し、歯車のアイコンをクリックします.

ステップ 5: 下にスクロールして[アンインストール]をクリックして、悪意のある拡張機能を削除します.

Remove Office365 Phishing Scam from Safari

ステップ 1: Safariアプリを起動します.

ステップ 2: マウスカーソルを画面の上部に置いた後, Safariテキストをクリックして、ドロップダウンメニューを開きます.

ステップ 3: メニューから, クリック "環境設定".

ステップ 4: その後, [拡張機能]タブを選択します.

ステップ 5: 削除する拡張機能を1回クリックします.

ステップ 6: [アンインストール]をクリックします.

アンインストールの確認を求めるポップアップウィンドウが表示されます 拡張子. 選択する 'アンインストール' また, and the Office365 Phishing Scam will be removed.

Eliminate Office365 Phishing Scam from Internet Explorer.

ステップ 1: InternetExplorerを起動します.

ステップ 2: 「ツール」というラベルの付いた歯車アイコンをクリックしてドロップメニューを開き、「アドオンの管理」を選択します

ステップ 3: [アドオンの管理]ウィンドウで.

ステップ 4: 削除する拡張子を選択し、[無効にする]をクリックします. 選択した拡張機能を無効にしようとしていることを通知するポップアップウィンドウが表示されます, さらにいくつかのアドオンも無効になっている可能性があります. すべてのチェックボックスをオンのままにします, [無効にする]をクリックします.

ステップ 5: 不要な拡張子が削除された後, 右上隅にある赤い「X」ボタンからInternetExplorerを閉じて再起動し、再起動します.

ブラウザからプッシュ通知を削除する

GoogleChromeからのプッシュ通知をオフにする

GoogleChromeブラウザからのプッシュ通知を無効にするには, 以下の手順に従ってください:

ステップ 1: に移動 設定 Chromeで.

ステップ 2: 設定で, 選択する "高度な設定」:

ステップ 3: クリック "コンテンツ設定」:

ステップ 4: 開ける "通知」:

ステップ 5: 3つのドットをクリックして、[ブロック]を選択します, オプションの編集または削除:

Firefoxでプッシュ通知を削除する

ステップ 1: Firefoxのオプションに移動します.

ステップ 2: 設定に移動", 検索バーに「通知」と入力して、 "設定":

ステップ 3: 通知を削除したいサイトで[削除]をクリックし、[変更を保存]をクリックします

Operaでプッシュ通知を停止する

ステップ 1: Operaで, 押す ALT + P 設定に移動します.

ステップ 2: 検索の設定で, 「コンテンツ」と入力してコンテンツ設定に移動します.

ステップ 3: オープン通知:

ステップ 4: GoogleChromeで行ったのと同じことを行います (以下に説明します):

Safariでプッシュ通知を排除する

ステップ 1: Safariの設定を開く.

ステップ 2: プッシュポップアップが消えた場所からドメインを選択し、に変更します "拒否" から "許可する".

Office365 Phishing Scam-FAQ

What Is Office365 Phishing Scam?

The Office365 Phishing Scam threat is adware or ブラウザリダイレクトウイルス.

コンピューターの速度が大幅に低下し、広告が表示される場合があります. 主なアイデアは、情報が盗まれたり、デバイスに表示される広告が増える可能性があることです。.

このような不要なアプリの作成者は、クリック課金制を利用して、コンピューターにリスクの高い、または資金を生み出す可能性のあるさまざまな種類のWebサイトにアクセスさせます。. これが、広告に表示されるWebサイトの種類を気にしない理由です。. これにより、不要なソフトウェアがOSにとって間接的に危険になります.

What Are the Symptoms of Office365 Phishing Scam?

この特定の脅威と一般的に不要なアプリがアクティブな場合に探すべきいくつかの症状があります:

症状 #1: 一般的に、コンピュータの速度が低下し、パフォーマンスが低下する可能性があります.

症状 #2: ツールバーがあります, 追加したことを覚えていないWebブラウザ上のアドオンまたは拡張機能.

症状 #3: すべてのタイプの広告が表示されます, 広告でサポートされている検索結果のように, ランダムに表示されるポップアップとリダイレクト.

症状 #4: Macにインストールされたアプリが自動的に実行されているのがわかりますが、それらをインストールしたことを覚えていません。.

症状 #5: タスクマネージャーで疑わしいプロセスが実行されているのがわかります.

これらの症状が1つ以上見られる場合, その後、セキュリティの専門家は、コンピュータのウイルスをチェックすることを推奨しています.

不要なプログラムの種類?

ほとんどのマルウェア研究者とサイバーセキュリティ専門家によると, 現在デバイスに影響を与える可能性のある脅威は次のとおりです。 不正なウイルス対策ソフトウェア, アドウェア, ブラウザハイジャッカー, クリッカー, 偽のオプティマイザーとあらゆる形式の PUP.

私が持っている場合はどうすればよいですか "ウイルス" like Office365 Phishing Scam?

いくつかの簡単なアクションで. 何よりもまず, これらの手順に従うことが不可欠です:

ステップ 1: 安全なコンピューターを探す 別のネットワークに接続します, Macが感染したものではありません.

ステップ 2: すべてのパスワードを変更する, メールパスワードから.

ステップ 3: 有効 二要素認証 重要なアカウントを保護するため.

ステップ 4: 銀行に電話して クレジットカードの詳細を変更する (シークレットコード, 等) オンライン ショッピング用にクレジット カードを保存した場合、またはカードを使用してオンライン アクティビティを行った場合.

ステップ 5: 必ず ISPに電話する (インターネットプロバイダーまたはキャリア) IPアドレスを変更するように依頼します.

ステップ 6: あなたの Wi-Fiパスワード.

ステップ 7: (オプション): ネットワークに接続されているすべてのデバイスでウイルスをスキャンし、影響を受けている場合はこれらの手順を繰り返してください。.

ステップ 8: マルウェア対策をインストールする お持ちのすべてのデバイスでリアルタイム保護を備えたソフトウェア.

ステップ 9: 何も知らないサイトからソフトウェアをダウンロードしないようにし、近づかないようにしてください 評判の低いウェブサイト 一般に.

これらの推奨事項に従う場合, ネットワークとすべてのデバイスは、脅威や情報を侵害するソフトウェアに対して大幅に安全になり、将来的にもウイルスに感染せずに保護されます。.

How Does Office365 Phishing Scam Work?

インストールしたら, Office365 Phishing Scam can データを収集します を使用して トラッカー. このデータはあなたのウェブ閲覧習慣に関するものです, アクセスしたウェブサイトや使用した検索用語など. その後、広告であなたをターゲットにしたり、あなたの情報を第三者に販売したりするために使用されます。.

Office365 Phishing Scam can also 他の悪意のあるソフトウェアをコンピュータにダウンロードする, ウイルスやスパイウェアなど, 個人情報を盗んだり、危険な広告を表示したりするために使用される可能性があります, ウイルスサイトや詐欺サイトにリダイレクトされる可能性があります.

Is Office365 Phishing Scam Malware?

真実は、PUP (アドウェア, ブラウザハイジャッカー) ウイルスではありません, しかし、同じように危険かもしれません マルウェア Web サイトや詐欺ページが表示され、リダイレクトされる可能性があるため.

多くのセキュリティ専門家は、望ましくない可能性のあるプログラムをマルウェアとして分類しています. これは、PUP が引き起こす望ましくない影響のためです。, 煩わしい広告の表示や、ユーザーの認識や同意なしにユーザー データを収集するなど.

About the Office365 Phishing Scam Research

SensorsTechForum.comで公開するコンテンツ, this Office365 Phishing Scam how-to removal guide included, 広範な研究の結果です, あなたが特定のものを取り除くのを助けるためのハードワークと私たちのチームの献身, アドウェア関連の問題, ブラウザとコンピュータシステムを復元します.

How did we conduct the research on Office365 Phishing Scam?

私たちの研究は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェアに関する最新情報を毎日受け取ることができます, アドウェア, およびブラウザハイジャッカーの定義.

さらに, the research behind the Office365 Phishing Scam threat is backed with VirusTotal.

このオンラインの脅威をよりよく理解するために, 知識のある詳細を提供する以下の記事を参照してください.