Questo articolo è stato creato al fine di spiegare a voi quello che è il Ufficio 365 Phishing Scam e come è possibile rimuoverli così come tutti i programmi potenzialmente indesiderati consegnati attraverso di loro.

Questo articolo è stato creato al fine di spiegare a voi quello che è il Ufficio 365 Phishing Scam e come è possibile rimuoverli così come tutti i programmi potenzialmente indesiderati consegnati attraverso di loro.

Il Ufficio 365 Phishing Scam è una tattica di malware popolare che tenta di manipolare gli utenti di computer in se stessi infettare con virus o rivelare le proprie password. Al momento non abbiamo informazioni sui colpevoli dietro di esso. Il nostro articolo fornisce una spiegazione approfondita di come si propaga e come vittime può tentare di rimuovere le infezioni attive.

Sommario minaccia

| Nome | Office365 phishing |

| Tipo | truffa e-mail di phishing |

| breve descrizione | L'ufficio 365 Phishing Scam è un esempio recente della tattica truffa che estorce gli obiettivi a interagire con un sito truffa. |

| Sintomi | Le vittime riceveranno messaggi e-mail che contengono le istruzioni di phishing. |

| Metodo di distribuzione | vario, compresi i metodi più diffusi. |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere Office365 phishing. |

Ufficio 365 Phishing Scam — aggiornamento di settembre 2020

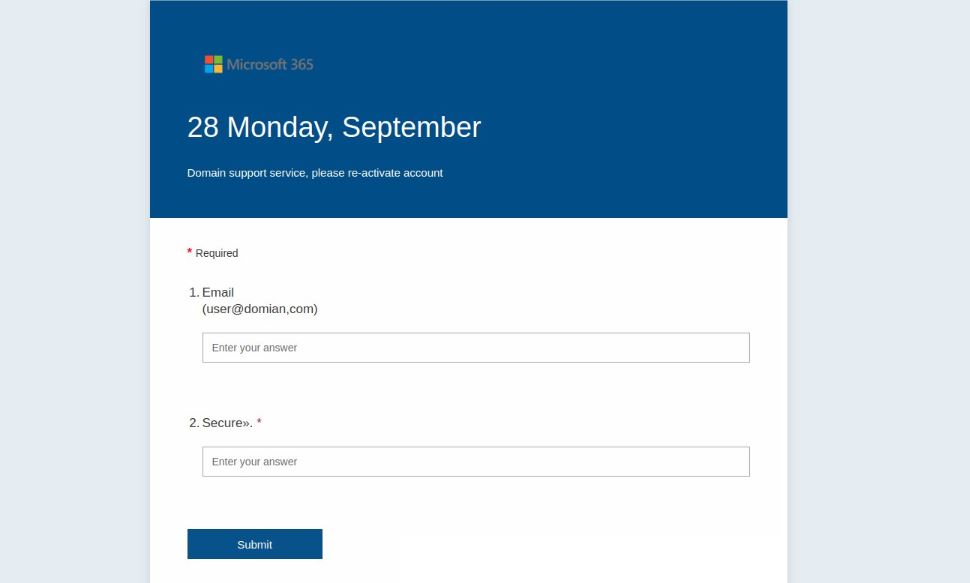

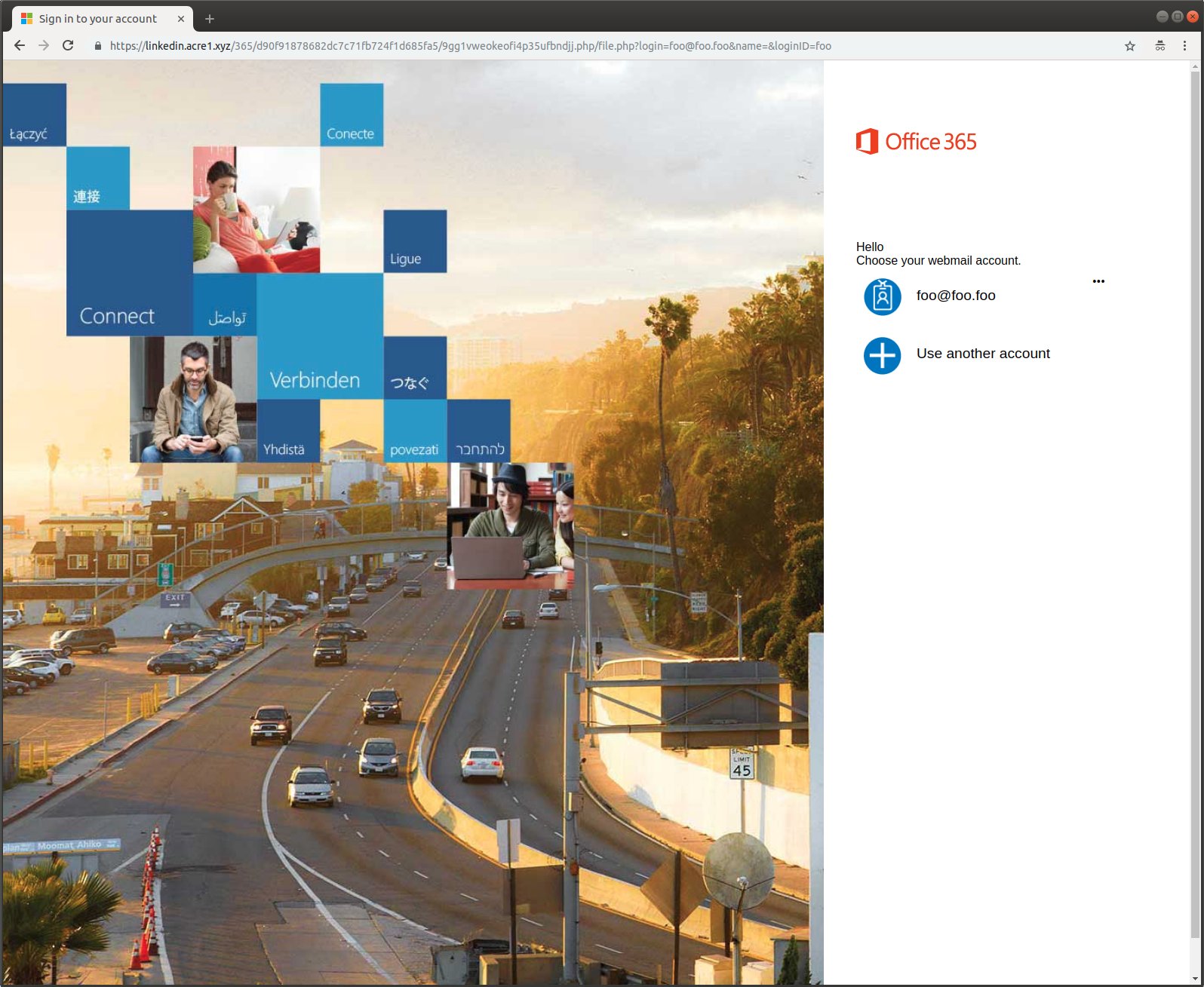

Nel mese di settembre 2020 gli attacchi di phishing sono proseguiti con una nuova campagna di attacchi caratterizzata da questa truffa. Questa volta i criminali si sono concentrati su una nuova immagine e strategia diversa dalle precedenti. Tentano di manipolare le vittime facendogli credere che stanno accedendo a una pagina di accesso di Office legittima fingendo un nome di dominio relativo all'ufficio.

Il metodo effettivo di consegna degli URL può variare. Il metodo più comune è quello di incorporarli in campagne di SPAM controllate dagli hacker o attraverso altre minacce. Questo può essere fatto inserendo collegamenti ad esso in altri hijacker e reti pubblicitarie controllate da hacker.

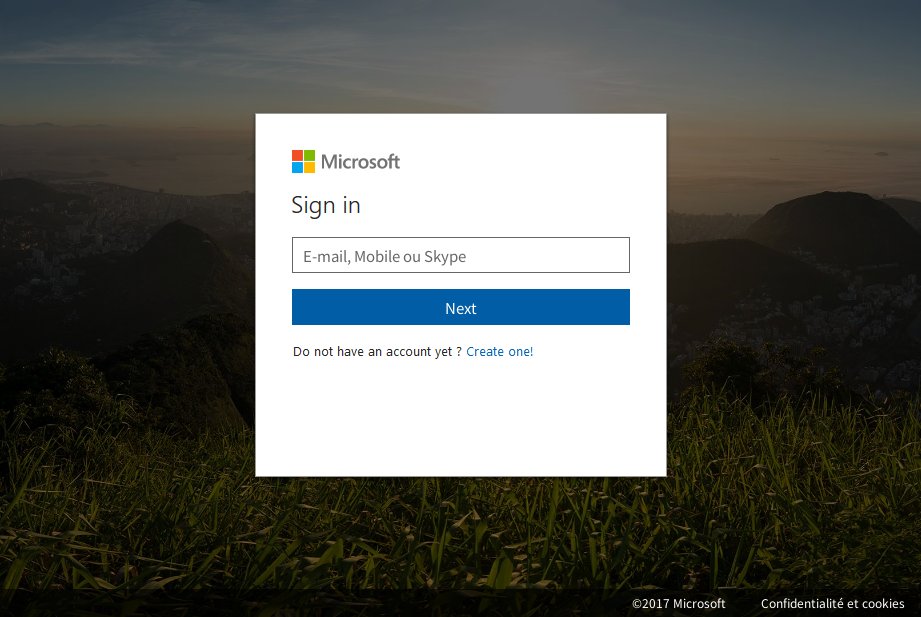

Questa nuova campagna di phishing non solo visualizzerà una schermata di accesso che richiede il messaggio di posta elettronica e quindi aggiunge altri valori. Invece mostra una schermata di accesso con l'immagine del logo del servizio e la visualizzazione dei campi per l'indirizzo email e la password della vittima. Abbiamo anche ricevuto conferma che alcune delle pagine mostrate mostrano versioni tradotte della pagina. Questo ci porta a credere che le pagine implementeranno cookie di tracciamento e utilizzeranno la tecnologia web per individuare la posizione dei visitatori. Queste informazioni verranno quindi utilizzate per fornire una pagina tradotta della truffa di phishing.

Ufficio 365 Phishing Scam - Aggiornamento Ottobre 2019

i criminali informatici stanno ora utilizzando una tecnica più avanzata e complessa al fine di influenzare gli obiettivi previsti. Non solo sono gli hacker creano continuamente nuovi siti pirata-made, ma invece di creare falsi login richiede ora usano un ulteriore controllo. I siti sono ospitati su nomi di dominio dal suono simile e sono progettati proprio come le pagine Microsoft reali e i siti associati.

In precedenza, quando gli utenti sono entrati nel loro credenziali sono stati presentati con una pagina di errore, in quel momento il suo nome utente e la password saranno immediatamente inoltrati ai criminali. Le pagine più recenti tuttavia volontà tubo loro sulle pagine Microsoft legittimi e di aprire casella di posta della vittima. La sequenza del malware esatto è il seguente:

- Le vittime riceveranno messaggi di posta elettronica di phishing che utilizzano tattiche di ingegneria sociale per manipolare i destinatari facendogli credere di aver ricevuto un messaggio legittimo da Microsoft. Tutti i link pubblicati porterà alle pagine degli hacker controllato falsi. Essi sono ospitati su Microsoft Azure e inseriti nei siti degli hacker-made. Il fatto pericoloso qui è che queste pagine vengono forniti con i certificati di sicurezza Microsoft. I browser web dei visitatori non avviserà gli utenti che questo è un sito di phishing.

- Quando il prompt di login degli hacker-fatti sono interagito con gli utenti ed entrano nelle loro credenziali di uno script convaliderà le informazioni fornite. Questo viene fatto innescando un client di back-end che verificherà le credenziali tramite il protocollo IMAP.

- Se l'accesso è successo un motore di hacker controllato inizierà a recuperare il contenuto di posta in arrivo della vittima. Sul frontend le vittime verranno mostrati a loro caselle di posta legittimi come credenziali sono già state approvate tramite la pagina nascosta.

Questi attacchi sono classificati come estremamente pericolose come la maggior parte degli utenti non avrà alcun modo di sapere che sono caduti vittima della truffa di phishing. Gli utenti dovrebbero essere molto attenti quando si aprono le notifiche dei messaggi e-mail o visitare i siti ospitati sui nomi a dominio che non sono ospitati da Microsoft.

Questo attacco sembra essere coordinato da un gruppo di hacker di grande esperienza, questo ci dà ragione di credere che i collegamenti possono anche essere inviati utilizzando altri canali, tra cui profili di social media. Gli hacker possono utilizzare i profili violati o generate automaticamente e inviare le notifiche false lì. Questo può essere sia sulle scadenze, pareti e altre aree pubbliche, così come le chat di gruppo e messaggi privati.

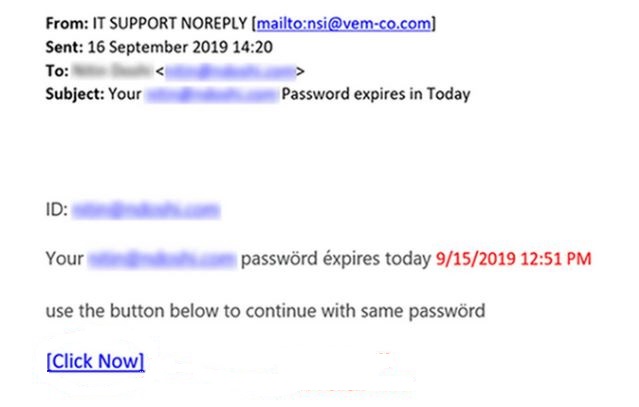

Ufficio 365 Phishing Scam - modi di distribuzione – aggiornamento di settembre 2019

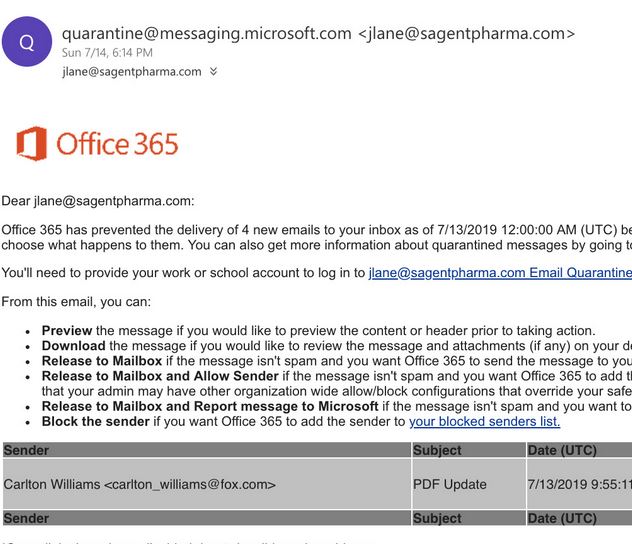

Recentemente è stata scoperta una nuova campagna da esperti di sicurezza. Le vittime riceveranno messaggi e-mail di phishing affermando che si tratta da parte del team di supporto. Gli utenti sono manipolati a pensare che la loro password è impostato per scadere e hanno bisogno di ripristinarli. Un link sarà fornito a loro che porterà a una finestra del prompt di login - se gli utenti entrano nella loro credenziali saranno inoltrati agli hacker.

Ufficio 365 Phishing Scam - modi di distribuzione – Aggiornamento agosto 2019

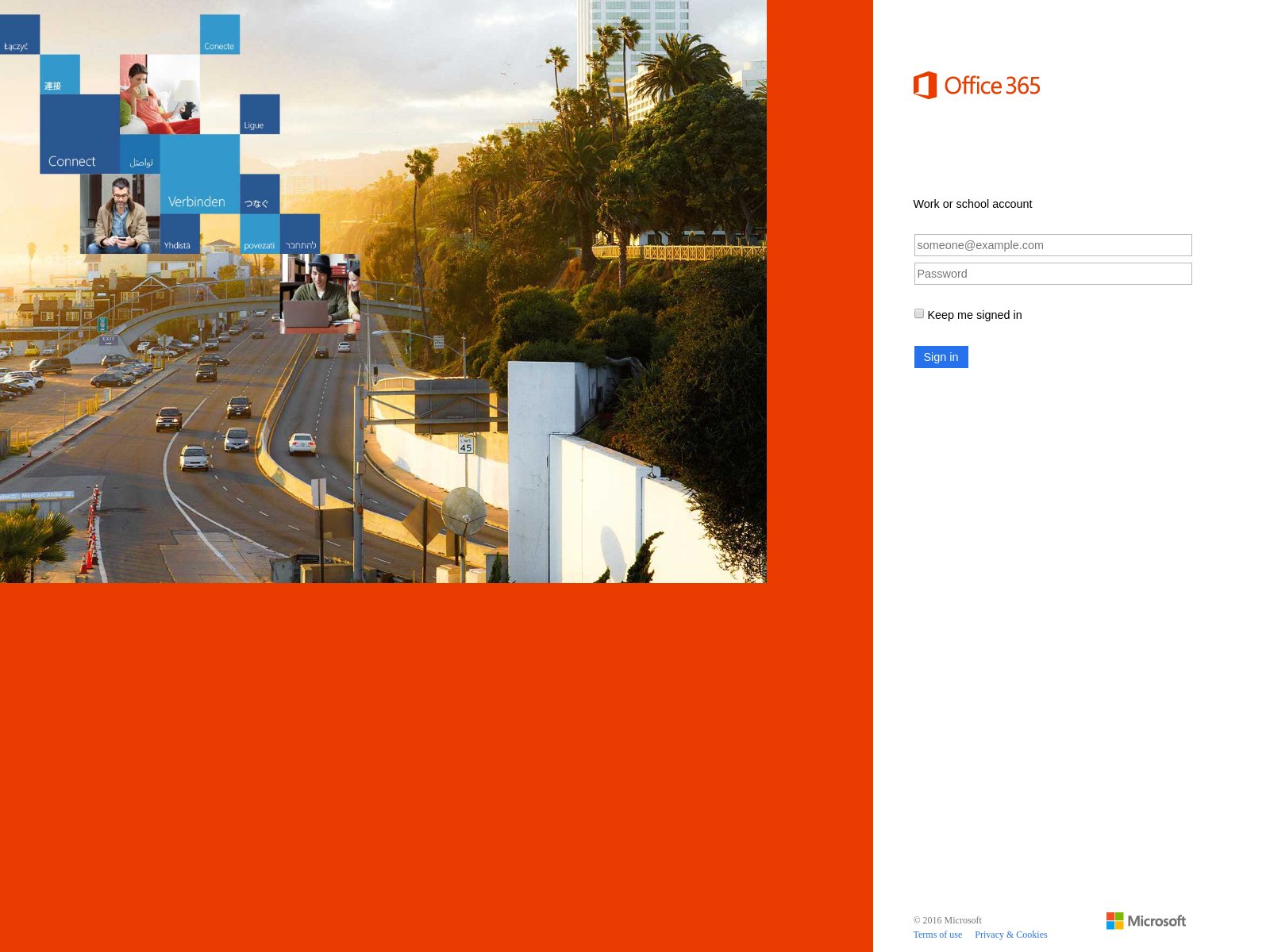

Diversi nuovi attacchi stanno sfruttando una falsa pagina di accesso. Tuttavia la tecnica che gli aggressori stanno utilizzando è romanzo. I siti di phishing sono ospitati sulla infrastruttura cloud di Microsoft Azure che può fare molti gli utenti a pensare che la pagina è ospitata sugli stessi server. Ciò che è particolarmente pericoloso è che al momento visitando la pagina verrà mostrato un certificato SSL valido da Microsoft. attacchi di phishing diretti con vari altri servizi e prodotti da parte della società può essere fatta anche possibile: Ufficio, Microsoft Onedrive ed ecc.

Gli hacker hanno creato uno script che può automatially raschiare le risorse aziendali con il marchio e creare pagine di login molto convincenti. Ciò che è particolarmente preoccupante è che i programmatori hanno aggiunto un ulteriore strumento che può essere piuttosto difficile da bypass.

> Ufficio 365 Phishing Scam - modi di distribuzione

Esistono vari scenari che possono utilizzare gli operatori di hacker dietro i messaggi di truffa. Le singole campagne possono essere azionati da vari individui e gruppi e mirati contro diverse aree.

Uno dei metodi più frequenti è la distribuzione di mail di spam - vengono inviati in massa e l'utilizzo di web elementi di design dai servizi Internet noti, aziende o siti che gli utenti potrebbero utilizzare. Le pagine di phishing possono essere personalizzate in modo che appaiano come inviate da Microsoft. Gli elementi interattivi inclusi al posto del servizio effettivo porteranno a pagine di accesso truffa o download di virus.

Un'alternativa è la creazione di siti web falsi che utilizzerà i nomi di dominio dal suono simile e contenuti. Per ingannare ulteriormente gli utenti gli amministratori possono anche aggiungere i certificati di sicurezza che saranno firmati con il nome del sito o un nome simile a Microsoft. Il loro obiettivo principale è costringere i visitatori a scaricare un file o interagire con uno script che alla fine li reindirizzerà alla pagina di destinazione legittima principale.

Questi due metodi sono anche popolari nella diffusione vettori infetti payload. Esistono due tipi principali che possono portare a un'infezione di reindirizzamento riuscita:

- documenti dannosi - I criminali possono creare documenti contenenti macro dannosi in tutti i formati più diffusi: presentazioni, documenti di testo ricco, database e fogli di calcolo. Una volta aperto gli utenti sarà chiesto di abilitare gli script incorporati saranno visualizzare la pagina di reindirizzamento.

- Installatori Software - Verranno creati falsi installatori di applicazioni relative al servizio o relative app di produttività. Quando sono iniziati durante la procedura di installazione o quando è completo verrà visualizzata la pagina di destinazione. Gli hacker in genere indirizzare applicazioni come strumenti di produttività, add-ons, suite creatività e utilità di sistema. le infezioni più comuni sono i clienti di Office 365-correlati, manuali, aggiornamenti e ecc.

Questi file possono anche essere diffuse su reti di condivisione file dove i file legitiamte e pirati boh possono essere trovati. Sono molto popolari per l'invio di falsi installatori.

Un'altra tattica è l'uso di browser hijacker che rappresentano i plugin del browser web maligni. Sono fatti compatibile con i browser più diffusi e caricati loro archivi importanti con finte recensioni degli utenti e le credenziali per sviluppatori. Gli utenti stanno visualizzando la pagina delle estensioni sarà dato promesse di nuove funzionalità aggiunte o ottimizzazioni delle prestazioni. Se sono installati, le impostazioni del browser verranno modificate reindirizzando le vittime al messaggio di truffa di phishing.

Ufficio 365 Phishing Scam - In-Depth Panoramica

Non appena viene aperta la pagina del phishing, gli utenti verranno indirizzati a un file prompt di login falso. Nella maggior parte dei casi qualsiasi entrato credenziali dell'account verranno automaticamente inoltrati agli operatori degli hacker. Il sito sarà progettato per assomigliare pagina del servizio di Microsoft e può anche utilizzare un nome di dominio dal suono simile o certificati di sicurezza.

In molti casi le minacce supplementari saranno consegnati e ha lanciato. Un esempio è l'installazione di tracking cookie e script di dati di raccolta. Essi sono utilizzati per creare un ID univoco che viene assegnato a ogni host infetto - questo è fatto con la creazione di un report di tutti i componenti hardware installati, certo variabili di sistema operativo e le impostazioni utente. Le informazioni raccolte viene elaborata attraverso uno speciale algoritmo che genera l'ID univoco. L'altro tipo di informazioni raccolte è legato alla informazioni utente, il motore può essere utilizzato per esporre direttamente l'identità degli utenti. Il motore di ricerca per le stringhe come il loro nome, indirizzo, interessi e le eventuali credenziali di account memorizzati. Ciò significa che il motore avrà accesso sia al sistema operativo, il contenuto dei file e le applicazioni di terze parti installate. Le informazioni raccolte possono essere utilizzate per vari reati tra cui furto d'identità e abusi finanziari.

Poiché la maggior parte dei messaggi di truffa di phishing porta alla visualizzazione di una pagina di destinazione tramite il browser web, c'è sempre la possibilità di inserire annunci e contenuti sponsorizzati. Essi possono assumere molte forme, come pop-up, banner, reindirizzare i collegamenti, in linea collegamenti ed ecc. Su interazione con loro sul sito dell'utente gli operatori degli hacker riceveranno reddito.

Un'alternativa è l'inclusione di minatori criptovaluta che può essere inserito sia come programmi stand-alone o tramite script eseguiti nel browser. Essi sfruttare le risorse hardware built-in, al fine di eseguire compiti complessi criptovaluta correlate. Quando le operazioni di successo sono segnalati per i server relativi fondi saranno automaticamente trasferiti verso i loro portafogli.

In altri casi, la pagina può essere utilizzato anche per diffondere ceppi di malware di tutti i tipi popolari:

- Ransomware - Queste sono tra le infezioni da virus più pericolosi in quanto esegue la scansione dei contenuti locali ed elaborare i dati sensibili degli utenti con una forte crittografia lasciando loro inaccessibili. Di solito questo viene fatto utilizzando un elenco di built-in di dati di bersagli. Quando il ransomware è terminata l'elaborazione delle informazioni degli utenti saranno lasciati con i file inutilizzabili e un ransomware “Nota” che li ricattare a pagare un “tassa decrittazione” al fine di falsamente ripristinare i file interessati.

- Trojan - L'infezione cavallo di Troia è un infezione da virus classico che installa un client locale sul computer della vittima che stabilisce un'infezione sicuro e persistente con un server di hacker controllato. Esso consente agli operatori di assumere il controllo delle macchine, spiare gli utenti vittima e dirottare i loro dati.

- Browser hijacker - Sono dannosi plugin del browser web che sono pubblicizzati come aggiunte utili per le applicazioni più popolari. Essi sono spesso caricati i rispettivi negozi di estensione (repository) e pubblicizzato come utili aggiunte. Non appena si sono installati modifiche alle applicazioni avranno luogo, in particolare i le opzioni predefinite (home page, motore di ricerca e nuova pagina schede). Questo viene fatto al fine di reindirizzare i visitatori presso l'Ufficio 365 phishing scam pagina di destinazione non appena si aprono le loro finestre del browser.

Ufficio 365 Phishing - Scenari comuni

La maggior parte dell'Ufficio 365 phishing sono fatte da convincere le vittime che hanno ricevuto una notifica legittima da un servizio ben noto, società, colleghi o anche gli amici. Anche se ogni campagna dispone di un approccio distinto, la maggioranza condivide elementi simili.

La maggior parte dei tentativi di phishing di solito pongono come messaggi inviati da Microsoft. Ciò viene fatto utilizzando le firme, elementi e corpo che sono dirottati dai messaggi legittimi inviati in da parte della società. Le e-mail di phishing saranno costringere i destinatari a interagire con i carichi utili allegate (documenti di solito maligni) e collegamenti.

scenari comuni che sono state osservate in passato sono i seguenti:

- Ufficio 365 Out of Date di notifica - Questi messaggi affermare che l'Ufficio 365 installazione che gli utenti sono connessi in è obsoleto. Essi sono invitati in aggiornamento facendo clic su un link. La firma che viene pubblicato nel messaggio si legge “Microsoft 2018 Squadra”. I campioni catturati di questa campagna sono tutti rudimentali nella progettazione e contiene elementi di phishing tipici quali tattiche intimidatorie e avvertimenti, grassetto o tutti i tappi di testo. In questo particolare esempio i destinatari sono date istruzioni che hanno bisogno di confermare le loro caselle di posta all'interno 12 orario. In caso contrario, le loro caselle di posta elettronica verranno disabilitati.

- Conto proprietà Conferma - Questo è tipico caso di phishing che possono ampiamente inviato alle vittime su scala globale. Gli hacker che stanno dietro questo tentativo campagna di confondere le vittime a credere che hanno bisogno di confermare la proprietà della loro caselle di posta. I messaggi contengono elementi presi dalle notifiche reali Microsoft e l'invito all'azione (CTA) porterà ad una pagina di login falso in cui rappresentano le vittime credenziali vengono richiesti.

- Risolvere Problemi di truffe di phishing - Un'altra serie di menages correlati che vengono distribuiti è la truffa avvertimento che manipolare i destinatari a pensare che essi hanno errori irrisolti che hanno bisogno di risolvere. Sono guidati a credere che se non risolvono i problemi, i loro conti saranno bloccati. Come i casi precedenti grammatica e tutti i tappi lettera insieme ad altri elementi comuni possono rivelano che il messaggio è una truffa e deve essere ignorata.

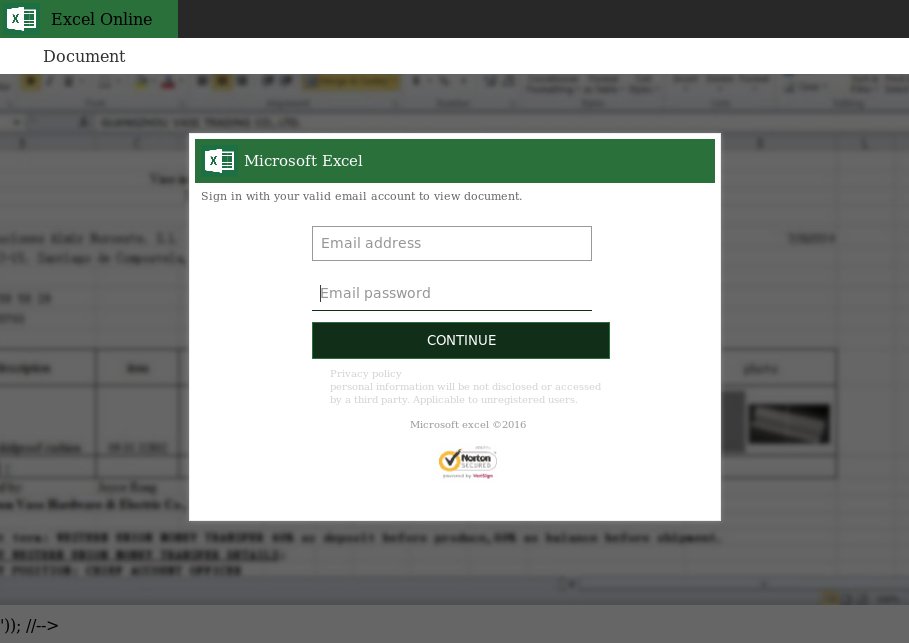

Ufficio 365 Phishing Scam #1 - documento di Microsoft Excel

In questo esempio gli utenti vittima si visualizzeranno una pagina di destinazione di Microsoft Excel online. Di solito il link è posto in e-mail di phishing, siti falsi o comunità online, Compreso social networks. Il successo di questa truffa dipende in gran parte il raggio d'azione.

Tali campagne di attacco dipendono in larga misura sui conti hacked o su misura su tutti i più diffusi principali social network come Facebook, Twitter e Instagram. A seconda del collettivo hacker questo può anche influenzare un pubblico di nicchia, come i server Discord pure. Se le vittime entrano nei loro credenziali di account verranno automaticamente trasferiti agli operatori degli hacker dietro la truffa.

L'esempio specifico Excel Online è stato analizzato più a raccogliere i seguenti tipi di informazioni:

- Indirizzo email

- parola d'ordine

- IP client

- User Agent

Ufficio 365 Phishing Scam #2 - Consegna LinkedIn

Abbiamo rilevato un'altra tattica truffa che viene impiegato da un collettivo hacker. Si avvale di LinkedIn messaggi come un mezzo per la diffusione il link alla pagina di destinazione di phishing. Ci sono due tipi di account utilizzati nel processo:

- Conti hacked - I criminali dietro la campagna può utilizzare account dirottati che si ottengono da loro o hanno acquistato dai mercati degli hacker sotterranei.

- Conti personalizzati - Gli hacker possono creare account speciali per i contatti di spam con il link di phishing.

Indipendentemente dal meccanismo utilizzato per creare gli account che invierà le richieste di connessione e inviare messaggi contenenti link. Gli utenti malintenzionati possono anche compilare un bio falso al fine di aggiungere credibilità dei conti.

Facendo clic su di essi gli utenti vittima verrà reindirizzato alla pagina di login falso sopra descritto.

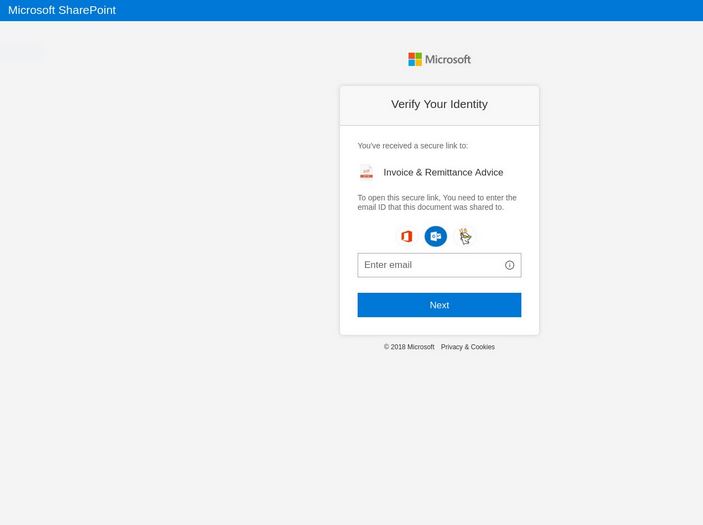

Ufficio 365 Phishing Scam #3 - Microsoft SharePoint pagina di login

È stata individuata una nuova campagna di posta elettronica relativa ai messaggi di phishing diffusi. Gli utenti possono ricevere messaggi che celano collegamenti ai documenti. Quando si fa clic le vittime si visualizzeranno un messaggio che chiede loro di entrare nei dettagli conto d'accesso Microsoft o un altro meccanismo di autenticazione.

Lo stesso approccio può essere applicato con siti web falsi che possono utilizzare i nomi di dominio dal suono simile a servizi online ben note.

> Ufficio 365 Phishing Scam #4 Pagine di login Bot generati -

Ai primi di dicembre 2018 è stata rilevata un'altra serie di pagine di phishing. I rapporti indicano che sono creato utilizzando i comandi bot utilizzando un servizio di DNS pubblico al fine di creare molti nomi di dominio. Una delle spiegazioni per questo comportamento è causa di un'infezione diffusa di server web o computer. Gli hacker possono servire il web di contenuti che viene poi collegati tramite gli account degli hacker-controllato di fornitori di DNS dinamico. Ciò avrà come risultato la creazione di tali siti. Le pagine stesse sono semplici istruzioni d'accesso che sono molto simili agli esempi di cui sopra.

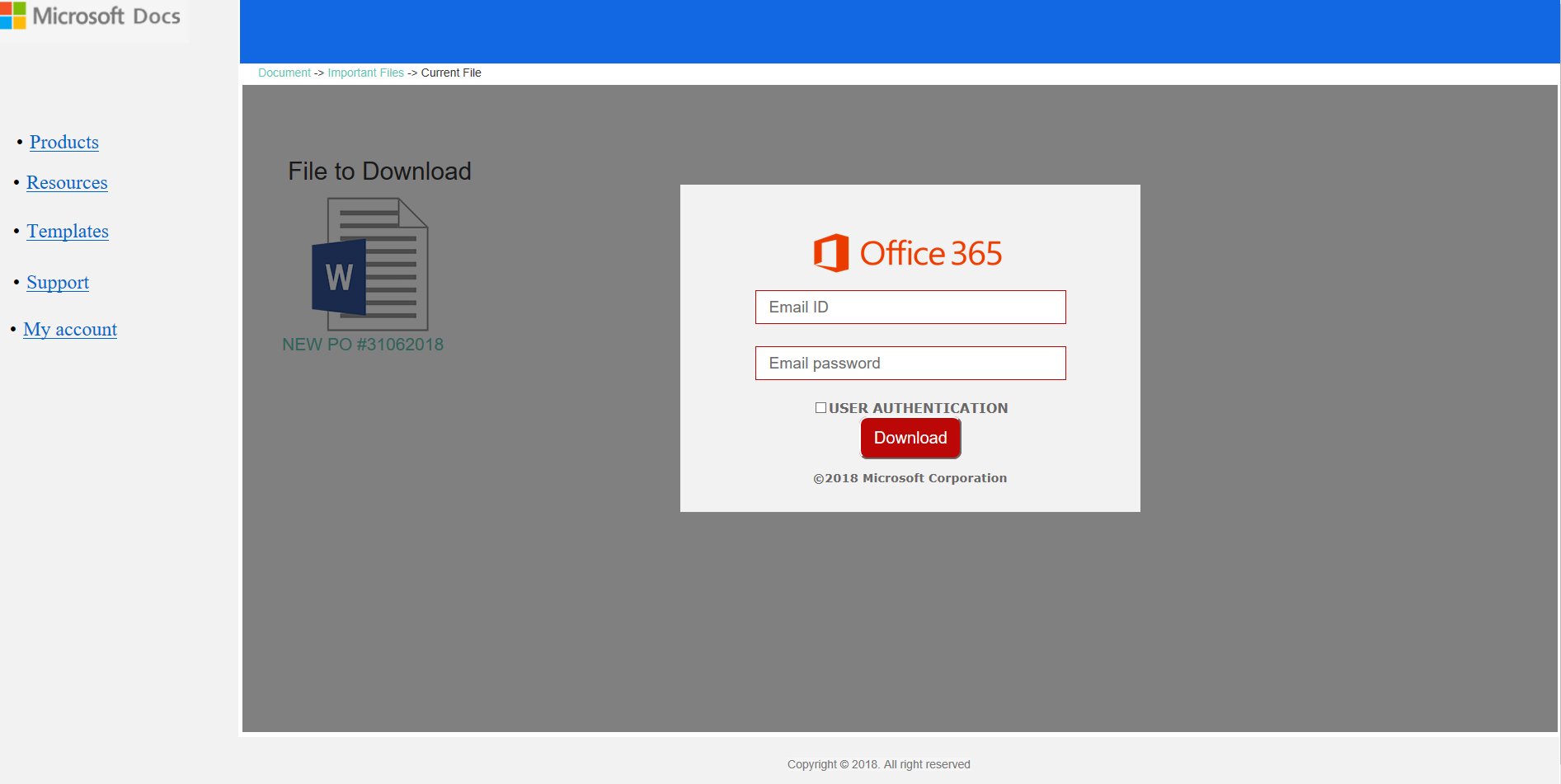

Ufficio 365 Phishing Scam #5 - Ufficio 365 redirect

Una diversa variante di questa pagina phishing è tramite una pagina di reindirizzamento. È stato progettato come un link da Microsoft ospitato che mostrerà un “Microsoft Docs” barra laterale sinistra con una falsa pagina di destinazione di accesso al centro dello schermo. E 'molto probabile che l'intenzione degli hacker dietro questa particolare versione è quello di presentare una pagina di reindirizzamento che può essere chiamato “Microsoft Docs” o altro equivalente simile. Dalla progettazione della pagina delle vittime possono essere persuasi a pensare che la pagina è parte di un “Microsoft Docs” il servizio e le case di un documento accessibile solo tramite l'Ufficio 365 Credenziali dell'account. In questo caso particolare una ricca documento di testo (Microsoft Word) è usato però tutti i formati di file più diffusi possono essere utilizzati: presentazioni, database e fogli di calcolo, nonché.

rimuovere Office 365 Phishing Scam da Windows e il browser

Se vuoi rimuovere la truffa dal tuo computer, si consiglia vivamente di seguire le istruzioni di rimozione pubblicati sotto questo articolo. Essi sono stati creati con l'idea principale in mente di aiutare a eliminare questo virus manualmente o automaticamente. Sappiate che secondo gli esperti il modo migliore per cercare di rimuovere il software che causa l'Ufficio 365 Phishing scamming pop-up è quello di utilizzare un software avanzato anti-malware. Tale programma è stato creato con l'idea in mente di eseguire la scansione completamente il computer e cercare di eliminare ogni traccia di programmi indesiderati, proteggendo il computer contro le infezioni future, nonché.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

Come rimuovere Office365 Phishing Scam da Windows.

Passo 1: Scansione per Office365 di phishing con lo strumento SpyHunter Anti-Malware

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Disinstallare Office365 phishing e relativo software da Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by Office365 Phishing Scam on Your PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da Office365 phishing lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Guida alla rimozione dei video per la truffa di phishing di Office365 (Windows).

Sbarazzarsi di Office365 Phishing Scam da Mac OS X.

Passo 1: Disinstalla Office365 Phishing Scam e rimuovi i file e gli oggetti correlati

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Cercare eventuali applicazioni sospette identici o simili a Office365 phishing. Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

Nel caso in cui non è possibile rimuovere Office365 phishing via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Cerca e rimuovi i file di Office365 Phishing Scam dal tuo Mac

Quando si trovano ad affrontare problemi sul vostro Mac come un risultato di script indesiderati e programmi come Office365 phishing, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Guida alla rimozione dei video per la truffa di phishing di Office365 (Mac)

Rimuovere Office365 Phishing Scam da Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Cancella Office365 Phishing Scam da Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Disinstallare Office365 Phishing Scam da Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Rimuovere Office365 Phishing Scam da Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, e la truffa Phishing Office365 sarà rimosso.

Elimina le truffe di phishing di Office365 da Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

Office365 Phishing Scam-FAQ

What Is Office365 Phishing Scam?

La minaccia di Office365 Phishing Scam è adware o virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

What Are the Symptoms of Office365 Phishing Scam?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" come la truffa di phishing di Office365?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

How Does Office365 Phishing Scam Work?

Una volta installato, Office365 Phishing Scam can raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

Office365 Phishing Scam can also scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

Is Office365 Phishing Scam Malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

Informazioni sulla ricerca sulle truffe di phishing di Office365

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione di Office365 Phishing Scam inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

Come abbiamo condotto la ricerca su Office365 Phishing Scam?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, the research behind the Office365 Phishing Scam threat is backed with VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.