レダマントロイの木馬は、世界中のコンピューターユーザーに対して使用される危険な武器です。. 主に感染したソフトウェアインストーラーを介して感染します. 私たちの記事は、収集されたサンプルと利用可能なレポートに従って、その動作の概要を示しています, また、ウイルスの除去を試みるのに役立つ場合があります.

脅威の概要

| 名前 | レダマントロイの木馬 |

| タイプ | トロイの木馬 |

| 簡単な説明 | Redamanトロイの木馬は、コンピュータシステムに静かに侵入するように設計されたコンピュータウイルスです。. |

| 症状 | 犠牲者は感染の明らかな症状を経験しないかもしれません. |

| 配布方法 | ソフトウェアの脆弱性, フリーウェアのインストール, バンドルパッケージ, スクリプトなど. |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

| ユーザー体験 | フォーラムに参加する レダマントロイの木馬について話し合う. |

レダマントロイの木馬–配布方法

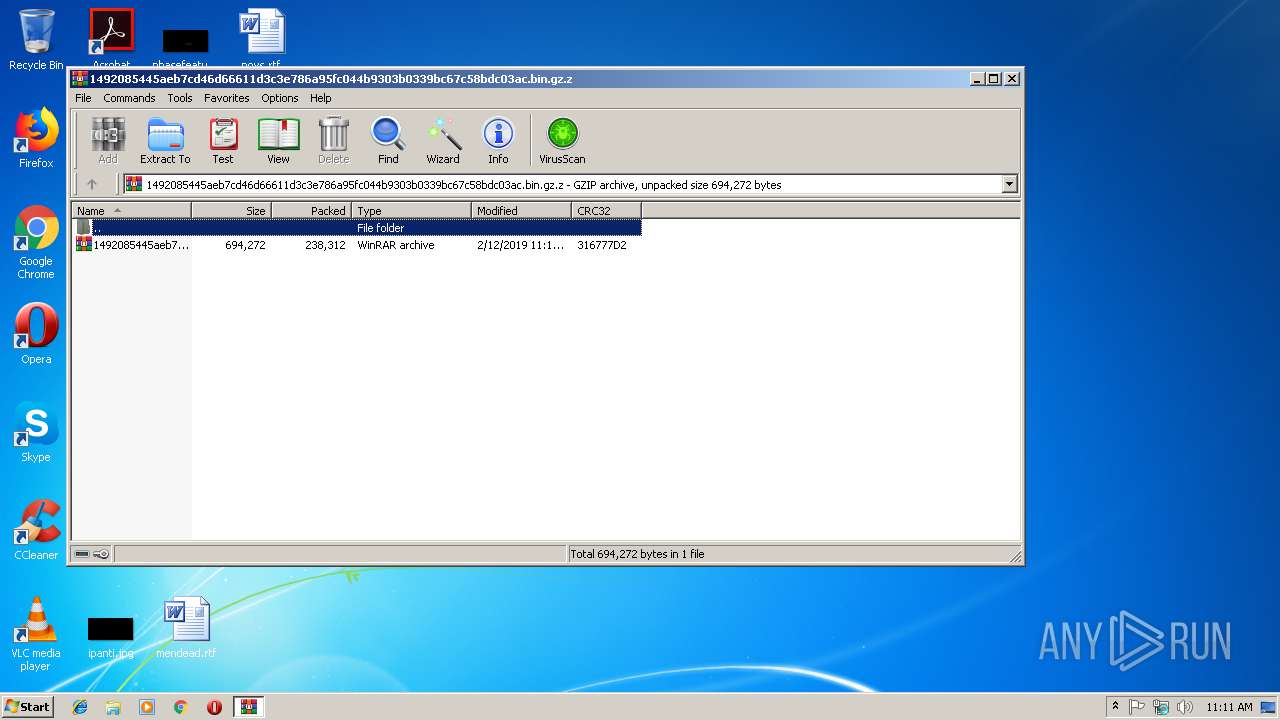

Redamanトロイの木馬は、新たに発見されたマルウェアであり、現在、未知のハッカー集団によって配布されています。. 進行中のキャンペーンでは、アーカイブされたファイルを送信するというおなじみの戦術を使用しています。.

そのようなファイルを標的の被害者に届ける方法はたくさんあります, これが最も一般的なものです:

- 電子メールフィッシングメッセージ —関連するトロイの木馬の大部分は、有名なサービスから正当な通知を受け取ったと受信者を混乱させようとするスパムメールキャンペーンを介して送信されます。, 製品または会社. それらは実際のメッセージをモデルにしており、同じデザイン要素とテキストコンテンツが含まれている場合があります. 関連するRedamanトロイの木馬ファイルは、本文のコンテンツにリンクするか、メッセージに直接添付することができます.

- 悪意のあるWebサイト — Redamanトロイの木馬ファイルは、ハッカーが管理するWebサイトにアップロードできます. それらは、コンピュータユーザーが頻繁に検索する合法で有名なページをモデルにしている可能性があります—ダウンロードポータル, サーチエンジン, 商品のランディングページなど. それらのほとんどは、実際のドメイン名のつづりを間違えたユーザーがアクセスできるように、同じように聞こえるドメイン名でホストされています。. ハッカーが作成または盗んだセキュリティ証明書を追加して、安全なサイトとして表示することもできます.

- 悪意のある文書 —犯罪者によって埋め込まれた関連するダウンロードおよび実行マクロを挿入することにより、アーカイブをドキュメントにリンクできます。. この戦略は、一般的なすべての種類のドキュメントで採用できます。: テキストドキュメント, スプレッドシート, プレゼンテーションとデータベース. ユーザーが開くたびに、スクリプトを有効にするように求めるプロンプトが表示されます。 “正しく表示” ファイル. これにより、レダマントロイの木馬がトリガーされます.

- 危険なアプリケーションインストーラー —コンピュータ犯罪者が頻繁に使用するもう1つの方法は、悪意のあるアプリケーションインストーラバンドルを継続的に作成することです。. それらは、公式のダウンロード場所から正当なファイルを取得し、それに応じてウイルスインストールコードで変更することによって作成されます. エンドユーザーによって頻繁にダウンロードされる通常人気のあるソフトウェアが対象になります.

- ピアツーピアネットワーク — BitTorrentなどのファイル共有ネットワークは、海賊版と合法的なコンテンツの両方を広めるユーザーに人気があります.

- 悪意のあるWebブラウザ拡張機能 —ハッカー集団は、レダマントロイの木馬感染につながる最も人気のあるWebブラウザの拡張機能を作成できます. それらは、偽のユーザーレビューと開発者の資格情報を使用して関連するリポジトリに頻繁にアップロードされます. アップロードされた説明は、新機能の追加とWebブラウザの最適化を約束します. ただし、インストール時にデフォルトの構成設定が置き換えられ、被害者がハッカーが制御するページにリダイレクトされます。これが最も一般的な動作です。. これに加えて、ウイルス感染が続きます.

他の方法も将来のバージョンで採用することができます.

レダマントロイの木馬–詳細な説明

現時点では、Redamanトロイの木馬には、以前のマルウェアのコードスニペットが含まれていないようです。. ハッカーの身元に関する情報はありません, これは、その作成について2つの非常に可能性の高い仮説を設定します. 最初のものは、彼らがウイルスの開発の背後にあるということです. 2つ目は、暗い地下市場でのカスタムオーダーです。. ハッカーの希望に応じてサンプルの準備ができたら、攻撃キャンペーンを介して脅威を分散させることができます.

現時点では、キャプチャされたサンプルがハッカー制御サーバーへの安全な接続を確立していることが確認されているため、Redamanトロイの木馬コントローラーがマシンの制御を引き継ぐことができます。, ユーザーデータを盗み、被害者をリアルタイムでスパイします.

このマルウェアの将来のバージョンには、他の同様の脅威で見られるように拡張された機能が含まれると予想されます. 彼らは通常で始まります データハーベスティングコンポーネント. ほとんどのトロイの木馬は、侵害された各コンピュータに割り当てられる一意のIDを生成するためにこれを実行します. これは、使用可能なハードウェアコンポーネントのパーツリストなどの文字列から入力パラメータを取得するアルゴリズムを実行することによって行われます。, ユーザー設定とオペレーティングシステム環境の値. さらに、一部の高度なトロイの木馬は、このエンジンを使用して 被害者のユーザーの身元を明らかにする 名前のような文字列を検索する, 住所, 電話番号, 興味と保存されたアカウントの資格情報 (ユーザー名の組み合わせ, メールアドレスとパスワード). Windowsボリュームマネージャーと対話することにより、Redamanトロイの木馬はリムーバブルストレージデバイスとネットワーク共有にもアクセスできます.

システムに関する収集された情報は、次のことができる別のモジュールで使用できます。 インストールされているセキュリティソフトウェアをバイパスする. これは、ウイルス対策製品のエンジンを検索することによって行われます。, ファイアウォール, 仮想マシンホストと侵入検知システム. それらは無効にするか、完全に削除することができます.

悪意のあるエンジンが感染したマシンの制御を取得すると、オペレーティングシステムのすべての重要な領域を変更する可能性のある変更が続行されます. 一般的な悪意のあるアクションのリストには、次のものが含まれます:

- Windowsレジストリの変更 —ウイルスエンジンは、Windowsレジストリに自分自身のエントリを作成したり、既存のエントリを変更したりできます。. オペレーティングシステムによってアクティブに使用されているエントリを変更すると、パフォーマンスと安定性に深刻な問題が発生する可能性があるため、これは非常に危険です。. 変更がサードパーティのインストール済みアプリケーションに属するレジストリ値を反映している場合、これは予期しないエラーを引き起こす可能性があります.

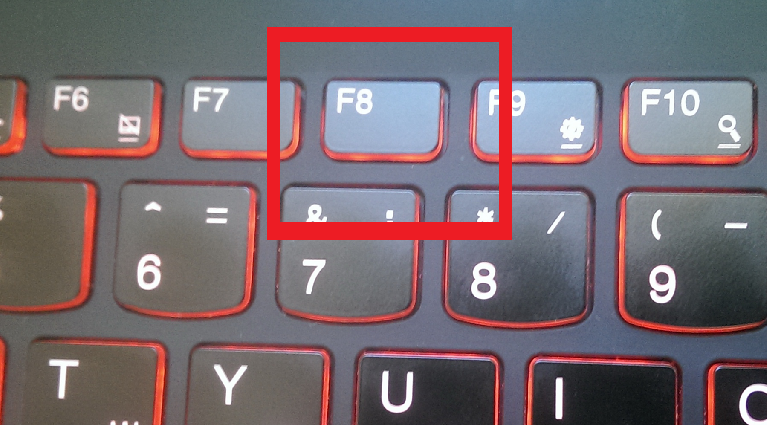

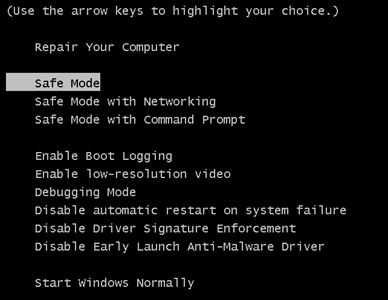

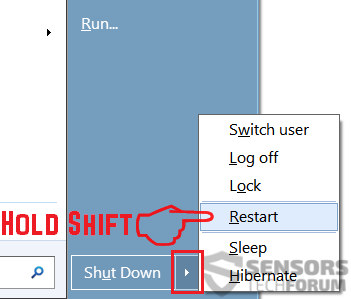

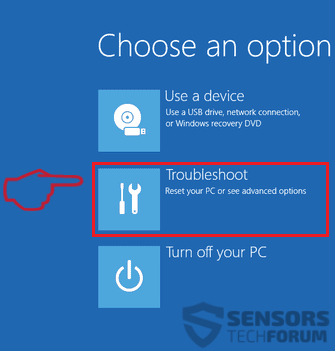

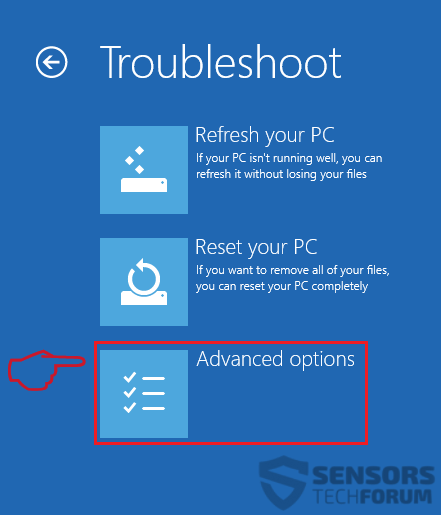

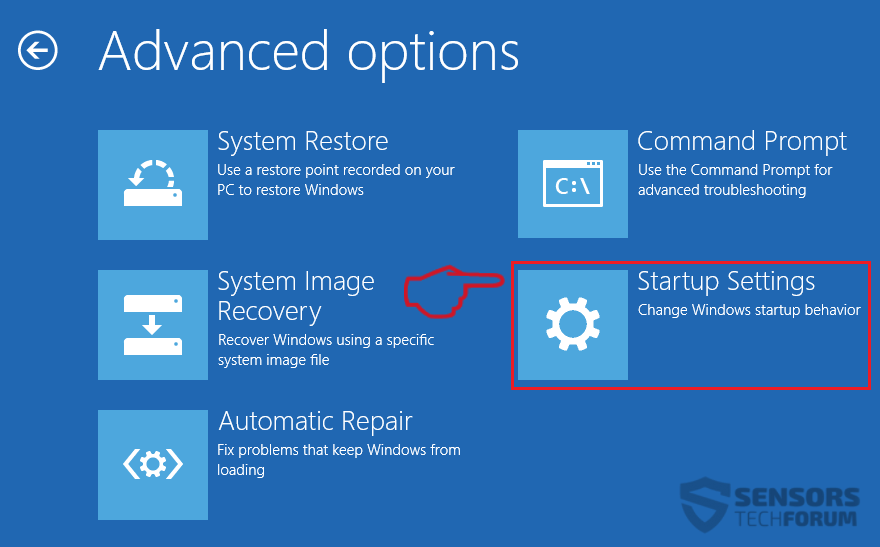

- ブートオプションの変更 — Redamanトロイの木馬は、それ自体を次のように構成できます。 持続的な脅威 コンピュータの電源を入れると自動的に起動します. また、ブートリカバリメニューへのアクセスが無効になる場合があります。これにより、ほとんどの手動リカバリ手順は、それらへのアクセスに依存するため、機能しなくなります。.

- データの削除 —エンジンは、システムの復元ポイントなどの機密データを識別して削除するようにプログラムできます。, ポイントとバックアップの復元. この手順がレダマントロイの木馬によってアクティブ化された場合、被害者はスパイウェア対策ソリューションとデータ回復ソフトウェアの組み合わせを使用する必要があります.

関連するトロイの木馬の大部分は、以前のすべてのモジュールの実行が完了すると、暗号通貨マイナーやハイジャック犯などの他のマルウェアの脅威をインストールするようにプログラムされています. これは、Redamanがインストール済みの見つかったセキュリティをすでに削除している可能性があり、ペイロードが問題なくすべてのアクションを展開できるためです。.

Redamanトロイの木馬を削除する

コンピュータシステムが感染した場合 レダマントロイの木馬, マルウェアの削除について少し経験が必要です. このトロイの木馬がさらに広がり、他のコンピュータに感染する前に、できるだけ早くこのトロイの木馬を駆除する必要があります。. トロイの木馬を削除し、以下に提供されているステップバイステップの手順ガイドに従う必要があります.

ノート! お使いのコンピュータシステムは影響を受ける可能性があります レダマントロイの木馬 およびその他の脅威.

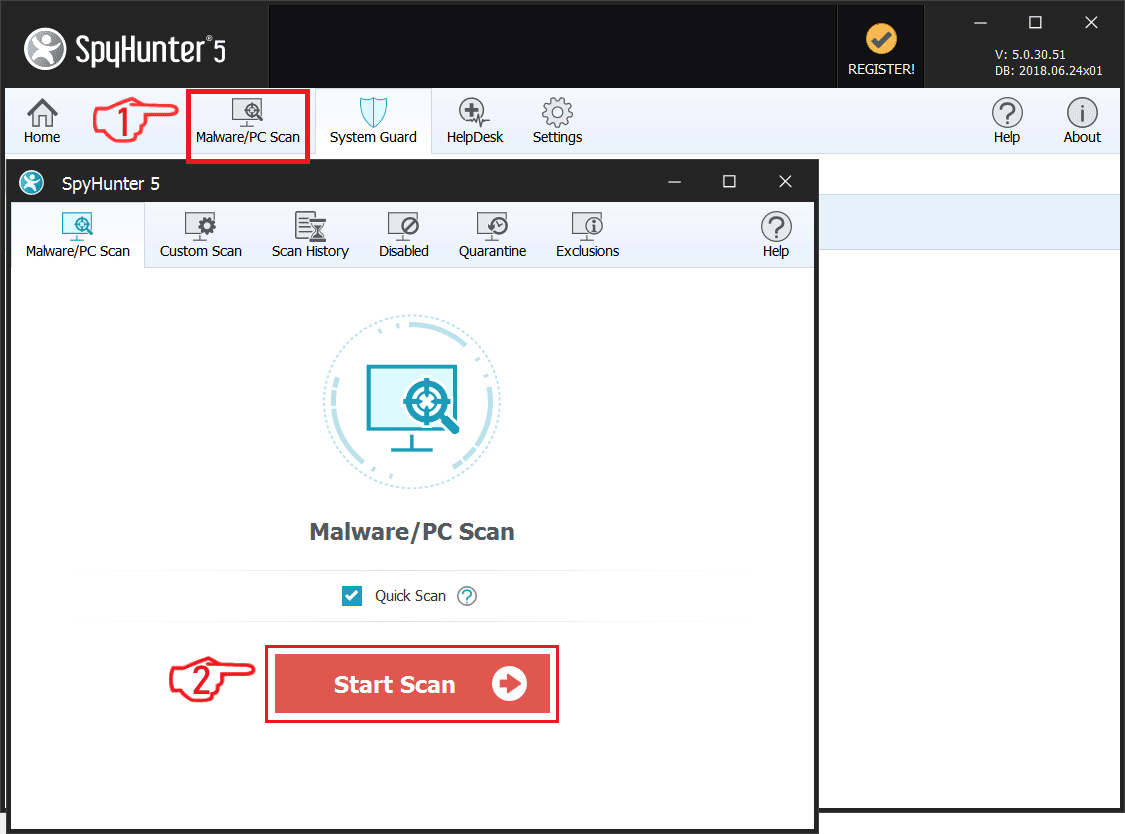

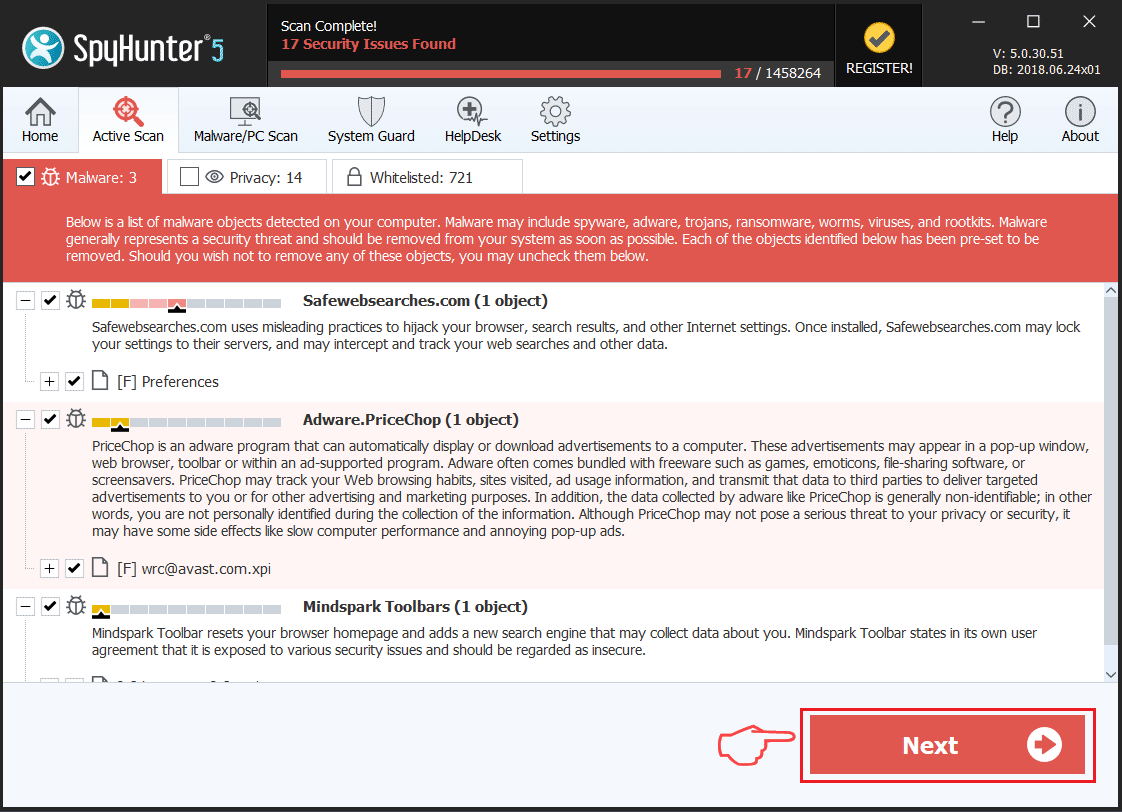

SpyHunterでPCをスキャンする

SpyHunterは、ユーザーがシステムの詳細なセキュリティ分析を行えるように設計された強力なマルウェア駆除ツールです。, の検出と除去 レダマントロイの木馬.

覚えておいてください, SpyHunterのスキャナーはマルウェア検出専用です. SpyHunterがPCでマルウェアを検出した場合, マルウェアの脅威を削除するには、SpyHunterのマルウェア削除ツールを購入する必要があります. 読んだ 私たちのSpyHunter 5 レビュー. 対応するリンクをクリックして、SpyHunterを確認してください EULA, プライバシーポリシー と 脅威評価基準.

Redamanトロイの木馬を削除するには 次の手順を実行します:

SpyHunterを使用して、マルウェアや不要なプログラムをスキャンします

Preparation before removing Redaman Trojan.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- これらの指示が常に開いていて、目の前にあることを確認してください.

- すべてのファイルのバックアップを作成します, 破損したとしても. クラウドバックアップソリューションを使用してデータをバックアップし、あらゆる種類の損失に対してファイルを保証する必要があります, 最も深刻な脅威からでも.

- これにはしばらく時間がかかる可能性があるため、しばらくお待ちください.

- マルウェアのスキャン

- レジストリを修正する

- ウイルスファイルを削除する

ステップ 1: Scan for Redaman Trojan with SpyHunter Anti-Malware Tool

ステップ 2: レジストリをクリーンアップします, created by Redaman Trojan on your computer.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, created by Redaman Trojan there. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.ステップ 3: Find virus files created by Redaman Trojan on your PC.

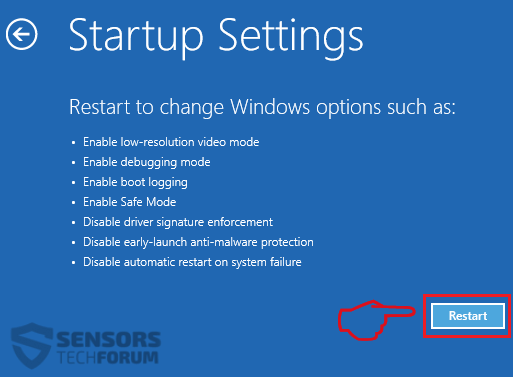

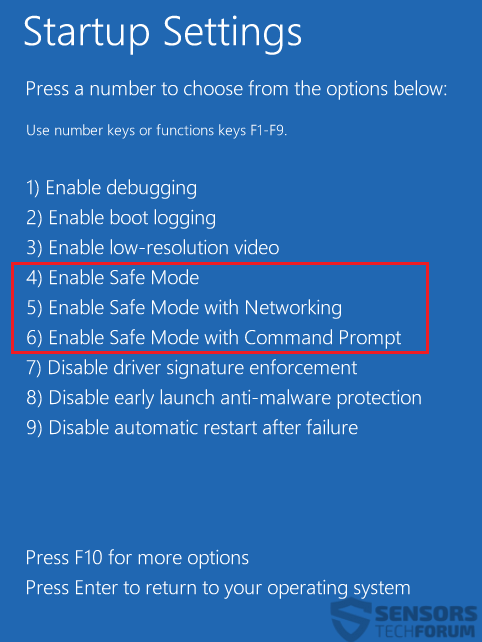

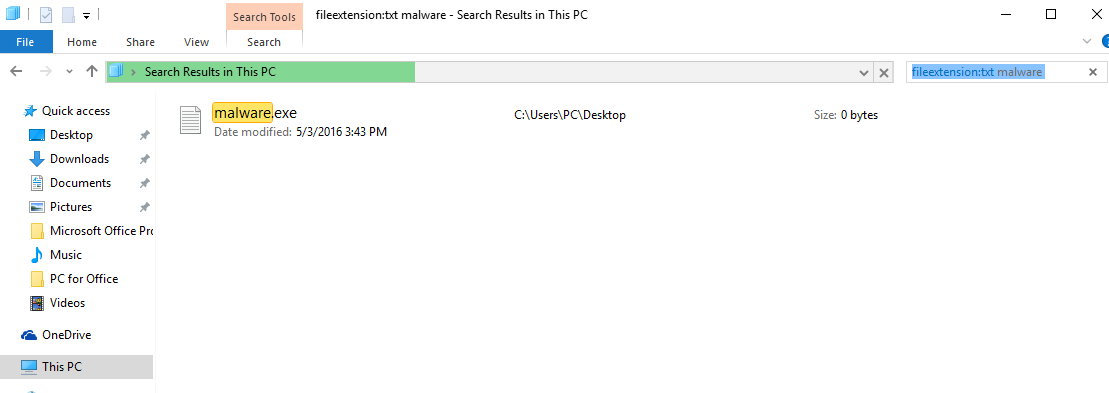

1.Windowsの場合 8, 8.1 と 10.

新しいWindowsオペレーティングシステムの場合

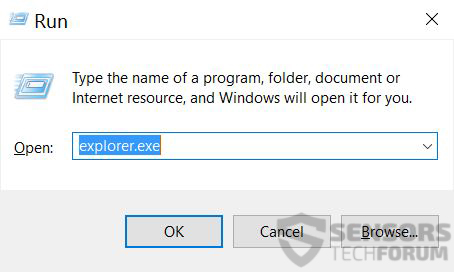

1: キーボードで押す + R そして書く explorer.exe の中に 走る テキストボックスをクリックしてから、 Ok ボタン.

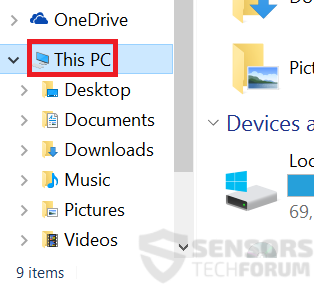

2: クリック あなたのPC クイックアクセスバーから. これは通常、モニター付きのアイコンであり、その名前は次のいずれかです。 "私のコンピューター", 「私のPC」 また 「このPC」 またはあなたがそれに名前を付けたものは何でも.

3: PC の画面の右上にある検索ボックスに移動し、次のように入力します。 「fileextension:」 と その後、ファイル拡張子を入力します. 悪意のある実行可能ファイルを探している場合, 例は "fileextension:EXE". それをした後, スペースを残して、マルウェアが作成したと思われるファイル名を入力します. ファイルが見つかった場合の表示方法は次のとおりです:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

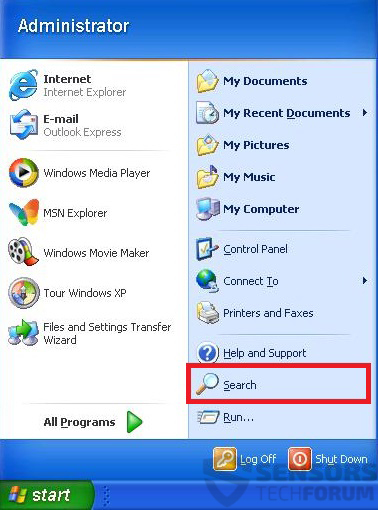

2.WindowsXPの場合, ビスタ, と 7.

古いWindowsオペレーティングシステムの場合

古い Windows OS では、従来のアプローチが有効なはずです:

1: クリックしてください スタートメニュー アイコン (通常は左下にあります) 次に、 探す 好み.

2: 検索ウィンドウが表示された後, 選ぶ より高度なオプション 検索アシスタントボックスから. 別の方法は、をクリックすることです すべてのファイルとフォルダ.

3: その後、探しているファイルの名前を入力し、[検索]ボタンをクリックします. これには時間がかかる場合があり、その後結果が表示されます. 悪意のあるファイルを見つけた場合, あなたはその場所をコピーまたは開くことができます 右クリック その上に.

これで、ハードドライブ上にあり、特別なソフトウェアによって隠されていない限り、Windows上の任意のファイルを検出できるはずです。.

Redaman Trojan FAQ

What Does Redaman Trojan Trojan Do?

The Redaman Trojan トロイの木馬 悪意のあるコンピュータプログラムです 破壊するように設計された, ダメージ, または不正アクセスを取得する コンピュータシステムに. 機密データを盗むために使用できます, システムを支配する, または他の悪意のある活動を開始する.

トロイの木馬はパスワードを盗むことができますか?

はい, トロイの木馬, like Redaman Trojan, パスワードを盗むことができます. これらの悪意のあるプログラム are designed to gain access to a user's computer, 被害者をスパイ 銀行口座の詳細やパスワードなどの機密情報を盗む.

Can Redaman Trojan Trojan Hide Itself?

はい, できる. トロイの木馬は、さまざまな手法を使用して自分自身を隠すことができます, ルートキットを含む, 暗号化, と 難読化, セキュリティスキャナーから隠れて検出を回避するため.

トロイの木馬は工場出荷時設定にリセットすることで削除できますか?

はい, トロイの木馬はデバイスを出荷時設定にリセットすることで削除できます. これは、デバイスを元の状態に復元するためです。, インストールされている可能性のある悪意のあるソフトウェアを排除する. 工場出荷時設定にリセットした後でもバックドアを残して再感染する、より洗練されたトロイの木馬があることに留意してください。.

Can Redaman Trojan Trojan Infect WiFi?

はい, トロイの木馬が WiFi ネットワークに感染する可能性があります. ユーザーが感染したネットワークに接続したとき, このトロイの木馬は、接続されている他のデバイスに拡散し、ネットワーク上の機密情報にアクセスできます。.

トロイの木馬は削除できますか?

はい, トロイの木馬は削除可能. これは通常、悪意のあるファイルを検出して削除するように設計された強力なウイルス対策プログラムまたはマルウェア対策プログラムを実行することによって行われます。. ある場合には, トロイの木馬を手動で削除する必要がある場合もあります.

トロイの木馬はファイルを盗むことができますか?

はい, トロイの木馬がコンピュータにインストールされている場合、ファイルを盗むことができます. これは、 マルウェア作成者 またはユーザーがコンピュータにアクセスして、そこに保存されているファイルを盗む.

トロイの木馬を削除できるマルウェア対策?

などのマルウェア対策プログラム スパイハンター トロイの木馬をスキャンしてコンピュータから削除することができます. マルウェア対策を最新の状態に保ち、悪意のあるソフトウェアがないかシステムを定期的にスキャンすることが重要です.

トロイの木馬は USB に感染する可能性があります?

はい, トロイの木馬は感染する可能性があります USB デバイス. USB トロイの木馬 通常、悪意のあるファイルをインターネットからダウンロードしたり、電子メールで共有したりすることで拡散します。, allowing the hacker to gain access to a user's confidential data.

About the Redaman Trojan Research

SensorsTechForum.comで公開するコンテンツ, this Redaman Trojan how-to removal guide included, 広範な研究の結果です, 特定のトロイの木馬の問題を取り除くためのハードワークと私たちのチームの献身.

How did we conduct the research on Redaman Trojan?

私たちの調査は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェア定義に関する最新情報を毎日受け取ることができます, さまざまな種類のトロイの木馬を含む (バックドア, ダウンローダー, infostealer, 身代金, 等)

さらに, the research behind the Redaman Trojan threat is backed with VirusTotal.

トロイの木馬によってもたらされる脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

1. WindowsXPの場合, ビスタと 7.

1. WindowsXPの場合, ビスタと 7. 2. Windowsの場合 8, 8.1 と 10.

2. Windowsの場合 8, 8.1 と 10. PC上のマルウェアとPUPによって作成されたレジストリエントリを修正します.

PC上のマルウェアとPUPによって作成されたレジストリエントリを修正します.

1. SpyHunterをインストールして、Redamanトロイの木馬をスキャンして削除します.

1. SpyHunterをインストールして、Redamanトロイの木馬をスキャンして削除します.