ソフトウェアサプライチェーン攻撃はどれほど危険ですか?

欧州ネットワーク情報セキュリティ機関, 最近分析されたENISAとして略して知られています 24 最近の攻撃, 1月の間に発見された 2020 そして7月上旬 2021, 強力な保護では不十分であると結論付けるだけです.

エージェンシーが分析した攻撃のいくつかには、 笠谷, ソーラーウィンズ Orionソフトウェア, CDNプロバイダーMimecast, Codecov, Apple Xcode, アクセリオン.

「観察された傾向とパターンに基づく, サプライチェーン攻撃は、この年に数と高度化が進んだ 2020 そしてこの傾向は 2021, 組織のリスクを増大させる. サプライチェーン攻撃は4倍になると推定されています 2021 2020年よりも」とENISAは語った.

サプライチェーン攻撃が増加する理由の1つは、組織が最近使用している堅牢なセキュリティ保護である可能性があります. これにより、攻撃者はサプライヤやマネージドプロバイダーに向かって移動します, 「システムのダウンタイムに関して重大な影響を与える, 金銭的損失と評判の損害。」

初めに, サプライチェーンの定義は何ですか?

サプライチェーンは、プロセスを含むエコシステムです, 人, 組織, 最終的なソリューションまたは製品の開発と提供に専念するディストリビューター. サイバーセキュリティの観点から, サプライチェーンとは、幅広いソフトウェアおよびハードウェアリソースを指します, クラウドまたはローカルストレージ, Webアプリケーションなどの配布メカニズム, および管理ソフトウェア. サプライチェーンの4つの重要な要素は次のとおりです:

サプライヤー: 製品またはサービスを別のエンティティに提供するエンティティです.

サプライヤー資産: 製品またはサービスを生産するためにサプライヤーが使用する貴重な要素です.

お客様: サプライヤーによって生産された製品またはサービスを消費するエンティティです.

顧客資産: ターゲットが所有する貴重な要素です.

サプライチェーン攻撃とは?

ENISAは、「サプライチェーン攻撃は少なくとも2つの攻撃の組み合わせです。. 最初の攻撃はサプライヤに対するものであり、その後、ターゲットを攻撃してその資産にアクセスするために使用されます。. ターゲットは、最終顧客または別のサプライヤーにすることができます. したがって, 攻撃がサプライチェーン1として分類されるため, サプライヤーと顧客の両方がターゲットである必要があります。」

サプライチェーン攻撃の分類法

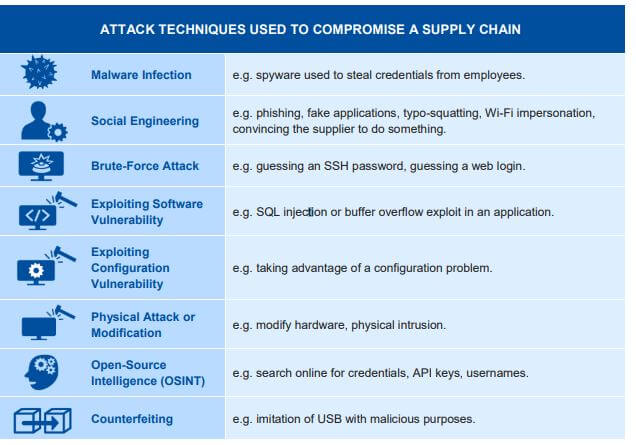

ENISAによって提案されたサプライチェーン攻撃の分類法によると, サプライヤーを攻撃するとき, サイバー犯罪者はマルウェアを使用できます, ソーシャルエンジニアリング, ブルートフォーシング, ソフトウェアまたは構成の脆弱性, とオープンソースインテリジェンス. サプライヤー資産が対象となる場合, サイバー犯罪者は既存のソフトウェアを標的にします, ソフトウェアライブラリ, コード, 構成, データ, プロセス, ハードウェア, 人, とサプライヤー.

お客様側, 顧客を危険にさらすために使用される攻撃手法には、信頼できる関係が含まれます, ドライブバイ妥協, フィッシング, マルウェア感染, 物理的な攻撃または変更, と偽造. サプライチェーンの攻撃者の標的となる顧客資産にはデータが含まれます, 個人データ, 知的財産, ソフトウェア, プロセス, 帯域幅, 財政, と人々.

「サプライチェーン攻撃は複雑になる可能性があります, 注意深い計画が必要であり、実行に数か月または数年かかることがよくあります. 以上ながら 50% これらの攻撃のうち、APTグループまたは有名な攻撃者が原因です, サプライチェーン攻撃の有効性により、サプライヤは他のサプライヤにとって興味深い標的になる可能性があります, より一般的な, 将来の攻撃者の種類,」彼は代理店 レポートに記載されています. したがって, 組織にとって、セキュリティを自社のインフラストラクチャ内だけでなく、サプライヤにも集中させることが重要です。. これは特にクラウドサービスプロバイダーとMSPに当てはまります, 最近の攻撃から明らかなように.