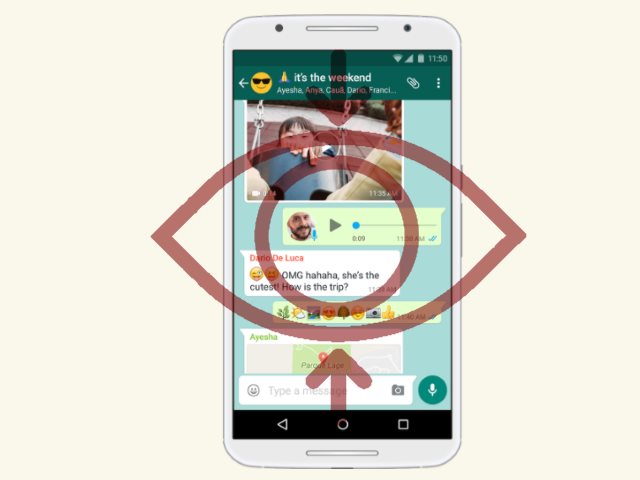

研究者はWhatsAppメッセンジャーにバグを発見しました, アプリを介してビデオ通話することでアプリを制御できる簡単なビデオ通話でハッカーにリモートアクセスを提供する.

研究者はWhatsAppメッセンジャーにバグを発見しました, アプリを介してビデオ通話することでアプリを制御できる簡単なビデオ通話でハッカーにリモートアクセスを提供する.

新しく 発見された弱点 研究者による ナタリー・シルバノビッチ これは、ユーザーがハッカーによって特別に作成されたRTPパケットを受信したときにトリガーされるメモリヒープオーバーフロータイプからのものです。. このパックは、被害者がビデオコールに応答し、その結果としてエラークラッシュが発生し、さらに WhatsApp 自体.

この脆弱性は、Real-timeTransportProtocolに影響を与えることを目的としています, RTPとも呼ばれます, これはAndroidおよびiOSアプリケーションに影響します. 今のところ唯一の安全な場所はWhatsAppのウェブバージョンのままです, ビデオ通話に別のプロトコルを使用します, WebRTCとして知られています.

Silvanovichは、メモリの破損のみを使用する作業を公開していますが, 別の研究者, Tavis Ormandyは、問題は「大したこと」であり、アプリの重大な侵害につながる可能性があると述べています, WhatsAppで行うすべてのことを完全にスパイするには、ハッカーからの電話だけが必要です。.

そして、問題はWhatsAppによって最近パッチされた可能性がありますが, 以前にWhatsAppで発生したことを確認したように、より多くの欠陥が常に表示される可能性があります.

WhatsApp 今年だけでも多くのバグがアプリで発見されているため、明示的なセキュリティで知られているアプリではありません. それらの1つは、 WhatsApp Googleドライブに保存されたときに暗号化されていませんでした, そのため、関連するストレージセキュリティを提供できなかったため、Googleドライブにアップロードされたバックアップは自動的に削除されました。, 暗号化が不足しているため. これは基本的に写真が, ビデオ, whatsappを介して送信されたチャットやその他の情報は、Googleだけでなくハッカーもアクセスできました:

Googleドライブに保存したときに暗号化されないWhatsAppデータ

WhatsAppのもう1つの問題は、アプリ自体のいくつかのバグがグループチャットを公開し、ハッカーが他の方法では暗号化されていたグループチャットに密かにアクセスできるようにしたことです。.

関連している: WhatsAppとSignalのバグが暗号化されたグループチャットを公開

研究者たちはさらに、このエクスプロイトにより、問題が中間サーバーのセキュリティ問題とその構成方法に起因することが明らかになったことがわかりました。. したがって、これらの脆弱性は、ユーザーが信頼する前によく考えるべきであることを指摘しています WhatsApp 彼らの情報で.