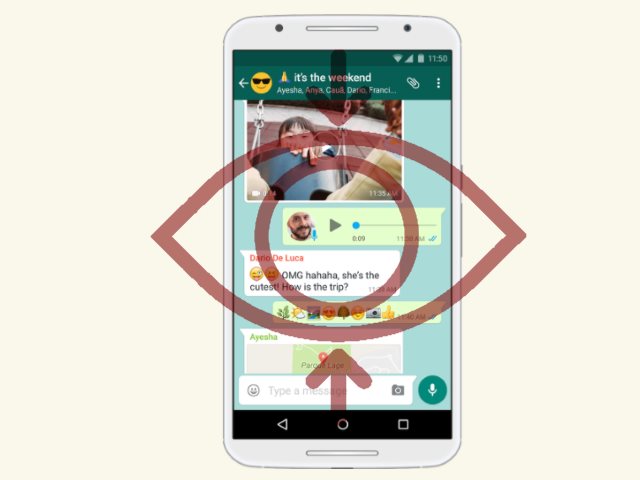

ハッカーが暗号化されたグループチャットに密かにアクセスできるようにする、人気のあるWhatsAppおよびSignalメッセンジャーapsで危険なセキュリティバグが特定されました. エクスプロイトを発見した専門家は、問題が中間サーバーとその構成にあることを明らかにしました. それらが最も広く使用されているモバイルアプリの1つであるという事実は、深刻な脆弱性になります.

WhatsAppとSignalSecurityのバグが公開されました: グループチャットはもはや安全ではありません

コンピューター犯罪者は、最も人気のある2つのメッセージングアプリであるWhatsAppとSignalに危険な欠陥を発見しました。. 識別されたセキュリティバグにより、犯罪者はそれらを悪用し、暗号化されたグループチャットの内容を明らかにすることができます. 脆弱性はアプリ自体ではなく、ネットワークトラフィックを中継する中間サーバーで見つかりました. 研究者は、それらを制御できるマルウェアユーザーは、通常必要とされる管理者の許可がなくても、プライベートWhatsAppおよびSignalプライベートチャットに新しいメンバーを密かに追加できると述べています.

他のインフラストラクチャソリューションとは異なり、メッセージングアプリは、メインノード内から管理されていないサーバーに会話制御を提供します. マルチチャットインスタンスの典型的な例 (人気のあるIRCプロトコルのように) 非同期設定で動作する. メッセージは中央サーバーに投稿され、中央サーバーはグループメンバーの一部がオフラインの場合でもコンテンツを配信します. 2つの主な脆弱性により、グループへの侵入が発生する可能性があります. 専門家は、コンピューターハッカーがグループの会話に侵入する方法を紹介します. 攻撃者はグループからすべてのメッセージを抽出し、独自のメッセージを送信することもできます. Signalアプリは、ハッカーにも委任されているすべてのユーザーに管理者権限を割り当てます.

WhatsAppとシグナルエクスプロイトの方法論

グループにアクセスするには、犯罪者は関連するグループIDとメンバーの1人の電話番号を知っている必要があります。. 2種類の攻撃を実行できます. 基本的なものでは、悪意のあるユーザーがグループの元メンバーである必要があります. 変更されたクライアントIDを使用してグループIDを記録し、抽出された情報を使用してエントリを取り戻すことができます. 2番目のタイプは、中間アプリサーバーに渡す必要のある資格情報の偽造です。. ハッカーだけが抽出できるわけではありません, 内容を削除して編集する, しかし、彼らはそれを並べ替えることもできます. 結論のいくつかは、WhatsApp Androidアプリが、使いやすさの理由で部分的に回避できる主要な検証コンポーネントを採用していることを示しています.

研究者は、これらの例は限られた数の人気のあるアプリケーションに焦点を当てていますが、それらの方法論とモデルは他のプロトコルにも適用できることに注意しています. 例としては: Allo, ワイヤー と Facebookメッセンジャー.