この記事は、復元を試みる方法と復元する方法に関するさまざまな方法について説明することを目的としています。 .WNCRY WannaCryランサムウェアの2番目のバージョンによって暗号化されたファイル ワナDecrypt0r 2.0, WanaCrypt0r 2.0 とWCry.

「EternalBlue」と「DoublePulsare」 は、.WNCRYファイル感染を広める組織が使用するエクスプロイトの名前です。さらに悪いことに、イースター休暇の前後に、「TheShadowBrokers」として知られるハッキングエンティティによってオンラインで漏洩したことがあります。. このエクスプロイトは主にWindowsシステムの問題に対処しているため、このウイルスにまだ感染していない人は、システムをバックアップしてから更新することを強くお勧めします。.

このランサムウェアウイルスの被害者になった場合, 私たちはあなたがあなたのファイルを回復するのを助けるのを助けるのに役立つかもしれないいくつかの方法を作成しました. メソッドが機能することは保証されていません, しかし、それらは確かにあなたがあなたのファイルを復元するために得ることができる最も近いものです, だから私たちはあなたがそれらをフォローし、私たちに質問をすることをお勧めします サポートトピック WannaCryランサムウェアについて.

5月の更新 2017: マルウェアの研究者は、WannaCry用の復号化ツールの開発を進めています 2.0 ランサムウェアウイルス. 復号化命令を作成しました。これは、開発が進むにつれて更新されます。. これまでのところ、秘密RSAキーを見つける方法があります. 詳細については, 以下の関連記事に従ってください:

→関連している:ワナDecrypt0r 2.0 – 暗号化されたファイルを復号化する

方法 1: Wiresharkを使用して復号化キーをスニッフィングする

ランサムウェアの先を行くことは非常に困難です, WannaCryのように, しかし、すべてにもかかわらず, Wiresharkを活用して、適切なタイミングでHTTPトラフィックを傍受する方法を紹介することにしました。. でも, これらの指示は理論上のものであることに注意してください, そして、実際の状況でそれらが機能するのを妨げる可能性のある多くの要因があります. まだ, 身代金を支払う前に試さないよりはましです, 右?

Wiresharkをダウンロードして使用する前に–最も広く使用されているネットワークスニファの1つ, マルウェアの実行可能ファイルをスタンバイ状態にして、コンピューターにもう一度感染させる必要があります. でも, 一部のランサムウェアウイルスは、コンピュータが再起動されるたびに新しい暗号化を実行することにも注意してください, したがって、起動時に自動的に実行されるようにWiresharkも構成する必要があります. さぁ、始めよう!

ステップ 1: 次のボタンをクリックして、Wiresharkをコンピュータにダウンロードします( お使いのバージョンのWindows用)

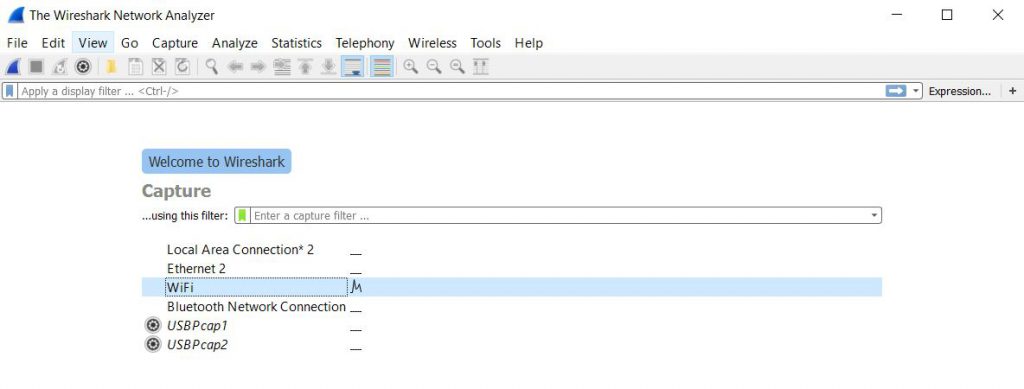

ステップ 2: 走る, Wiresharkでパケットをスニッフィングする方法を設定して学習する. パケットの分析を開始し、パケットがデータを保存する場所を確認する方法を学ぶ, 最初にWiresharkを開き、次にパケットを分析するためのアクティブなネットワークインターフェイスを選択する必要があります. ほとんどのユーザーの場合, それは、その右側で上下にバウンスするトラフィックとのインターフェースになります. あなたはそれを選択し、スニッフィングを開始するために2回速くクリックする必要があります:

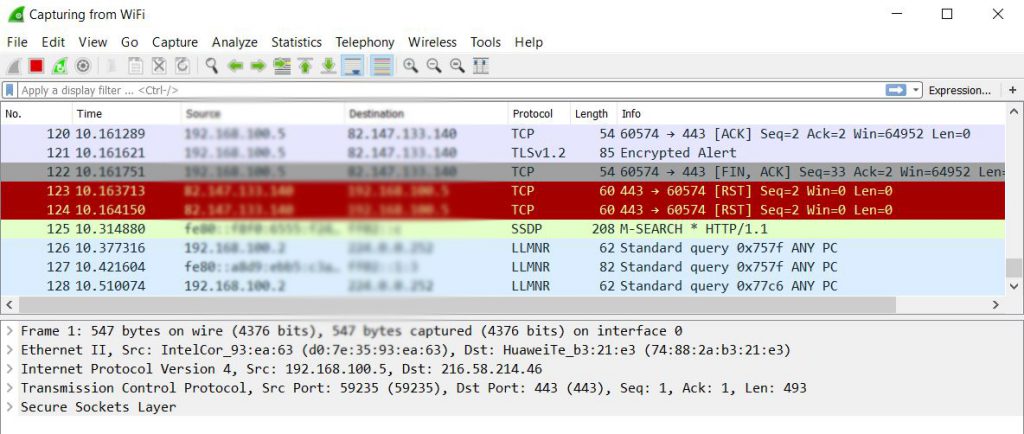

ステップ 3: パケットをスニッフィングする. ランサムウェアウイルスはHTTPトラフィックを介して通信するため, 最初にすべてのパケットをフィルタリングする必要があります. インターフェイスを選択してトラフィックをスニッフィングした後のパケットの最初の外観は次のとおりです。:

HTTPトラフィックのみを傍受するには, ディスプレイフィルターバーに次のように入力する必要があります:

→ http.request –要求されたトラフィックを傍受する

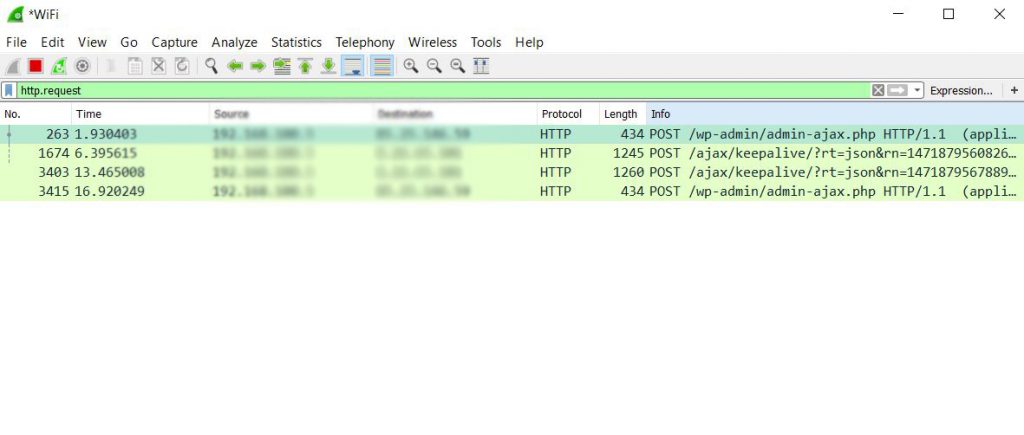

フィルタリングすると、次のようになります:

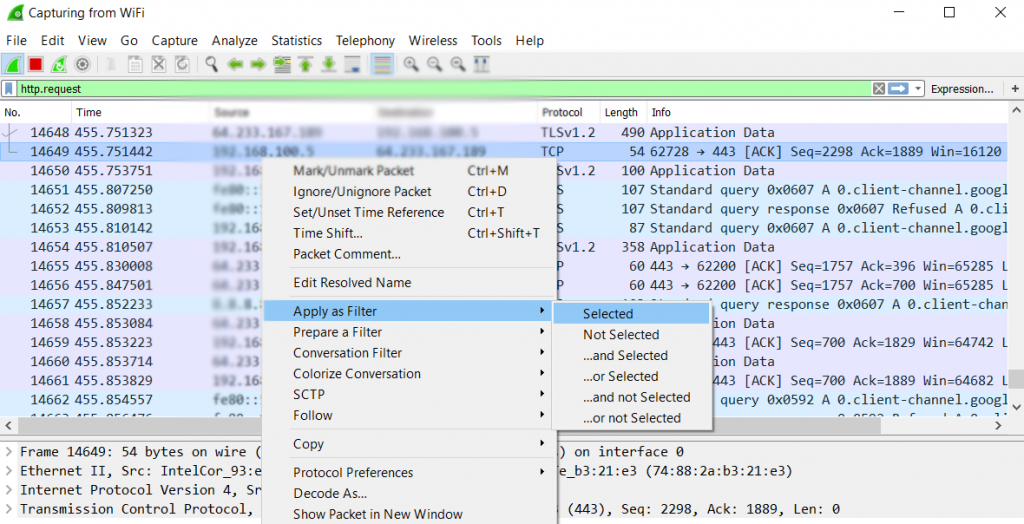

上下にスクロールして1つのアドレスを選択することにより、送信元IPアドレスと宛先IPアドレスをフィルタリングすることもできます。, その後、右 それをクリックして、次の機能に移動します:

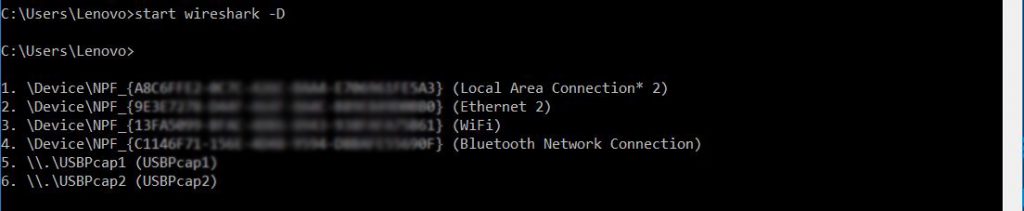

ステップ 4: Wiresharkを自動的に実行するように構成する. これをする, 最初, Windowsサーチでcmdと入力して実行し、コンピューターのコマンドプロンプトに移動する必要があります。. そこから, 次のコマンドを大文字で入力します 「-d」 インターフェイスの一意のキーを取得するための設定. キーは次のようになります:

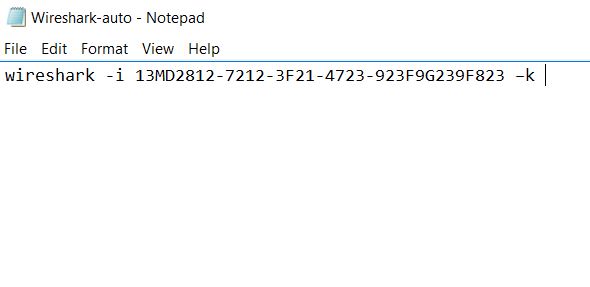

ステップ 5: アクティブな接続のキーをコピーして新しいテキストドキュメントを作成し、その中に次のコードを記述します:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

コマンドを追加して、コマンドを変更できます。 –w 手紙とそれをあなたのコンピュータに保存するファイルの名前を作成する, パケットを分析することができます. 結果はこれと同じように見えるはずです:

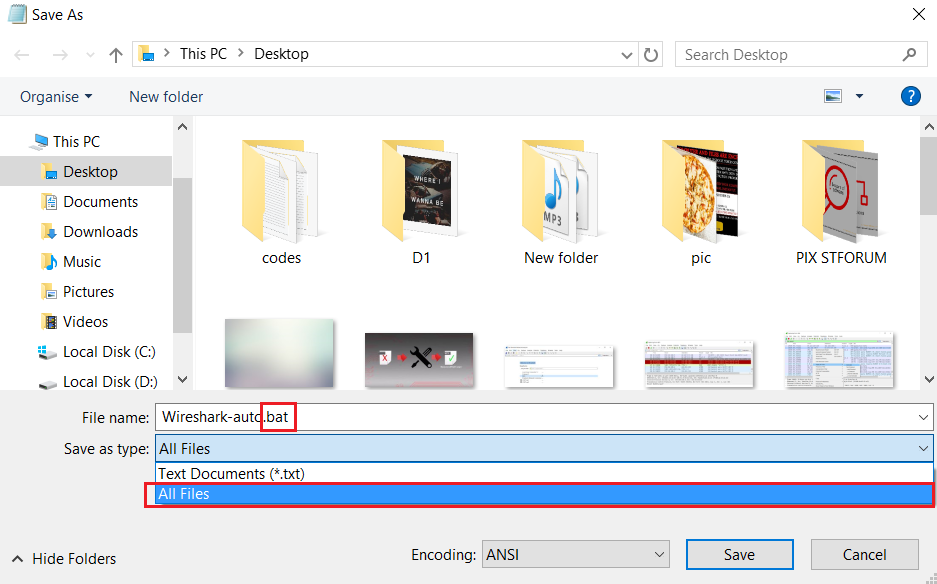

ステップ 6: 新しく作成したテキストドキュメントを.batファイルとして保存します, に行くことによって [ファイル]>[名前を付けて保存]… [すべてのファイル]を選択した後、ファイル拡張子として.BATと入力します, 下の写真のように. ファイルの名前と保存場所が見つけやすいことを確認してください:

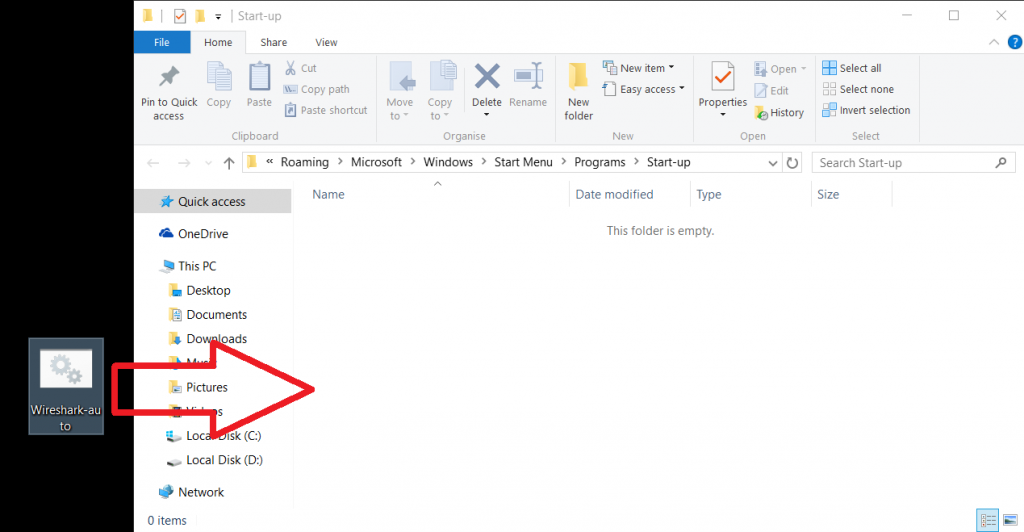

ステップ 7: .batファイルをWindowsスタートアップフォルダーに貼り付けます. フォルダの元の場所は:

→ C:\Users Users AppData Roaming Microsoft Windows Start Menu Programs Startup,/p>

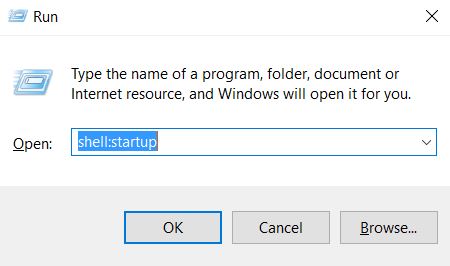

簡単にアクセスするには, 押す Windowsボタン + R キーの組み合わせとウィンドウボックスタイプ–シェル:起動, 下の画像のように、[OK]をクリックします:

コンピュータを再起動した後, ランサムウェアウイルスがファイルを暗号化した後、キーを生成してサイバー犯罪者に送信する場合’ サーバー, 通信パケットを傍受して分析できるはずです.

ステップ 8: トラフィックを分析する方法?

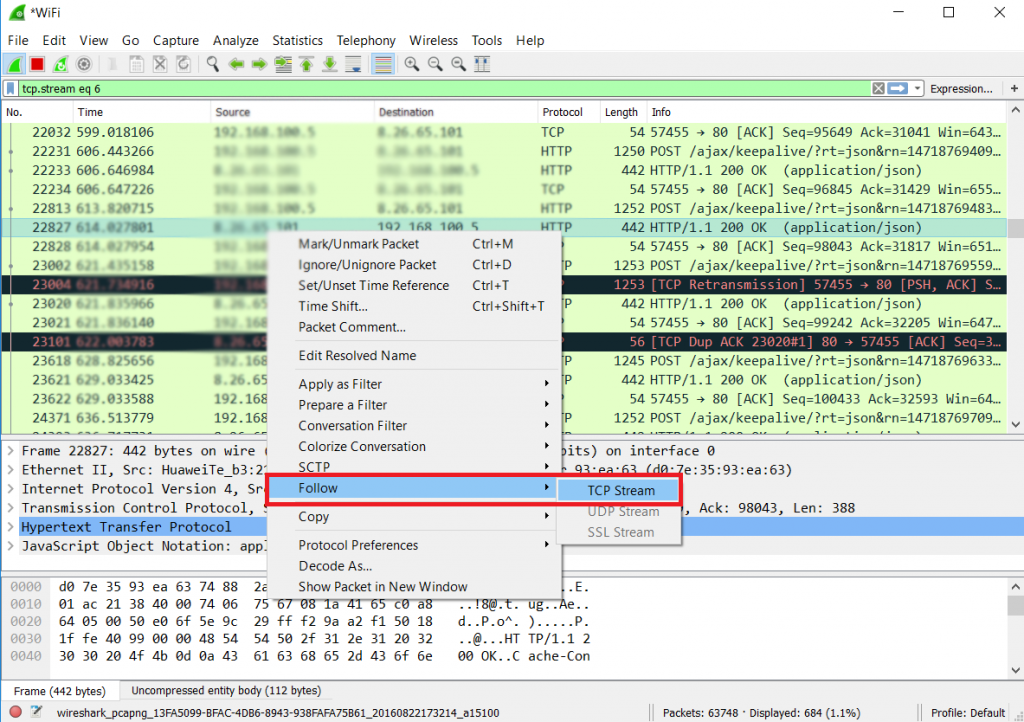

特定のパケットのトラフィックを分析するには, 単に それを右クリックし、次に次をクリックしてトラフィックを傍受します:

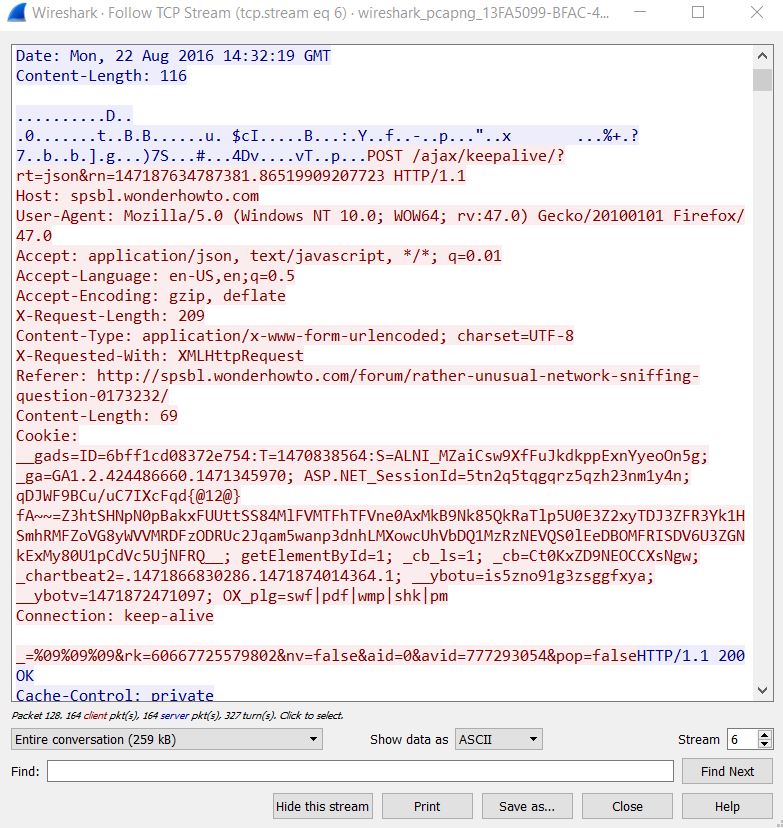

これを行った後, 情報を含むウィンドウが表示されます. 情報を注意深く調べて、暗号化キーを提供するキーワードを探してください, 暗号化されたように, RSA, AES, 等. 時間をかけてパケットのサイズを確認してください, キーファイルのサイズと同じであることを確認してください.

方法 2: UbuntuでPythonを使用する

あなたがあなたのファイルを回復しようとするかもしれない2番目の方法もまた働くことが保証されていません, ただし、このWannaCryランサムウェアバリアントがRSAを使用している場合は成功する可能性があります (リベスト-シャミール-エーデルマン) ファイルの一意のキーを生成するための暗号化. 因数分解スクリプトは元々 CryptoWallランサムウェア, しかし、それはこの感染症にも役立つかもしれません. どちらにしても, 以下の手順に従う場合は、注意して暗号化されたファイルのコピーを作成することをお勧めします:

この特定のチュートリアルの場合, 別のウイルスの拡張子ファイルを使用しました, Bitcryptと呼ばれる. Ubuntu版も使用しています 14.04 これは、この配布に適した特別なソフトウェアを使用するのに役立ちました. あなたは彼らのウェブサイトのダウンロードページからそれを得ることができます、そしてあなたはどちらかをすることができます:

- ライブUSBドライブを起動して、オペレーティングシステムと一緒にインストールします.

- 仮想ドライブにインストールします (おすすめされた).

ここに両方の簡単なチュートリアルがあります:

マシンへのUbuntuのインストール:

ステップ1: 2GBを超える容量のUSBフラッシュドライブを入手する.

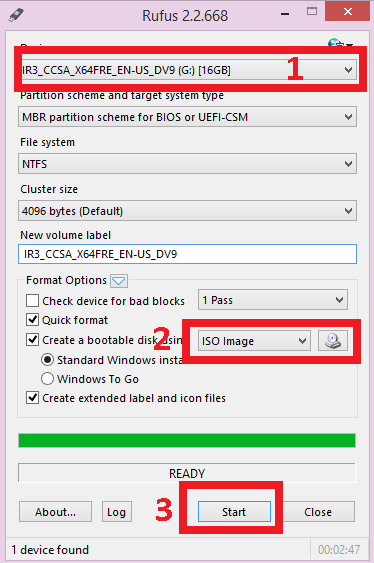

ステップ2: 自由ソフトウェアをダウンロードする, Rufusと呼ばれ、Windowsにインストールします.

ステップ3: システムとしてNTFSを選択し、起動可能なUSBとして作成するものとしてUSBドライブを選択することにより、Rufusを構成します. その後、次のボタンからLinuxイメージを起動します:

必ず見つけて、ダウンロードした場所から選択してください.

ステップ4: フラッシュドライブの準備ができたら, コンピュータを再起動してください, Ubuntuのインストールを実行する必要があります. そうでない場合, PCの起動時にBIOSホットキーを押してBIOSメニューに移動する必要があります (通常はF1です) そこから、Ubuntuをそのようなもので焼いた場合に備えて、最初の起動オプションをUSB起動可能ドライブまたはCD/DVDとして選択します。.

仮想ドライブへのUbuntuのインストール

このインストールの場合, あなたは彼らからVMwareWorkstationをダウンロードする必要があります ダウンロードページ またはその他の仮想ドライブ管理プログラム. インストール後、:

ステップ1: 新しい仮想ドライブを作成します.

ステップ2: ドライブサイズを設定する. 少なくとも 20 コンピューター上のUbuntuのギガバイトの空き容量. また、「単一ドライブとして実行」を選択します.

ステップ 3: ISOイメージを選択します. このオプションの場合, あなたはそれがどこにあるかを知っている必要があります.

ステップ 4: その後、仮想マシンを再生すると、自動的にインストールされます.

ファイルの復号化

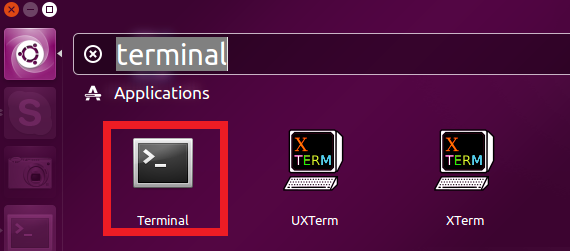

コンピュータにUbuntuまたはその他のLinuxディストリビューションをインストールしたら、次の手順でターミナルを開きます。:

次に、Linuxを更新し、Pythonよりも新しいバージョンをインストールします 3.2 ターミナルで次のように入力します:

→sudo apt-get update

sudo apt-get install python3.2

また, Linuxにがない場合 sqlite3 モジュール, 次のように入力してインストールします:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem install sqlite3-ruby

Pythonをインストールした後, によって作成されたスクリプトをダウンロードする必要があります 2014 エアバスディフェンスアンドスペースサイバーセキュリティ. これを行うには、これをクリックしてください リンク. 'ホームにファイルをダウンロードします’ 保存先のプロンプトが表示された後のフォルダ. この形式で保存されない場合に備えて、これをdecrypt.pyとして保持します.

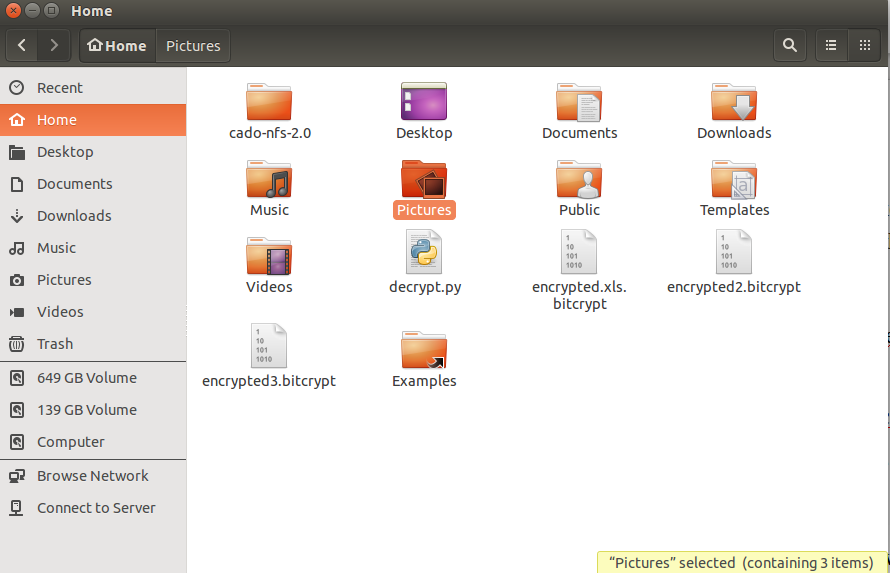

これでPythonとスクリプトができました, .bytrcypt暗号化ファイルのキーを見つける時が来ました. これを行うには、ファイルマネージャーを使用して暗号化されたファイルをホームフォルダーに移動します:

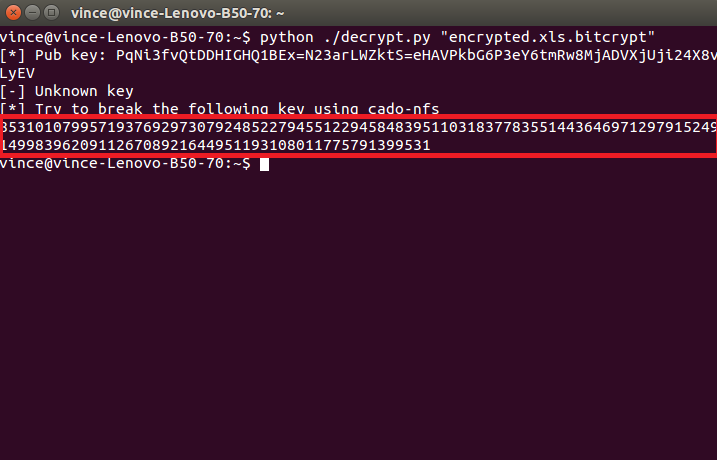

暗号化されたすべてのファイルと「decrypt.py」ファイルを見つけたら、ターミナルに次のように入力してスクリプトを開始します:

→python./decrypt.py「Your_Encrypted_Document_Name_and_Format」

エラーが表示されます, このコードが表示されている限り、これは完全に正常です。:

これは、このファイルのRSAコードです. 今, 復号化する必要があります, 途中です. これを行うには、cado-nfs2.0.tar.gzというプログラムを彼らからダウンロードします。 ここからダウンロードページ. お勧めします 2.0 バージョン. でも, 最新バージョンも良いレベルにあります.

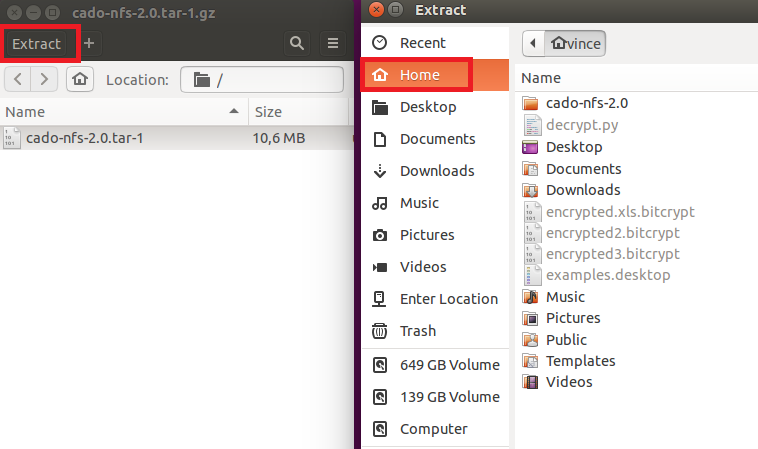

.tarアーカイブファイルをダウンロードします (.tarファイルは.rarまたは.zipファイルと非常によく似ています). それを開いて上部の[抽出]ボタンをクリックし、[ホーム]を選択するだけです。’ フォルダ. このように見えるはずです:

'ホームにすべてのファイルを抽出した後’ フォルダ, cado-nfsをコンパイルする必要があります. これをする, 別の端末を開いて入力します:

→cdcado-nfs-2.0

作る

これが設定された後, キークラッカーを実行する時が来ました. 重要–このプロセスは、完了するまでに数時間から数日かかる場合があります. cdcado-nfsターミナルでプロセスタイプを開始するには:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

プロセスが完了した後, 次のように表示されます:

→情報:完全な因数分解: すべての合計CPU/リアルタイム: hhhh / dddd

LongNumber1 LongNumber2

復号化されたキーを取得した後, 「decrypt.py」スクリプトに挿入する必要があります. これを行うには、テキストエディタでdecrypt.pyを開き、その一部を見つけます。:

→known_keys = { 多くの長い数字 }

2番目の括弧の前に追加する必要があります (「「}」) これらの行:

前のキー, 列, 開き括弧, LongNumber1, コンマ, LongNumber2, 閉じ括弧. このように見えるはずです:

→前のキー:(LongNumber1、LongNumber2)

これは1回だけ行う必要があることに注意してください. この後、ファイルをデコードする時が来ました. このタイプを行うには:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

このコマンドを実行すると、と呼ばれるファイルが作成されます “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

.clear拡張子を削除してファイルの名前を変更するだけで、すべての設定が完了します。. 他のファイルについてもこのプロセスを繰り返します. ただし、最初に、それらを復号化するための初期キーを見つける必要があることを忘れないでください. 今すぐ開くことができるはずです. これがあなたのために働くことを願っています.

方法 3: .VHDファイルタイプとデータ回復ソフトウェアの使用

この方法では、上記の方法のほとんどのファイルが返される可能性があります, 純粋に、暗号化されたファイルを復号化するための直接的な解決策を求めていないためです。これは、キーがない場合は不可能です。. 代わりに、ファイルを回復するために異なるアルゴリズムを使用します, それらを削除されたかのように扱う. さまざまなデータ回復プログラムで使用される多くのアルゴリズムの1つは、 分岐予測.

この方法を採用することにした理由は、最近のランサムウェアの大発生の犠牲者の多くがダルマランサムウェアであるためです。, 別の解読できないウイルス, 実際に復元することができました 90% この方法を使用してファイルの.

その主なコアコンピタンスは、ファイルを基本的にPC上の仮想ドライブパーティションである.VHDファイルタイプに変換することで利用できることです。. したがって、暗号化されたファイルをパーティションとして扱います. それで, このドライブを起動して、データ回復ソフトウェアを使用してパーティション自体をスキャンしてみることができます. 方法はそうではないかもしれません 100% 保証, しかし、一部のユーザーは、上記のものの中で最も成功していると報告しています. これがそのための指示です:

ステップ 1: 別のドライブまたはPCに.onion暗号化ファイルのコピーを作成してください:

ステップ 2: コピーを作成した後, .VHD形式のファイルを変換するツールをダウンロードする. 優れたツールの1つは、MicrosoftのVHD変換ソフトウェアです。. あなたはそれをダウンロードすることができます, 下のボタンをクリックして:

ステップ 3: 今, 復元するファイルの名前を.VHDファイル拡張子で変更してください. 例えば, ファイルが test.onion, test.vhdである必要があります

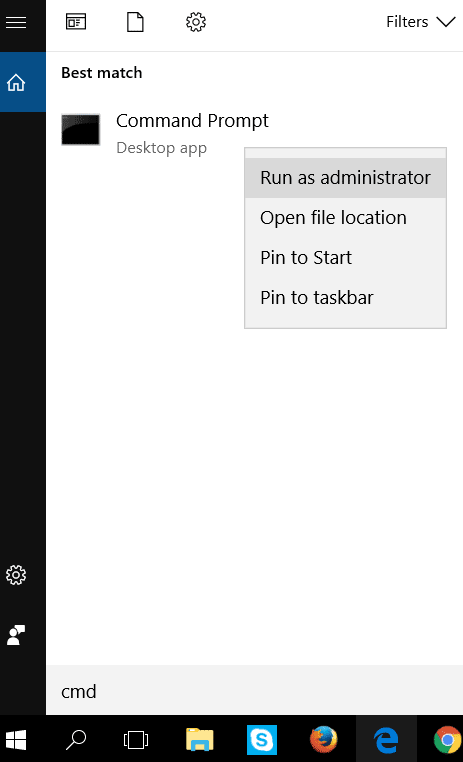

ステップ 4: ここで、以前にWindowsコマンドプロンプトからダウンロードしたVHDTOOLを実行する必要があります。. これをする, Windowsサーチで「cmd」と入力して右クリックし、「管理者として実行」を選択して、管理者としてWindowsコマンドプロンプトを実行します。.

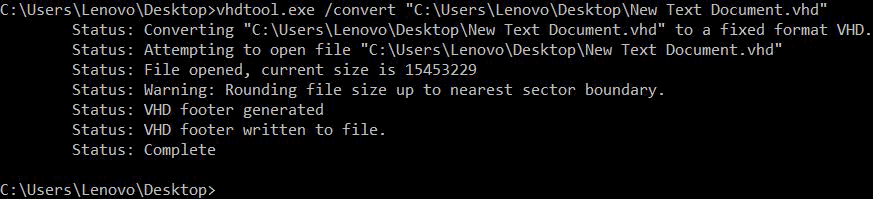

次に、次のコマンドをそのまま入力します:

→ CD {ファイルの場所, たとえばC:\Users Lenovo Desktop}

vhdtool.exe / convert “{ファイルの場所と名前はここに表示されます}“

最終結果は次の画像のようになります:

ステップ 5: ドライブをVHDに変換した後, 必ずコンピュータにマウントしてください. これをする:

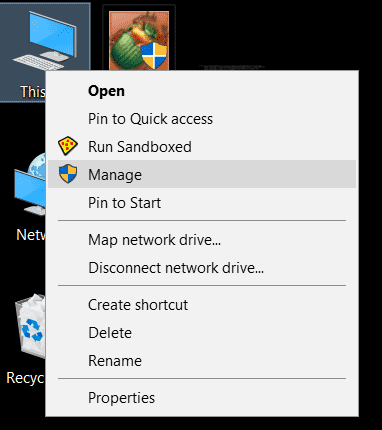

右クリック 私のコンピューター またはこのPCをクリックしてから “管理”

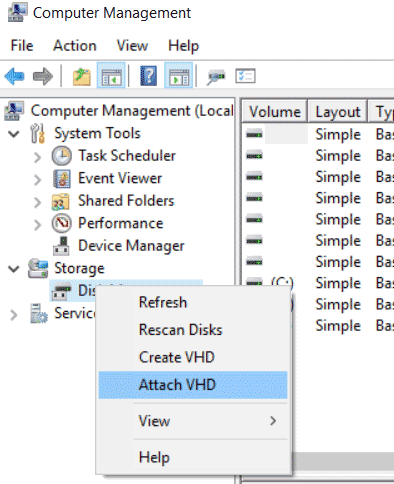

次に、右クリックします ディスク管理 その後、をクリックします VHDを接続する

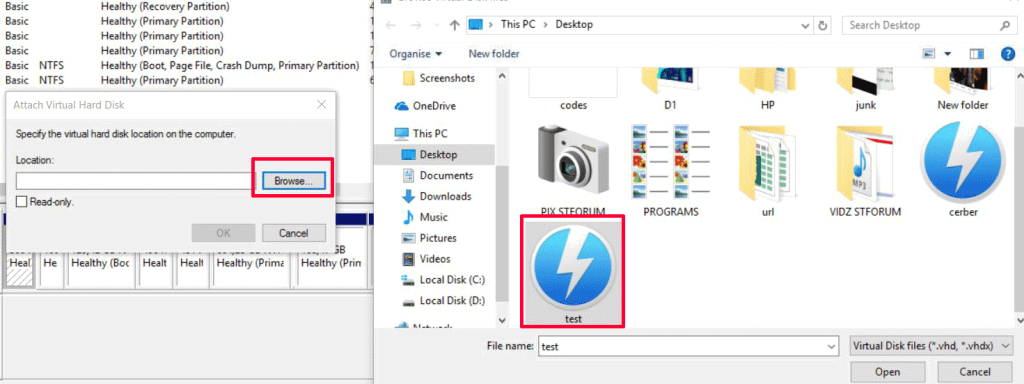

次に、をクリックします ブラウズ を見つけて開くためのボタン .vhdファイル

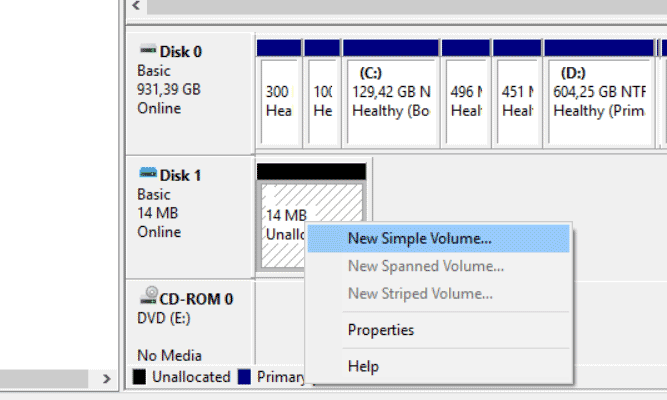

この後, ディスクを初期化する, 右クリック その上で、[新しいシンプルボリューム]をクリックします. この後、をクリックします 次 設定します:

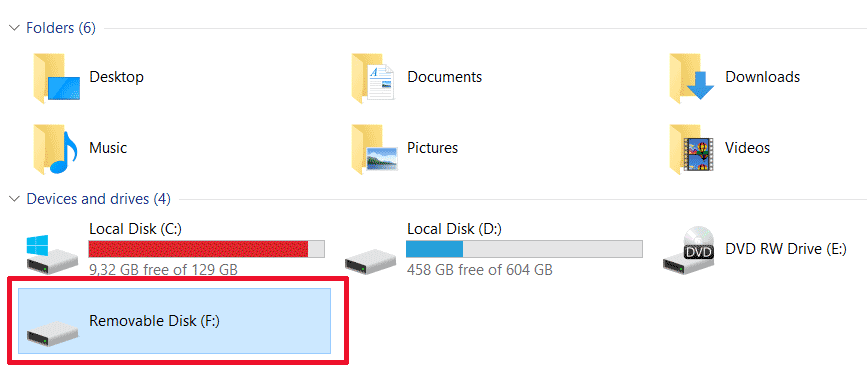

最後に, ボリュームは次のように表示されます:

ステップ 6: データ回復ソフトウェアを使用して.VHDイメージをダウンロードして回復します. ダウンロードする必要のあるデータ回復ソフトウェアは、「パーティション回復」オプションをサポートしている必要があります. これは、パーティションを回復できる複数のデータ回復プログラムの包括的なリストです。:

ワナDecrypt0r 2.0 結論と削除

どんな場合でも, 私たちはこのウイルスを調査し続け、利用可能な新しい手順で更新します. 私たちのブログ投稿をフォローし続けてください, この脅威に関する新しいアップデートについては、TwitterとGoogle Plus. また, 上記の方法で暗号化されたファイルを復元した場合は、必ずこのウイルスを削除してください。. これを行うには、WannaCryを削除する方法に関する説明ビデオをご覧ください。. また、ファイルを復元するためのいくつかの追加の方法が含まれています. これらは問題の直接的な解決策ではないことを覚えておいてください。このため、この記事とビデオに示されているすべての方法を自己責任で試すことをお勧めします。.

最も効果的な除去のために, マルウェア研究者は、被害者に高度なマルウェア対策ソフトウェアを使用するよう強く勧めています. それはワナDecrypt0rを確認します 2.0 脅威は完全に除去され、それによって与えられたすべてのダメージが元に戻されます. このようなソフトウェアをコンピュータにインストールすると、将来的にこのような脅威に対するリアルタイムの保護が大幅に向上します。.

ソフトウェアのフルバージョンを購入する前にスキャンを実行して、マルウェアの現在のバージョンがSpyHunterによって検出されることを確認することを強くお勧めします。.

- ステップ 1

- ステップ 2

- ステップ 3

- ステップ 4

- ステップ 5

ステップ 1: SpyHunterマルウェア対策ツールを使用してWannaCryをスキャンする

ランサムウェアの自動除去 - ビデオガイド

ステップ 2: Uninstall WannaCry and related malware from Windows

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

ステップ 3: レジストリをクリーンアップします, コンピューター上でWannaCryによって作成されました.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこにWannaCryによって作成されました. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

始める前に "ステップ 4", お願いします 通常モードで起動します, 現在セーフモードになっている場合.

これにより、インストールと SpyHunterを使用する 5 正常に.

ステップ 4: PCをセーフモードで起動して、WannaCryを分離して削除します

ステップ 5: WannaCryによって暗号化されたファイルを復元してみてください.

方法 1: Emsisoft の STOP Decrypter を使用する.

このランサムウェアのすべての亜種を無料で復号化できるわけではありません, しかし、研究者が使用する復号化機能を追加しました。これは、最終的に復号化されるバリアントで更新されることがよくあります。. 以下の手順を使用して、ファイルを復号化してみてください, しかし、それらが機能しない場合, 残念ながら、ランサムウェアウイルスの亜種は復号化できません.

以下の手順に従って、Emsisoft復号化ツールを使用し、ファイルを無料で復号化します. あなたはできる ここにリンクされているEmsisoft復号化ツールをダウンロードします 次に、以下の手順に従います:

1 右クリック 解読機でクリックします 管理者として実行 以下に示すように:

2. ライセンス条項に同意する:

3. クリック "フォルダーを追加" 次に、下に示すように、ファイルを復号化するフォルダを追加します:

4. クリック "復号化" ファイルがデコードされるのを待ちます.

ノート: 復号化機能の功績は、このウイルスで突破口を開いたEmsisoftの研究者に与えられます.

方法 2: データ復元ソフトウェアを使用する

ランサムウェア感染とWannaCryは、復号化が非常に難しい暗号化アルゴリズムを使用してファイルを暗号化することを目的としています. これが、直接復号化を回避してファイルの復元を試みるのに役立つ可能性のあるデータ回復方法を提案した理由です。. この方法はそうではないかもしれないことに注意してください 100% 効果的ですが、さまざまな状況で少しまたは大いに役立つ場合もあります.

リンクと上部のウェブサイトメニューをクリックするだけです, 選ぶ データ復旧 - データ回復ウィザード WindowsまたはMacの場合 (OSによって異なります), 次に、ツールをダウンロードして実行します.

WannaCry-FAQ

What is WannaCry Ransomware?

WannaCryは ランサムウェア 感染 - コンピュータにサイレントに侵入し、コンピュータ自体へのアクセスをブロックするか、ファイルを暗号化する悪意のあるソフトウェア.

多くのランサムウェア ウイルスは、高度な暗号化アルゴリズムを使用してファイルにアクセスできないようにします. ランサムウェア感染の目的は、ファイルへのアクセスを取り戻すために身代金の支払いを要求することです。.

What Does WannaCry Ransomware Do?

ランサムウェアは一般的に、 悪意のあるソフトウェア それは設計されたものです コンピュータまたはファイルへのアクセスをブロックするには 身代金が支払われるまで.

ランサムウェアウイルスも、 システムにダメージを与える, データの破損とファイルの削除, その結果、重要なファイルが永久に失われます.

How Does WannaCry Infect?

いくつかの方法で。WannaCryランサムウェアは送信されることでコンピュータに感染します フィッシングメール経由, ウイルスの付着を含む. この添付ファイルは通常、重要なドキュメントとしてマスクされています, お気に入り 請求書, 銀行の書類や航空券でも ユーザーにとって非常に説得力があるように見えます.

Another way you may become a victim of WannaCry is if you 偽のインストーラーをダウンロードする, 評判の低い Web サイトからのクラックまたはパッチ またはウイルスリンクをクリックした場合. 多くのユーザーが、トレントをダウンロードしてランサムウェアに感染したと報告しています.

How to Open .WannaCry files?

君は can't 復号化ツールなしで. この時点で, the .泣きたい ファイルは 暗号化. 特定のアルゴリズムの特定の復号化キーを使用して復号化した後でのみ開くことができます。.

復号化ツールが機能しない場合の対処方法?

パニックになるな, と ファイルをバックアップする. 復号化機能が復号化されなかった場合 .泣きたい ファイルが正常に, その後、絶望しないでください, このウイルスはまだ新しいので.

復元できますか ".泣きたい" ファイル?

はい, 時々ファイルを復元することができます. いくつか提案しました ファイルの回復方法 復元したい場合はうまくいく可能性があります .泣きたい ファイル.

これらの方法は決してありません 100% ファイルを取り戻すことができることを保証します. しかし、バックアップがある場合, 成功の可能性ははるかに高い.

How To Get Rid of WannaCry Virus?

このランサムウェア感染を除去するための最も安全な方法と最も効率的な方法は、 プロのマルウェア対策プログラム.

WannaCryランサムウェアをスキャンして特定し、重要な.WannaCryファイルに追加の害を及ぼすことなく削除します。.

ランサムウェアを当局に報告できますか?

コンピュータがランサムウェアに感染した場合, あなたはそれを地元の警察署に報告することができます. これは、世界中の当局がコンピュータに感染したウイルスの背後にいる加害者を追跡および特定するのに役立ちます.

下, 政府のウェブサイトのリストを用意しました, あなたが被害者である場合に備えて報告を提出できる場所 サイバー犯罪:

サイバーセキュリティ当局, 世界中のさまざまな地域でランサムウェア攻撃レポートを処理する責任があります:

ドイツ - Offizielles Portal der deutschen Polizei

アメリカ - IC3インターネット犯罪苦情センター

イギリス - アクション詐欺警察

フランス - Ministèredel'Intérieur

イタリア - ポリジアディスタト

スペイン - PolicíaNacional

オランダ - ポリティ

ポーランド - Policja

ポルトガル - PolíciaJudiciária

ギリシャ - サイバー犯罪ユニット (ギリシャ警察)

インド - ムンバイ警察 - サイバー犯罪捜査セル

オーストラリア - オーストラリアのハイテク犯罪センター

レポートは異なる時間枠で応答される場合があります, 地方自治体によって異なります.

ランサムウェアによるファイルの暗号化を阻止できますか?

はい, ランサムウェアを防ぐことができます. これを行う最善の方法は、コンピュータ システムが最新のセキュリティ パッチで更新されていることを確認することです。, 評判の良いマルウェア対策プログラムを使用する とファイアウォール, 重要なファイルを頻繁にバックアップする, をクリックしないでください 悪意のあるリンク または不明なファイルのダウンロード.

Can WannaCry Ransomware Steal Your Data?

はい, ほとんどの場合、ランサムウェア あなたの情報を盗みます. It is a form of malware that steals data from a user's computer, それを暗号化します, そしてそれを解読するために身代金を要求します.

多くの場合, the マルウェアの作成者 または攻撃者がデータを削除すると脅迫するか、 オンラインで公開する 身代金が支払われない限り.

ランサムウェアは WiFi に感染する可能性がある?

はい, ランサムウェアは WiFi ネットワークに感染する可能性があります, 悪意のあるアクターがそれを使用してネットワークの制御を取得できるため, 機密データを盗む, ユーザーをロックアウトする. ランサムウェア攻撃が成功した場合, サービスやデータの損失につながる可能性があります, 場合によっては, 経済的損失.

ランサムウェアに支払うべきか?

いいえ, ランサムウェア恐喝者に支払うべきではありません. それらに支払うことは犯罪者を助長するだけであり、ファイルまたはデータが復元されることを保証するものではありません. より良いアプローチは、重要なデータの安全なバックアップを取り、そもそもセキュリティに注意を払うことです.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, ハッカーがまだあなたのコンピュータにアクセスしている可能性があります, データ, またはファイルであり、それらを公開または削除すると脅迫し続ける可能性があります, あるいはサイバー犯罪に利用することさえあります. ある場合には, 彼らは追加の身代金の支払いを要求し続けるかもしれません.

ランサムウェア攻撃は検出できるか?

はい, ランサムウェアを検出可能. マルウェア対策ソフトウェアおよびその他の高度なセキュリティ ツール ランサムウェアを検出し、ユーザーに警告することができます マシン上に存在する場合.

ランサムウェアを確実に検出して防止できるように、最新のセキュリティ対策を常に最新の状態に保ち、セキュリティ ソフトウェアを最新の状態に保つことが重要です。.

ランサムウェア犯罪者は捕まりますか?

はい, ランサムウェア犯罪者は捕まります. 法執行機関, FBIなど, インターポールなどは、米国およびその他の国でランサムウェア犯罪者の追跡と訴追に成功している. ランサムウェアの脅威が増加し続ける中, 執行活動もそうです.

WannaCryリサーチについて

SensorsTechForum.comで公開するコンテンツ, このWannaCryハウツー除去ガイドが含まれています, 広範な研究の結果です, 特定のマルウェアを削除し、暗号化されたファイルを復元するためのハードワークと私たちのチームの献身.

このランサムウェアの調査はどのように行ったのですか??

私たちの研究は、独立した調査に基づいています. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そしてそのようなものとして, 最新のマルウェアとランサムウェアの定義に関する最新情報を毎日受け取ります.

さらに, WannaCryランサムウェアの脅威の背後にある研究は VirusTotal そしてその NoMoreRansomプロジェクト.

ランサムウェアの脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

以来、ランサムウェアとマルウェアの無料の削除手順を提供することに専念しているサイトとして 2014, SensorsTechForumの推奨事項は 信頼できる情報源にのみ注意を払う.

信頼できる情報源を認識する方法:

- 常に確認してください "私たちに関しては" ウェブページ.

- コンテンツ作成者のプロフィール.

- 偽の名前やプロフィールではなく、実際の人がサイトの背後にいることを確認してください.

- Facebookを確認する, LinkedInとTwitterの個人プロファイル.

マルウェアが暗号化/復号化に非対称キーを使用している場合、Sinfferは役に立ちません.

最初, uプロンプトをファイルコンテナフォルダに配置する必要があります, 2番目… カンマが本当に必要かどうかは気にしません.

あなたの経験を共有する!

基本的, Pythonをアクティブ化するには、ソフトウェアと

このコマンドを入力しようとしている場合は、ホームフォルダ内のプログラム

仕方 : )

また, この記事のスクリプトは、もともと同じRSAの組み合わせを使用する他のウイルス用に設計されたものであることをご存知でしょう, つまり、decrypt.pyスクリプトはRSA専用に設計されています. 次に、このキーを使用して、AESファイルを何らかの方法で復号化しようとします。. あなたが鍵を手に入れたら, 返信してください。できる限り最善の方法で支援します。.

PS: 復号化のためのPython用のGoogle.decrypt.pyスクリプト, さまざまなRSA強度のスクリプトがたくさんあります. このウイルスで使用されるRSA暗号化は 2048 残念ながらビット強度, 最強の厩舎

やあ

あなたの記事は素晴らしいですありがとう!

メソッドを再現しようとしました 1 あなたの記事の一部ですが、残念ながら私は身代金の暗号化部分またはバリアントしか持っていません. なんらかの方法で共有していただけませんか?? (連絡方法や連絡先がわからないので、ここに投稿します。) どうもありがとう