Andrei Costin (Eurecom), APOSTOLIS deeltjes (Ruhr-Universität Bochum), Aurelien Francillon (Eurecom) voerde een onderzoek tht onthult de kwetsbaarheid van vele COTS.

Andrei Costin (Eurecom), APOSTOLIS deeltjes (Ruhr-Universität Bochum), Aurelien Francillon (Eurecom) voerde een onderzoek tht onthult de kwetsbaarheid van vele COTS.

Een overwegend deel van de toekomstige hacks die ons te wachten betrekken het internet der dingen.

Eén van de studies, uitgevoerd door een groep Europese onderzoekers die gericht zijn op het ivd uitgevoerd, heeft vastgesteld dat de web-interfaces voor de gebruiker beheer van commerciële, massaproductie ingebedde apparaten zoals routers, VoIP-telefoons, en IP / CCTV-camera's, zijn heel kwetsbaar voor aanvallen.

De deskundigen getest ingebedde firmware afbeeldingen en web-interfaces voor bestaande kwetsbaarheden.

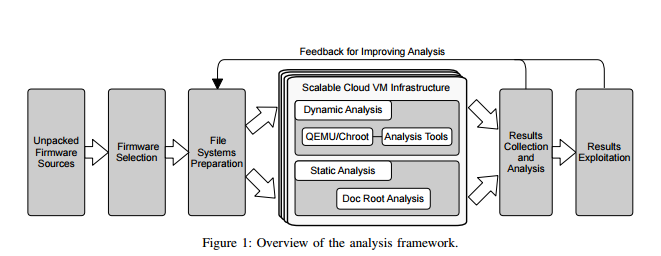

In hun paper, getiteld 'Geautomatiseerde Dynamic Firmware analyse op schaal: Een Case Study on Embedded Web Interfaces ', drie onderzoekers – Andrei Costin, Apostolis Zarras en Aurelien Francillon - presenteren de eerste volledig geautomatiseerde kader via dynamische firmware-analyse om geautomatiseerde bug openbaarmaking binnen ingesloten firmware beelden te bereiken. De wetenschappers hebben ook toegepast kader voor de veiligheid van embedded web-interfaces aanwezig in Commercial Off-the-shelf apparaten onderzoek (COTS) zoals routers, DSL / kabelmodems, VoIP-telefoons, IP / CCTV-camera's.

Unieke Framework Niet Betrouwbare op Vendor, Apparaat of Architecture

Een nieuwe methode is door het team van deskundigen dat niet afhankelijk is van de verkoper geïntroduceerd, apparaat of architectuur. Hun kader bestaat uit volledige systeem emulatie om de uitvoering van de firmware beelden bereiken in een software-only-omgeving (zonder fysieke embedded apparaten te betrekken).

De onderzoekers wilden niet fysieke apparaten die eigendom zijn van gebruikers te gebruiken, omdat deze praktijk ethisch verkeerd en zelfs illegaal zou worden beschouwd. Analyseerden de onderzoekers ook de web-interfaces binnen de firmware via statische en dynamische gereedschappen. Wat is van cruciaal belang over hun studie en de methodologie is het is vrij uniek in zijn aard.

Enkele statistieken

Tijdens de case study, 1925 firmware beelden van 54 leveranciers werden getest en 9271 kwetsbaarheden werden bekendgemaakt in 185 van hen. Ongeveer 8 procent van de embedded firmware beelden opgenomen PHP-code in hun server-side, en had ten minste één fout. De firmware beelden vertegenwoordigde een totaal van 9046 beveiliging gerelateerde problemen, zoals:

- Cross-site scripting;

- File manipulatie;

- Commando injectie gebreken.

Dynamic Security Testing Gedaan op 246 Webinterfaces

Hier zijn de resultaten:

- 21 firmware pakketten zijn kwetsbaar beweerde injectie commando.

- 32 werden geacht door XSS gebreken.

- 37 waren kwetsbaar voor CSRF (kruis- site request forgery) aanvallen.

Helaas, zoals opgemerkt door het onderzoeksteam, een overwegend aantal van de fabrikanten zijn niet geïnteresseerd in het investeren tijd en middelen in het verbeteren van de veiligheid van hun apparaten '. Niettemin, op een gegeven moment, leveranciers moeten zich richten op alle veiligheidsgerelateerde onderwerpen in hun producten. Met de groei in populariteit van het internet van de dingen, kwaadaardige coders zal zeker gericht op kwetsbare systemen en apparaten.

Het goede nieuws is dat de onderzoekers niet van plan op te geven hun kwetsbaarheid-onthulling activiteiten:

'We zijn van plan om te gaan met het verzamelen van nieuwe gegevens en de uitbreiding van onze analyse om alle firmware-beelden die we kunnen gebruiken in de toekomst. Verder willen we ons systeem uit te breiden met meer geavanceerde dynamische analyse technieken die een meer diepgaande studie van kwetsbaarheden binnen elk beeld firmware mogelijk te maken. '