Denk aan de Astaroth Trojan? Beschouwd als een van de meest onopvallende stukjes informatie-stelende malware, Astaroth blijft evolueren in zijn laatste aanvallen.

Volgens een nieuw rapport van Cisco Talos, de malware heeft twee belangrijke updates gekregen.

Dit is slecht nieuws, als de Astaroth Trojan is al in staat tot anti-analyse en anti-sandbox om detectie en analyse door cyberbeveiligingsonderzoekers te voorkomen.

Het is bekend dat Astaroth zich richt op Braziliaanse gebruikers, en blijkbaar, het blijft dit doen bij de laatste gedetecteerde aanvallen. De Trojan heeft de COVID-19 pandemie als lokmiddel. De nieuwe toevoegingen aan de kwaadaardige code omvatten:

- Complex doolhof van verduistering en anti-analyse / ontwijkingstechnieken geïmplementeerd door Astaroth remmen zowel detectie als analyse van de malware-familie.

- Creatief gebruik van YouTube-kanaalbeschrijvingen voor gecodeerde en gecodeerde commando- en controlecommunicatie (C2) uitgevoerd door Astaroth.

Hoe worden de nieuwe Astaroth-aanvallen uitgevoerd??

De verspreiding van de Trojan is gebaseerd op het verzenden van kwaadaardige e-mailberichten (phishing). De nieuwste campagnes gebruiken het coronavirus (COVID-19) pandemie als een truc om gebruikers te verleiden het e-mailbericht te openen. Omdat de malware zich richt op Braziliaanse gebruikers, de e-mails zijn in het Portugees geschreven.

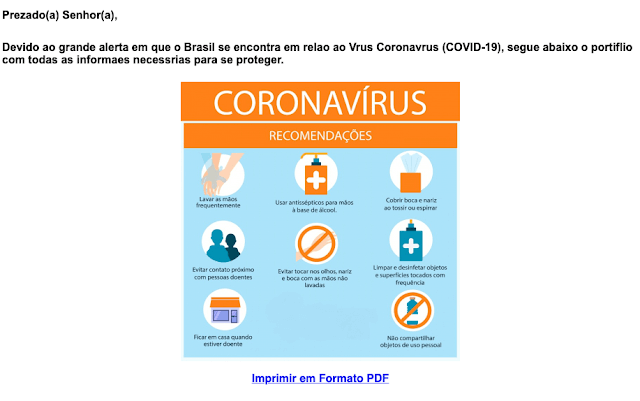

Hier is een voorbeeld van zo'n e-mail:

Wat zegt de e-mail? De aankondiging gaat over de distributie van ademhalingstoestellen die nodig zijn om coronaviruspatiënten te behandelen. De e-mail bevat ook een reeks aanbevelingen in de vorm van een gekoppeld PDF-bestand. Natuurlijk, deze links zijn er alleen om potentiële slachtoffers om te leiden naar door hackers bestuurde servers.

Zodra de gebruiker op de schadelijke link in de e-mail klikt, ze worden omgeleid naar een server die wordt beheerd door de bedreigingsactoren. De initiële payload van de operatie is een ZIP-bestand met LNK-link van Google-infrastructuur, onthult de analyse van Cisco Talos.

Andere details van de laatste Astaroth-campagne zijn onder meer:

- Meerdere niveaus van verduistering geïmplementeerd vóór LoLBins (ExtExport / Bitsadmin) gebruikt voor verdere infectie.

- Uitgebreide anti-analyse / ontwijkingscontroles gedaan voordat de Astaroth-lading werd afgeleverd.

- Gecodeerde en gecodeerde C2-domeinen uit YouTube-kanaalbeschrijvingen.

Astaroth gebruikt YouTube-kanaalbeschrijvingen

Zoals reeds opgemerkt, een van de interessantere toevoegingen aan de nieuwste Astaroth-campagne is het gebruik van YouTube-kanaalbeschrijvingen. Deze truc maakt deel uit van "een redundant C2-mechanisme met zowel primaire als secundaire C2-infrastructuur":

De belangrijkste manier waarop de malware communiceert met C2-servers is door het ophalen van C2-domeinen met behulp van YouTube-kanaalbeschrijvingen. De aanvallers hebben een reeks YouTube-kanalen opgezet en gebruiken de kanaalbeschrijvingen om een lijst met C2-domeinen op te stellen en te communiceren waarmee de knooppunten in het botnet moeten communiceren om aanvullende instructies en updates te verkrijgen.

Ten slotte…

Met opzet, Astaroth is "pijnlijk om te analyseren,”Cisco Talos zegt. De malware wordt steeds geavanceerder, services zoals YouTube toevoegen om de commando- en controle-infrastructuur te verbergen.