Ontduiking van detectie mechanismen die door beveiligingsbedrijven is altijd een doel voor cybercriminelen geweest. En het lijkt erop dat ze een nieuwe manier om deze inspanningen te verbeteren hebben gevonden. De nieuwe methode is gebaseerd op SSL / TLS handtekening randomisatie, en krijgt de naam cipher stunting.

Cipher Stunting - hoe werkt het?

De nieuwe techniek werd waargenomen door onderzoekers van Akamai die hun bevindingen presenteerden in een blogpost. De cipher dwerggroei techniek is uitgegroeid tot een “groeiende bedreiging”Aangezien het eerst ontstaan in het begin van 2018. Kort gezegd, cybercriminelen randomizing SSL / TLS handtekeningen in hun poging om detectie te vermijden.

"In de afgelopen maanden, aanvallers zijn geweest knoeien met SSL / TLS handtekeningen op een schaal die nooit eerder gezien door Akamai", de onderzoekers opgemerkt.

De TLS vingerafdrukken die Akamai waargenomen voor Cipher Stunting in de tienduizenden kon worden gerekend. Kort na de eerste waarneming, die tellen ballooned miljoenen, en toen pas sprong naar miljarden.

Specifieker, van 18,652 verschillende vingerafdrukken wereldwijd waargenomen door Akamai in augustus 2018, na TLS knoeien campagnes voor het eerst begon te zien zijn in het begin van september vorig jaar, het aantal bereikte de duizelingwekkende 255 miljoen exemplaren in oktober. De stijging kwam na een reeks van aanvallen tegen luchtvaartmaatschappijen, bank, en dating websites, die vaak doelwitten voor referenties vullen aanvallen en inhoud schrapen. Deze nummers later groeide uit tot 1,355,334,179 miljard gevallen gedetecteerd bij de eind februari 2019.

Waarom is vingerafdrukken belangrijk?

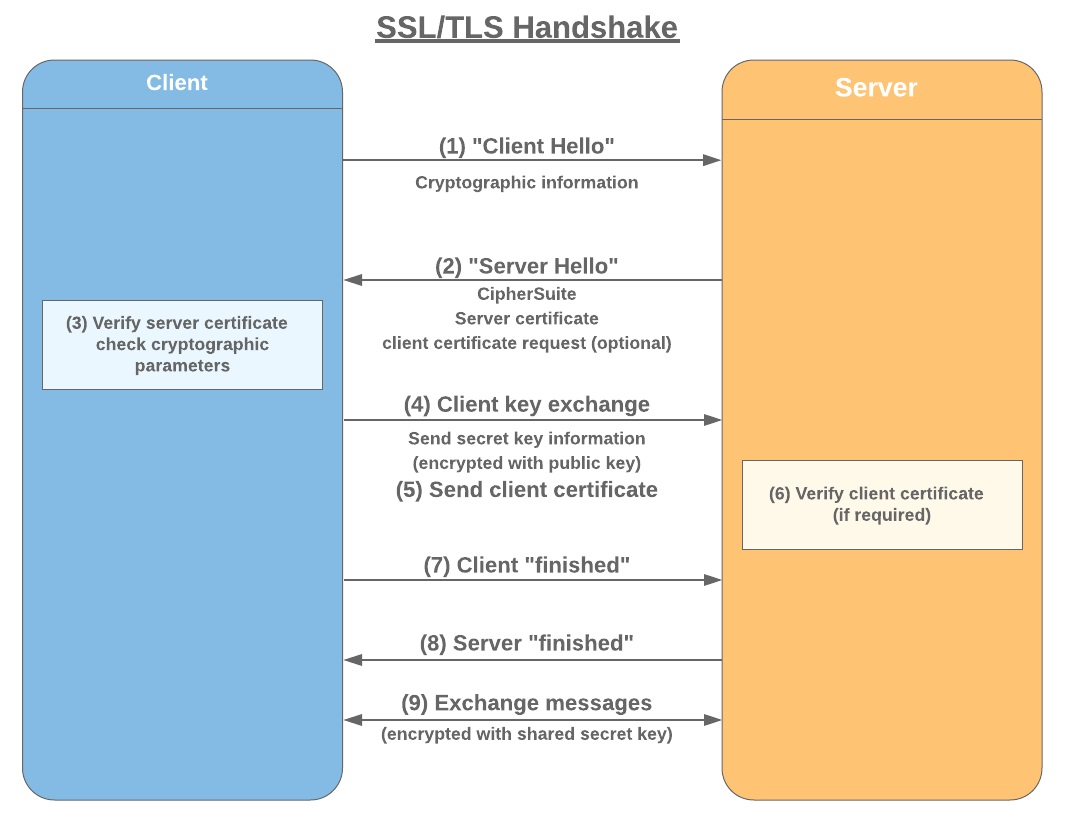

Het observeren van de manier waarop klanten gedragen tijdens de oprichting van een TLS-verbinding is gunstig voor vingerafdrukken doeleinden, zodat we kunnen onderscheid maken tussen aanvallers en legitieme gebruikers. Toen we voeren fingerprinting, we streven ernaar om onderdelen van de onderhandelingen die door alle clients selecteren. In het geval van SSL / TLS-onderhandelingen, de ideale component voor het nemen van vingerafdrukken van de ‘Client Hallo’ boodschap die via duidelijke tekst wordt verzonden, en is verplicht voor elke handshake.

Het belangrijkste doel van het nemen van vingerafdrukken om onderscheid te maken tussen legitieme klanten en imitators, proxy en gedeelde IP-detectie, en TLS terminators.

Het zou genoteerd moeten worden dat "het verkeer waargenomen duwen veel van de TLS verandert met Client Hallo kwam uit schrapers, zoeken en vergelijken bots."

In augustus 2018, Akamai waargenomen 18,652 verschillende vingerafdrukken wereldwijd (0.00000159% van alle potentiële vingerafdrukken). Een aantal van deze vingerafdrukken zijn aanwezig in meer dan 30% van alleen al het internetverkeer, en meestal toegeschreven gemeenschappelijke en besturingssysteem TLS client stapels. Destijds, er was geen bewijs van enige knoeien met Cliënt Hallo of een andere vingerafdruk component.

Dingen veranderd in september 2018, wanneer de onderzoekers voor het eerst opgemerkt TLS sabotage uitgevoerd via cipher randomisatie tussen verschillende verticals uitgevoerd. En zoals al eerder genoemd in het artikel, tegen het einde van februari TLS geknoei sprong bijna 20% aan 1,355,334,179 miljard.

Deze groei maakt het vermogen om diep inzicht in het verkeer op het internet is belangrijker dan ooit, concludeerden de onderzoekers.