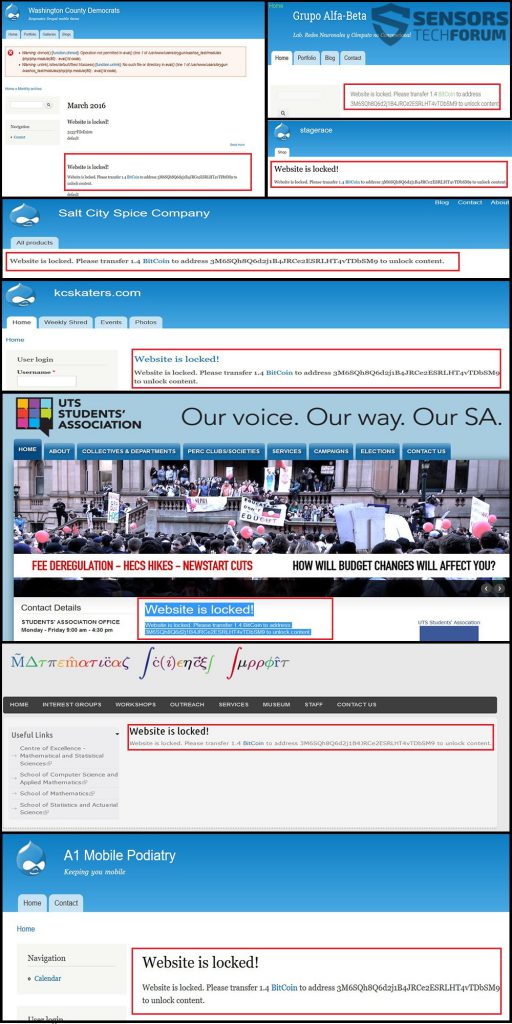

"Website is gesloten. Gelieve te dragen 1.4 Bitcoin te 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 pakken om content te ontsluiten. "- Dit bericht is wat de gebruikers en website-uitgevers te zien na een website wordt aangevallen met deze vervelende web ransomware. Het is gemeld door malware onderzoekers om te profiteren van de open source Drupal content management software. De ransomware vergrendelt de gehele database van de website beperken van toegang tot de gebruikers en de beheerders van de website. Om toegang te krijgen terug naar de site, Drupal Ransomware eisen 1.4 BTC, die ongeveer 630 USD als losprijs payoff.

"Website is gesloten. Gelieve te dragen 1.4 Bitcoin te 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 pakken om content te ontsluiten. "- Dit bericht is wat de gebruikers en website-uitgevers te zien na een website wordt aangevallen met deze vervelende web ransomware. Het is gemeld door malware onderzoekers om te profiteren van de open source Drupal content management software. De ransomware vergrendelt de gehele database van de website beperken van toegang tot de gebruikers en de beheerders van de website. Om toegang te krijgen terug naar de site, Drupal Ransomware eisen 1.4 BTC, die ongeveer 630 USD als losprijs payoff.

bedreiging Samenvatting

| Naam | "Drupal" Ransomware |

| Type | SQL Ransomware |

| Korte Omschrijving | De ransomware voert een SQL Injection waarna de gebruiker uit zijn databank kan vergrendelen en vragen om losgeld van 1.4 BTC. |

| Symptomen | Bestanden op de database kan worden versleuteld en ontoegankelijk. Een losgeld nota verschijnt op de pagina's van de website. |

| Distributie Methode | gerichte aanval |

| Gebruikerservaring | Word lid van onze forum om Bespreek Drupal Ransomware. |

“Drupal” Ransomware en hoe werkt het infecteren

Dit ransomware maakt gebruik van een techniek die een van de meest toegepaste versus slecht ontworpen websites blijft - een SQL injectieaanval. Het is zeer effectief, vooral omdat het direct aanvallen van de databank. De aanval wordt uitgevoerd door aanvallers in verschillende fasen:

Stadium 1: Gericht op een site.

Dit is waarschijnlijk de belangrijkste fase, omdat de uitkomst van de infectie hangt ervan af. De hackers die ervaring hebben met SQL-injecties zijn zeer van bewust dat ze een website die niet zo goed ontwikkeld moet kiezen, vooral security wise.

Omdat targeting een site is een langdurig proces kostbaar, experts van Udemy`s Blog hebben gemeld dat hackers gebruik van een techniek genaamd Google Dorking. Het is een filtering van websites, op basis van specifieke criteria die ze zoeken, vergelijkbaar met hoe sommige spam bots richten op websites.

Klik op de afbeelding hieronder om enkele recente zien (op het moment van schrijven) voorbeelden van het gebruik van Google “Dorking” naar resultaten op basis van verschillende criteria:

Bron: Exploit-DB`s Google Hacking Database

Bron: Exploit-DB`s Google Hacking Database

Google Dorking kan ook worden gebruikt voor de volgende filterbeurten:

- Kwetsbaarheden en kwetsbare bestanden.

- Steunpunten waarmee hackers om toegang tot directories van onbeveiligde webservers te krijgen.

- Sites met gevoelige directories.(of geheime degenen)

- Kwetsbare servers - servers met specifieke kwetsbaarheden die het meest waarschijnlijk het type van Dorking die door dit ransomware.

- Foutmeldingen.

- Netwerk of de kwetsbaarheid van data.

- Verschillende Online Devices.

- Web Server Information.

- Bestanden die gebruikersnamen in hen hebben.(Alleen)

- wachtwoordbestanden.

Er kunnen ook andere informatie die te vinden zou kunnen met behulp van deze methode.

Na de hackers een lijst van verschillende websites een bladwijzer hebt om aan te vallen, ze beginnen ze te sorteren door te zoeken naar kwetsbaarheden in hen. Dit kan gebeuren door simpelweg een apostrof toe te voegen na een index pagina van een website, bijvoorbeeld:

→ Website.com/index.html'

Als deze website retourneert een SQL-fout, dan is het kwetsbaar voor injectieaanval.

Stadium 2: Uitvoeren van de SQL Injection

Dit type aanval gaat verzamelen SQL informatie over de SQL-database zelf, zoals proberen te raden hoeveel kolommen heeft. Hierna, dergelijke informatie kan worden gebruikt om een opdracht die direct op de index kan worden getypt. Vanaf daar, de cyber-criminelen kunnen een andere tactiek gebruiken, afhankelijk van wat ze willen doen.

Wat de “Drupal” Aanvallers hebt het waarschijnlijkst Done

De aanvallers kunnen zijn gebruikt kwaadaardige SQL injection toegang tot specifieke informatie die hen toegang verleend tot de gehele databank te krijgen. Vanaf daar, ze kunnen ofwel versleuteling van de bestanden zijn uitgevoerd of kunnen direct gekopieerd van de inhoud van de site op hun server. Hoe dan ook, ze laten de volgende bericht op verschillende geïnfecteerde websites:

Deze websites wijzen op een zeer zorgvuldig geplande aanval die gericht zijn op specifieke kwetsbaarheden van SQL-databases die verband houden met websites met behulp van Drupal.

“Drupal” Ransomware - Conclusie, Database herstellen, and Prevention

Als je een slachtoffer van deze vervelende aanval zijn geworden, heeft u verschillende opties:

- Om de bestanden te herstellen als u een back-up van uw database ergens.

- Om contact op met de leverancier van uw hosting en vragen om back-ups die zij kunnen hebben op uw website.

- Om een data recovery specialist inhuren om u te helpen vast te stellen of de bestanden nog in de database en als ze kunnen worden gedecodeerd als gecodeerd met een cijfer.

Hoe dan ook, dit is niet een cyber-bedreiging die dwazen rond. Gezien het soort gegevens dat het codeert, kunnen we zien dergelijke aanvallen op grotere schaal in de toekomst. Dit is een van de redenen waarom we adviseren TEGEN betaling van losgeld aan cyber-criminelen.

Het is ook een goede gewoonte om een betrouwbare anti-malware tool als u werkt op een gecompromitteerde website, omdat de criminelen malware instellingen hebt ingesteld op andere apparaten die gebruik van de website infecteren.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter