Dit artikel is bedoeld om u te helpen verwijderen van de Gruxer ransomware infectie en het herstel van de AES versleutelde bestanden door deze ransomware virus.

Een ransomware infectie onder de naam GruxEr Er is gemeld dat de bestanden op de computers het infecteert versleutelen en vervolgens te eisen een losgeld van $250 in BitCoin van de slachtoffers om de bestanden terug te krijgen. Het virus is aangetroffen bij het begin van mei 2017 en het is gemeld aan schade aanrichten sindsdien. Het zet een losgeldnota die slachtoffers vraagt niet af te sluiten hun computer of anders worden de bestanden permanent verloren. In het geval dat uw computer is geïnfecteerd door de GruxEr ransomware bedreiging, moet u het volgende artikel te lezen grondig te leren hoe om het te verwijderen van uw computer en het herstel van bestanden versleuteld door deze infectie. Worden geadviseerd om het even wat in dit artikel gesuggereerd proberen en het is instructies uitsluitend op eigen risico!

GruxEr Ransomware - How Does It Spread

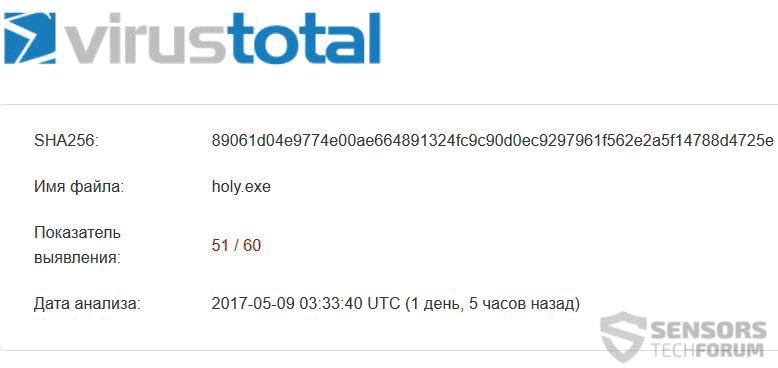

De verdeling van GruxEr ransomware is gemeld in meerdere verschillende methoden die moeten worden uitgevoerd. De primaire methoden daarvan is via het verspreiden van een Trojan-type uitvoerbare via nep-updates, spelpatches, key generators of andere online file sharing services. Het uitvoerbare van GruxEr ransomware gedetecteerd onderstaande worden:

Zodra de kwaadaardige uitvoerbare van GruxEr ransomware is geopend, het virus daalt meerdere bestanden op de computer van het slachtoffer, voornamelijk gevestigd in% Temp% directory. De bestanden worden gerapporteerd aan de volgende naam hebben:

- GRUXER.EXE

- TEARS.EXE

- WORM.EXE

Een van de bestanden hints van een mogelijke wijze van het verspreiden van het GruxEr ransomware via een worm infectie, hetgeen bijzonder gevaarlijk. De belangrijkste reden hiervoor is dat wormen in tegenstelling tot andere malware automatisch kunnen zich vanaf een computer naar computer via open poorten van het netwerk of automatisch gegenereerde verzoeken.

GruxEr Ransomware - In Depth Analysis

Verondersteld om de te gebruiken HiddenTear broncode voor het coderen van bestanden, genaamd Tears, begint het virus zich in eerste instantie naar het scherm van de computer van de gebruiker te blokkeren met behulp van de GRUXER.EXE module. De geblokkeerde scherm heeft de volgende losgeldnota:

uw documenten, foto's, databases en andere belangrijke bestanden zijn versleuteld met de sterkste encryptie die de mens. En is beveiligd met een unieke sleutel, gegenereerd voor deze computer. De private decryptie sleutel is opgeslagen op een geheime Internet server en niemand kan uw bestanden decoderen totdat je betalen om uw sleutel te krijgen.

Je moet betalen $250 in Bitcoin de Bitcoin adres below.If u niet beschikt over Bitcoin bezoek de site Localbitcoins en de aankoop $250 USD waarde van Bitcoin. Binnen 2 notulen van recieveing uw betaling, een geautomatiseerde bot zal uw computer te sturen uw persoonlijke decryptiesleutel.

Je hebt 72 uur om de betaling in te dienen. Als u niet over het geld te sturen binnen de voorgeschreven termijn, al uw bestanden permanent worden versleuteld en niemand zal ooit in staat zijn om ze te herstellen.

Hierna, de GruxEr virus versleutelt de bestanden op de besmette computer en het is laatste fase is om te blijven verspreiden door een .JPG infectie worm, via de WORM.EXE module. Dit infector zoekt naar JPG-bestanden en herschrijft het begin van de bestanden met behulp van PNG-bestand architectuur.

GruxEr Ransomware - Encryption Process

Het proces van het versleutelen van bestanden wordt uitgevoerd via de TEARS.EXE module. Wanneer deze is geactiveerd, het begint met de AES-encryptie-algoritme dat een ontsleutelingssleutel achteraf genereert toe te passen. De bestanden die het virus kunnen gericht worden verondersteld om de volgende typen zijn:

→ "PNG .PSD .pspimage .TGA .THM .TIF .TIFF .YUV .AI EPS .PS .SVG .indd .pct .PDF .xlr XLS XLSX .accdb .DB .DBF MDB .PDB .SQL APK .app BAT .cgi .COM .EXE .gadget .JAR PIF wsf .dem .gam NES .ROM .SAV CAD bestanden DWG DXF GIS Files .GPX .KML .KMZ .ASP .aspx .CER .cfm .CSR .CSS HTM HTML .JS .jsp .PHP .rss .xhtml. DOC .DOCX .LOG .MSG .odt .pagina .RTF .tex TXT .WPD .WPS CSV .DAT .ged .KEY .KEYCHAIN .PPS .PPT .PPTX ..INI PRF-gecodeerde bestanden .HQX .mim .uue .7z .cbr .deb GZ .pkg .RAR .rpm .sitx .TAR.GZ ZIP .ZIPX BIN .CUE .DMG .ISO .MDF dress.Toast .VCD SDF .tar .TAX2014 .TAX2015 .VCF .XML Audio files .AIF .IFF .M3U .M4A .MID .MP3 .mpa WAV WMA Videobestanden .3g2 .3GP .ASF .AVI FLV .m4v .MOV .MP4 .MPG .RM SRT .SWF .VOB .WMV 3D .3 dm .3DS .MAX .OBJ R.BMP .dds .GIF .JPG ..CRX .plugin .FNT .fon .otf .TTF .CAB .CPL .CUR .DESKTHEMEPACK DLL .dmp drv .icns .ICO LNK .SYS .CFG "Bron:fileinfo.com

Nadat het versleutelt bestanden op de geïnfecteerde computers, het virus kan de volgende tekst toe te voegen in hun strings:

“Files is gecodeerd met verborgen traan

Stuur me een aantal Bitcoins of kebab

En ik heb ook een hekel nachtclubs desserts, dronken.”

Gelukkig bestanden versleuteld door deze ransomware virus kan decryptable zijn, omdat het deel uitmaakt van de verborgen scheur ransomware virussen. Maar eerst, is het zeer belangrijk om de bestanden die kwaadaardige zijn van uw computer en het register voorwerpen en andere instellingen te verwijderen. Om dit te doen, raden wij u aan de aanwijzingen hieronder te volgen.

Verwijderen GruxEr Ransomware

Voordat smeken om GruxEr verwijderen van uw computer, raden we u aan de gecodeerde bestanden uitpakken. Echter, de ransomware voegt een lockscreen via de GRUXER.EXE module. En wat erger is, is dat het virus waarschuwt u dat de bestanden permanent verloren gaan als de computer is uitgeschakeld. Dit wordt verondersteld om een scareware boodschap, maar we adviseren niet te vertrouwen op deze informatie.

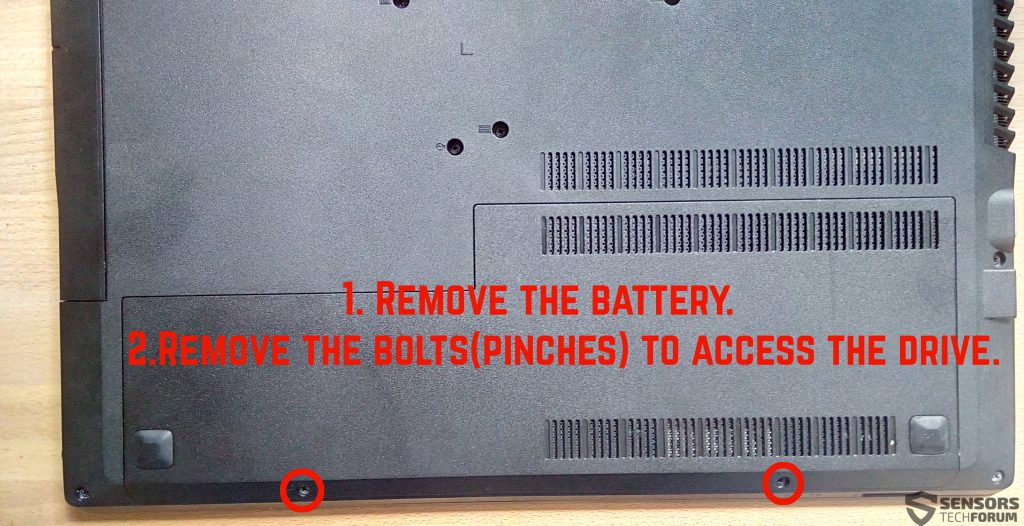

De beste manier van handelen is de computer uit te schakelen door middel van geweld, door door de spanning te, of het via de voeding of batterij (laptop). Dan, adviseren wij naar aanleiding van de hieronder genoemde stappen:

1. Download een live besturingssysteem op uw computer die laarzen uit een flash drive. Zorg ervoor dat de live-besturingssysteem is Windows en heeft wat bekend staat als AntiWinLocker welke mappen van Windows ontsluit als er vanaf een live-OS en omzeilt gebruikersaccounts. Een van die live-Windows besturingssystemen heet Windows 7 LiveCD [Xemom1]. U vindt het op veel torrent sites.

2. Installeer de live-OS op een flash drive via software, zoals Rufus. Als u problemen ondervindt bij het gebruik rufus, kunt u de instructies op te volgen ons forum. Gebruik een veilige PC, niet degene die je zojuist uitgeschakeld.

3. De laatste stap is om Volg deze instructies om uw computer op te starten zonder risico. Dit kan gebeuren als je verwijdert het harde schijf en voeg het bij een andere veilige PC, zodat u toegang tot de versleutelde bestanden en kopieer ze naar de veilige PC.

Wij geven de voorkeur om u de “hands-on benadering” te geven, omdat het minder ingewikkeld en kan iedere Windows login-scherm te omzeilen, etc. Maar om dit te laten werken, zult u de volgende gereedschappen nodig:

Nu is het tijd om aan de slag om zaken. voordat u begint, in gedachten houden dat zelfs als je een desktop PC, de instructies verschillen niet veel, omdat dezelfde principes worden toegepast. We hebben besloten om deze instructies voor laptops uitvoeren omdat zij het meest op grote schaal worden verspreid onder andere pc's.

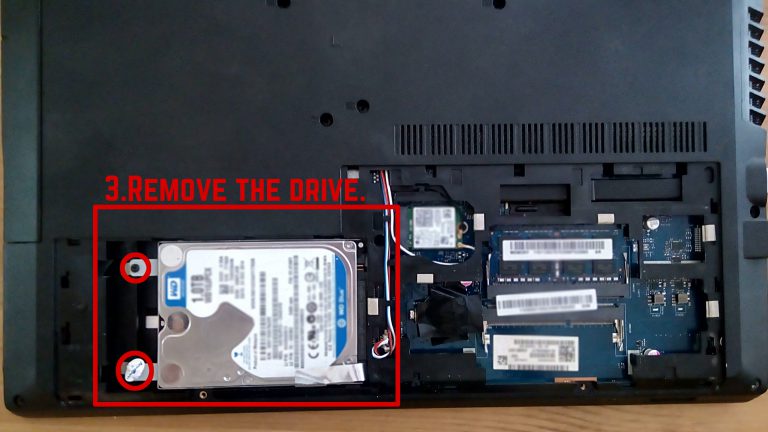

Stap 1: Verwijder de batterij van uw laptop en draai de schroeven van het naar de harde schijf te verwijderen, zoals de foto's hieronder scherm:

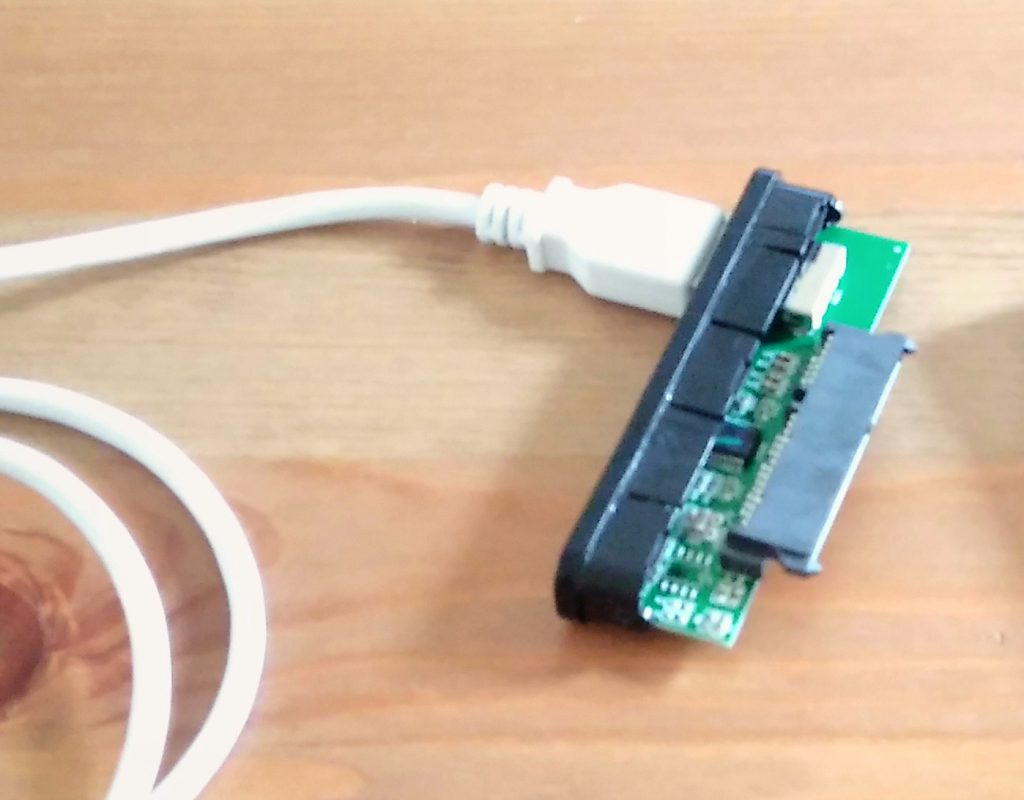

Stap 2: Zorg ervoor dat de module met SATA conversie boord en de haven te halen en plaats de SATA-schijf erin.

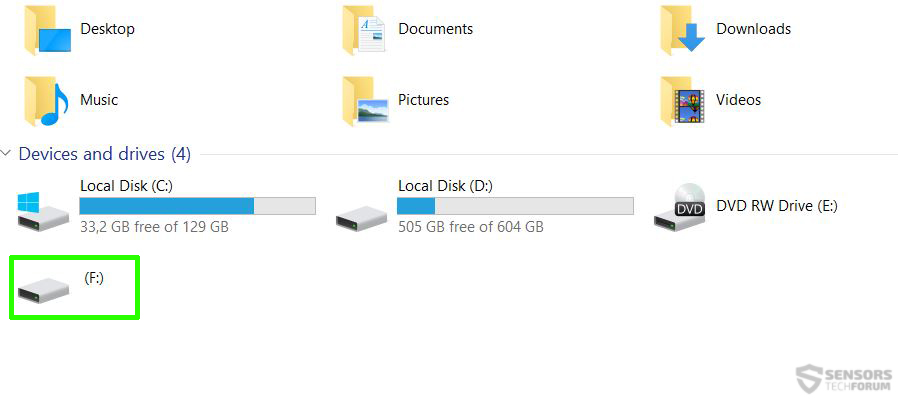

Stap 3: Sluit de schijf aan op uw computer. Het moet worden weergegeven als een “Verwisselbare schijf” of “Local Drive” met een stationsletter anders dan je originele schijven. (ex. G:, En:, F:)

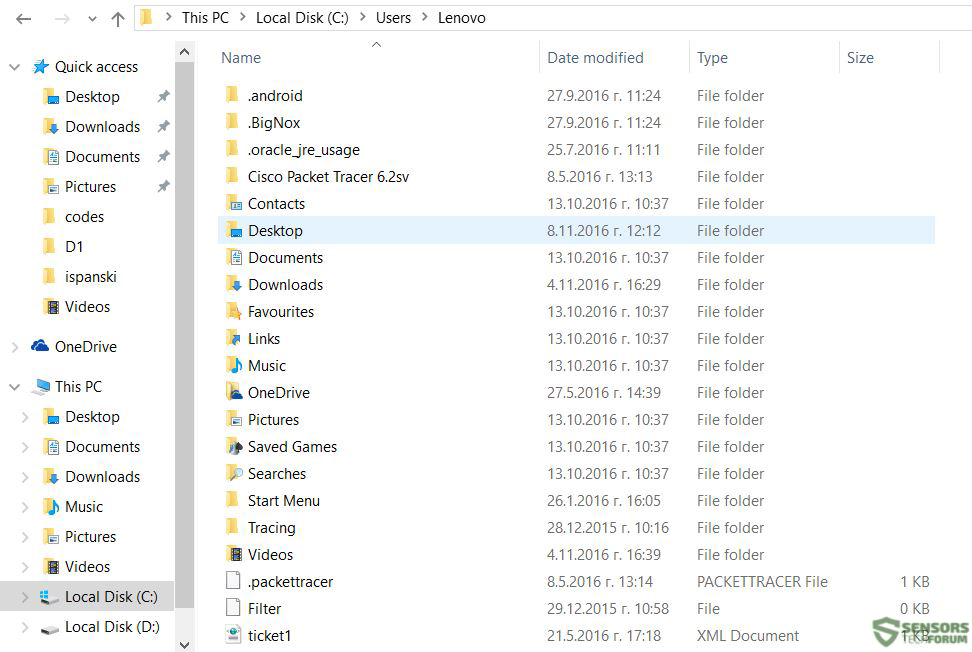

Stap 4: Kopieer uw bestanden. Nu alles wat overblijft is voor u om uw bestanden, afhankelijk van waar ze zich bevinden. Als uw drive beschikt over twee partities, u zult dit zien als twee verwisselbare schijven aangesloten op uw computer. In het geval dat al je belangrijke bestanden te bewaren u in slechts één partitie, en kan ze niet vinden op de primaire schijf, je moet gaan naar de volgende locatie voor toegang tot je profiel:

Er moet je in staat zijn om alle mappen van uw profiel te zien:

Nadat dit gedaan, raden wij u aan de bestanden op een externe harde schijf of beter te kopiëren - schrijf ze op een schijf, zodat ze veilig zijn en niet te wijzigen door een malware of crashes die zich kunnen voordoen op uw computer.

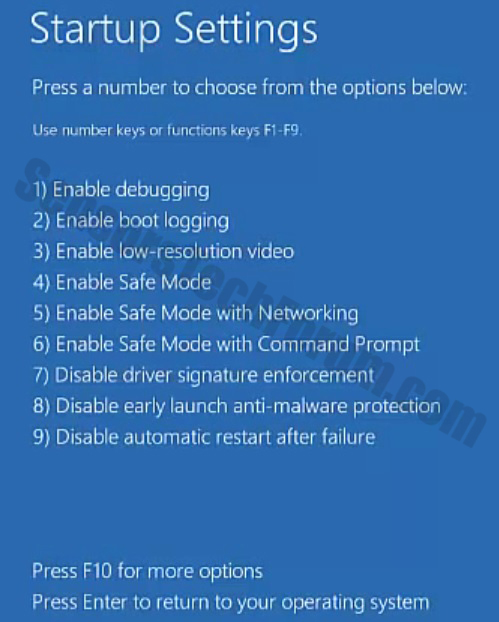

Dan, kunt u uw computer opstarten in de veilige modus en veilig verwijderen van het virus bestanden, door de instructies beneden. Malware onderzoekers adviseren om de Lockscreen eerste verwijderen, door het plaatsen van de string Screensaver:

HKCU Control Panel Desktop

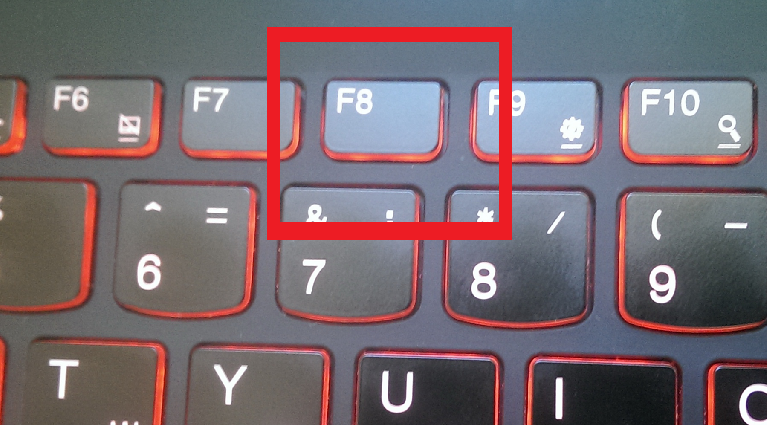

Om het Windows-register-editor te openen, eerste keer opstarten in de veilige modus:

Houd dan de WIN + R ingedrukt en in het vak typRegedit. Van het is zoekbalk in de rechterbovenhoek, U kunt het register tekenreeksnamen typt voor de screensaver. Als u het verwijdert, je kan het lockscreen te verwijderen.

Dan kunt u uw computer opnieuw opstarten en verwijder de malware. De beste methode om GruxEr te verwijderen is om uw computer te scannen met een geavanceerde anti-malware software. Dit zal u helpen om volledig te ontdoen van de dreiging en alle instellingen het veranderd.

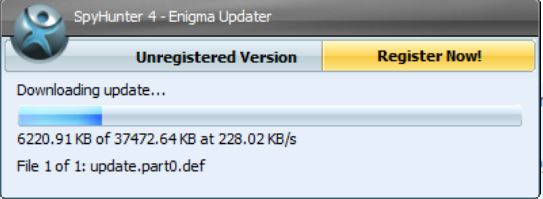

Verwijder automatisch GruxEr door het downloaden van een geavanceerde anti-malware programma

Na verwijdering van het virus, U kunt nu beginnen met de back-up versleutelde bestanden te decoderen door het volgen van de decryptie onderstaande instructies.

Hoe kan ik bestanden te decoderen Gecodeerde door GruxEr

De file-decodering proces van HiddenTear ransomware virussen, zoals GruxEr is niet zo moeilijk, maar je moet worden voorbereid en het doen van een veilige computer die krachtig. Laten we beginnen!

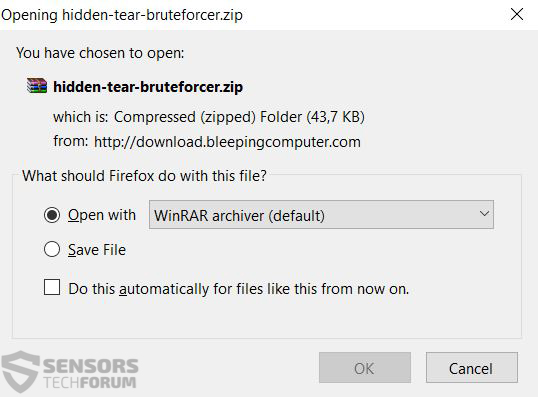

Stap 1: Download de HiddenTear BruteForcer door te klikken op de onderstaande knop en open het archief:

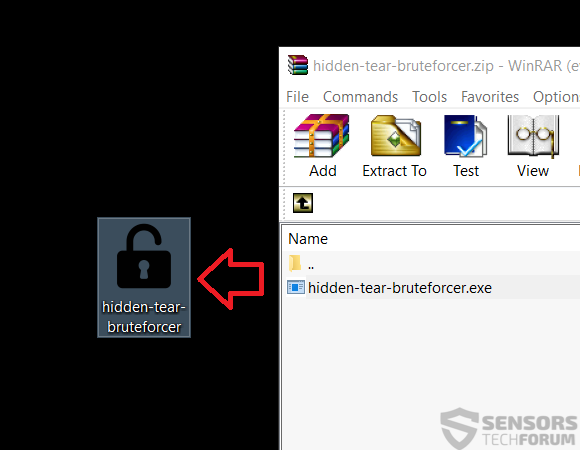

Stap 2: Pak het programma op uw bureaublad of waar u comfortabel om eenvoudig toegang tot het te voelen en te openen als beheerder:

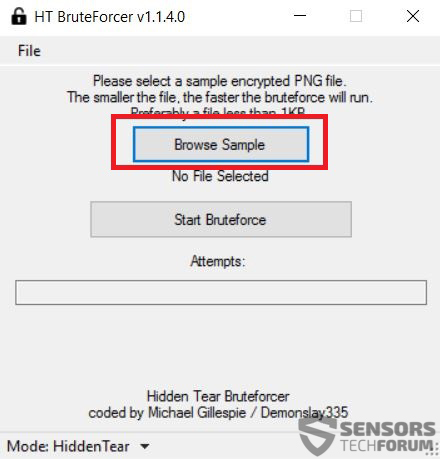

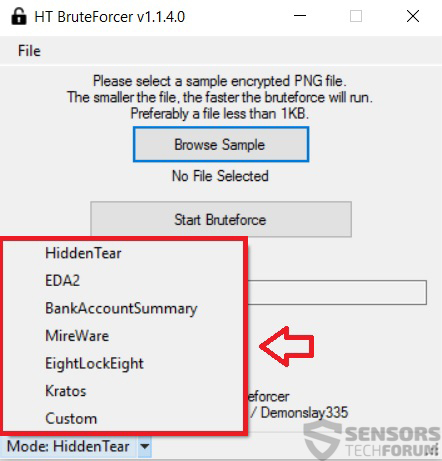

Stap 3: Na openen, moet u de belangrijkste interface van de brute kracht te zien. Vanaf daar, kiezen "Browser Sample" om een monster gecodeerd bestand van het type ransomware u probeert te decoderen te selecteren:

Stap 4: Daarna selecteert u het type ransomware uit de-down menu links uit te breiden:

Stap 5: Klik op de Start Bruteforce knop. Dit kan enige tijd duren. Na de brute dwingen is afgewerkt en de sleutel is gevonden, kopiëren en sla het ergens op je PC in een .txt bestand, u zult het later nodig.

Stap 6: Download de HiddenTear Decryptor van de download knop hieronder:

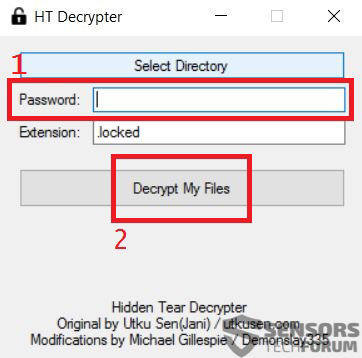

Stap 7: Pak het en open het, Op dezelfde manier met HiddenTear BruteForcer. Uit het primaire interface, plak de sleutel gekopieerd van de BruteForcer, schrijf de aard van de uitbreiding wordt gebruikt door de ransomware en klik op de decoderen button zie hieronder:

Nadat deze stappen zijn voltooid, moet u onmiddellijk uw bestanden te kopiëren naar een extern apparaat, zodat ze veilig zijn. Nadat dit is gebeurd, raden wij volledig af te vegen uw schijven en opnieuw installeren van Windows op de getroffen machine.

GruxEr Decryption – Conclusie

Virussen zoals de GruxEr varianten worden steeds meer en vaker. onderzoekers, publiceren vele projecten online met het doel om te stoppen met ransomware, maar dit is een kans om coders dat ransomware ontwikkelen en ofwel beginnen infecteren gebruikers met het of zet het te koop in de deep web. Met de groeiende van ransomware varianten laatste tijd, we voorspellen zien nog meer geïnfecteerde systemen dan het jaar 2015. Daarom adviseren wij om onze aanbevelingen op te volgen voor het beveiligen hieronder uw computer:

Advies 1: Zorg ervoor om te lezen onze tips algemene bescherming en proberen om ze te maken uw gewoonte en opgeleid anderen om hetzelfde te doen.

Advies 2: Installeer een geavanceerde anti-malware programma dat een vaak bijgewerkt real-time shield definities en ransomware bescherming heeft.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter

Advies 3: Zoeken en downloaden specifieke anti-ransomware software die betrouwbaar.

Advies 4: Back-up van uw bestanden via een van de methoden in dit artikel.

Advies 5: : Zorg ervoor dat u gebruik maken van een beveiligde web browser tijdens het surfen op het world wide web.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scannen op GruxEr met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall GruxEr and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, gemaakt door GruxEr op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, gemaakt door GruxEr daar. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

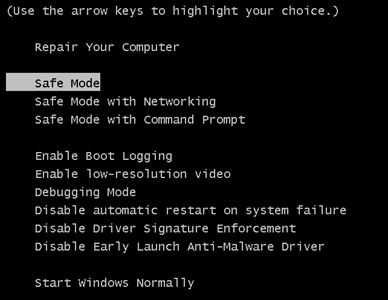

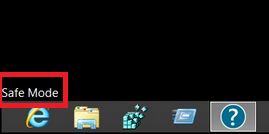

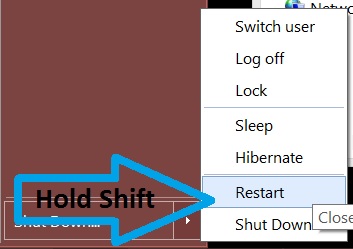

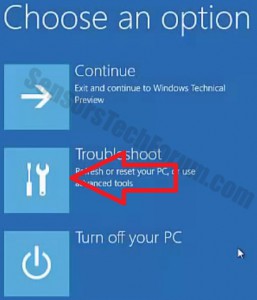

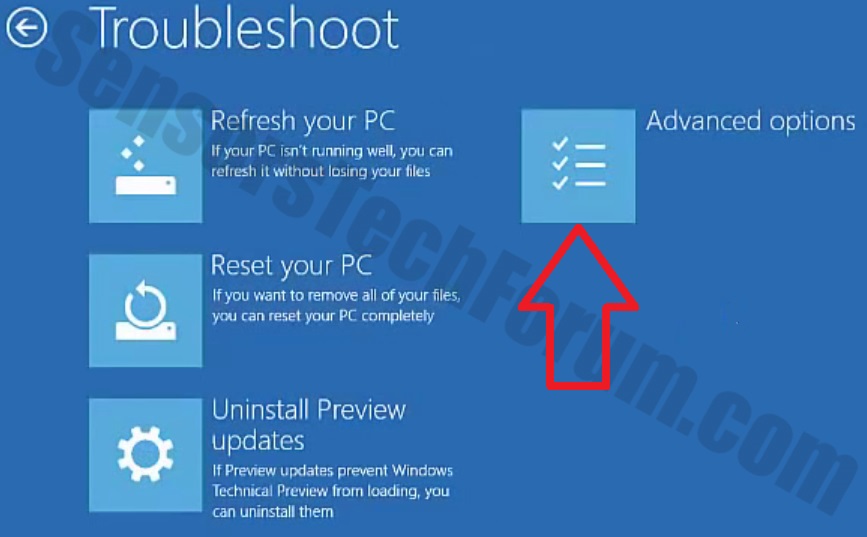

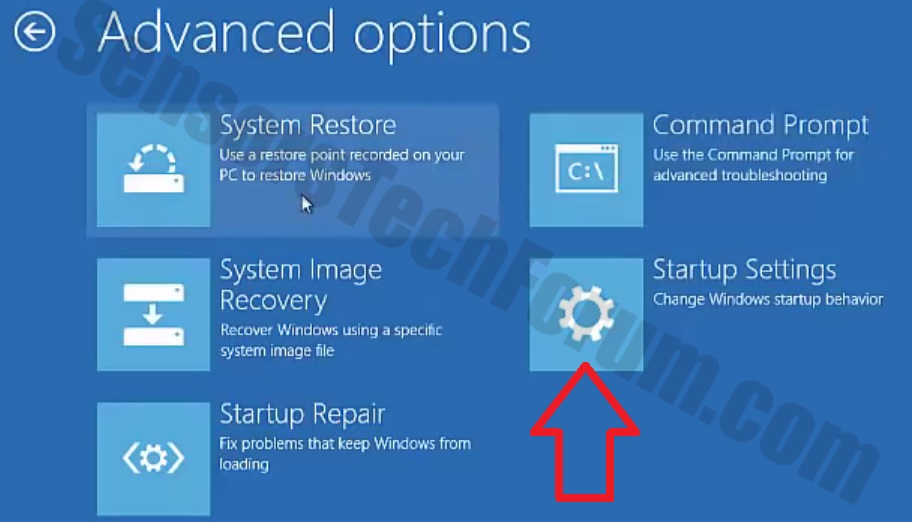

Stap 4: Start uw pc op in de veilige modus om GruxEr te isoleren en te verwijderen

Stap 5: Probeer om bestanden te herstellen Gecodeerde door GruxEr.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en GruxEr streven ernaar om uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk te ontcijferen kunnen versleutelen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

GruxEr-FAQ

What is GruxEr Ransomware?

GruxEr is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does GruxEr Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does GruxEr Infect?

Via verschillende manieren. GruxEr Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of GruxEr is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .GruxEr files?

U can't zonder decryptor. Op dit punt, de .GruxEr bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .GruxEr bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".GruxEr" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .GruxEr bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of GruxEr Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het scant de GruxEr ransomware, lokaliseert deze en verwijdert het zonder verdere schade aan te richten aan uw belangrijke .GruxEr bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can GruxEr Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

Over het GruxEr-onderzoek

De inhoud die we publiceren op SensorsTechForum.com, deze GruxEr how-to verwijdering gids inbegrepen, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, het onderzoek achter de GruxEr ransomware-dreiging wordt ondersteund door: VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.

1. Voor Windows 7, XP en Vista.

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Installeer SpyHunter te scannen en deze te verwijderen GruxEr.

1. Installeer SpyHunter te scannen en deze te verwijderen GruxEr.