De nieuwste trend in de 21e eeuw - ivd, common systems apparaten georganiseerd om ons dagelijks leven een revolutie worden steeds een speeltuin voor hackers. Dit wordt met name interessant in de eerste plaats voor IT-security professionals die altijd op zoek naar verbetering van de veiligheid door te ontdekken hoe een dergelijke hacks werken. Het is uitgegroeid tot een spel van kat en muis tussen omgekeerde ingenieurs en hackers die niet alleen alleen die apparaten hack maar gebruik dat de toegang tot andere apparaten die met elkaar verbonden zijn aan hen een of andere manier te hacken.

De nieuwste trend in de 21e eeuw - ivd, common systems apparaten georganiseerd om ons dagelijks leven een revolutie worden steeds een speeltuin voor hackers. Dit wordt met name interessant in de eerste plaats voor IT-security professionals die altijd op zoek naar verbetering van de veiligheid door te ontdekken hoe een dergelijke hacks werken. Het is uitgegroeid tot een spel van kat en muis tussen omgekeerde ingenieurs en hackers die niet alleen alleen die apparaten hack maar gebruik dat de toegang tot andere apparaten die met elkaar verbonden zijn aan hen een of andere manier te hacken.

Onderzoeker Johannes Ullrich bij InfoSec Handlers Diary Blog legt uit hoe DVR kan worden overgenomen en gebruikt als een cyber-wapen om de toegang tot andere apparaten te krijgen:

“Meer dan twee jaar geleden, berichtten we over hoe uitgebuit DVR's worden gebruikt om andere apparaten aan te vallen op het internet. Toen, zoals vandaag, de kwetsbaarheid was een open telnet server met een triviale standaard wachtwoord ......

U kunt niet langer zet hem aan via de webinterface, maar alleen door het gebruik van de “fysiek” -interface aan de gebruiker verbonden met de DVR via een aangesloten monitor.”

De malware onderzoeker staat ook een verslag over de DDoS-aanvallen uitgevoerd door botnets over de hele wereld in de eerste plaats via DVR-apparaten. In feite, er zijn gedetecteerd op 100 duizend inrichtingen die gecombineerd botnets kan veroorzaken massale DDoS van meer dan 1Tbps (1 000 000MBps). Dergelijke aanvallen zijn mogelijk via die IoT apparaten, omdat ze fungeren als een kans voor de hackers. Aangezien dergelijke apparaten zijn passieve en hun veiligheid wordt vaak niet goed gecontroleerd door organisaties, ze zijn een lucratief doelwit.

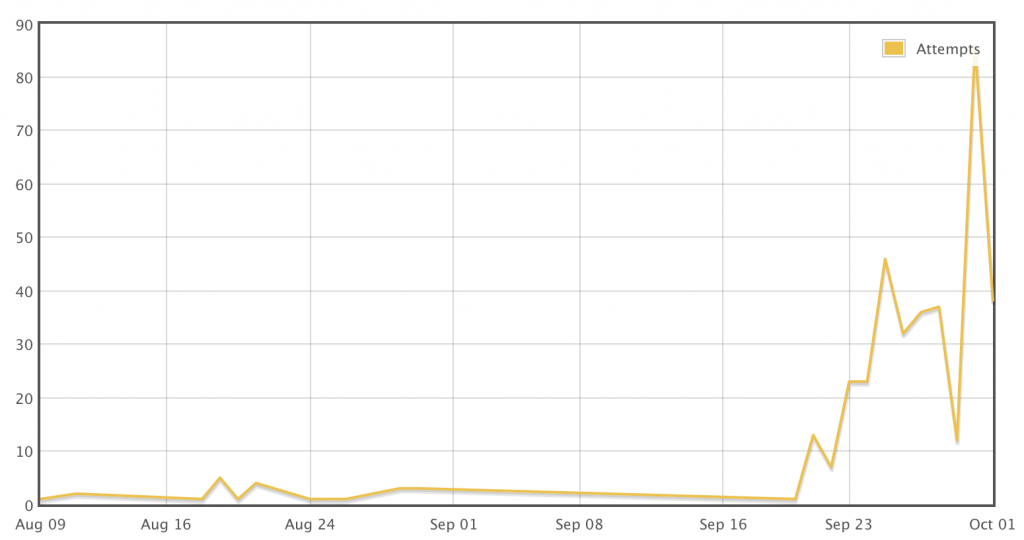

Ullrich geeft ook een grafiek van wat lijkt zijn onderzoek te laten zien een enorme toename van infecties sinds het begin van oktober:

Bron: Johannes Ullrich's InfoSec Report

Bron: Johannes Ullrich's InfoSec Report

De onderzoeker voelt zich nog steeds van overtuigd dat veel van het Internet of Things apparaten tegenwoordig niet goed bijgewerkt en niet wachtwoorden die sterk genoeg zijn bevatten. Ja, het wachtwoord zelf kan zeer ingewikkeld, maar sommige DVR-apparaten kunnen zwakker beveiligd en daardoor hackers door te dringen met de tijd bevatten.

Johannes voerde ook een experiment. Hij richtte een oude DVR-apparaat waarna hij liep een netwerk sniffer op om de pakketten te volgen en controleren wat er gebeurt met de netwerkverbinding van het apparaat.

De resultaten waren verrassend - zeer kort na Ullrich heeft het opzetten van het Internet of Things apparaat en heeft aangesloten, verbindingspogingen zijn begonnen om te laten zien. De voornaamste werkwijze voor het verbinden met de DVR was via Telnet. De onderzoeker meldt ook dat er zo veel aanvallen die de telnet server van de DVR-apparaat niet meer reageert op momenten.

De onderzoeker rapporteert ook verschillende aanvallen die bij het verkrijgen van het juiste wachtwoord waren succesvol, tegenstelling tot de meeste van hen.

De moderne infectie werkwijze volgens Johannes tegenstelling tot de vorige exploit kits die malware downloaden door gebruik te maken van scripts op bash of python talen van de moderne aanslagen waren erg klein met betrekking tot regels code en bytes.

Deze kleine binaries werden naar verluidt optreedt als “RECONS” omdat ze worden verondersteld om het scannen voor onderling verbonden hosts die kwetsbaar zijn voor infecties waren beginnen en rapporteert aan externe servers via onbeveiligde poorten te sturen. De malware onderzoeker heeft geconcludeerd dat hij ontving een aantal hackpogingen die resulteerde in het succes per één uur.

The Bottom Line voor ivd Hacking

In het geval u een netwerk van slimme ivd-apparaten, of ze nu DVR of iets anders, je moet analyseren wat wachtwoorden die u hebt gebruikt op hen en wat is hun encryptie en sterkte volgens de aanbevelingen van Ullrich. En het is zeer aan te raden om het bewustzijn van de gevaren te verhogen van dit soort bedreigingen vormen voor iedereen die gebruik maakt van internet van de dingen, vooral de thuis- of kantoornetwerk.