In de huidige onderling verbonden samenleving, Het schrikbeeld van cyberveiligheidsbedreigingen doemt groter op dan ooit, waarbij ransomware in opkomst is als een van de meest formidabele uitdagingen. LockBit 3.0, ook bekend als LockBit Zwart, loopt voorop in deze digitale aanval, het exploiteren van zwakheden met een verfijning die zelfs doorgewinterde experts alarmeert.

Dit artikel duikt diep in de werking van LockBit 3.0, licht werpen op de infiltratiemethoden, de complexiteit van zijn aanvallen, en de haalbare stappen die u kunt nemen om u tegen deze alomtegenwoordige dreiging te verdedigen. Uitgerust met inzichten en uitvoerbare strategieën, u verkrijgt de kennis die nodig is om uw digitale verdediging te versterken en uw waardevolle gegevens te beschermen tegen de altijd aanwezige dreiging van ransomware.

Slotbit 3.0 Virusdetails

| Naam | LockBit-virus. |

| Type | Ransomware, Cryptovirus |

| Ransom Veeleisende Note | ooxlOmJxX.README.txt |

| Verwijderingstijd | 5 Notulen |

| Detection Tool |

Controleer of uw Mac is getroffen door LockBit 3.0

Download

Malware Removal Tool

|

LockBit begrijpen 3.0 Ransomware: Wat je moet weten

In de afgelopen jaren, de digitale wereld wordt geplaagd door een verscheidenheid aan cyberbedreigingen, waaronder ransomware valt op als bijzonder kwaadaardig. LockBit 3.0, ook bekend als LockBit Zwart, vertegenwoordigt de nieuwste evolutie in een reeks malware die sindsdien organisaties over de hele wereld terroriseert 2019. Deze geavanceerde ransomwarevariant versleutelt niet alleen bestanden, maar gebruikt ook unieke methoden om detectie te omzeilen en de persistentie ervan op geïnfecteerde systemen te garanderen.

Waarom is LockBit 3.0 Beschouwd als een bedreigende malware?

LockBit 3.0 heeft om verschillende redenen schande verworven in de cyberbeveiligingsgemeenschap. Eerste, de goedkeuring ervan Ransomware as a Service (RAAS) Dankzij het model kan het zijn bereik wijd en zijd verspreiden. Door gebruik te maken van dit model, de makers van LockBit 3.0 kunnen aangesloten bedrijven inschakelen om de malware te verspreiden, waardoor het aantal infecties toeneemt.

Bovendien, LockBit 3.0 vertoont geavanceerde mogelijkheden zoals het uitschakelen van VERWIJDERD en verwijderen Volume Shadow Copy-service, waardoor herstelinspanningen voor de slachtoffers een grotere uitdaging vormen. Zijn werkwijze, waaronder het richten en versleutelen van kritieke infrastructuur- en organisatiegegevens, onderstreept het hoge dreigingsniveau dat het met zich meebrengt.

Een ander aspect dat het dreigingsniveau versterkt LockBit 3.0 is de voortdurende ontwikkeling ervan. Sinds de oprichting, LockBit is geëvolueerd om meer geavanceerde infectie- en ontwijkingstechnieken te integreren.

Dit aanpassingsvermogen zorgt ervoor dat de ransomware de cyberbeveiligingsverdediging een stap voor blijft, Dit bemoeilijkt de inspanningen van onderzoekers en beveiligingsprofessionals om er beschermende maatregelen tegen te treffen.

Het decoderen van de LockBit 3.0 Aanvalsproces

De LockBit 3.0 ransomware voert zijn aanval uit via een goed gestructureerd proces:

- Initiële toegang: LockBit 3.0 krijgt doorgaans toegang tot een systeem via blootgestelde RDP-poorten of door misbruik te maken van niet-gepatchte serverkwetsbaarheden. Dit eerste steunpunt is cruciaal voor de volgende fases van de aanval.

- Executie: Eenmaal binnen, de ransomware decodeert de broncode met behulp van een uniek toegangstoken voordat deze wordt uitgevoerd op de computer van het slachtoffer. Deze stap is bedoeld om elementaire detectiemechanismen te omzeilen die kwaadaardige activiteiten kunnen identificeren en blokkeren.

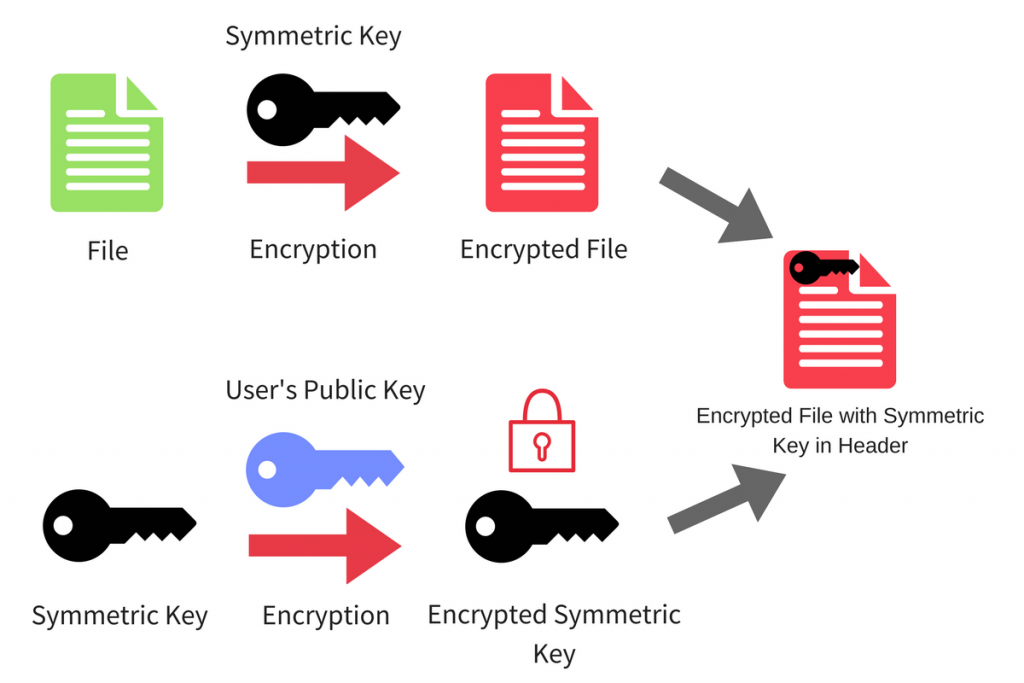

- file Encryption: LockBit 3.0 identificeert en codeert vervolgens bestanden in het hele systeem, door ze toe te voegen met een willekeurige string als extensie. Dit markeert de bestanden als ontoegankelijk zonder de bijbehorende decoderingssleutel.

- Ransom Note: Op meerdere locaties wordt een losgeldbriefje achtergelaten, het informeren van het slachtoffer over de encryptie en de eisen van de aanvallers. Instructies voor betaling zijn doorgaans opgenomen om de transactie te vergemakkelijken.

- Beveiliging uitschakelen: Om ervoor te zorgen dat zijn activiteiten ononderbroken doorgaan, LockBit 3.0 schakelt belangrijke systeemverdedigingen uit, Gebeurtenislogboekservices, en Volumeschaduwkopie, die vaak worden gebruikt bij pogingen tot gegevensherstel.

Het losgeldbriefje van het virus bevat de volgende boodschap gericht aan de slachtoffers:

~~~ LockBit 3.0 's werelds snelste en meest stabiele ransomware uit 2019~~~

>>>>> Uw gegevens worden gestolen en versleuteld.

Als je het losgeld niet betaalt, de gegevens zullen worden gepubliceerd op onze TOR darknet-sites. Houd er rekening mee dat zodra uw gegevens op onze leksite verschijnen, het kan elk moment door uw concurrenten worden gekocht, dus aarzel niet lang. Hoe sneller u het losgeld betaalt, hoe sneller uw bedrijf veilig is.Tor-browserkoppelingen:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

http://slotbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion

http://slotbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onionLinks voor normale browser:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion.ly

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion.ly

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion.ly

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly>>>>> Welke garantie is er dat we u niet zullen bedriegen?

Wij zijn het oudste ransomware-partnerprogramma ter wereld, niets is belangrijker dan onze reputatie. We zijn geen politiek gemotiveerde groep en we willen niets liever dan geld. Als u betaalt, wij zullen u voorzien van decoderingssoftware en de gestolen gegevens vernietigen. Nadat u het losgeld hebt betaald, je zult snel nog meer geld verdienen. Beschouw deze situatie eenvoudigweg als een betaalde training voor uw systeembeheerders, omdat wij u konden aanvallen omdat uw bedrijfsnetwerk niet goed was geconfigureerd. Onze pentestdiensten moeten worden betaald zoals u de salarissen van uw systeembeheerders betaalt. Zet je er overheen en betaal ervoor. Als we u geen decryptor geven of uw gegevens verwijderen nadat u heeft betaald, niemand zal ons in de toekomst betalen. Meer informatie over ons kunt u vinden op Ilon Musk's Twitter https://twitter.com/hashtag/lockbit?f=leef>>>>> U moet contact met ons opnemen en één bestand gratis decoderen op TOR darknet-sites met uw persoonlijke ID

Download en installeer Tor Browser https://www.torproject.org/

Schrijf naar de chatroom en wacht op antwoord, wij garanderen een reactie van u. Als u voor correspondentie met ons een uniek ID nodig heeft waar niemand iets van weet, vertel het in de chat, wij zullen een geheime chat voor u genereren en u zijn ID geven via een eenmalige privémemoservice, Niemand behalve jijzelf kan deze ID achterhalen. Soms moet u enige tijd wachten op ons antwoord, dit komt omdat we veel werk hebben en honderden bedrijven over de hele wereld aanvallen.De persoonlijke Tor Browser-link is alleen voor jou beschikbaar (beschikbaar tijdens een ddos-aanval):

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onionTor Browser-links voor chat (soms niet beschikbaar vanwege ddos-aanvallen):

http://lockbitsupa7e3b4pkn4mgkgojrl5iqgx24clbzc4xm7i6jeetsia3qd.onion

http://lockbitsupdwon76nzykzblcplixwts4n4zoecugz2bxabtapqvmzqqd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

http://lockbitsupo7vv5vcl3jxpsdviopwvasljqcstym6efhh6oze7c6xjad.onion

http://lockbitsupq3g62dni2f36snrdb4n5qzqvovbtkt5xffw3draxk6gwqd.onion

http://lockbitsupqfyacidr6upt6nhhyipujvaablubuevxj6xy3frthvr3yd.onion

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupxcjntihbmat4rrh7ktowips2qzywh6zer5r3xafhviyhqd.ui>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>

>>>>> Uw persoonlijke ID: B51C595D54036891C97A343D13B59749 <<<<< >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>> Waarschuwing! Verwijder of wijzig geen versleutelde bestanden, het zal leiden tot problemen met het decoderen van bestanden!

>>>>> Ga niet naar de politie of de FBI voor hulp en vertel niemand dat we je hebben aangevallen.

Ze zullen niet helpen en zullen de zaken alleen maar erger voor je maken. In 3 Jarenlang is geen enkel lid van onze groep door de politie opgepakt, wij zijn tophackers en laten nooit een spoor van misdaad achter. De politie zal proberen u te verbieden het losgeld op welke manier dan ook te betalen. Het eerste wat ze u zullen vertellen is dat er geen garantie is dat u uw bestanden kunt decoderen en gestolen bestanden kunt verwijderen, dit is niet waar, we kunnen een testdecodering uitvoeren voordat we betalen en uw gegevens worden gegarandeerd verwijderd omdat het een kwestie van onze reputatie is, we verdienen honderden miljoenen dollars en zullen onze inkomsten niet verliezen vanwege uw bestanden. Het is zeer gunstig voor de politie en de FBI om iedereen op de planeet op de hoogte te stellen van uw datalek, omdat uw staat dan de boetes krijgt die voor u zijn begroot vanwege de AVG en andere soortgelijke wetten. De boetes zullen worden gebruikt om de politie en de FBI te financieren, ze zullen meer zoete koffiedonuts eten en steeds dikker worden. Het maakt de politie en de FBI niet uit welke verliezen u lijdt als gevolg van onze aanval, en wij helpen u voor een bescheiden bedrag van al uw problemen af. Daarnaast moet u weten dat het niet noodzakelijkerwijs uw bedrijf is dat het losgeld moet betalen en niet noodzakelijkerwijs vanaf uw bankrekening, het kan worden gedaan door een niet-geïdentificeerde persoon, zoals elke filantroop die van uw bedrijf houdt, bijvoorbeeld, Elon Musk, de politie zal u dus niets aandoen als iemand het losgeld voor u betaalt. Als u bang bent dat iemand uw bankoverschrijvingen zal traceren, je kunt gemakkelijk cryptocurrency kopen voor contant geld, waardoor er geen digitaal spoor achterblijft dat iemand van uw bedrijf ons losgeld heeft betaald. De politie en de FBI zullen de rechtszaken van uw klanten wegens het lekken van persoonlijke en privé-informatie niet kunnen tegenhouden. De politie en de FBI zullen je niet beschermen tegen herhaalde aanvallen. Het betalen van het losgeld aan ons is veel goedkoper en winstgevender dan het betalen van boetes en juridische kosten.>>>>> Wat zijn de gevaren van het lekken van de gegevens van uw bedrijf.

Allereerst, u krijgt boetes van de overheid zoals de AVG en vele anderen, u kunt door klanten van uw bedrijf worden aangeklaagd wegens het lekken van vertrouwelijke informatie. Uw gelekte gegevens zullen door alle hackers ter wereld voor verschillende onaangename dingen worden gebruikt. Bijvoorbeeld, social engineering, uw medewerkers’ Persoonlijke gegevens kunnen worden gebruikt om uw bedrijf opnieuw te infiltreren. Bankgegevens en paspoorten kunnen worden gebruikt om bankrekeningen en online portemonnees aan te maken waarmee crimineel geld kan worden witgewassen. Op een andere vakantiereis, je zult aan de FBI moeten uitleggen waar je voor miljoenen dollars aan gestolen cryptocurrency hebt overgemaakt via je accounts op cryptocurrency-uitwisselingen. Uw persoonlijke gegevens kunnen worden gebruikt om leningen te verstrekken of apparaten te kopen. U zou later voor de rechtbank moeten bewijzen dat u het niet was die de lening heeft afgesloten en de lening van iemand anders heeft afbetaald. Uw concurrenten kunnen de gestolen informatie gebruiken om technologie te stelen of om hun processen te verbeteren, jouw werkwijze, leveranciers, investeerders, sponsors, werknemers, het zal allemaal in het publieke domein zijn. U zult niet blij zijn als uw concurrenten uw werknemers naar andere bedrijven lokken die betere lonen bieden, zul je? Uw concurrenten zullen uw informatie tegen u gebruiken. Bijvoorbeeld, zoek naar belastingovertredingen in de financiële documenten of andere overtredingen, dus u moet uw bedrijf sluiten. Volgens statistieken, tweederde van de kleine en middelgrote bedrijven sluit binnen een half jaar na een datalek. Je zult de kwetsbaarheden in je netwerk moeten opsporen en verhelpen, werken met de klanten die getroffen zijn door datalekken. Dit zijn allemaal zeer kostbare procedures die de kosten van een ransomware-buy-out met een factor honderden kunnen overschrijden. Het is veel gemakkelijker, goedkoper en sneller om ons het losgeld te betalen. Nou ja, en vooral, u zult een reputatieverlies lijden, u bouwt al jaren aan uw bedrijf, en nu zal je reputatie vernietigd worden.Lees meer over de AVG-wetgeving::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/wat-is-gdpr/

https://gdpr-info.eu/>>>>> Ga niet naar bergingsbedrijven, het zijn in wezen slechts tussenpersonen die geld aan je verdienen en je bedriegen.

We zijn goed op de hoogte van gevallen waarin herstelbedrijven u vertellen dat de losgeldprijs hoog is 5 miljoen dollar, maar in feite onderhandelen ze daar in het geheim met ons over 1 miljoen dollar, dus ze verdienen 4 miljoen dollar van jou. Als u ons rechtstreeks zou benaderen zonder tussenpersonen, zou u betalen 5 maal minder, dat is 1 miljoen dollar.>>>> Heel belangrijk! Voor degenen die een cyberverzekering hebben tegen ransomware-aanvallen.

Verzekeringsmaatschappijen eisen dat u uw verzekeringsgegevens geheim houdt, dit is om nooit het in het contract vermelde maximumbedrag te betalen of helemaal niets te betalen, onderhandelingen verstoren. De verzekeringsmaatschappij zal op elke mogelijke manier proberen de onderhandelingen te laten ontsporen, zodat ze later kunnen beweren dat u geen dekking krijgt omdat uw verzekering het losgeldbedrag niet dekt. Uw bedrijf is bijvoorbeeld verzekerd voor 10 miljoen dollar, tijdens het onderhandelen met uw verzekeringsagent over het losgeld zal hij ons het laagst mogelijke bedrag aanbieden, bijvoorbeeld 100 duizend dollar, wij weigeren het schamele bedrag en vragen bijvoorbeeld het bedrag van 15 miljoen dollar, de verzekeringsagent zal ons nooit de bovengrens van uw verzekering aanbieden 10 miljoen dollar. Hij zal er alles aan doen om de onderhandelingen te laten ontsporen en weigert ons volledig uit te betalen en u alleen te laten met uw probleem. Als u ons anoniem heeft verteld waarvoor uw bedrijf verzekerd was $10 miljoen en andere belangrijke details met betrekking tot verzekeringsdekking, we zouden niet meer eisen dan $10 miljoen in correspondentie met de verzekeringsagent. Op die manier had u een lek kunnen voorkomen en uw informatie kunnen ontsleutelen. Maar aangezien de stiekeme verzekeringsagent doelbewust onderhandelt om de verzekeringsclaim niet te betalen, alleen de verzekeringsmaatschappij wint in deze situatie. Om dit allemaal te voorkomen en het geld op de verzekering te krijgen, Zorg ervoor dat u ons anoniem informeert over de beschikbaarheid en voorwaarden van de verzekeringsdekking, het komt zowel u als ons ten goede, maar het komt de verzekeringsmaatschappij niet ten goede. Arme multimiljonairverzekeraars zullen niet verhongeren en niet armer worden door de betaling van het maximale bedrag dat in het contract is vastgelegd, omdat iedereen weet dat het contract duurder is dan geld, Laat ze dus voldoen aan de voorwaarden die in uw verzekeringscontract staan, dankzij onze interactie.>>>>> Als u het losgeld niet betaalt, we zullen uw bedrijf in de toekomst opnieuw aanvallen.

Dit proces demonstreert niet alleen de verfijning van LockBit 3.0 maar benadrukt ook het belang van proactieve en alomvattende cyberbeveiligingsmaatregelen.

Ter verdediging tegen dergelijke bedreigingen, het is van cruciaal belang om bijgewerkte en robuuste beveiligingsoplossingen te behouden. In deze context, SpyHunter, met zijn geavanceerde mogelijkheden voor het detecteren en verwijderen van malware, vertegenwoordigt een strategisch verdedigingsinstrument dat bedreigingen zoals LockBit kan identificeren en beperken 3.0.

Inzicht in de werking en impact van LockBit 3.0 is de eerste stap in het versterken van onze verdediging tegen deze formidabele dreiging. Door geïnformeerd en voorbereid te blijven, Organisaties kunnen zichzelf beter beschermen tegen de verwoestende gevolgen van ransomware-aanvallen.

Hoe raken systemen besmet met LockBit? 3.0?

De infiltratie van LockBit 3.0 in systemen kan op verschillende manieren gebeuren, waarvan vele misbruik maken van eenvoudige menselijke fouten of systeemkwetsbaarheden.

Het begrijpen van deze methoden is cruciaal voor preventie. Deze ransomware, berucht om zijn stealth en efficiëntie, kan gegevens vergrendelen en stelen, waardoor aanzienlijke schade wordt toegebracht aan zowel individuen als organisaties.

Veelgebruikte methoden die hackers gebruiken om LockBit te implementeren 3.0

De methoden die hackers gebruiken om LockBit te verspreiden 3.0 zijn divers, elk profiteren van verschillende zwakke punten binnen een systeem of de gebruikers ervan. De meest voorkomende methoden zijn onder meer:

- E-mailphishing: Het gebruik van bedrieglijke e-mails die gebruikers overhalen om op kwaadaardige links te klikken of geïnfecteerde bijlagen te downloaden.

- Piratensoftware: Het verspreiden van de ransomware via illegale softwaredownloads, barsten, of keygens.

- Kwetsbaarheden exploiteren: Profiteren van verouderde software of niet-gepatchte systemen om met geweld toegang te krijgen.

- Remote desktop (RDP) Exploits: Toegang tot systemen via zwakke of gestolen RDP-referenties om kwaadaardige software te injecteren.

Preventie impliceert een combinatie van waakzaamheid, goed systeemonderhoud, en het gebruik van vertrouwde beveiligingsoplossingen zoals SpyHunter, die bedreigingen zoals LockBit kan detecteren en verwijderen 3.0.

De rol van e-mailphishing bij de verspreiding van LockBit 3.0

Email phishing is een veelgebruikte methode die door cybercriminelen wordt gebruikt om LockBit te verspreiden 3.0. Het misleidt de ontvanger zodat hij een schadelijke link opent of een bijlage downloadt die de ransomware bevat.

Deze e-mails bootsen vaak legitieme communicatie van bekende bedrijven of contacten na, waardoor ze moeilijker te vermoeden zijn. Het benadrukken van de gevaren en tekenen van phishing-e-mails is essentieel om gebruikers te leren hoe ze kunnen voorkomen dat ze het slachtoffer worden van dergelijke oplichting.

Belangrijke tips voor het identificeren en vermijden van phishing-pogingen zijn onder meer::

- Het controleren van het e-mailadres van de afzender op legitimiteit.

- Zoeken naar spelfouten of grammaticale fouten in de hoofdtekst van de e-mail.

- Vermijd het downloaden van bijlagen van onbekende of ongevraagde e-mails.

- Niet klikken op links in e-mails waarin om gevoelige informatie wordt gevraagd of die verdacht lijken.

Het gebruik van een veilige e-mailservice die potentieel gevaarlijke e-mails filtert, kan het risico op infectie verder verminderen. tenslotte, op de hoogte blijven van de tactieken die cybercriminelen gebruiken en vertrouwen op uitgebreide beveiligingsoplossingen zoals SpyHunter kan krachtige bescherming bieden tegen bedreigingen zoals LockBit 3.0.

Stapsgewijze handleiding voor het verwijderen van LockBit 3.0 Ransomware

Omgaan met een ransomware-infectie zoals LockBit 3.0 kan stressvol zijn, maar het volgen van een gestructureerde aanpak kan u helpen de situatie effectiever te beheersen. Deze handleiding beschrijft een stapsgewijs proces om deze dreiging op uw apparaat te identificeren en te elimineren.

Eerste veiligheidsmaatregelen: De verbinding met het netwerk verbreken

De eerste cruciale stap bij het omgaan met een ransomware-aanval is het isoleren van uw geïnfecteerde apparaat door het los te koppelen van het internet. Dit voorkomt dat de ransomware verdere gegevens naar de server van de aanvaller verzendt, het beschermen van uw persoonlijke gegevens tegen verdere compromittering.

Schakel uw Wi-Fi en koppel alle Ethernet-kabels los. Als je te maken hebt met een netwerk van computers, Zorg ervoor dat elk mogelijk getroffen apparaat ook wordt geïsoleerd om de verspreiding van de infectie te voorkomen.

Gebruik SpyHunter om LockBit te detecteren en te verwijderen 3.0 schadelijke bestanden

Nadat u uw apparaat heeft geïsoleerd, Het gebruik van een betrouwbare tool voor het verwijderen van malware, zoals SpyHunter, is essentieel bij het detecteren en verwijderen LockBit 3.0 ransomware-componenten.

De effectiviteit van SpyHunter bij het identificeren van kwaadaardige bestanden en de gebruiksvriendelijke interface maken het een geschikte keuze voor gebruikers van verschillende vaardigheidsniveaus. Bij het downloaden, voer een volledige systeemscan uit. SpyHunter zal LockBit nauwgezet zoeken en elimineren 3.0 bestanden, waardoor de greep van de malware op uw systeem effectief wordt verstoord.

Handmatige verwijdering vs. Professioneel gereedschap: Wat is effectiever?

Hoewel het handmatig verwijderen van ransomware een kostenbesparende maatregel lijkt, het is een complex proces dat specifieke technische vaardigheden vereist.

Als u probeert schadelijke bestanden handmatig te verwijderen, kan dit leiden tot onbedoeld verlies van cruciale systeembestanden, wat tot verdere systeeminstabiliteit leidt.

Professionele tools voor het verwijderen van malware, zoals SpyHunter, bieden een meer praktische oplossing.

Ze zijn expliciet ontworpen om bedreigingen met precisie te identificeren en te neutraliseren, waardoor het risico op bijkomende schade aan uw systeembestanden aanzienlijk wordt verminderd. Deze tools worden voortdurend bijgewerkt om de nieuwste ransomwarevarianten aan te pakken, zodat uw apparaat beschermd blijft tegen nieuwe bedreigingen.

Tenslotte, de veiligheid en beveiliging van uw digitale leven staan voorop. Door deze begeleide stappen te volgen en professionele tools zoals SpyHunter te gebruiken voor het detecteren en verwijderen van malware, u kunt de risico’s van ransomware-aanvallen effectief beperken.

Onthouden, proactieve maatregelen en tijdige actie kunnen het verschil maken bij het beschermen van uw gegevens en apparaten tegen schade.

Decoderen van uw bestanden: Is het mogelijk na een LockBit 3.0 Aanval?

Slachtoffers van de LockBit 3.0 ransomware aanvallen worden vaak geconfronteerd met een moeilijke situatie: hoe ze hun gecodeerde bestanden kunnen herstellen. De codering die door deze ransomware wordt gebruikt, is bijzonder sterk, waarvoor een unieke sleutel nodig is die alleen de aanvallers bezitten.

Ondanks dit, er zijn een paar manieren om bestanden te herstellen. Ten eerste, zoek naar officiële decoderingstools die beschikbaar zijn.

Organisaties als Europol en de FBI geven af en toe decryptors vrij voor bepaalde ransomware-varianten. Het is van vitaal belang om de bron van een decoderingstool te verifiëren om verdere schade te voorkomen.

Bovendien, het is de moeite waard om een professional te raadplegen die gespecialiseerd is in gegevensherstel. Hoewel ze mogelijk geen bestandsherstel garanderen LockBit 3.0, zij kunnen u advies geven op maat van uw situatie. Onthouden, Het betalen van het losgeld is riskant en garandeert geen bestandsherstel.

Plaats, focus op professionele oplossingen en het potentiële gebruik van decoderingstools die beschikbaar worden gesteld via gerenommeerde bronnen.

Gratis decoderingstools vs. Het losgeld betalen: De voor- en nadelen afwegen

Het gebruik van gratis decoderingstools biedt een sprankje hoop in wat een wanhopige situatie lijkt. deze tools, indien beschikbaar, zijn ontwikkeld door cyberbeveiligingsexperts en zijn ontworpen om bestanden te decoderen zonder de aanvallers te compenseren.

Het is een veiliger weg die het belang onderstreept van het niet financieren van ransomware-operaties. Echter, hun beschikbaarheid is beperkt en afhankelijk van de specifieke ransomwarevariant.

Het betalen van het losgeld, anderzijds, is vol risico's. Er is geen garantie dat de aanvallers de decoderingssleutel na betaling zullen verstrekken.

Bovendien, het moedigt de voortzetting van criminele activiteiten aan. Financiële transacties met cybercriminelen kunnen iemand ook blootstellen aan extra fraude.

Zo, op zoek gaan naar gratis decoderingstools, ondanks hun beperkingen, is de aanbevolen handelswijze bij het betalen van losgeld.

Bestanden herstellen vanuit back-ups: Een veilige herstelmethode

Een van de meest betrouwbare methoden om te herstellen van een ransomware-aanval zoals LockBit 3.0 herstelt uw bestanden vanaf back-ups. Deze methode zorgt ervoor dat uw gegevens intact blijven, het bieden van een gemoedsrust die ongeëvenaard is door welke decoderingstool dan ook.

Door regelmatig een back-up van uw bestanden te maken op afzonderlijke fysieke of cloudgebaseerde platforms, zorgt u ervoor dat u in geval van een infectie over onbesmette kopieën beschikt.

Voordat u herstelt vanaf back-ups, Het is van cruciaal belang dat u de ransomware van uw systeem verwijdert om extra versleuteling te voorkomen. Het gebruik van vertrouwde beveiligingssoftware zoals SpyHunter zorgt ervoor dat de ransomware volledig van uw systeem wordt verwijderd.

Eenmaal veilig, u kunt doorgaan met het herstellen van uw bestanden vanaf back-ups, waardoor gegevensverlies wordt geminimaliseerd en de routineactiviteiten veel sneller kunnen worden hervat.

Het is essentieel om niet alleen op één enkele back-upoplossing te vertrouwen, maar ook om meerdere back-ups op verschillende locaties te hebben. Dit diversifieert de risico's en beschermt uw gegevens verder tegen ransomware-aanvallen en andere vormen van gegevensverlies.

Door deze back-ups regelmatig bij te werken, weet u zeker dat u de nieuwste versies van uw bestanden veilig hebt opgeslagen, klaar om te worden hersteld wanneer dat nodig is..

Preventieve maatregelen om uw gegevens tegen vergrendeling te beveiligen 3.0

In de strijd tegen LockBit 3.0, een beruchte ransomware-dreiging, het nemen van preventieve veiligheidsmaatregelen is niet alleen raadzaam, maar ook van cruciaal belang.

De eerste stap om dergelijke digitale roofdieren te slim af te zijn, omvat een synergie van robuuste wachtwoorden, multi-factor authenticatie, en de discipline van regelmatige software-updates.

Zorgen voor het gebruik van sterk, unieke wachtwoorden is een fundamentele verdediging die niet genoeg benadrukt kan worden. Door dit aan te vullen met meervoudige authenticatie wordt een essentiële beveiligingslaag toegevoegd, waardoor ongeautoriseerde toegang aanzienlijk moeilijker wordt voor cybercriminelen.

Verder dan wachtwoorden, de praktijk van het regelmatig opnieuw beoordelen van de machtigingen van gebruikersaccounts om buitensporige toegangsrechten te beteugelen, kan met name potentiële inbreuken op de beveiliging verminderen.

Bovendien, Het opruimen van uw digitale landschap door verouderde of ongebruikte accounts te verwijderen en ervoor te zorgen dat de configuratie van uw systeem in lijn is met de nieuwste beveiligingsprotocollen zijn cruciale stappen om uw digitale activa te beschermen tegen LockBit 3.0 bedreigingen.

Misschien wel de meest cruciale strategie bij het voorkomen van ransomware is de installatie en update van een uitgebreide cyberbeveiligingsoplossing voor ondernemingen.

Software zoals SpyHunter, bekend om zijn effectiviteit tegen malware, kan realtime bescherming en detectiemogelijkheden bieden, essentieel voor het tegenhouden van ransomware-aanvallen voordat ze uw systemen infiltreren.

Waarom regelmatige systeemback-ups u kunnen behoeden voor ransomware-ellende

Regelmatige systeemback-ups vormen een onmisbare beveiliging in de hedendaagse digitale omgeving, fungeert als een fail-safe tegen de potentieel verwoestende gevolgen van ransomware-aanvallen.

De essentie van deze strategie ligt in het onderhouden van actuele back-ups van kritische gegevens, onafhankelijk van uw hoofdnetwerk opgeslagen. Deze aanpak zorgt daarvoor, in geval van een ransomware-infectie, u kunt uw systemen herstellen zonder te bezwijken voor de eisen van cyberafpersers.

Om de effectiviteit van uw back-upstrategie te optimaliseren, overweeg de implementatie van een rotatiesysteem met meerdere back-uppunten, zodat u de meest recente schone gegevens kunt kiezen voor herstel.

Bovendien, de integratie van offline back-upkopieën voegt een extra beveiligingslaag toe, het beschermen van uw gegevens tegen bedreigingen door online bedreigingen.

Implementatie van sterke beveiligingspraktijken om toekomstige aanvallen af te schrikken

Het implementeren van sterke beveiligingspraktijken is een continu proces dat aandacht en updates vereist om cyberbedreigingen zoals LockBit een stap voor te blijven 3.0.

Een meerlaagse benadering van beveiliging, die zowel technologische maatregelen als menselijke waakzaamheid omvat, is Paramount. Regelmatige trainingssessies voor medewerkers over de nieuwste cyberdreigingen en de beste beveiligingspraktijken kunnen het risico op succesvolle phishing-aanvallen aanzienlijk verminderen, een gemeenschappelijk toegangspunt voor ransomware.

Bovendien, het beperken van administratieve privileges en het afdwingen van het principe van least privilege kan het risico op interne bedreigingen en ongeoorloofde toegang aanzienlijk minimaliseren.

Netwerksegmentatie is een andere belangrijke praktijk, door kritieke delen van uw netwerk te isoleren, kan de verspreiding van ransomware over uw hele systeem voorkomen.

Eindelijk, ervoor te zorgen dat alle software up-to-date blijft, met de nieuwste patches en updates toegepast, sluit kwetsbaarheden die kunnen worden uitgebuit door ransomware.

Organisaties die hun verdediging tegen deze meedogenloze bedreigingen willen versterken, kunnen een betrouwbare bondgenoot vinden in beveiligingsoplossingen zoals SpyHunter, ontworpen om uitgebreide bescherming en gemoedsrust te bieden.

Het belang van het up-to-date houden van software en systemen

Een van de eenvoudigste maar meest effectieve strategieën om te beschermen tegen ransomware zoals LockBit 3.0 is om alle software en besturingssystemen up-to-date te houden.

Cybercriminelen richten zich vaak op bekende kwetsbaarheden in verouderde software om ransomware in te zetten. Om deze te verhelpen worden tijdig updates en patches ontwikkeld kwetsbaarheden, waardoor het een essentieel verdedigingsinstrument vormt tegen mogelijke aanvallen.

Deze beschermende maatregel strekt zich verder uit dan alleen het besturingssysteem of vaak gerichte software; het is van toepassing op alle digitale tools en platforms die binnen een organisatie worden gebruikt.

Door een cultuur van cybersecuritybewustzijn te bevorderen en prioriteit te geven aan regelmatige updates, bedrijven kunnen zichzelf beschermen tegen de altijd aanwezige dreiging van ransomware-aanvallen.

Tenslotte, het beveiligen van uw gegevens tegen bedreigingen zoals LockBit 3.0 vraagt om een proactieve en alomvattende aanpak van cyberbeveiliging.

Van het versterken van uw eerste verdedigingslinie met robuuste wachtwoorden en meervoudige authenticatie tot de cruciale praktijk van regelmatige systeemback-ups, elke stap speelt een cruciale rol bij het opbouwen van een veerkrachtige verdediging tegen ransomware-aanvallen.

In combinatie met voortdurende waakzaamheid en de nieuwste cyberbeveiligingssoftware, zoals SpyHunter, Organisaties kunnen met vertrouwen door het digitale landschap navigeren, wetende dat ze goed beschermd zijn tegen de evoluerende bedreigingen van het digitale tijdperk.

Onmisbare tips voor het verbeteren van uw cyberbeveiligingspositie

Het verbeteren van uw cyberbeveiligingspositie is van cruciaal belang in de onderling verbonden wereld van vandaag. Nu cyberdreigingen steeds geavanceerder worden, het is belangrijk om jezelf te bewapenen met kennis en hulpmiddelen om je digitale leven te beschermen.

Hier, we verdiepen ons in praktische tips en strategisch advies om uw verdediging tegen cyberdreigingen te versterken.

Cyberhygiëne: Dagelijkse praktijken om uw gegevens veilig te houden

Cyberhygiëne verwijst naar de routine, fundamentele acties die gebruikers moeten ondernemen om de gezondheid en veiligheid van hun gegevens te behouden. Net zoals persoonlijke hygiëne je gezond houdt, cyberhygiëne helpt uw digitale leven veilig te houden.

Hier zijn essentiële praktijken die u in uw dagelijkse online routine kunt opnemen:

- Werk regelmatig alle software bij: Download altijd de nieuwste versies van uw besturingssysteem, toepassingen, en firmware. Ontwikkelaars brengen regelmatig updates uit die kwetsbaarheden verhelpen die door hackers kunnen worden uitgebuit.

- Gebruik sterk, unieke wachtwoorden: Elk van uw accounts moet een ander wachtwoord hebben. Gebruik een combinatie van letters, getallen, en symbolen om complexe wachtwoorden te creëren, en overweeg een wachtwoordbeheerder te gebruiken om deze bij te houden.

- Schakel tweefactorauthenticatie in (2FA): Waar mogelijk, voeg een extra beveiligingslaag toe door gebruik te maken van 2FA. Hiervoor heb je niet alleen je wachtwoord nodig, maar ook iets dat je hebt (zoals een code die naar uw telefoon wordt verzonden) Inloggen.

- Wees voorzichtig met waar u op klikt: Vermijd het klikken op links en het downloaden van bijlagen van onbekende bronnen, omdat het phishing-pogingen kunnen zijn of malware kunnen bevatten.

- Maak regelmatig een back-up van uw gegevens: Regelmatige back-ups kunnen in veel scenario's een redder in nood zijn, zoals ransomware-aanvallen of hardwarestoringen. Gebruik externe schijven of cloudgebaseerde services om uw belangrijke gegevens veilig te houden.

Door deze gewoonten te integreren in uw dagelijkse online activiteiten, u vermindert uw kwetsbaarheid voor cyberdreigingen aanzienlijk.

De juiste cyberbeveiligingssoftware kiezen: Hoe SpyHunter kan helpen

Als het gaat om het beveiligen van uw digitale omgeving, Het selecteren van de juiste cyberbeveiligingssoftware is een cruciale beslissing. SpyHunter is een zeer effectieve tool voor het herstellen van malware die opvalt door zijn uitgebreide bescherming tegen de nieuwste malwarebedreigingen, waaronder ransomware, wormen, trojans, en andere kwaadaardige software.

SpyHunter is ontworpen voor het evoluerende digitale landschap, biedt intuïtieve bescherming die zich aanpast aan opkomende bedreigingen. Het zorgt voor real-time systeembewakingsfuncties die malware blokkeren voordat deze schade kan aanrichten, evenals aangepaste oplossingen voor specifieke malwareproblemen die uw computer kunnen teisteren.

- Actief scannen op malware: De geavanceerde malwarescanner van SpyHunter wordt regelmatig bijgewerkt om malware efficiënt te detecteren en te verwijderen.

- ransomware Protection: Het biedt robuuste verdedigingsmechanismen tegen ransomware-aanvallen, het beschermen van uw gegevens tegen versleuteling en gijzeling.

- Gebruiksvriendelijke interface: SpyHunter is ontworpen met een eenvoudige interface, waardoor het toegankelijk wordt voor zowel technisch onderlegde gebruikers als voor gebruikers die nieuw zijn bij cyberbeveiligingssoftware.

- Sanering op maat: In tegenstelling tot one-size-fits-all oplossingen, SpyHunter biedt aangepaste malwareoplossingen om unieke bedreigingen voor uw systeem aan te pakken.

- Klantenondersteuning: Met SpyHunter, u krijgt toegang tot een uitstekende klantenservice, inclusief een HelpDesk voor persoonlijke ondersteuning.

Als u voor SpyHunter kiest, krijgt u niet alleen effectieve verdediging tegen cyberdreigingen, maar ook gemoedsrust, wetende dat u een betrouwbaar hulpmiddel tot uw beschikking heeft. Voor wie op zoek is naar robuuste en adaptieve cyberbeveiligingssoftware, SpyHunter is een uitstekende keuze die aan een breed scala aan beveiligingsbehoeften voldoet.

Inzicht in de juridische en ethische implicaties van ransomwarebetalingen

In het licht van een ransomware-aanval, de beslissing om het losgeld te betalen vereist een grondige analyse van zowel de juridische als de ethische implicaties.

Terwijl de onmiddellijke reactie dat wel zou kunnen zijn neigen naar het doen van betalingen in de hoop dat gegevens worden opgehaald, het is van cruciaal belang om de bredere gevolgen te begrijpen. Het betalen van losgeld brengt niet alleen juridische risico's met zich mee, maar roept ook ethische bezwaren op.

Juridisch, Het betalen van losgeld aan groepen die door welke regering dan ook als terroristische organisaties worden erkend, kan tot ernstige juridische gevolgen leiden. Etisch, het draagt bij aan de financiering en aanmoediging van criminele activiteiten, het bestendigen van een cyclus van aanvallen, niet alleen tegen de betaler, maar ook tegen andere potentiële doelwitten.

Vanuit juridisch oogpunt, verschillende rechtsgebieden hebben voorschriften en richtlijnen die losgeldbetalingen ontmoedigen. Deze regelgeving is niet alleen bedoeld om financiële steun aan criminele entiteiten te voorkomen, maar ook om de uitbreiding van ransomwarecampagnes tegen te gaan. Bovendien, de gebrek aan garantie bij gegevensherstel na betaling draagt bij aan de complexiteit van het besluitvormingsproces.

Etisch, bedrijven moeten nadenken over hun maatschappelijke verantwoordelijkheden. Het betalen van losgeld stimuleert aantoonbaar de ransomware-economie. Het ondersteunt een bedrijfsmodel dat draait om uitbuiting en criminaliteit, Dit leidt tot meer geavanceerde en wijdverspreide aanvallen.

Daarom, organisaties zijn aangemoedigd om alternatieve herstelmethoden te evalueren en hun cyberbeveiligingsverdediging versterken om het risico van toekomstige aanvallen te beperken.

Betalen of niet betalen? Het debat rond ransomware-ransomware

Het dilemma van het betalen van een vraag naar ransomware draait om een kritisch debat: de onmiddellijke behoefte aan gegevensherstel versus de langetermijngevolgen van het ondersteunen van een crimineel ecosysteem.

Aan de ene kant, bedrijven die te maken krijgen met stopgezette activiteiten en het potentiële verlies van cruciale gegevens kunnen betaling als een noodzakelijk kwaad beschouwen.

Aan de andere kant, de cyberbeveiligingsgemeenschap en wetshandhavingsinstanties waarschuwen voor betalingen, daarbij verwijzend naar het gebrek aan zekerheid dat gegevens zullen worden gedecodeerd en het risico dat de betaler als toekomstig doelwit wordt aangemerkt.

Bovendien, Het bezwijken voor losgeld pakt de hoofdoorzaak van de inbreuk niet aan. Het laat de deur open voor toekomstige aanvallen, waarbij het belang van robuuste cyberbeveiligingsmaatregelen wordt benadrukt.

Investeringen in preventieve technologieën, werknemerstraining, en regelmatige gegevensback-uppraktijken bieden een duurzamere aanpak voor de bescherming tegen ransomware-bedreigingen.

Onderhandelen met hackers: Is het ooit een goed idee?

Onderhandelen met hackers vormt een complexe uitdaging. Terwijl sommigen beweren dat onderhandelingen de eisen om losgeld zouden kunnen verminderen, het erkent inherent de controle van de hacker over de situatie.

Het aangaan van een dialoog kan aanvallers onbedoeld inzicht geven in de betalingsbereidheid van de organisatie, Dit kan mogelijk leiden tot hogere eisen of extra aanvallen.

In plaats van onderhandelen, de nadruk moet liggen het voorkomen, opsporing, en incidentrespons. Het benadrukken van een proactieve houding op het gebied van cyberbeveiliging verkleint in de eerste plaats het risico om slachtoffer te worden.

Het implementeren van beveiligingsmaatregelen, zoals het gebruik van gerenommeerde beveiligingssoftware zoals SpyHunter, kan helpen bij het detecteren en verwijderen van ransomwarebedreigingen voordat ze gegevens versleutelen. De geavanceerde algoritmen van SpyHunter zijn ontworpen om realtime bescherming te bieden, het bieden van een kritische verdedigingslaag tegen ransomware en andere soorten malware.

tenslotte, de beslissing om met hackers te onderhandelen is vol risico's. Organisaties moeten de potentiële voordelen op de korte termijn afwegen tegen de gevolgen op de lange termijn.

Het opbouwen van veerkracht door krachtige cyberbeveiligingspraktijken en samenwerking met wetshandhavers kan een effectievere strategie bieden bij het bestrijden van ransomware-aanvallen.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scannen op LockBit 3.0 met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: LockBit verwijderen 3.0 en gerelateerde malware van Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, gemaakt door LockBit 3.0 op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, gemaakt door LockBit 3.0 er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Start uw pc op in de veilige modus om LockBit te isoleren en te verwijderen 3.0

Stap 5: Probeer bestanden te herstellen die zijn versleuteld door LockBit 3.0.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware-infecties en LockBit 3.0 streven ernaar om te versleutelen van uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk kan zijn om te decoderen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

LockBit 3.0-FAQ

Wat is LockBit? 3.0 Ransomware?

LockBit 3.0 is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does LockBit 3.0 Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does LockBit 3.0 Infecteren?

Via verschillende manieren.LockBit 3.0 Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of LockBit 3.0 is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .LockBit 3.0 bestanden?

U can't zonder decryptor. Op dit punt, de .LockBit 3.0 bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .LockBit 3.0 bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".LockBit 3.0" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .LockBit 3.0 bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of LockBit 3.0 Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het scant en lokaliseert LockBit 3.0 ransomware en verwijder het vervolgens zonder extra schade toe te brengen aan uw belangrijke .LockBit 3.0 bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can LockBit 3.0 Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

Over de LockBit 3.0 Onderzoek

De inhoud die we publiceren op SensorsTechForum.com, deze LockBit 3.0 handleiding voor het verwijderen inbegrepen, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, het onderzoek achter de LockBit 3.0 ransomware-bedreiging wordt ondersteund met VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.