Dit artikel is gemaakt om u te helpen verwijderen Dharma ransomware's .onion variant en herstel .ID-{toevallig}.[felix_dies@aol.com].ui versleutelde bestanden.

Dit artikel is gemaakt om u te helpen verwijderen Dharma ransomware's .onion variant en herstel .ID-{toevallig}.[felix_dies@aol.com].ui versleutelde bestanden.

Een nieuwe versie van Dharma ransomware is gemeld te verspreiden, dit keer met behulp van de .ui bestandsextensie toegevoegd aan de bestanden versleutelt. De nieuwe versie van Dharma ransomware wordt verondersteld zeer vergelijkbaar met de oude te zijn en gewoon leuk vinden, versleutelen van bestanden op de besmette computer, waarna de achtergrond veranderen op de besmette computer en vervolgens te eisen slachtoffers een flinke losgeld betalen om hun versleutelde bestanden te herstellen. In het geval dat uw computer is geïnfecteerd door de .ui Dharma ransomware aanbevelingen zijn om dit artikel aandachtig door te lezen.

bedreiging Samenvatting

| Naam |

.ui file virus |

| Type | Ransomware |

| Korte Omschrijving | .Ui virus, ook die zichzelf Dharma versleutelt bestanden van gebruikers en bladeren als contact e-mailadressen contact met de criminelen achter de rug en betalen een losgeld vergoeding om versleutelde bestanden te herstellen. |

| Symptomen | Wijzigingen bestandsextensie van gecodeerde bestanden aan .ui. Wijzigingen behang om een met losgeld instructies die losgeld e-mail hebben. |

| Distributie Methode | Via een exploit kit, Dll-bestand aanval, kwaadaardige JavaScript of een drive-by download van de malware zich in een verduisterd wijze. |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

| Gebruikerservaring | Word lid van onze forum om Bespreek .onion bestand virus. |

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

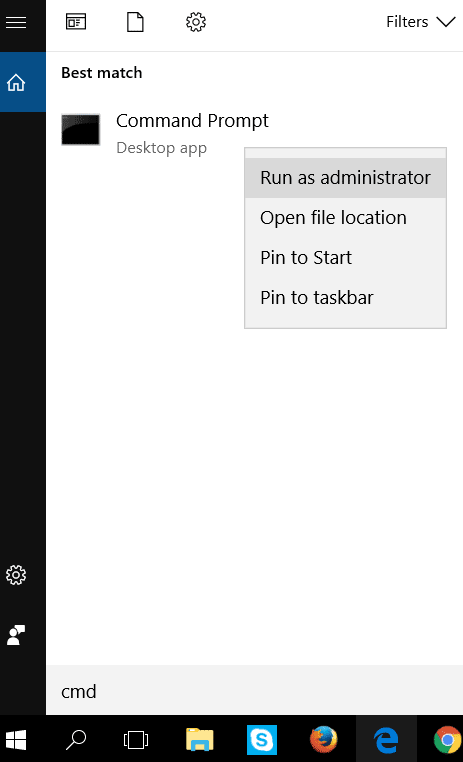

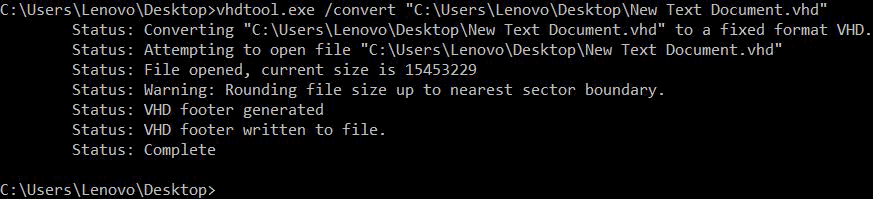

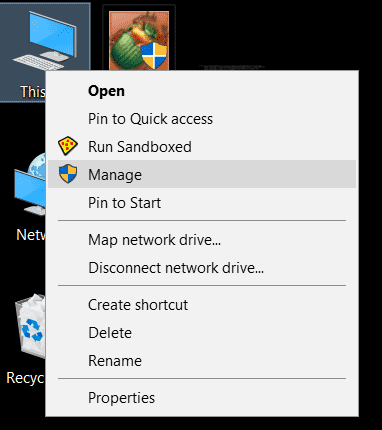

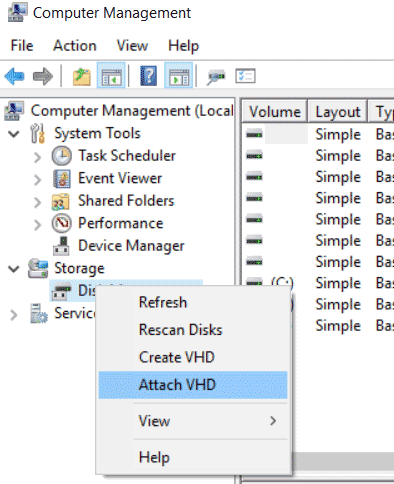

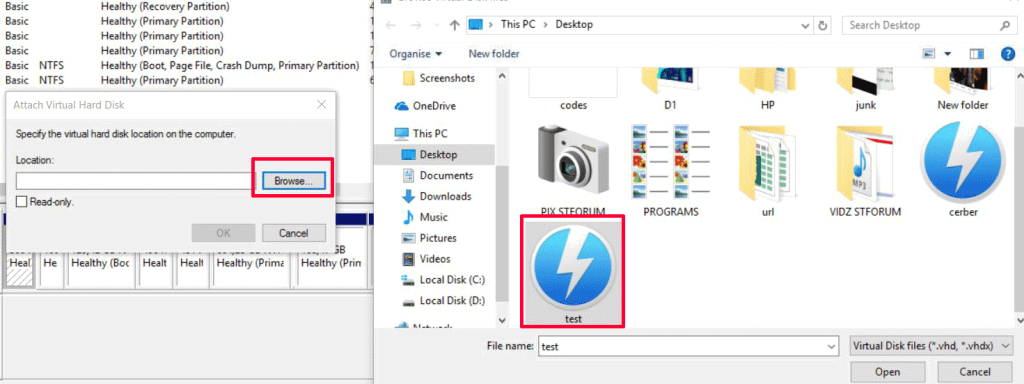

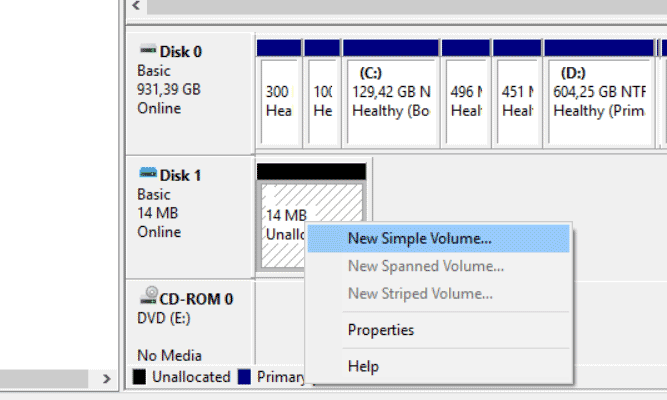

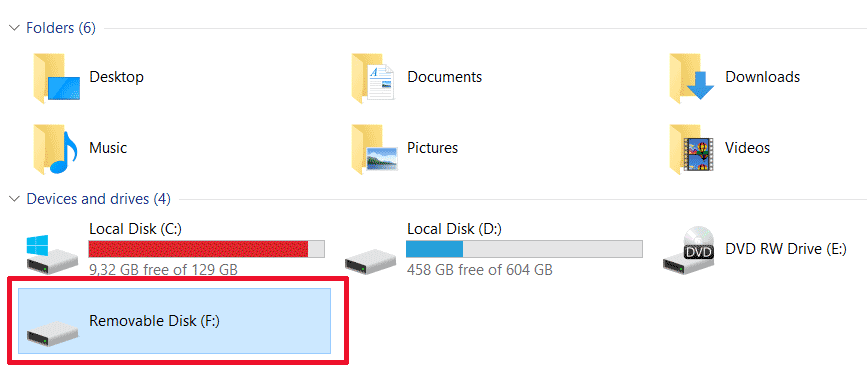

update mei 2017 - Nieuwe Data Recovery Methode

Het is onder onze aandacht dat de slachtoffers van de recente Dharma .onion ransomware infectie varianten zijn erin geslaagd om een zeer hoog percentage herstellen gebracht (over 90%) hun bestanden met behulp van een zeer unieke methode - het converteren van bestanden in virtuele drives en vervolgens met behulp van Partition Recovery optie op data recovery programma's. Deze methode maakt gebruik van het omzetten van de bestanden in een bestand VHD type dat een virtueel station. Aangezien er nieuwe data recovery programma's die specifiek ontworpen om partities te herstellen, Een benadering is om bestanden encyrpted door Dharma ransomware is om de gecodeerde bestanden te converteren naar .vhd bestanden te herstellen en dan proberen om ze te herstellen met behulp van Partition Recovery software. Aangezien het algoritme dat de bestanden eigenlijk versleutelt verandert slechts een klein deel van het bestand, heb je een veel grotere kans op het herstellen van de bestanden als je ze in VHD wijzigen.

De methoden zijn gemeld aan niet een volledige garantie om alle bestanden te herstellen, maar als je nog niet opnieuw heeft geïnstalleerd besturingssysteem, raden wij u aan hen te volgen. Maar eerst, zorg ervoor dat schadelijke bestanden Dharma's van de instructies te verwijderen aan de onderkant van deze artikel. Hier zijn de instructies:

.Onion Dharma - How Does It Spread

Voor het distributieproces van deze variant van Dharma ransomware om succesvol te zijn, een geavanceerde combinatie van instrumenten kan worden gebruikt door de cybercriminelen. Deze tools en software kan omvatten;

- Obfuscators voor uitvoerbare bestanden.

- Een exploit kit.

- File schrijnwerker programma's.

- Meerdere online hosts.

- kwaadaardige scripts (JavaScript).

- Distribution websites voor het downloaden van de infectie.

- Spammen diensten, alsmede spam bots.

deze tools, gecombineerde totaal kan leiden tot de succesvolle verspreiding van de .ui Dharma variant In diverse online plaatsen, zoals:

- Social media sites.

- Gespamd als berichten, portretteren legitiem.

- Gespamd op chatdiensten, zoals Skype, Boodschapper, etc.

- Opgeladen op verdachte websites of via gecompromitteerde torrent sites als nep-opstellingen, key generators of activators voor software.

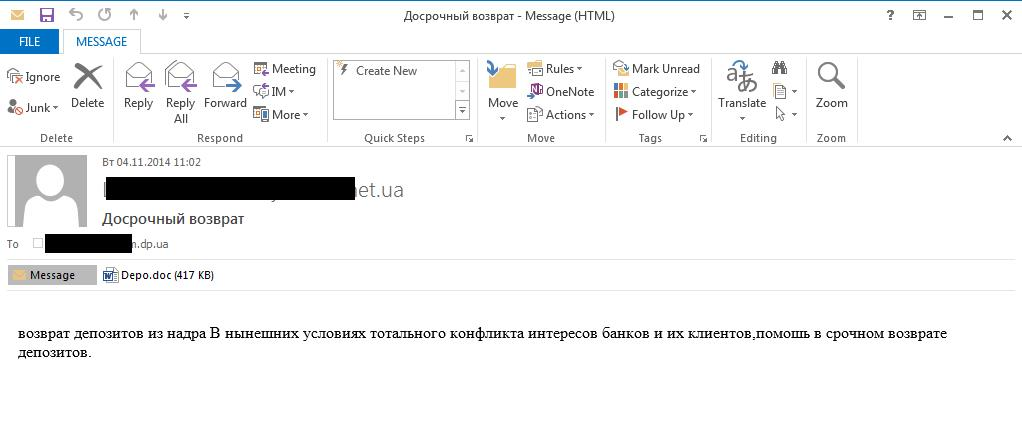

Indien per e-mail, misleidende technieken worden gebruikt om gebruikers te misleiden, ofwel in de opening van een schadelijke e-mailbijlage of het openen van een kwaadaardig weblink. Dit leidt tot het vallen van de schadelijke bestanden van Dharma .ui virus op de besmette systeem.

.Ui File Virus – infectie Activiteit

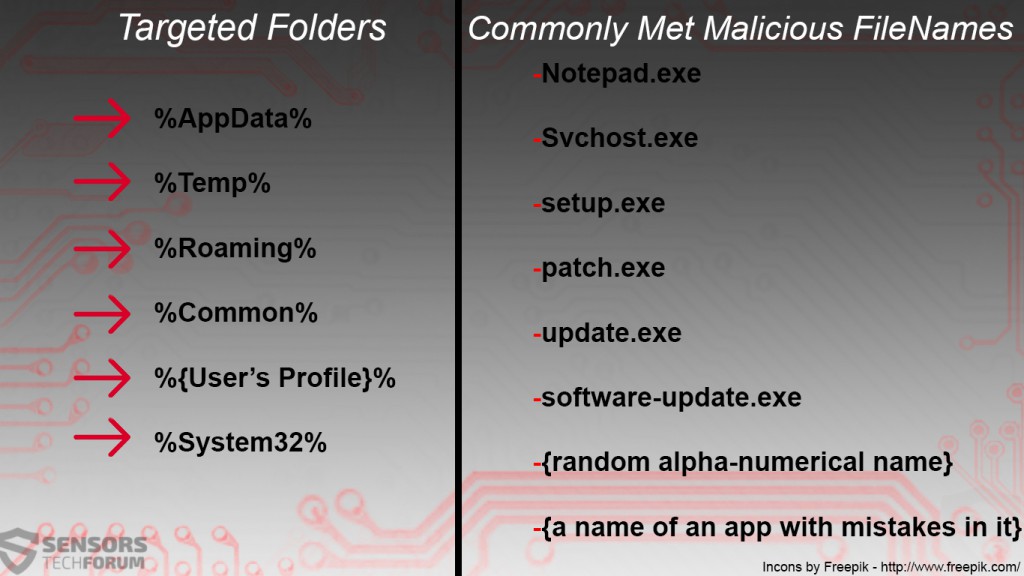

Nadat het slachtoffer het kwaadaardig bestand heeft geopend, op een of andere manier, de dossiers van Dharma ransomware worden gedropt op de geïnfecteerde computer. De bestanden hebben verschillende namen en meestal wonen in de hieronder genoemde Windows locatie:

Nadat de bestanden van Dharma ransomware's .onion bestand variant zijn gedaald, het virus kunnen beginnen om de Run en RunOnce Windows registersubsleutels wijzigen. In die sub-keys, aangepaste waarden kunnen worden toegevoegd met gegevens in hen, die de locatie van de kwaadaardige bestanden dat de versleuteling uit te voeren heeft. De sub-toetsen zijn de volgende:

→ HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Naast die subsleutels, Dharma .onion virus kan ook andere sub-toetsen die de achtergrond wijzigen wijzigen en om de andere desktop activiteit.

→ HKEY_CURRENT_USER Control Panel Desktop

Na het uitvoeren van wijzigingen op de subsleutels, Dharma .onion ransomware kan in tegenstelling tot de vorige .portemonnee en .dharma varianten verwijderen de schaduw volume kopieën op de geïnfecteerde computer met als doel om enige kans van het herstellen van versleutelde bestanden via Windows Backup functies te elimineren. Dit kan worden bereikt door het uitvoeren van een script dat komt in de volgende administratieve Windows-opdrachten op de achtergrond, zonder dat het slachtoffer het merkt:

→ proces tot stand wilt brengen “cmd.exe / c

vssadmin.exe verwijderen schaduwen / all / quiet

bcdedit.exe / set {standaard} recoveryenabled geen

bcdedit.exe / set {standaard} bootstatuspolicy ignoreallfailures

Naast deze, de Dharma .onion ransomware kan ook een map maken, vernoemd "gegevens" in %SystemDrive% waarin andere bestanden van Dharma met unieke en willekeurige namen, evenals een crypkey.bin bestand kan ook worden verwijderd. Dit wordt gedaan om de encryptie proces wat vrij uniek is ook te helpen.

Dharma Ransomware's .onion Encryption Process

De encryptie proces van Dharma ransomware is vrij uniek. Aanvankelijk, begint het virus zich aan een breed scala van bestandstypen te versleutelen, maar het vermijdt zorgvuldig de volgende Windows-systeemmappen:

- %Windows%

- %AppData%

- %Lokale%

- %LocalLow%

- %Systeem%

- %System32%

Dit wordt gedaan zodat Windows OS intact is loofbomen en de gebruiker kan nog steeds gebruik maken van de OS contact opnemen met de cyber-criminelen. Onder de gecodeerde bestanden zijn belangrijke documenten, muziek, video, foto's en andere typen bestanden, bijvoorbeeld:

→ "PNG .PSD .pspimage .TGA .THM .TIF .TIFF .YUV .AI EPS .PS .SVG .indd .pct .PDF .xlr XLS XLSX .accdb .DB .DBF MDB .PDB .SQL APK .app BAT .cgi .COM .EXE .gadget .JAR PIF wsf .dem .gam NES .ROM .SAV CAD bestanden DWG DXF GIS Files .GPX .KML .KMZ .ASP .aspx .CER .cfm .CSR .CSS HTM HTML .JS .jsp .PHP .rss .xhtml. DOC .DOCX .LOG .MSG .odt .pagina .RTF .tex TXT .WPD .WPS CSV .DAT .ged .KEY .KEYCHAIN .PPS .PPT .PPTX ..INI PRF-gecodeerde bestanden .HQX .mim .uue .7z .cbr .deb GZ .pkg .RAR .rpm .sitx .TAR.GZ ZIP .ZIPX BIN .CUE .DMG .ISO .MDF dress.Toast .VCD SDF .tar .TAX2014 .TAX2015 .VCF .XML Audio files .AIF .IFF .M3U .M4A .MID .MP3 .mpa WAV WMA Videobestanden .3g2 .3GP .ASF .AVI FLV .m4v .MOV .MP4 .MPG .RM SRT .SWF .VOB .WMV 3D .3 dm .3DS .MAX .OBJ R.BMP .dds .GIF .JPG ..CRX .plugin .FNT .fon .otf .TTF .CAB .CPL .CUR .DESKTHEMEPACK DLL .dmp drv .icns .ICO LNK .SYS .CFG "Bron:fileinfo.com

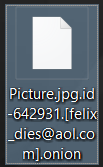

De bestanden worden gewijzigd ter plaatse en ze kunnen worden weergegeven met de bestandsextensie ID-{unieke ID}.[felix_dies@aol.com].ui

De encryptie proces van Dharma ransomware is vergelijkbaar met de Crysis ransomware varianten het is gebaseerd op. Echter, het is geavanceerder dan de RSA en AES cijfers gebruikt door Crysis. In het verleden, veel ervaren gebruikers op forums hebben verklaard dat zij hebben geprobeerd om Kaspersky's RakhniDecrypter gebruiken om hun bestanden terug te krijgen door de naam van de verlengingen van Dharma aan dezelfde als Crysis, maar ze niet in geslaagd om de gegevens te decoderen.

Dit komt omdat het virus is gemaakt op een manier die na het losgeld wordt betaald, de cyber-criminelen sturen een scanner software voor een sleutelbestand, die kunnen worden gevestigd in de “data” map %SystemDrive%. Vanaf daar, Deze software herkent de publieke sleutels die het slachtoffer terug naar de cyber-criminelen en stuur vervolgens op basis van deze toets, genereren ze een aangepaste decryptor die alleen werkt voor computer en niemand anders van het slachtoffer. Dit alles wijst op een cyber-criminele organisatie die ervaring in ransomware virussen heeft, net als de mensen achter Locky en Cerber ransomware virussen die nog op vrije voeten.

Wat ook het geval kan zijn, Dharma's .onion variant maakt gebruik van de e-mail felix_dies@aol.com en wanneer ze in contact, de cyber-criminelen komen met een aangepast aanbod dat het slachtoffer moet aanvaarden. Voor de vorige varianten van dharma, het losgeld “fee” varieerde van het minimum van 2 BTC, helemaal tot aan 14 BTC, afhankelijk van hoe belangrijk is de computer wordt hacker. voor servers, rapporten aangegeven dat het losgeld payoff bedrag nog hoger. Hier is een transcript van de instructies van de cyber-criminelen via e-mail:

Hallo,

Wij kunnen uw gegevens te decoderen, hier is de prijs:

– 7 Bitcoins in 20 uur zonder enige domme vragen en test decryptie.

– 12 Bitcoins als u meer dan nodig 20 uur om ons te betalen, maar minder dan 48 uur.

– 14 Bitcoins als u meer dan nodig 48 uur om ons te betalen.

Betaal ons op en stuur screenshot betaling in beslag.

Op deze manier nadat u betaalt sturen wij u decryptor tool met instructies.

TIME = GELD.

Als je niet gelooft in onze service en u een bewijs te zien, kunt u vragen over de onderzochte decryptie.

Test decryptie kost extra 1.5 Bitcoin tot de uiteindelijke prijs.

Over testen decryptie:

Je moet ons te sturen 1 versleuteld bestand.

Gebruik sendspace.com en Win-RAR bestand te verzenden voor de test coderingen.

File moeten minder zijn dan 5 MB.

We zullen decoderen en sturen u uw gedecodeerde bestanden terug.

Ook, als je niet wilt betalen doe je kunt proberen om cryptokey bruteforce, maar het duurt ongeveer 1500+ dagen als je krachtig genoeg machine.

Antwoord ons met uw beslissing.

Termijn begint vanaf deze e-mail.

Hier is onze Bitcoin portemonnee:

{PORTEFEUILLE ID}

We kunnen raden gemakkelijk bitcoin omruilservice – localbitcons.com

of u kunt een service die u wilt google.

Bron: Getroffen gebruikers.

Wat ook het geval kan zijn, security experts raden altijd aan dat losgeld mag niet worden besteed aan deze cyber-criminelen en alternatieve manieren om de bestanden terug te krijgen dient te worden gezocht na het verwijderen van Dharma .ui virus.

Verwijder Dharma Ransomware en terugzetten .onion gecodeerde bestanden

Voor aanvang van het verwijderen van Dharma ransomware, raden wij u ten zeerste aan een backup van alle bestanden, terwijl die gecodeerd.

Dan, aanbevelingen zijn om de instructies voor het verwijderen hieronder omdat ze speciaal zijn ontworpen om Dharma .onion ransomware isoleren volgen en verwijder het virus bestanden.

In het geval dat ervaart u problemen in het virus handmatig verwijderen of wilt u Dharma effectief en snel te verwijderen, security experts adviseren het gebruik van een geavanceerde anti-malware programma. Het zal scannen en alle bestanden die verband houden met de Dharma ransomware verwijderen en uw computer in de toekomst te beschermen, alsmede.

Na verwijdering Dharma ransomware, is het tijd om te proberen en het herstel van de bestanden. We hebben meerdere methoden die een alternatief voor een directe decodering zijn voorgesteld. Ze zijn gevestigd in stap "2. bestanden versleuteld door .onion Virus File Restore” onder. Ze zijn op geen enkele wijze garanderen dat u al uw bestanden terug te krijgen, maar sommige van de methoden zou kunnen werken om een groot deel van de bestanden te herstellen. Sommige gebruikers op forums hebben gemeld dat ze erin geslaagd om hun bestanden te herstellen via software zoals Shadow Explorer en we hebben ook meldingen van mensen die in staat zijn om een deel van hun bestanden te herstellen met behulp van data recovery-software.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scannen op .onion bestand virus met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall .onion file virus and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, aangemaakt door .onion bestand virus op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door .onion bestand virus er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Start de pc in de veilige modus te isoleren en te verwijderen .onion bestand virus

Stap 5: Probeer om bestanden te herstellen Gecodeerde door .onion bestand virus.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en .onion bestand virus streven ernaar om te versleutelen van uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk kan zijn om te decoderen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

.onion file virus-FAQ

What is .onion file virus Ransomware?

.onion file virus is a ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does .onion file virus Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does .onion file virus Infect?

Via several ways..onion file virus Ransomware infects computers by being sent via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of .onion file virus is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open ..onion file virus files?

U can't zonder decryptor. Op dit punt, de ..ui file virus bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd ..ui file virus bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen "..ui file virus" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen ..ui file virus bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of .onion file virus Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

It will scan for and locate .onion file virus ransomware and then remove it without causing any additional harm to your important ..onion file virus files.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can .onion file virus Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

About the .onion file virus Research

De inhoud die we publiceren op SensorsTechForum.com, this .onion file virus how-to removal guide included, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, the research behind the .onion file virus ransomware threat is backed with VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.

Ik heb dit virus, Ik weet niet doen, Help me alsjeblieft!!

Backup de versleutelde bestanden en volg de methoden in stap 2 onder “Automatisch verwijderen ..” en dan vertel me wat zijn de resultaten : )

Hallo, Ik hoefde niet om mijn computer te formatteren

Ik kan dit doen, maar ik moet versleuteld bestand evenals de niet-versleutelde versie, toch moet u beiden, zelfs als het een back-up, maar moet ongewijzigd bestand, deze kan ik decoderen de sleutel en decoderen van alle bestanden, en moet groter zijn dan 128kb zijn

Zeker, kunt u deze delen me uw e-mail kunt?

Rtsghost@outlook.com

Heb al mijn bestanden terug