De Berbomthum Trojan is een gevaarlijk wapen gebruikt tegen zowel eindgebruikers als bedrijf voornamelijk via software en service misbruik van kwetsbaarheden. Er wordt aangenomen dat de criminelen achter het zeer ervaren. Ons artikel geeft een overzicht van zijn gedrag in overeenstemming met de verzamelde monsters en beschikbare rapporten, Ook kan het nuttig zijn in een poging om het virus te verwijderen.

bedreiging Samenvatting

| Naam | Berbomthum Trojan |

| Type | Trojaans |

| Korte Omschrijving | De Berbomthum Trojan is een computervirus dat is ontworpen om in stilte te infiltreren computersystemen. |

| Symptomen | De slachtoffers mag geen zichtbare symptomen van een infectie. |

| Distributie Methode | Freeware Installations, gebundelde pakketten, Scripts en anderen. |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

| Gebruikerservaring | Word lid van onze Forum om te bespreken Berbomthum Trojan. |

Berbomthum Trojan - distributiemethoden

De Berbomthum Trojan een goede malware bedreiging die gebleken is een andere werkwijze en distributie meeste andere voorbeelden van dergelijk gebruik. De verzamelde monsters nog te analyseren en de exacte distributiemethoden niet bekend. Tot dusver is er geen informatie over het aantal geïnfecteerde hosts.

Berbomthum Trojan - Gedetailleerde beschrijving

De Berbomthum Trojan een goede malware bedreiging die gebleken is een andere werkwijze en distributie meeste andere voorbeelden van dergelijk gebruik. De verzamelde monsters nog te analyseren en de exacte distributiemethoden niet bekend. Tot dusver is er geen informatie over het aantal geïnfecteerde hosts.

Volgens de analyse van wat er tot nu toe over het is dat bekend infecteert kwetsbare machines via exploits. Wanneer een bepaald apparaat door getroffen zijn, het virus zal door haar aangewezen na infectie opdrachten uit te voeren. De Trojan code bevat een client instantie die een verbinding met het Twitter sociale netwerk en bepaalde hacker gecontroleerde profielen zal vestigen. Op het eerste gezicht lijkt het gedrag van de interactie met bepaalde beelden geplaatst door deze profielen zijn. Dit kan niet betekenen veel voor de gewone gebruiker of zelfs security team. Dit was tot de experts nam een kijkje op de beelden zelf. Ze waren vermomd als Internet memes maar er was iets anders. De dossiers waren code zelf, die via een proces dat bekend staat als Steganography werden ingebracht verborgen. De lokale client wordt gedownload het doel beelden en onthullen de opdrachten worden uitgevoerd.

Tot dusver heeft de Berbomthum Trojan is gevonden om screenshots van de huidige activiteiten van gebruikers te creëren. De configuratie van de malware downloadt bepaalde configuratie van de pastebin websites. De volgende commando's worden ondersteund door de Trojan motor:

- screen Capture

- Halen de lijst van lopende processen

- Capture inhoud van het klembord

- Ophalen gebruikersnaam van geïnfecteerde machine

- Ophalen bestandsnamen van een voorafbepaalde baan, zoals (desktop, %AppData% etc.)

Er zijn een aantal typische use cases die kunnen worden gebruikt met de Berbomthum Trojan als belangrijkste instrument. De eerste is een gericht spion campagne - de malware zal worden gebruikt om een specifiek bedrijf of de gebruiker te richten en gebruikt om bespioneren hun activiteiten. Met behulp van de ingebouwde mogelijkheden van de kwaadaardige acteurs achter de campagnes van de verzamelde gegevens voor identiteitsdiefstal en financieel misbruik kan gebruiken.

Een ander duidelijk use case is het gebruik van de Trojan als podium druppelaar voor andere malware. Na al geïnfiltreerd de doelapparaten, de infectie motor kan de security software en diensten op het systeem te omzeilen. Dit zal het mogelijk maken voor de tweede bedreiging voor al haar opdrachten uit te voeren zonder onderbrekingen. Een gedeeltelijke lijst van mogelijke voorbeelden de volgende:

- Ransomware - Dit zijn enkele van de meest gevaarlijke vormen van malware die een gebruiker kan tegenkomen. Zij zullen gevoelige gebruikersgegevens te identificeren op basis van een lijst van gerichte bestandsextensies en verwerken ze met een krachtige cipher. Wanneer deze stap is voltooid zullen de gebruikers worden gechanteerd tot het betalen van geld voor een “herstel en decryptie” die zij zullen nooit ontvangen.

- cryptogeld Mijnwerkers - Ze kan worden ingebracht als modules, oproepbaar via scripts of gedownload als stand-alone-infecties. Bij de lancering zullen ze verbinding maken met een hacker gecontroleerde server en download complexe wiskundige taken. Wanneer zij worden uitgevoerd op de lokale machines alle systeembronnen kunnen gebruiken die een enorme impact hebben op de stabiliteit van het systeem zal hebben. Wanneer een van de taken wordt gerapporteerd aan de servers van de kwaadaardige acteurs inkomen in de vorm van digitale valuta die rechtstreeks aan hun portemonnee zullen worden gestort.

- Browser hijackers - De andere populaire dreiging die door dergelijke vervoerders wordt geleverd is de browser hijacker. Dit soort bedreigingen vertegenwoordigen kwaadaardige plugins gemaakt voor de meest populaire web browsers. Wanneer ze worden uitgevoerd de gebruikers worden doorgestuurd naar een-hacker gecontroleerde pagina en kan ook vinden dat belangrijke instellingen worden gewijzigd.

Het Trojaanse paard kan de verzamelde informatie en output van de commando's terug mee aan de kwaadaardige acteurs. Hoewel Twitter afsluiten van de geïdentificeerde behorende profielen is het mogelijk dat de bijgewerkte versie van het kan worden gecreëerd.

Verwijder Berbomthum Trojan Trojan

Als uw computersysteem raakte besmet met het Berbomthum Trojan Trojaans, moet je een beetje ervaring hebben in het verwijderen van malware. U dient zich te ontdoen van deze Trojan krijgen zo snel mogelijk voordat het de kans om verder te verspreiden en andere computers te infecteren kan hebben. U moet de Trojan te verwijderen en volg de stap-voor-stap instructies handleiding hieronder.

Aantekening! Uw computersysteem kan worden beïnvloed door Berbomthum Trojan en andere bedreigingen.

Scan uw pc met SpyHunter

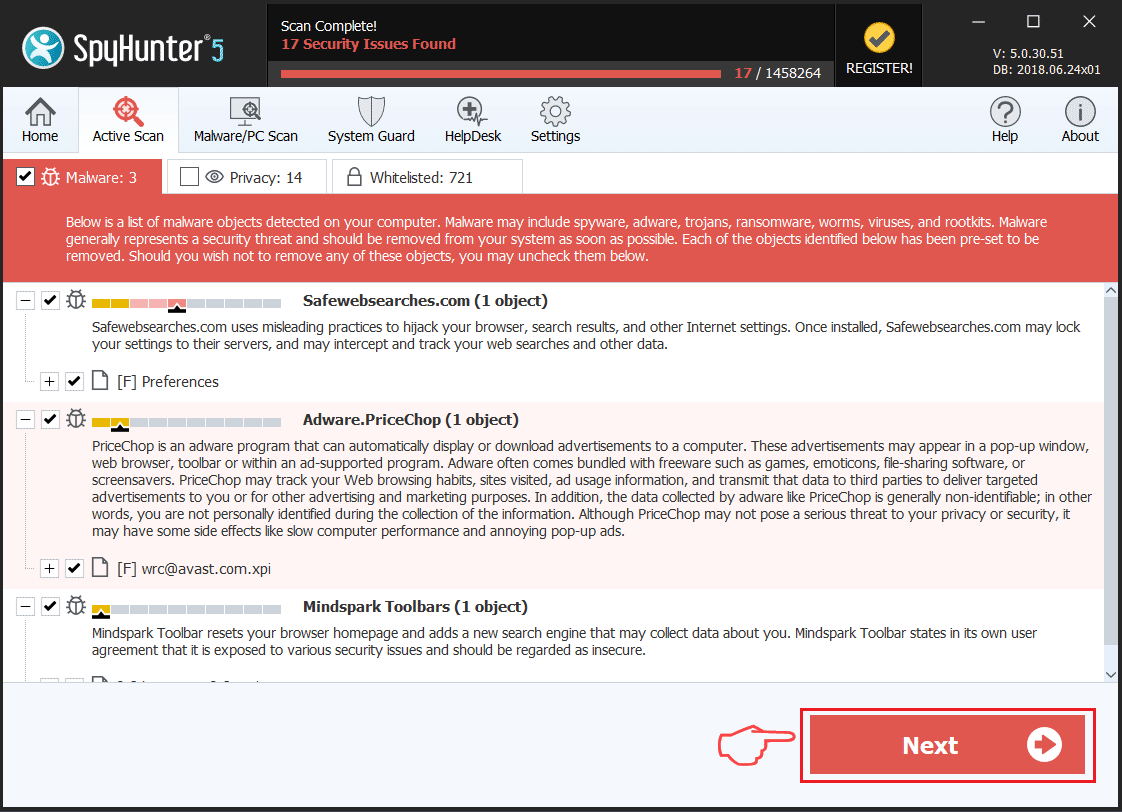

SpyHunter is een krachtige malware removal tool is ontworpen om gebruikers te helpen met diepgaande beveiliging van het systeem analyse, detectie en verwijdering van Berbomthum Trojan.

Houd in gedachten, dat SpyHunter scanner is voor de detectie van malware. Als SpyHunter detecteert malware op uw pc, moet u SpyHunter's malware removal tool kopen om de malware-bedreigingen te verwijderen. Lezen onze SpyHunter 5 beoordeling. Klik op de bijbehorende links naar SpyHunter controleren EULA, Privacybeleid en Threat Assessment Criteria.

Om Berbomthum Trojan verwijderen Volg deze stappen:

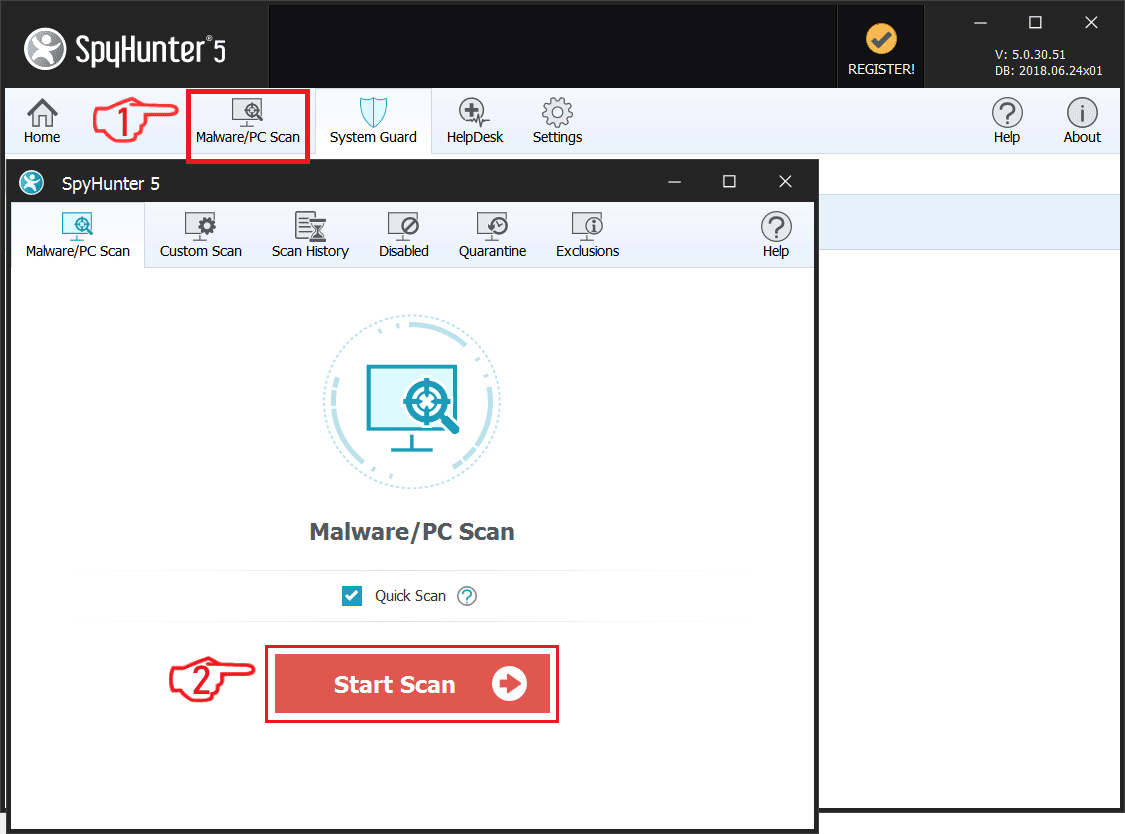

Gebruik SpyHunter om te scannen op malware en ongewenste programma's

Preparation before removing Berbomthum Trojan.

Voor het eigenlijke verwijdering, Wij raden u aan de volgende voorbereidende stappen te doen.

- Zorg ervoor dat u deze instructies altijd open en in de voorkant van je ogen.

- Doe een back-up van al uw bestanden, zelfs als ze konden worden beschadigd. U moet een back-up van uw gegevens met een cloud backup oplossing en verzekeren van uw bestanden tegen elke vorm van verlies, zelfs van de meest ernstige bedreigingen.

- Wees geduldig als deze een tijdje zou kunnen nemen.

- Scannen op malware

- Registers repareren

- Verwijder virusbestanden

Stap 1: Scannen op Berbomthum Trojan met SpyHunter Anti-Malware Tool

Stap 2: Verwijder eventuele registers, gemaakt door Berbomthum Trojan op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, gemaakt door Berbomthum Trojan daar. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.Stap 3: Find virus files created by Berbomthum Trojan on your PC.

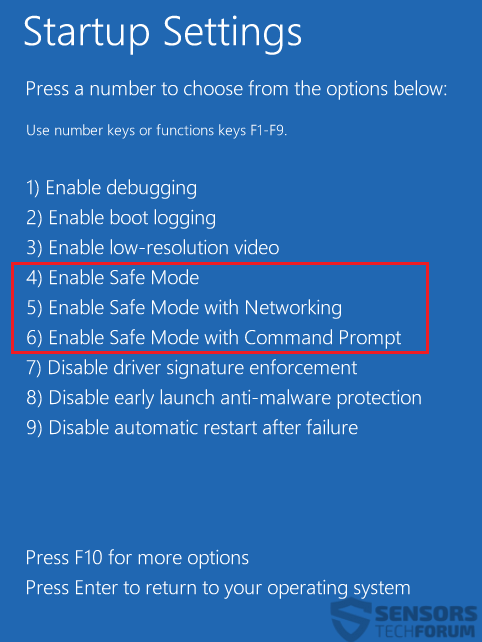

1.Voor Windows 8, 8.1 en 10.

Voor nieuwere Windows-besturingssystemen

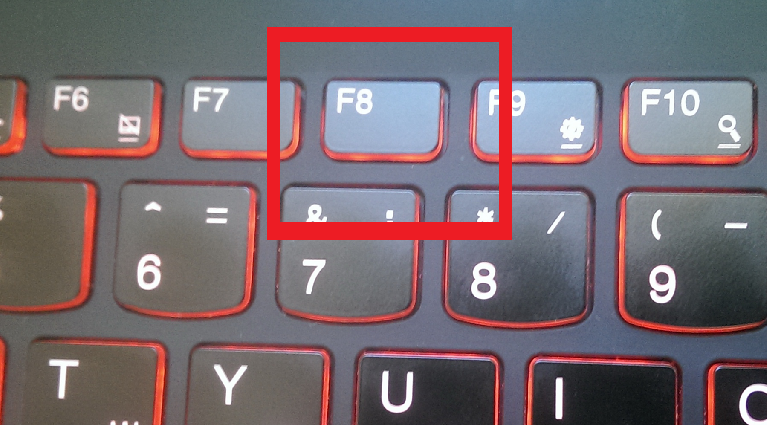

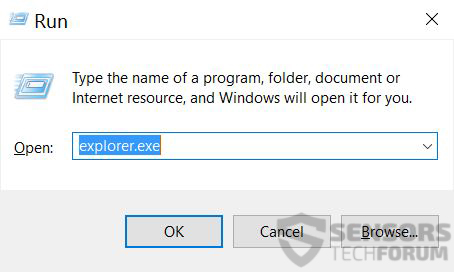

1: Op het toetsenbord druk + R en schrijf explorer.exe in de Rennen tekstvak en klik dan op de OK knop.

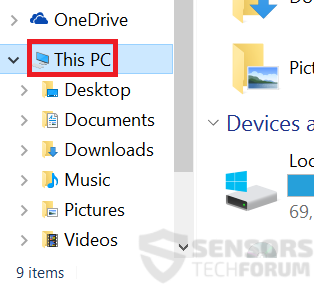

2: Klik op uw pc uit de snelle toegang bar. Dit is meestal een icoon met een monitor en de naam is ofwel "Mijn computer", "My PC" of "Deze PC" of hoe je het hebt genoemd.

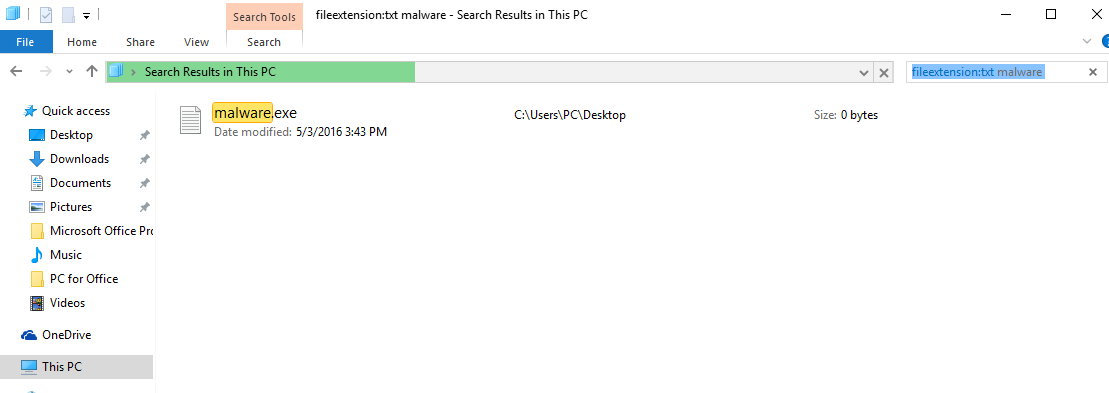

3: Navigeer naar het zoekvak in de rechterbovenhoek van het scherm van uw pc en typ "echter in meerdere contexten:" en waarna typt u de bestandsextensie. Als u op zoek bent naar kwaadaardige executables, Een voorbeeld kan zijn "echter in meerdere contexten:exe". Na het doen van dat, laat een spatie en typ de bestandsnaam die u denkt dat de malware is gemaakt. Hier is hoe het kan verschijnen als het bestand is gevonden:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Voor Windows XP, Uitzicht, en 7.

Voor oudere Windows-besturingssystemen

In oudere Windows-besturingssystemen zou de conventionele aanpak de effectieve moeten zijn:

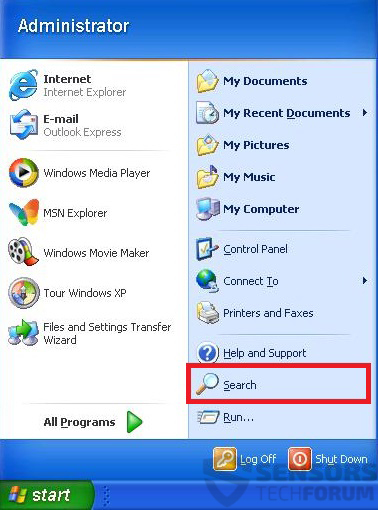

1: Klik op de Start Menu icoon (meestal op uw bottom-links) en kies vervolgens de Zoeken voorkeur.

2: Na het zoekvenster verschijnt, kiezen Meer geavanceerde opties van de search assistent doos. Een andere manier is door te klikken op Alle bestanden en mappen.

3: Na dat type de naam van het bestand dat u zoekt en klik op de knop Zoeken. Dit kan enige tijd duren, waarna de resultaten worden weergegeven. Als u het kwaadaardig bestand hebt gevonden, u kunt kopiëren of openen de locatie door rechtermuisknop te klikken ben ermee bezig.

Nu moet je in staat om elk bestand op Windows ontdekken zolang het op uw harde schijf en is niet verborgen via speciale software.

Berbomthum Trojan FAQ

What Does Berbomthum Trojan Trojan Do?

The Berbomthum Trojan Trojaans is een kwaadaardig computerprogramma ontworpen om te ontwrichten, schade, of ongeautoriseerde toegang verkrijgen naar een computersysteem. Het kan worden gebruikt om gevoelige gegevens te stelen, controle krijgen over een systeem, of andere kwaadaardige activiteiten starten.

Kunnen Trojaanse paarden wachtwoorden stelen??

Ja, Trojans, like Berbomthum Trojan, kan wachtwoorden stelen. Deze kwaadaardige programma's are designed to gain access to a user's computer, slachtoffers bespioneren en gevoelige informatie zoals bankgegevens en wachtwoorden stelen.

Can Berbomthum Trojan Trojan Hide Itself?

Ja, het kan. Een Trojaans paard kan verschillende technieken gebruiken om zichzelf te maskeren, inclusief rootkits, encryptie, en verduistering, om zich te verbergen voor beveiligingsscanners en detectie te omzeilen.

Kan een Trojaans paard worden verwijderd door Factory Reset?

Ja, een Trojaans paard kan worden verwijderd door uw apparaat terug te zetten naar de fabrieksinstellingen. Dit komt omdat het het apparaat in de oorspronkelijke staat zal herstellen, het verwijderen van schadelijke software die mogelijk is geïnstalleerd. Houd er rekening mee dat er geavanceerdere Trojans zijn die achterdeurtjes achterlaten en opnieuw infecteren, zelfs na een fabrieksreset.

Can Berbomthum Trojan Trojan Infect WiFi?

Ja, het is mogelijk dat een trojan wifi-netwerken infecteert. Wanneer een gebruiker verbinding maakt met het geïnfecteerde netwerk, de Trojan kan zich verspreiden naar andere aangesloten apparaten en kan toegang krijgen tot gevoelige informatie op het netwerk.

Kunnen Trojaanse paarden worden verwijderd?

Ja, Trojaanse paarden kunnen worden verwijderd. Dit wordt meestal gedaan door een krachtig antivirus- of antimalwareprogramma uit te voeren dat is ontworpen om schadelijke bestanden te detecteren en te verwijderen. In sommige gevallen, handmatige verwijdering van de Trojan kan ook nodig zijn.

Kunnen Trojaanse paarden bestanden stelen?

Ja, Trojaanse paarden kunnen bestanden stelen als ze op een computer zijn geïnstalleerd. Dit wordt gedaan door de malware auteur of gebruiker om toegang te krijgen tot de computer en vervolgens de bestanden te stelen die erop zijn opgeslagen.

Welke anti-malware kan Trojaanse paarden verwijderen?

Antimalwareprogramma's zoals SpyHunter zijn in staat om Trojaanse paarden op uw computer te scannen en van uw computer te verwijderen. Het is belangrijk om uw anti-malware up-to-date te houden en uw systeem regelmatig te scannen op schadelijke software.

Kunnen Trojaanse paarden USB infecteren?

Ja, Trojaanse paarden kunnen infecteren USB apparaten. USB-trojans wordt meestal verspreid via schadelijke bestanden die van internet zijn gedownload of via e-mail zijn gedeeld, allowing the hacker to gain access to a user's confidential data.

About the Berbomthum Trojan Research

De inhoud die we publiceren op SensorsTechForum.com, this Berbomthum Trojan how-to removal guide included, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen het specifieke trojan-probleem op te lossen.

How did we conduct the research on Berbomthum Trojan?

Houd er rekening mee dat ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, waardoor we dagelijks updates ontvangen over de nieuwste malwaredefinities, inclusief de verschillende soorten trojans (achterdeur, downloader, infostealer, losgeld, etc.)

Bovendien, the research behind the Berbomthum Trojan threat is backed with VirusTotal.

Om de dreiging van trojans beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

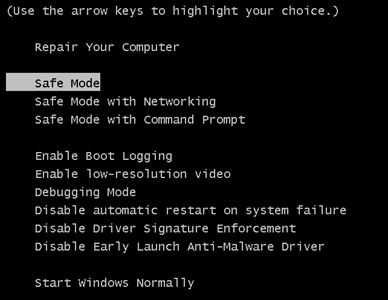

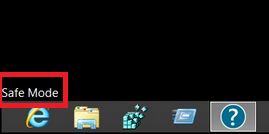

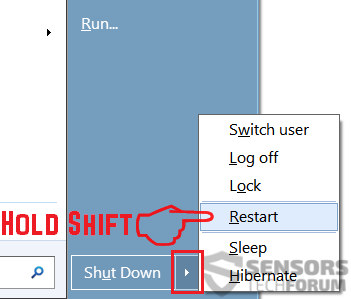

1. Voor Windows XP, Vista en 7.

1. Voor Windows XP, Vista en 7. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10. Fix registry entries die door malware en PUP's op uw pc.

Fix registry entries die door malware en PUP's op uw pc.

1. Installeer SpyHunter te scannen op Berbomthum Trojan en verwijder deze.

1. Installeer SpyHunter te scannen op Berbomthum Trojan en verwijder deze.