CTB-Locker, ook wel bekend als Critoni Ransomware, is een Trojaans paard dat de bestanden op de geïnfecteerde computer en blokkeert de toegang van de gebruiker versleutelt om zijn gegevens. Critoni Ransomware wordt een losgeld bericht eisen een hoge prijs voor de ontcijfering van de bestanden. Als onderzoekers hebben vastgesteld, de crypto-malware te koop op de zwarte markt voor ongeveer 3000 Amerikaanse dollars. Deskundigen waarschuwen dat de dreiging is nog steeds actief infecteert computers wereldwijd en raden het installeren van een betrouwbare anti-malware hulpmiddel geen uw machine en het regelmatig uitvoeren van back-ups van uw belangrijke bestanden.

| Naam | CTB-Locker |

| Type | Ransomware |

| Korte Omschrijving | De cyber-bedreigingen versleutelt bestanden van gebruikers het verlaten van een losgeld nota en vraagt om 0.2 BTC om de bestanden te decoderen. |

| Symptomen | De gebruiker kan zijn dossiers getuigen van versleutelde met de .ctb geworden, .ctbl en .ctb2 evenals willekeurige bestandsextensies. |

| Distributie Methode | Via exploit kits of Trojaanse paarden. |

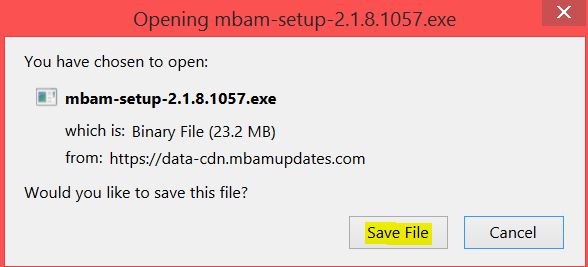

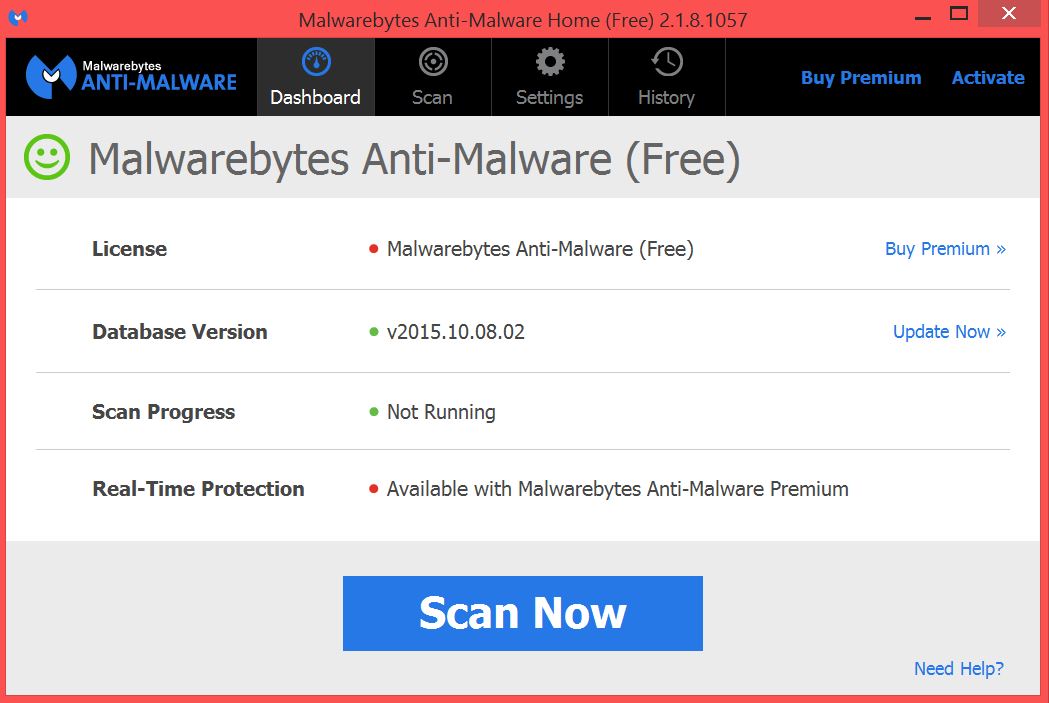

| Detection Tool | Download Malware Removal Tool, om te zien of uw systeem is aangetast door malware |

| Gebruikerservaring | Word lid van ons forum te bespreken CTB-Locker. |

CTB Locker - How Did I Get Infected

CTB Locker is gemeld door Microsoft Malware Protection Center worden verspreid via exploit kits of een Trojan.Downloader. Exploit kits kunnen worden gemaakt voor plugins zoals Java of Flash Player en het is gemakkelijk om kwaadaardige code die gebreken creëert in Windows te voegen. Bovendien, de Trojan.Downloader die worden gebruikt, kunnen verschillende informatie over de computer die besmet verzamelen zodat het infectieproces is onopgemerkt. Dergelijke informatie kan details over de Windows-versie, type Antivirus software die wordt gebruikt, etc. De Trojan kan verspreiden via kwaadaardige links die kunnen bevatten drive-by-downloads of kwaadaardige attachments online verstuurd.

CTB Locker Ransomware - wat doet het?

Zodra het is gedownload en geactiveerd, de ransomware kan kwaadaardige code in te voegen in het kritieke Windows-proces, genaamd svchost.exe. Verder kan leiden willekeurige naam bestanden, zoals bijvoorbeeld sz0s8g2h.exe, in de volgende mappen:

- %Temp%

- %AppData%

Volgens Microsoft onderzoekers, nadat het zijn payload-bestanden heeft gemaakt, de ransomware begint te scannen en bestanden te versleutelen met deze bestandsextensies:

→3fr 7z abu accdb ai ARP ARW bas baai bdcr bdcu BDD bdp BDS mengen bpdr BPDU bsdr bsdu c cdr cer config CPP CR2 crt crw cs DBF dbx DCR dd dds der DNG-doc docm docx dwg dxf dxg eps erf fdb gdb groepen gsd GSF ims indd iss jpe jpeg jpg js kdc KWM md mDB mdf MEF mrw NEF NRW odb odm odp ods odt ORF p12 P7B P7C pas pdd pdf pef PEM pfx php pl ppt PPTM pptx psd pst ptx pwm pj r3d raf rar ruwe rgx rik rtf RW2 rwl veilig sql SRF SRW txt vsd wb2 wpd wps XLK xls XLSB xlsm xlsx zip

Na het coderen van de bestanden van de gebruikers, het kan een verdachte bestandsextensie toevoegen nadat de bestanden. De volgende bestandsextensies worden gemeld door onderzoekers van Microsoft en BeginnersWeb te worden gebruikt door CTB Locker:

- .CTB

- .ctb2

- .ctbl

- Random bestandsextensies(nieuwere versies)

De ransomware kan dan de volgende bestanden die de eisen van de cyber-criminelen bevatten vallen:

- %Mijn documenten% AllFilesAreLocked{randomuserid}.bmp

- %Mijn Documenten%{randomname}.html

- %Mijn documenten% DecryptAllFiles{randomuserid}.txt

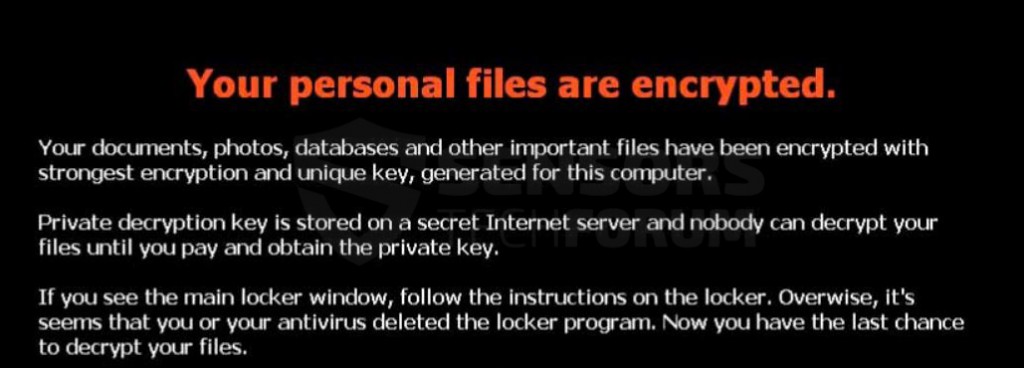

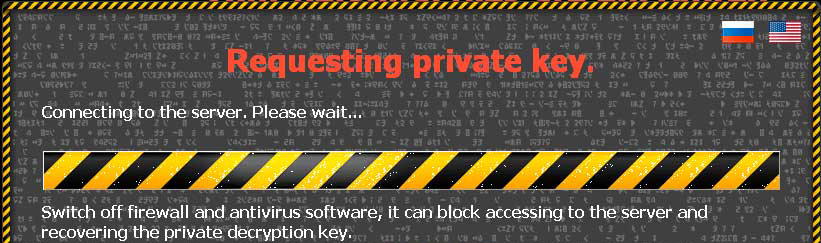

Deze bestanden bevatten het losgeld instructies. Een daarvan is het behang dat wordt gewijzigd in de volgende:

De versleutelde bestanden bevatten een decryptie sleutel in handen van de cybercriminelen. Zoals andere ransomware trojans, CTB-Locker gebruikt Onion routing (Doel) om anoniem te blijven en de identiteit van de cyber-criminelen te beschermen. Het goede nieuws is dat in vergelijking met andere crypto-virussen, CTB-Locker geen losgeld deze hoge eisen. Het losgeld geëiste bedrag is 0.2 Bitcoins die rond 120 Amerikaanse dollars.

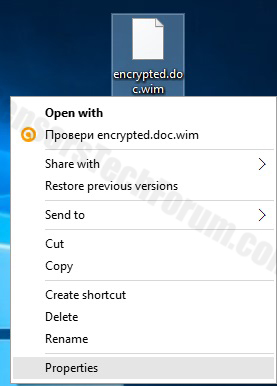

Wat is er nieuw aan dit ransomware is dat de nieuwe varianten willekeurige bestandsextensies kan gebruiken om de bestanden zoals versleutelen .zz2dqj of .9jsaxsf. bij het openen, Windows beweert dat de twijfelachtige bestanden corrupt, en ze kunnen niet worden opgelost door eenvoudige verwijdering van de extensie van het bestand. Hier is een voorbeeld van een versleutelde bestandsnamen door CTB-Locker:

- nieuwe Document.docx.ctbl

- Nieuwe afbeelding.jpg.ctb

- nieuwe Presentation.pptx.ctb2

- Nieuwe tekst Document.vdi.adid2k

Hoewel het betalen van het losgeld kan je bestanden terug te brengen, Wij raden u niet te doen, terwijl de nieuwere variant van CTB decodeert 5 bestanden gratis. Dit financiert de cyber-criminelen te ontwikkelen verder hun virus plus het kan geen garantie dat de decryptie sleutels voor uw bestanden terug naar u worden verzonden, zodat u kunt ze te herstellen.

Hier is de decryptie scherm gebruikers te zien krijgen wanneer ze na de decryptie instructies:

Bron: Bleeping Computer

Bron: Bleeping Computer

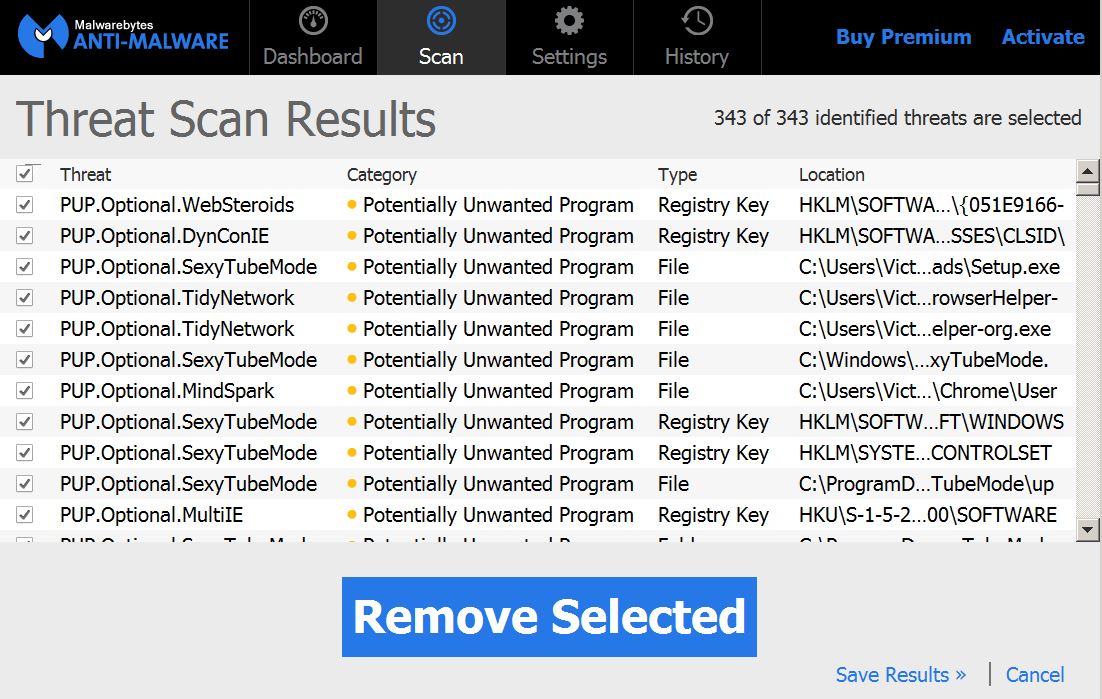

Het verwijderen van CTB-Locker Ransomware Volledig

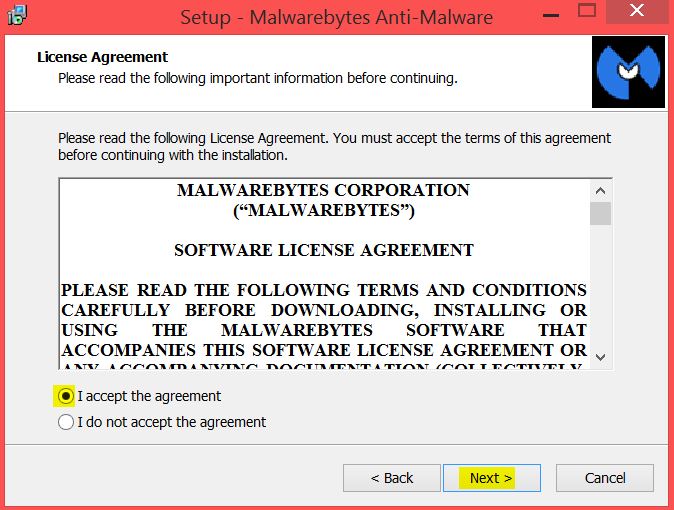

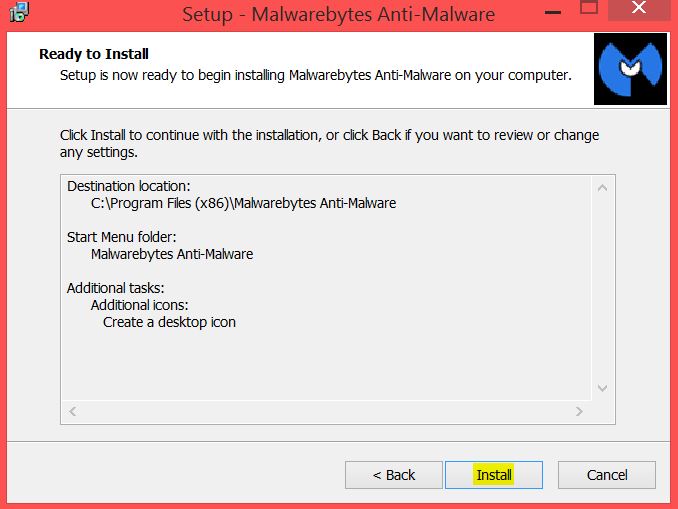

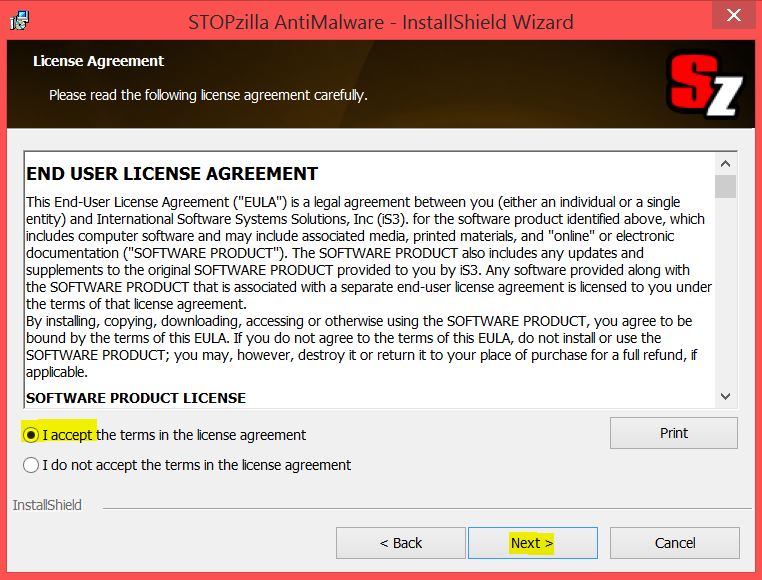

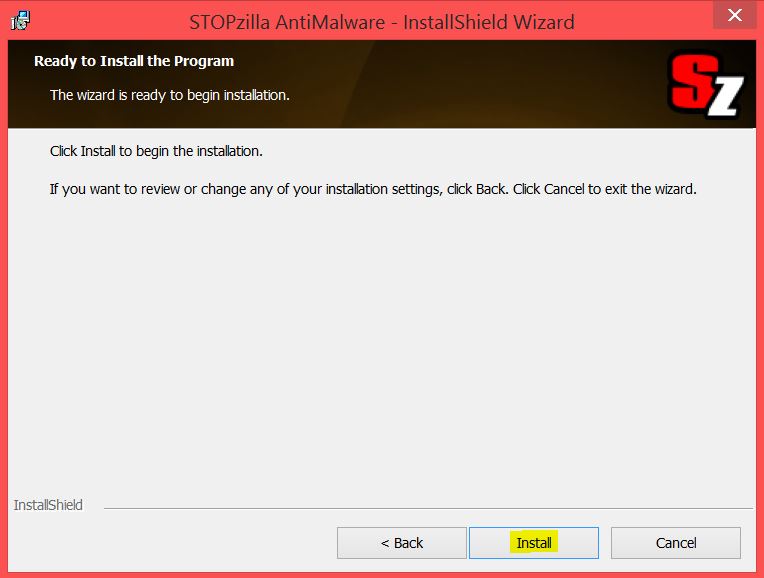

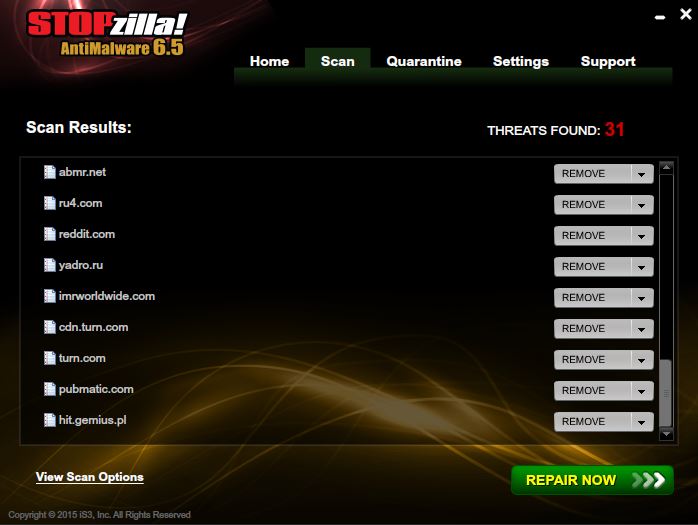

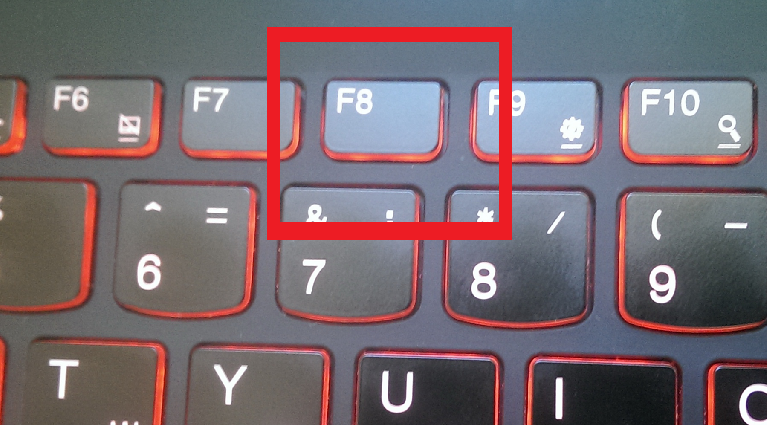

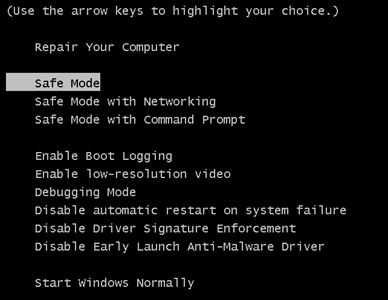

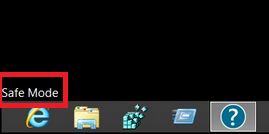

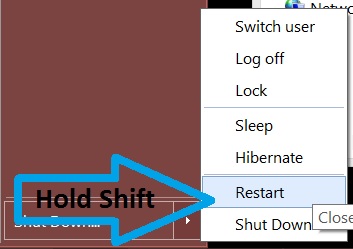

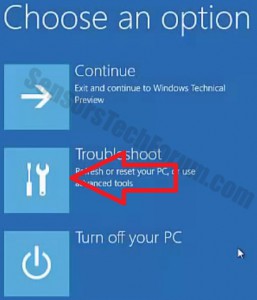

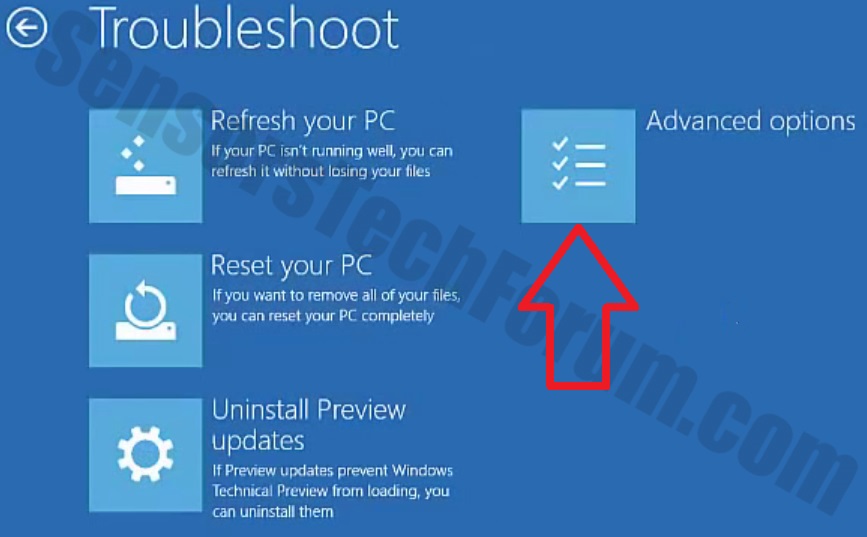

Om dit vervelende ransomware virus te verwijderen, moet u uw pc op te starten in de veilige modus en installeer een anti-malware scanner die de registry entries zal vinden en alle geplande taken te herstellen om de malware te draaien op het systeem start. Voor maximale effectiviteit, is het raadzaam om de anti-malware software te downloaden vanaf een veilige PC en installeer het via offline installateur om de besmette één terwijl je offline.

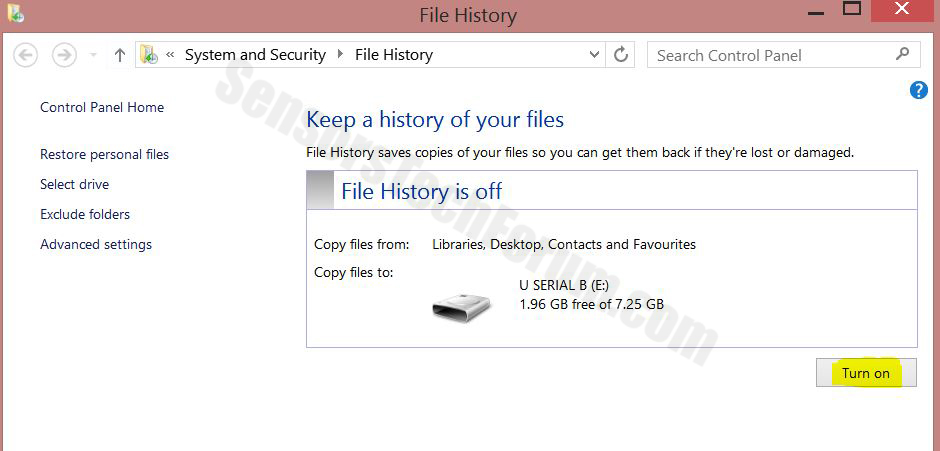

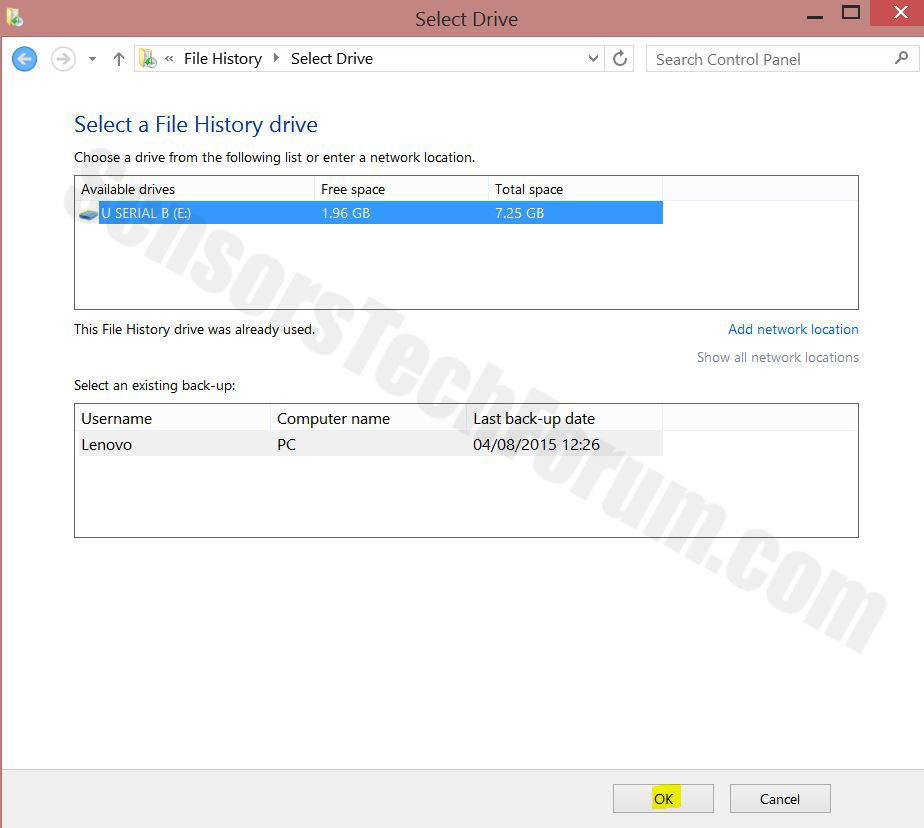

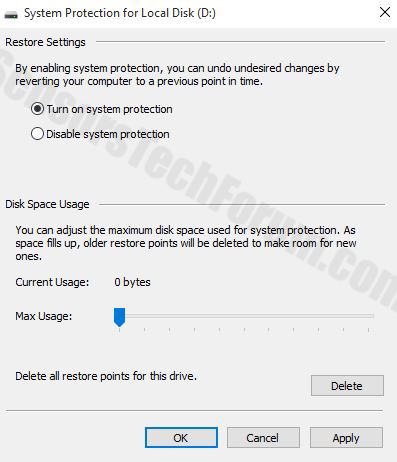

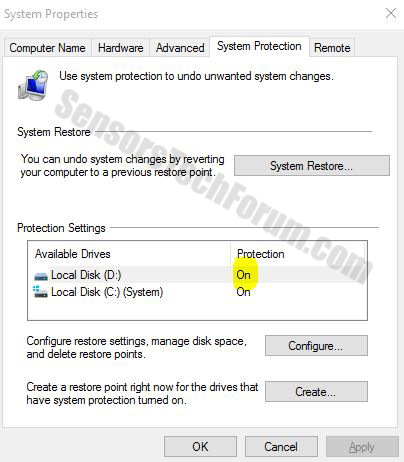

Herstellen gecodeerde bestanden door CTB-Locker Ransomware

Beveiliging ingenieurs adviseren gebruikers niet om het losgeld geld te betalen en te proberen het herstel van de bestanden met behulp van andere methoden. Hier zijn een aantal suggesties:

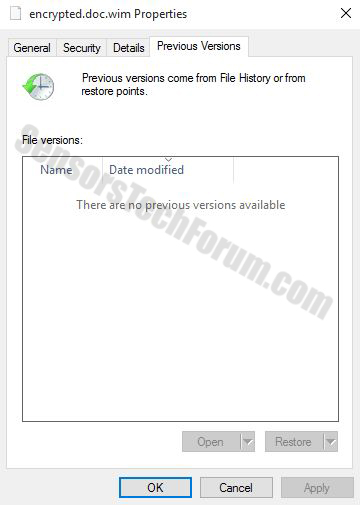

Om uw gegevens te herstellen, uw eerste inzet is om opnieuw te controleren voor schaduwkopieën in Windows met behulp van deze software:

Als deze methode niet werkt, Kaspersky hebben voorzien van een decryptors naar bestanden versleuteld met de RSA en andere encryptie-algoritmen:

Een andere methode van het herstellen van uw bestanden door te proberen om uw bestanden via data recovery software terug te brengen. Hier zijn enkele voorbeelden van data recovery-programma's:

EASEUS Data Recovery

Recuva

R-Studio

PhotoRec

Voor verdere informatie kunt u de volgende artikelen controleren:

Verwijder RSA-2048 key crypto Van Ransomware

Herstel bestanden gecodeerd via RSA-encryptie

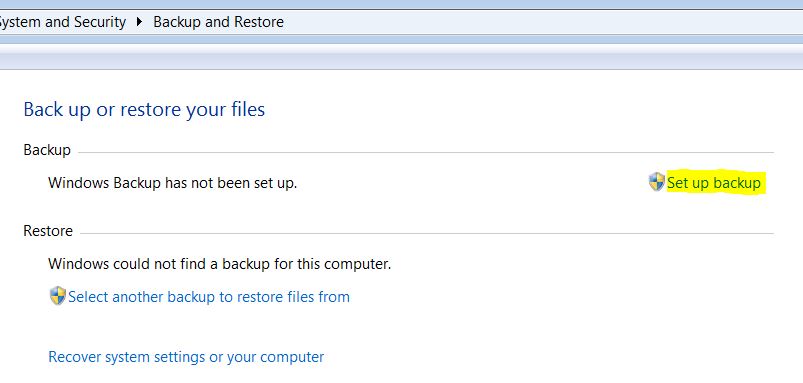

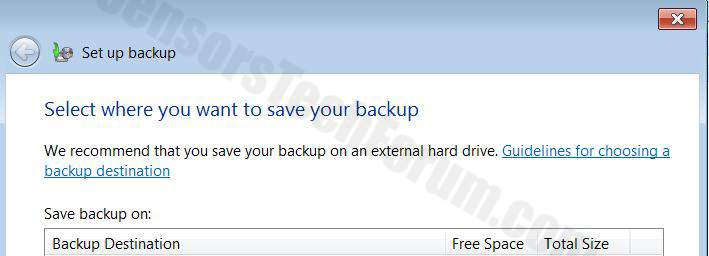

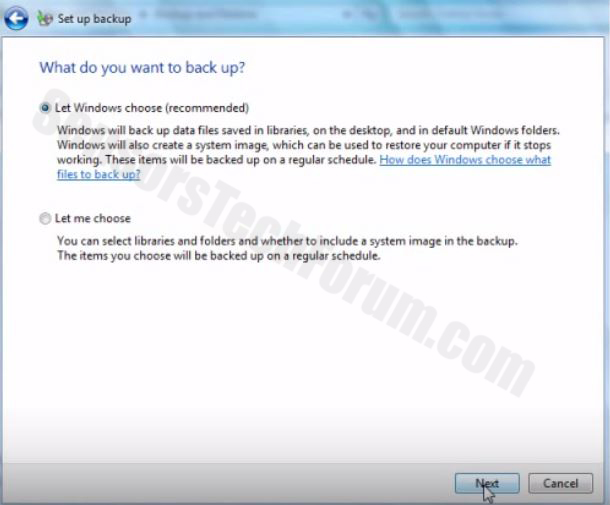

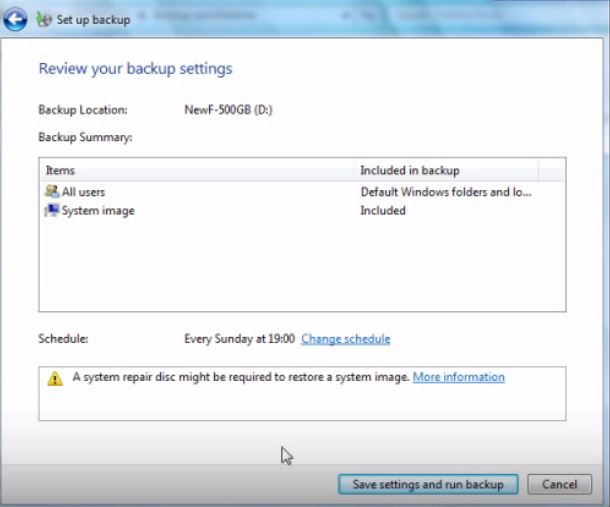

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

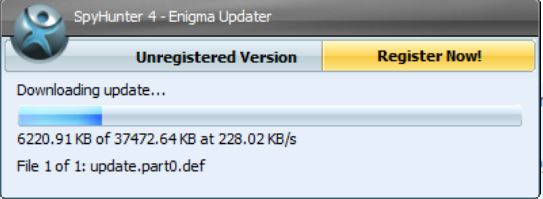

Stap 1: Scannen op CTB-Locker met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall CTB-Locker and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

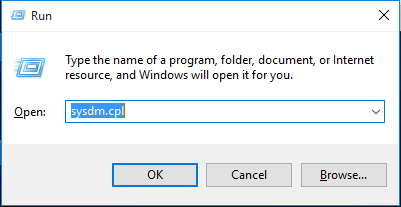

Stap 3: Verwijder eventuele registers, aangemaakt door CTB-Locker op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

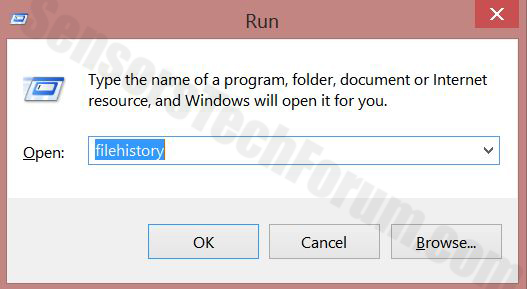

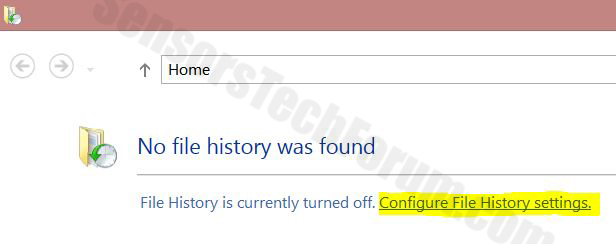

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door CTB-Locker er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

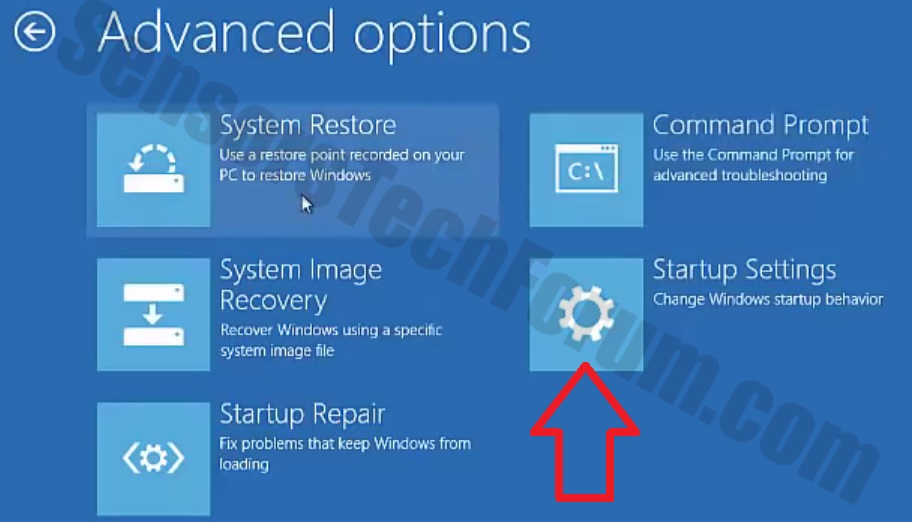

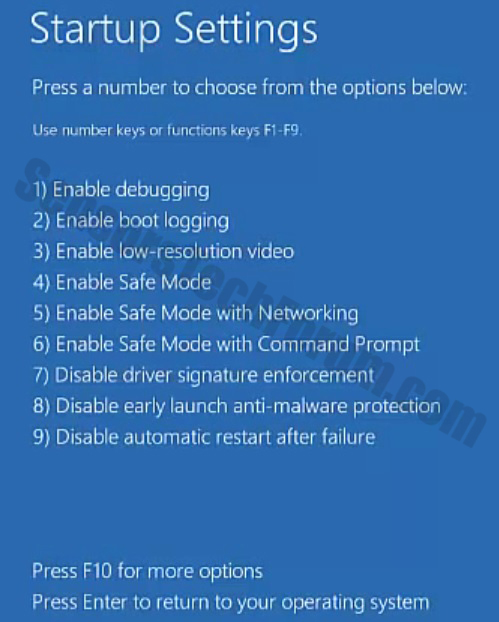

Stap 4: Start uw PC in de veilige modus te isoleren en te verwijderen CTB-Locker

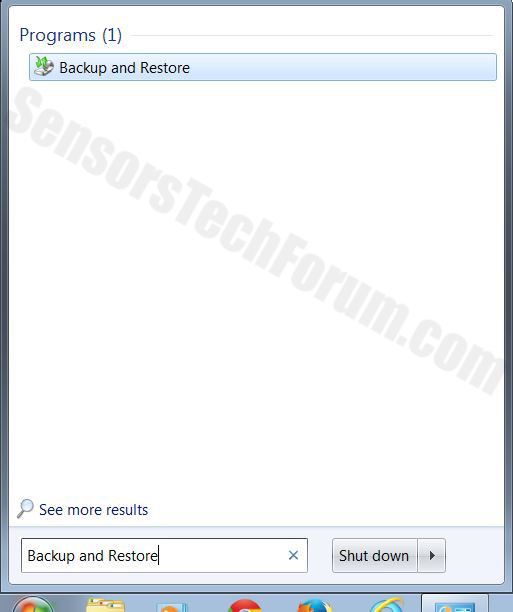

Stap 5: Probeer om bestanden versleuteld met CTB-Locker Restore.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en CTB-Locker streven ernaar om uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk te ontcijferen kunnen versleutelen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

CTB-Locker-FAQ

What is CTB-Locker Ransomware?

CTB-Locker is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does CTB-Locker Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does CTB-Locker Infect?

Via verschillende manieren. CTB-Locker Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of CTB-Locker is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .CTB-Locker files?

U can't zonder decryptor. Op dit punt, de .CTB-Locker bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .CTB-Locker bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".CTB-Locker" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .CTB-Locker bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of CTB-Locker Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het scant en lokaliseert CTB-Locker ransomware en verwijdert het vervolgens zonder extra schade toe te brengen aan uw belangrijke .CTB-Locker-bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can CTB-Locker Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

Over het CTB-Locker Onderzoek

De inhoud die we publiceren op SensorsTechForum.com, deze CTB-Locker how-to verwijderingsgids inbegrepen, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, het onderzoek achter de CTB-Locker ransomware-dreiging wordt ondersteund door: VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.

1. Voor Windows 7, XP en Vista.

1. Voor Windows 7, XP en Vista. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10.

1. Installeer SpyHunter om te scannen op en verwijderen van CTB-Locker.

1. Installeer SpyHunter om te scannen op en verwijderen van CTB-Locker.

Malwarebytes Anti-Malware

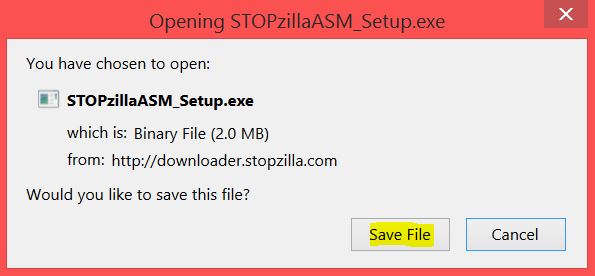

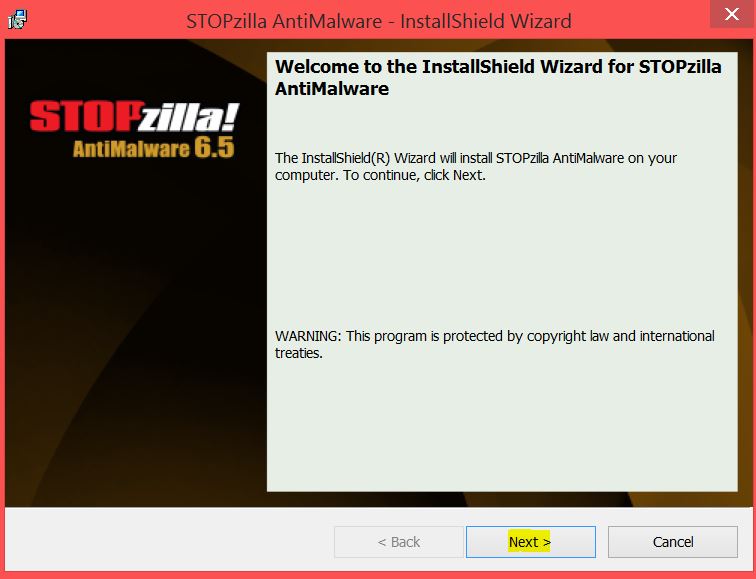

Malwarebytes Anti-Malware STOPzilla Anti-Malware

STOPzilla Anti-Malware