Ransomware infecties veroorzaakt verliezen op een onvoorstelbare wereldwijde schaal. Bijvoorbeeld, CryptoWall, slechts één virus heeft meer dan gegenereerd 180 miljoen dollar aan verliezen voor individuen en organisaties over de hele wereld. En dit was vorig jaar (2015). Nu, ransomware infecties hebben laten zien een snelle stijging, verlaten weerloos in de handen van cybercriminelen. Maar is er echt een manier om jezelf te beschermen door deze crypto-malware. Volgens de onderzoekers die zich bezighouden met reverse engineering van malware op een dagelijkse basis, er is een uitweg voor de meeste virussen en op deze manier staat bekend als het netwerk snuiven. In dit artikel willen we laten zien hoe je netwerk te gebruiken snuiven om de sleutels te ontdekken om bestanden versleuteld door malware te ontgrendelen. Maar, er rekening mee dat er vele factoren die betrokken zijn en deze methode niet werkt 100% voor iedereen.

Ransomware infecties veroorzaakt verliezen op een onvoorstelbare wereldwijde schaal. Bijvoorbeeld, CryptoWall, slechts één virus heeft meer dan gegenereerd 180 miljoen dollar aan verliezen voor individuen en organisaties over de hele wereld. En dit was vorig jaar (2015). Nu, ransomware infecties hebben laten zien een snelle stijging, verlaten weerloos in de handen van cybercriminelen. Maar is er echt een manier om jezelf te beschermen door deze crypto-malware. Volgens de onderzoekers die zich bezighouden met reverse engineering van malware op een dagelijkse basis, er is een uitweg voor de meeste virussen en op deze manier staat bekend als het netwerk snuiven. In dit artikel willen we laten zien hoe je netwerk te gebruiken snuiven om de sleutels te ontdekken om bestanden versleuteld door malware te ontgrendelen. Maar, er rekening mee dat er vele factoren die betrokken zijn en deze methode niet werkt 100% voor iedereen.

Hoe werkt Ransomware Work?

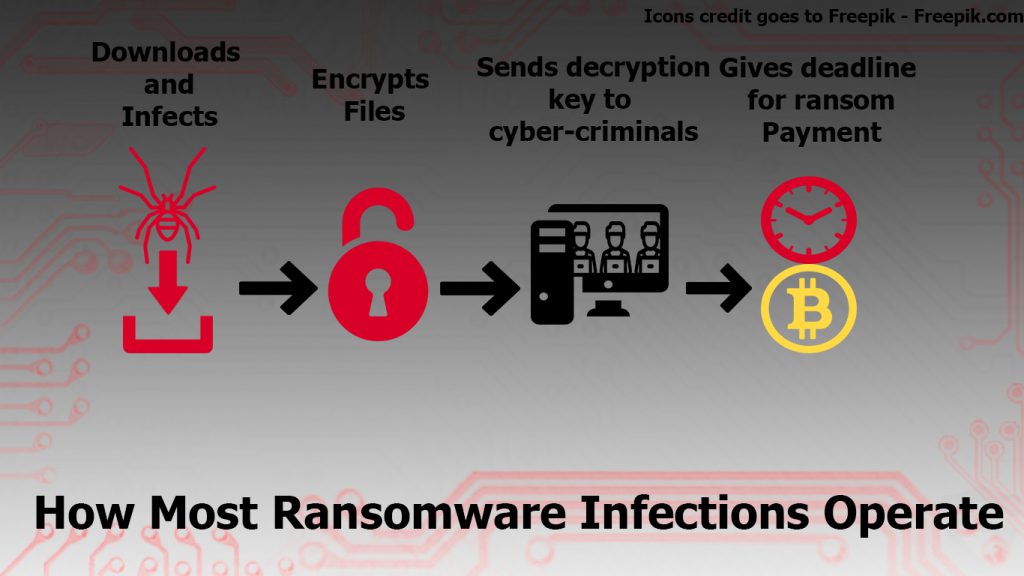

Om aan te tonen hoe je een netwerk sniffer te gebruiken, Houd in gedachten dat moeten we eerst het proces achter ransomware ontdekt. De meeste crypto-virussen werken op een standaard manier. Ze uw computer infecteren, versleutelen van uw bestanden veranderen van de uitbreiding en met behulp van AES of RSA Cyphers een publieke en private sleutels te genereren.

Verwante artikel: Ransomware Encryption Explained - begrijpen hoe het werkt en waarom is het zo effectief

Na het doet dat, de ransomware stuurt de unlock informatie (Private Key of Public Key of beide) de C&C commando- en controlecentrum van de cyber criminelen, samen met andere informatie over het systeem en plaatst het een losgeld notitie die is bedoeld om u te rijden in het betalen. Meeste losgeld notities, stel een deadline.

Hier is hoe de meeste losgeld virussen werken in een eenvoudige illustratie:

Hoe “Krijgen” de Encryption Information?

Hoe te Ransomware bestanden te decoderen?

Aangezien deze toetsen zijn gegevens die wordt verzonden, Er is een zeer eenvoudige manier om hen. Dit is waarom we zal zich richten op de volgende aspecten van de ransomware operatie volgorde - de informatieoverdracht:

Onderzoekers hebben vastgesteld dat door gebruik te maken van een netwerk sniffer, zoals Wireshark, U kunt traceren van de pakketten die worden overgedragen aan de cyber-criminelen 'IP-adres, die is aangesloten op uw computer. Dit is de reden waarom we hebben besloten om een leerrijke tutorial om u te helpen met het vangen van ransomware op te maken en "het breken van zijn nek"(theoretisch). Natuurlijk, verschillende ransomware virussen actief zijn op verschillende manieren (wat kan uw scherm te vergrendelen, bijvoorbeeld) en dit is waarom deze werkwijze niet kan 100% effectief. Maar voor sommige malware zoals SNS Locker, het werkt.

BELANGRIJK:Voor de onderstaande instructies om te werken, moet u de ransomware niet verwijderen van uw computer.

Netwerk snuiven met Wireshark kan worden uitgevoerd als u de volgende stappen:

Stap 1: Download en installeer Wireshark

Voor deze tutorial aan het werk, u Wireshark nodig op uw computer worden geïnstalleerd. Het is een veel gebruikte netwerk sniffer, en je kunt het gratis downloaden door te klikken op de knop "Nu downloaden" hieronder. Door hun officiële website te bezoeken via de onderstaande link, kunt u het downloadpakket voor uw besturingssysteem en versie kiezen (Windows 32-bits, Windows 64-bits, MacOS).

Ga naar de officiële downloadpagina van Wireshark

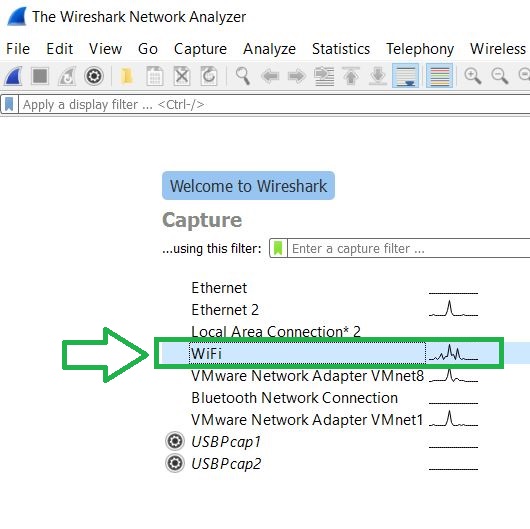

Stap 2: Run Wireshark en beginnen met het analyseren van pakketten.

Om het proces te beginnen snuiven, gewoon open Wireshark na de installatie, na die ervoor zorgen dat u op de aard van de verbinding die u wilt snuiven van. Met andere woorden, dit zou uw actieve verbinding mode met het internet. In ons geval, dit is de Wi-Fi-verbinding:

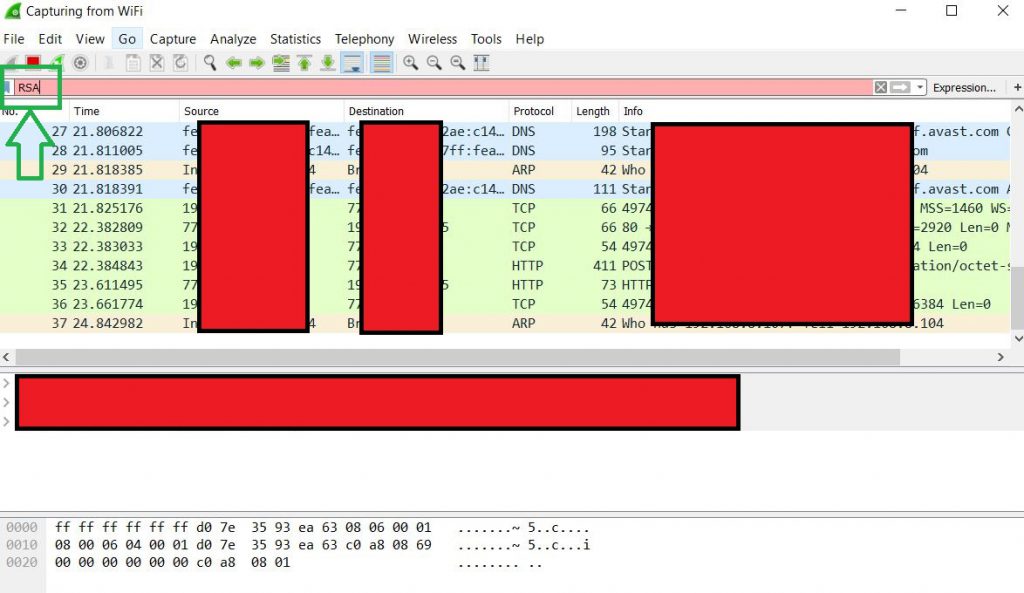

Stap 3: Vind het pakket die u zoekt.

Dit is het lastige deel, omdat je zeker niet het IP-adres van de cyber-criminelen zullen weten. Echter, wilt u misschien om te filteren op de pakketten door te typen verschillende informatie in het filter boven(Methode 1). Bijvoorbeeld, we hebben getypt RSA, indien er informatie over RSA versleuteling in de pakketten:

De meest effectieve methode, echter(Methode 2) is de IP-adressen te kijken en als ze niet van je netwerk, analyseren van al het verkeer gestuurd om hen door ze te filteren op basis van verschillende protocollen. Hier is hoe u uw netwerk te vinden:

Als u gebruik maakt van een IPv4-adres, de eerste drie octetten of de cijfers die hetzelfde als uw IP-adres zijn, zijn uw netwerk. Als u niet uw IP-adres kennen, om uw netwerk te controleren gewoon geopend Command Prompt door te typen cmd in Windows Search en typ de "ipconfig / all". Na het doet dat, ga naar uw actieve verbinding (in ons geval Wi-Fi) en controleer je Gateway. Het gateway-adres is eigenlijk uw netwerk. Het principe met IPv6-adressen is min of meer dezelfde.

Stap 3: Vind de sleutel:

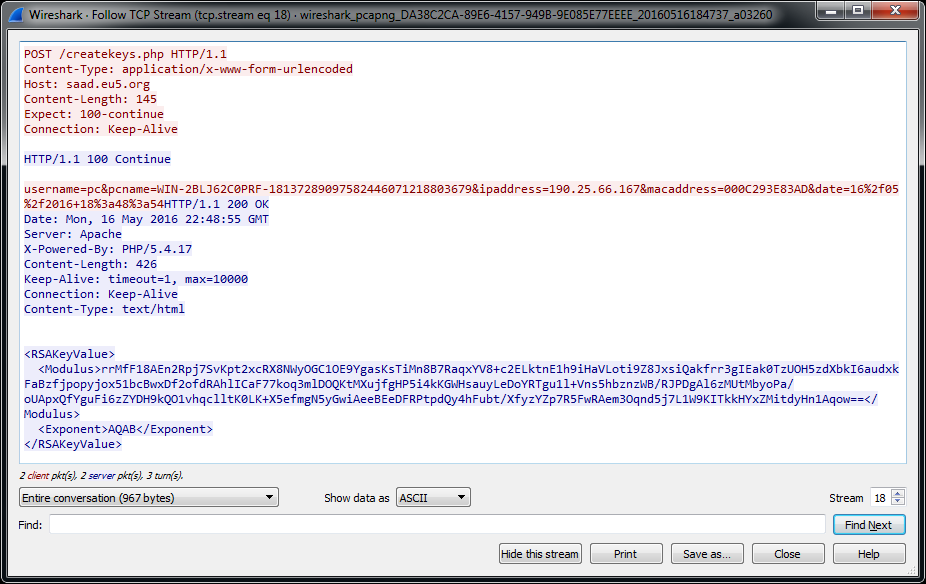

Nadat u het IP-adres van de cyber-criminelen hebben gelegen en heb je alle informatie die de nieuwe virus om ze te ontdekken, kunt u een pakket met de encryptiesleutel te vinden. Het kan lijken op de foto, door Nyxcode onder:

Werkt dit in de Real Life

Ja, Dit is een zeer effectieve methode, maar om het te doen, je moet in staat zijn om de malware te vangen in de tijd. De meeste malware doet meestal die processen voordat de gebruiker zelfs mededelingen. Dit is waarom, als u werkt met een netwerk, We raden aan om Wireshark running te allen tijde van een ander apparaat, zodat zelfs als je besmet met de ransomware, u de informatie te vangen in de tijd en decoderen van uw bestanden.

Er is ook een optie om opzettelijk gebruik maken van de kwaadaardige uitvoerbare en besmetten andere computer, de decryptie sleutel vast te stellen en op te sturen naar malware onderzoekers, zodat zij zich verder kan ontwikkelen decryptors en u en andere gebruikers te helpen en.

Anders, kunt u nog steeds proberen, aangezien de meeste ransomware virussen actief informatie uit te wisselen met C&C-servers, maar je moet heel voorzichtig zijn, want als je kijkt naar de cyber-criminelen, er is een goede kans dat ze je in de gaten of de ransomware is nog steeds actief is op uw computer. We hopen dat dit nuttig is, en wij wensen u veel succes tijdens het netwerk snuiven.

Zal dit werk voor Cerber ?

Heeft u nieuwe info eroverheen ?

Hallo, Bilal Inamdar

Wireshark gewoon data segmenten overgebracht van uw end apparaat vangt(PC) andere hosts is verbonden. Dus om je vraag te beantwoorden, zal het best om te zeggen dat Cerber moet actieve verbinding met de gastheer die in feite C hebben&C(Command and Control) midden van de cybercriminelen. De meeste ransomware virussen sturen andere informatie op dergelijke servers. Als u een netwerk sniffer te gebruiken, u kunt geluk te krijgen en te onderscheppen het fragment van de informatie die uw private key. Deze private sleutel kan vervolgens worden gebruikt via een decryptie software om uw bestanden te decoderen. Echter, het slechte nieuws is dat de meeste ransomware virussen sturen de sleutel onmiddellijk na het coderen van uw gegevens. Maar de meeste ransomware virussen ook wijzigen de registersleutel die de encrypterende organisatie loopt elke keer dat u Windows start. Dus als de ransomware maakt gebruik van verschillende encryptiesleutels elke keer dat het wordt uitgevoerd haar encrypterende het zal hen elke keer dat u Windows opnieuw te starten stuur en het versleutelt nieuw toegevoegde bestanden. Als je snel genoeg bent of gebruik een andere pc met wireshark om de pakketten te vangen, terwijl de ransomware nog steeds uw computer is geïnfecteerd, kunt u een kans om het snuiven van een encryptiesleutel hebben. Maar dan opnieuw, Deze versleutelingssleutel niet dezelfde als de sleutel daarvoor zijn. Maar dit is hoe de meeste ransomware virussen werken. Sommige virussen kunnen andere strategie te gebruiken. Dus, zoals je kunt zien zijn er een heleboel factoren, maar alles bij elkaar genomen, het is het proberen waard. : )

Wat is de beste software om bestanden te decoderen als we weten dat zowel de publieke en private sleutels?

Hallo Luccha,

Het hangt af van de ransomware. Meestal als de ransomware zijn eigen decodeereenheid is het best te gebruiken. Anders, Emsisoft hebben een verscheidenheid van decryptors die kunnen worden geprobeerd via het proces / error methode. Houd in gedachten dat er geen universele decryptor.

Contact houden,

STF

de ransomware is Cerber die ik wilde decoderen. Ik heb een aantal pakketjes gesnoven en vond de publieke sleutel. Ik vond een aantal meer gegevens die de private sleutel zou kunnen zijn. Ik wil om het te controleren met een decrypter. Gelieve raden iets dat kan werken.

is zeer nuttig deze info. Dank. I was attcked door Crysis.E en nog steeds werkzaam in ontsleuteling

Dat is goed om te weten. bedankt voor de feedback.

Hi, dank u voor dit artikel

Mijn computer is al besmet met Locky en al mijn docx ingediend worden versleuteld in .thor

Op elke map, Er wordt een bestand welke uitleg over de methode om weer decoderen met een specifiek weer decoderen code

Is er een manier om mijn bestanden weer decoderen zonder te betalen ?

Dank je voor je hulp,

Romain

Hallo, Romain, helaas voor Locky ransomware, Er is nog geen doorbraak geweest, waardoor vrije decryptie tot nu toe. Maar u bent van harte welkom om alternatieve oplossingen te proberen, zoals Data recovery tools, bijvoorbeeld. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Dank u voor uw antwoorden

unfortunaly, er is geen versie van mijn bestanden schaduw

Ik zal niet betalen voor dat zeker

Ik vroeg me af of er is een dienst die kracht kan brut naar een klein bestand weer decoderen met een matrix van computer ?

bij voorbeeld, als iedereen die zijn besmet met Locky de kracht van zijn computer kan delen kan het mogelijk zijn om de private sleutel weer decoderen

doei

Romain