infecções ransomware causaram perdas em uma escala global inimaginável. Por exemplo, CryptoWall, apenas um vírus gerou mais de 180 milhões de dólares em perdas para os indivíduos e organizações em todo o mundo. E isso foi no ano passado (2015). Agora, infecções ransomware têm mostrado um rápido aumento, deixando indefesa nas mãos de ciber-criminosos. Mas há realmente uma maneira de proteger-se por este cripto-malware. De acordo com pesquisadores que lidam com a engenharia reversa de malware em uma base diária, há uma saída para a maioria dos vírus e dessa maneira é conhecido como sniffing rede. Neste artigo pretende-se mostrar como usar a rede sniffing para descobrir as chaves para arquivos de desbloqueio criptografados por malware. Mas, esteja ciente de que há muitos fatores envolvidos e este método pode não funcionar 100% para todos.

infecções ransomware causaram perdas em uma escala global inimaginável. Por exemplo, CryptoWall, apenas um vírus gerou mais de 180 milhões de dólares em perdas para os indivíduos e organizações em todo o mundo. E isso foi no ano passado (2015). Agora, infecções ransomware têm mostrado um rápido aumento, deixando indefesa nas mãos de ciber-criminosos. Mas há realmente uma maneira de proteger-se por este cripto-malware. De acordo com pesquisadores que lidam com a engenharia reversa de malware em uma base diária, há uma saída para a maioria dos vírus e dessa maneira é conhecido como sniffing rede. Neste artigo pretende-se mostrar como usar a rede sniffing para descobrir as chaves para arquivos de desbloqueio criptografados por malware. Mas, esteja ciente de que há muitos fatores envolvidos e este método pode não funcionar 100% para todos.

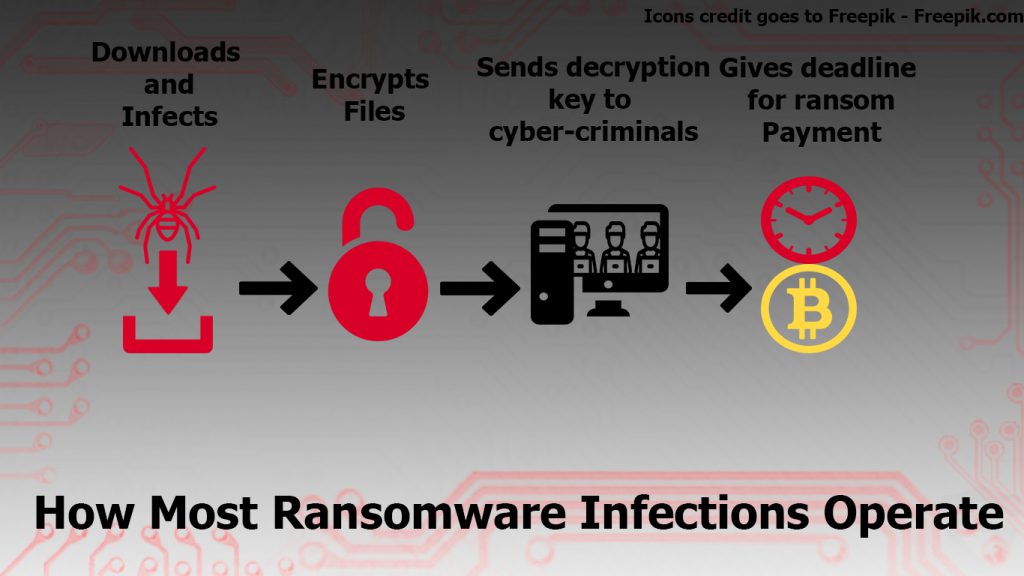

Como é que Ransomware Trabalho?

Para demonstrar a você como usar um sniffer de rede, Tenha em mente que precisamos primeiro descobrir o processo por trás ransomware. A maioria dos cripto-vírus operar de uma maneira padrão. Eles infectam seu computador, criptografar os arquivos alterando a extensão e usando AES ou RSA cifras para gerar um público e chaves privadas.

artigo relacionado: Ransomware Encryption explicou - Entenda como funciona e por que é tão eficaz

Depois ele faz isso, o ransomware envia as informações de desbloqueio (Chave Privada ou de chave pública ou ambos) para o C&comando C e centro de controle dos criminosos, juntamente com outras informações do sistema e, em seguida, ele coloca uma nota de resgate que visa impulsionar-lo a pagar. A maioria das notas de resgate, estabelecer um prazo.

Aqui está como a maioria dos vírus de resgate operar em uma ilustração simples:

Como “Obter” as informações de criptografia?

Como descriptografar Ransomware Arquivos?

Uma vez que estas chaves são informações que é enviado para fora, existe um método muito simples para obtê-los. É por isso que vamos nos concentrar no seguinte aspecto da seqüência de operação ransomware - a transferência de informações:

Pesquisadores estabeleceram que, usando um sniffer de rede, tal como Wireshark, você pode rastrear os pacotes que estão sendo transferidos para o endereço IP os ciber-criminosos que está conectado ao seu computador. É por isso que decidimos criar um tutorial instrutivo para ajudá-lo com a captura ransomware on e “quebrar o pescoço”(teoricamente). Claro, vírus ransomware diferentes funcionam de maneiras diferentes (alguns podem bloquear a tela, por exemplo) e é por isso que este método pode não ser 100% eficaz. Mas para alguns, tais como o malware SNS Locker, funciona.

IMPORTANTE:Para as instruções abaixo para o trabalho, você não deve remover o ransomware do seu computador.

Rede sniffing com Wireshark pode ser realizado se você seguir estes passos:

Degrau 1: Baixe e instale Wireshark

Para este tutorial para o trabalho, você vai exigir Wireshark para ser instalado no seu computador. É um sniffer de rede amplamente utilizada, e você pode baixá-lo gratuitamente clicando no botão “Download Now” abaixo. Ao entrar no site oficial através do link abaixo, você pode escolher o pacote de download para o seu sistema operacional e versão (Windows de 32 bits, Windows de 64 bits, Mac OS).

Entrar na página de download oficial do Wireshark

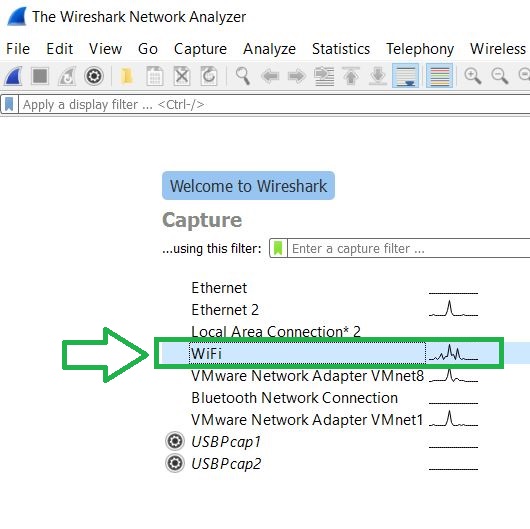

Degrau 2: Run Wireshark e começar a analisar pacotes.

Para iniciar o processo sniffing, basta abrir Wireshark após instalá-lo, após o qual não se esqueça de clicar sobre o tipo de ligação que pretende fungada de. Em outras palavras, este seria o seu modo de conexão ativa com a internet. No nosso caso, Esta é a conexão Wi-Fi:

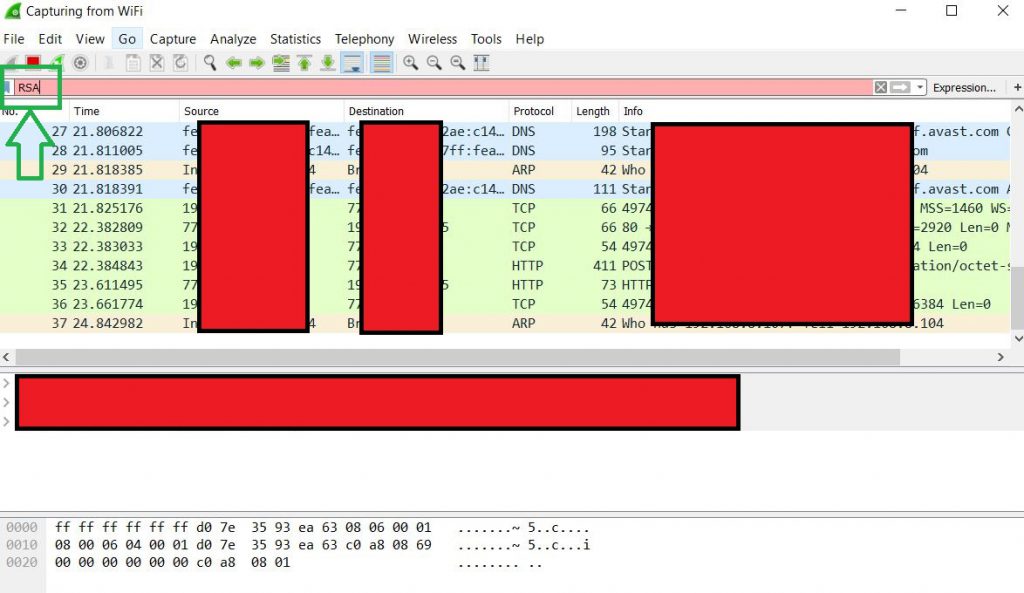

Degrau 3: Encontrar o pacote que você está procurando.

Esta é a parte mais complicada, porque você certamente não vai saber o endereço IP dos ciber-criminosos. Contudo, você pode querer filtrar os pacotes digitando informações diferentes no filtro acima(Método 1). Por exemplo, que digitou RSA, no caso de haver informações relacionadas com criptografia RSA nos pacotes:

O método mais eficaz, Contudo(Método 2) é para ver os endereços IP e se eles não são de sua rede, analisar todo o tráfego enviado a eles por filtrá-los com base em diferentes protocolos. Aqui é como encontrar sua rede:

Se você estiver usando um endereço IPv4, os três primeiros octetos ou dígitos que são o mesmo que o seu endereço IP são sua rede. Se você não sabe o seu endereço de IP, para verificar sua rede simplesmente aberta Command Prompt, digitando cmd no Windows Search e digite o “ipconfig / all”. Depois ele faz isso, ir para a sua conexão ativa (no nosso caso, Wi-Fi) e verificar o seu Gateway. O endereço do gateway é basicamente sua rede. A princípio, com endereços IPv6 é bastante semelhante.

Degrau 3: Ache a chave:

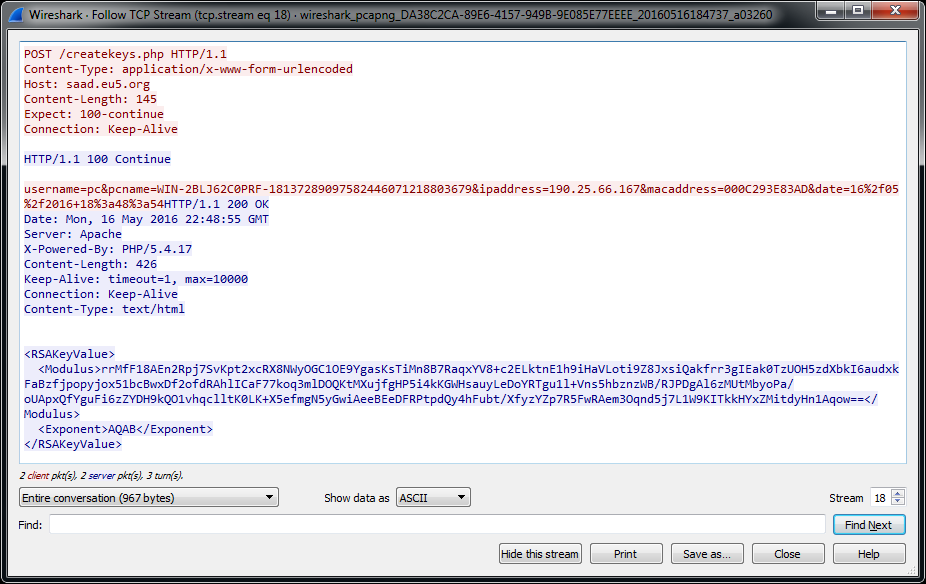

Depois de localizar o endereço IP dos ciber-criminosos e você descobriu qualquer informação enviada para fora do vírus para eles, você pode encontrar um pacote que contém a chave de criptografia. Pode parecer que a imagem, fornecido por Nyxcode abaixo:

Faz este trabalho na vida real

sim, este é um método muito eficaz, mas para fazê-lo, você precisa ser capaz de capturar o malware em tempo. A maioria dos malwares geralmente faz esses processos antes que os avisos mesmo usuário. Isso é por que, se você estiver executando uma rede, recomendamos manter Wireshark funcionamento em todos os momentos de outro dispositivo, de modo que mesmo se você ficar infectado com o ransomware, você pegar as informações no tempo e descriptografar os arquivos.

Há também uma opção para usar deliberadamente o executável malicioso e infectar outro computador, para estabelecer a chave de decodificação e enviá-lo para pesquisadores de malware, para que possam desenvolver decryptors e ajudar você e outros usuários, bem.

De outra forma, você ainda pode experimentá-lo, desde que a maioria dos vírus ransomware trocar ativamente informações com C&servidores C, mas você precisa ter muito cuidado, pois se você está assistindo os ciber-criminosos, há uma boa chance de que eles estão te observando se o ransomware ainda está ativo no seu computador. Esperamos que este é útil, e desejamos-lhe boa sorte, enquanto rede sniffing.

Será que este trabalho para cerber ?

Você tem alguma informação nova sobre ele ?

Olá, Bilal Inamdar

Wireshark simplesmente captura segmentos de dados transferidos do seu dispositivo final(PC) para outros hospedeiros ele está conectado com. Então, para responder à sua pergunta, será melhor dizer que Cerber tem que ter conexão ativa com o host que é basicamente o C&C(Comando e controle) centro dos criminosos cibernéticos. A maioria dos vírus de ransomware enviar informações diferentes para tais servidores. Se você usar um sniffer de rede, você pode ter sorte e interceptar o fragmento de informação que é sua chave privada. Esta chave privada pode ser usado através de um software de decodificação para decodificar seus arquivos. Contudo, a má notícia é que a maioria dos vírus ransomware enviar a chave imediatamente após criptografando seus dados. Mas a maioria dos vírus ransomware também modificar a chave do registro que executa o codificador cada vez que você iniciar o Windows. Portanto, se o ransomware utiliza diferentes chaves de criptografia cada vez que executa seu codificador que irá enviá-los cada vez que você reiniciar o Windows e criptografa novos arquivos adicionados. Se você é rápido o suficiente ou utilizar outro PC com o Wireshark para capturar os pacotes enquanto o ransomware ainda infectou seu computador, você pode ter uma chance de farejar uma chave de criptografia. Mas, novamente, esta chave de criptografia pode não ser o mesmo que a chave antes que. Mas é assim que a maioria dos vírus ransomware operar. Alguns vírus podem usar outra estratégia. assim, como você pode ver, há uma série de fatores, mas considerando todas as coisas, Vale a pena tentar. : )

Qual é o melhor software para descriptografar arquivos, se sabemos chaves públicas e privadas?

Olá Luccha,

Depende do ransomware. Normalmente, se o ransomware tem seu próprio decryptor o melhor é usá-lo. De outra forma, Emsisoft têm uma variedade de decryptors que pode ser tentado através do método de tentativa / erro. Basta ter em mente que não há decryptor universal.

Mantenha contato,

STF

o ransomware é cerber que eu queria para descriptografar. Tenho cheirou alguns pacotes e encontrou a chave pública. Eu encontrei mais alguns dados que podem ser a chave privada. Eu gostaria de verificá-lo com um decrypter. Por favor recomendar algo que pode trabalhar.

é muito útil esta informação. obrigado. Eu estava attcked por Crysis.E e ainda trabalhando na descriptografia

É bom saber. Obrigado pelo feedback.

Oi, obrigado por este artigo

Meu computador já está infectado com Locky e todos os meus docx arquivados são crypted em .thor

Em cada pasta, há um arquivo wich explicar o método para uncrypt com um código específico uncrypt

Existe uma maneira de uncrypt meus arquivos sem a pagar ?

obrigado pela ajuda,

Romain

Olá, Romain, infelizmente para Locky ransomware, não houve uma RUPTURA, permitindo descriptografia livre até agora. Mas você está convidado a experimentar soluções alternativas, como ferramentas de recuperação de dados, por exemplo. sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

Obrigado por suas respostas

Unfortunaly, não há versão sombra de meus arquivos

Eu não vou pagar por isso com certeza

Eu queria saber se existe um serviço que pode brut força para uncrypt um arquivo pequeno, com uma matrice de computador ?

Por exemplo, se todo mundo que foram infectados com Locky poderia compartilhar o poder do seu computador poderia ser possível uncrypt a chave privada

Tchau

Romain