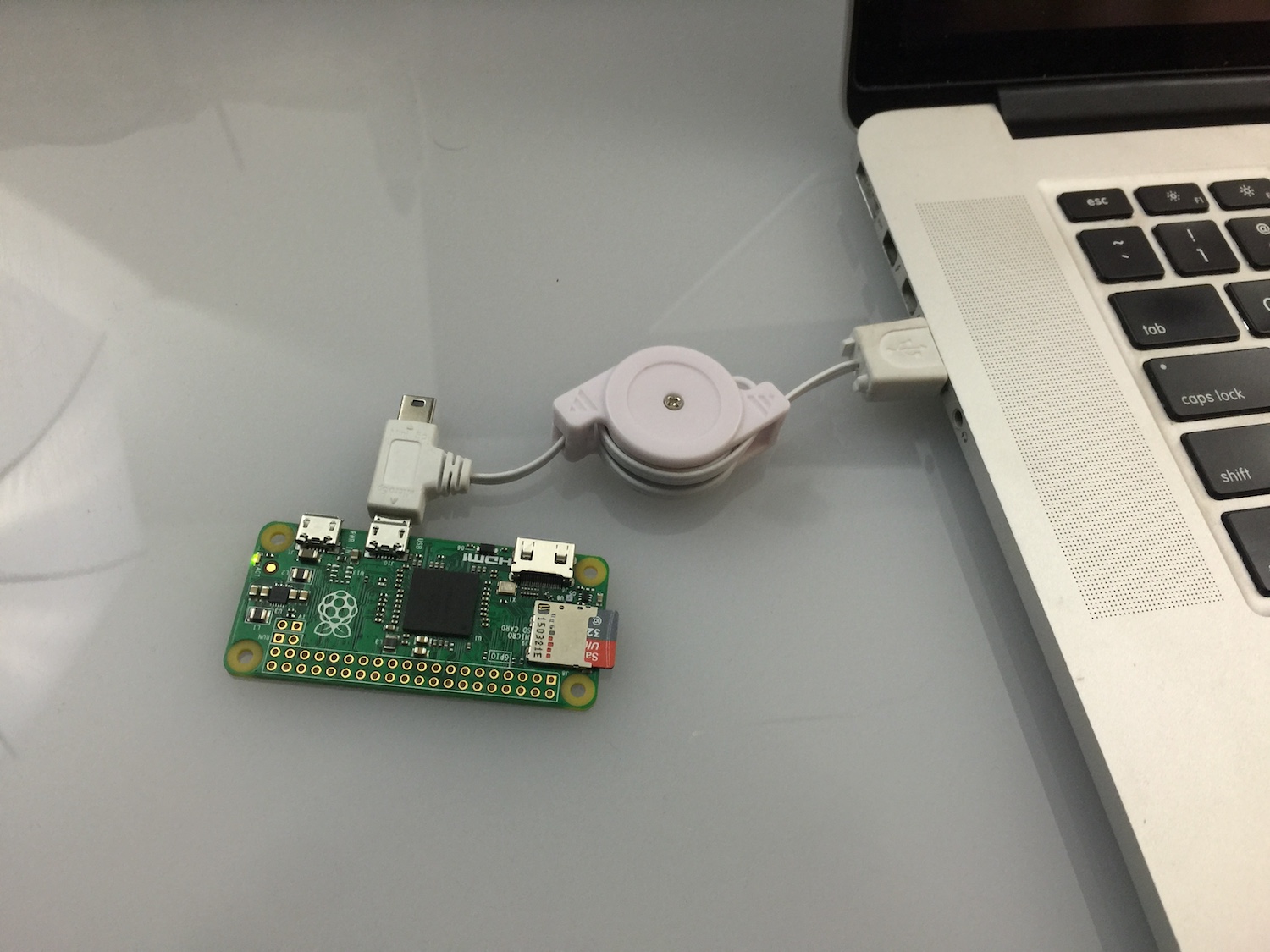

Den udnytter værktøj arsenal lige fået større. Mød PoisonTap, et værktøj, skabt af den berygtede Samy Kamkar. PoisonTap er designet til at køre frit tilgængelig software på en $5 Raspeberry Pi Zero enhed. Men hvordan fungerer det?

Det lille værktøj skal kun tilsluttes en computers USB-slot. Så vil den opsnappe al krypteret webtrafik, autentificeringscookies inkluderet. Disse cookies er nødvendige for at få adgang til private konti. Når dette er gjort, PoisonTap sender dataene til en angribers server. Derudover, værktøjet installerer også en bagdør for at tillade fjernbetjening over pc -ejerens browser og lokale netværk.

Hvorfor skabte Samy Kamkar PoisonTap i første omgang?

I en samtale med ArsTechnica han gav følgende forklaring:

Den primære motivation er at demonstrere, at selv på en adgangskodebeskyttet computer, der kører ud af en WPA2 Wi-Fi, dit system og netværk kan stadig blive angrebet hurtigt og nemt. Eksisterende legitimationsoplysninger, der ikke er HTTPS-websted, kan stjæles, og, faktisk, cookies fra HTTPS-websteder, der ikke korrekt indstillede 'sikker’ flag på cookien kan også suges.

Relaterede: Hr. Robot Season 2 Hacks og Exploits: Master / Slave og Rubber Ducky

Dette er et CV af, hvad PoisonTap er i stand til:

- Emulering af en Ethernet-enhed over USB;

- Kapring af al webtrafik fra computeren;

- Siphoning og lagring af HTTP-cookies og sessioner fra browseren til Alexa-toppen 1,000,000 sites;

- At eksponere den interne router for angriberen og gøre den eksternt tilgængelig via udgående WebSocker og DNS -genindbinding;

- Installation af en vedvarende webbaseret bagdør i HTTP-cache;

- Tillader en angriber at fjerntvinge brugeren til at foretage HTTP -anmodninger og proxy -tilbagesvar via brugerens cookies på ethvert bagdørsområde;

- Værktøjet kræver ikke, at den målrettede computer låses op. Og bagdørsadgangen forbliver, selv efter at værktøjet er fjernet!

- Kapring af al webtrafik fra computeren;

Udover computere, hjemme- og kontorroutere er også i fare.

Angribere kan bruge PoisonTap til at få fjernadgang til en browser. De kan også få administratorkontrol over den tilsluttede router. Ikke desto mindre, Angribere har stadig brug for at besejre adgangskodebeskyttelse, der beskytter den målrettede router. På grund af det høje antal upatchede godkendelsesfejl, dette vil ikke være en stor hindring.

Relaterede: Microsoft Edge Application Guard vil beskytte mod den Mimikatz Tool

I betragtning af den meget privilegerede mand-i-midt-position værktøjet har, den kan også installere bagdøre, der giver adgang til browseren og routeren. For at få adgang til browseren, PoisonTap dropper en blanding af HTML og JavaScript i browserens cache, der skaber en vedvarende WebSocker. Hvad angår routeren, værktøjet anvender et DNS-genbindingsangreb.

Læs mere om det her.