Andrei Costin (Eurecom), Apostolis partikler (Ruhr-University Bochum), Aurelien Francillon (Eurecom) udførte et forskningsprojekt tht afslører sårbarhed mange COTS.

Andrei Costin (Eurecom), Apostolis partikler (Ruhr-University Bochum), Aurelien Francillon (Eurecom) udførte et forskningsprojekt tht afslører sårbarhed mange COTS.

En udbredt række af de fremtidige hacks, der venter os inddrage tingenes internet.

En af undersøgelserne, udført af en gruppe af europæiske forskere, der fokuserede på tingenes internet, har sikret sig, at web-grænseflader for brugeren administration af kommercielle, masseproducerede indlejrede enheder som routere, VoIP-telefoner, og IP / CCTV-kameraer, er ganske sårbare over for angreb.

Eksperterne testet indlejret firmware billeder og web-grænseflader for eksisterende sårbarheder.

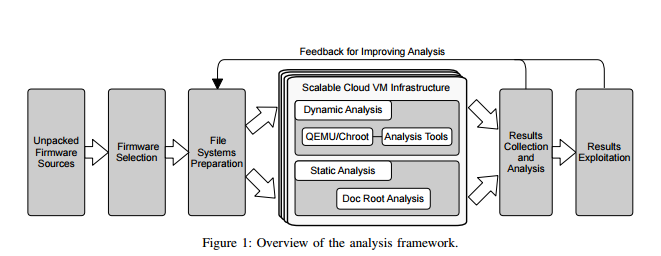

I deres papir, titlen ’Automatiseret dynamisk Firmware Analyse i item: Et casestudie vedrørende indlejrede Web Interfaces’, de tre forskere – Andrei Costin, Apostolis Zarras og Aurelien Francillon - præsentere den første fuldautomatiske rammer via dynamisk firmware analyse for at opnå automatiseret bug afsløring inden integrerede billeder firmware. Forskerne har også anvendt rammer for at forske i sikkerheden for indlejrede web-grænseflader til stede i Commercial Off-The-Shelf enheder (COTS) ligesom routere, DSL / kabelmodem, VoIP-telefoner, IP / CCTV-kameraer.

Unik Framework Ikke Pålidelig på Vendor, Enhed eller arkitektur

En ny metode er blevet indført af den eksperthold, der ikke afhænger af sælgeren, enhed eller arkitektur. Deres rammer består af komplet system emulering til at udføre henrettelsen af firmware billeder i en software-only miljø (uden at skulle involvere fysiske indlejrede enheder).

Forskerne ønskede ikke at bruge fysiske enheder, der ejes af brugere, fordi denne praksis ville blive betragtet som etisk forkert og endda ulovligt. Forskerne analyserede også web-grænseflader i firmwaren via statiske og dynamiske værktøjer. Det afgørende om deres undersøgelse, og dens metode er det er helt unik i sin natur.

Nogle statistikker

I løbet af casestudiet, 1925 firmware billeder fra 54 leverandører blev testet, og 9271 sårbarheder blev beskrevet i 185 af dem. Ca. 8 procent af de integrerede billeder firmware indeholdt PHP-kode i deres server-side, og havde mindst én fejl. Billederne firmware repræsenterede i alt 9046 sikkerhedsrelaterede problemer såsom:

- Cross-site scripting;

- Fil manipulation;

- Command injektion fejl.

Dynamisk Security Testing Udført på 246 Web interfaces

Her er resultaterne:

- 21 firmware pakker blev hævdet sårbare over for kommandoinjektion.

- 32 blev anset af XSS mangler.

- 37 var sårbare over for CSRF (kryds- websted anmodning forfalskning) angreb.

Desværre, som påpeget af forskerholdet, en udbredt antal af producenterne er ikke interesseret i at investere tid og midler til at forbedre deres enheder sikkerhed. Ikke desto mindre, på et tidspunkt, leverandører skal fokusere på alle sikkerhedsrelaterede emner i deres produkter. Med væksten i popularitet af tingenes internet, ondsindede kodere vil sikkert målrette sårbare systemer og enheder.

Den gode nyhed er forskerne planlægger ikke at opgive deres sårbarhed-afsløringen aktiviteter:

’Vi planlægger at fortsætte med at indsamle nye data og udvide vores analyse til alle de firmware billeder, vi kan få adgang til i fremtiden. Yderligere ønsker vi at udvide vores system med mere avancerede dynamiske analyse teknikker, der tillader en mere dybdegående undersøgelse af sårbarheder inden for hver firmware billede.’