Husk Astaroth Trojan? Regnes for at være en af de stealthiest stykker af infosteals malware, Astaroth fortsætter med at udvikle sig i sine seneste angreb.

Ifølge en ny rapport udgivet af Cisco Talos, malware har fået to større opdateringer.

Dette er dårlige nyheder, som Astaroth Trojan er allerede i stand til anti-analyse og anti-sandkasse for at forhindre detektion og analyse af cybersecurity-forskere.

Astaroth har været kendt for at målrette mod brasilianske brugere, og tilsyneladende, det fortsætter med at gøre det i de seneste opdagede angreb. Trojan har brugt COVID-19-pandemi som lokke. De nye tilføjelser til dets ondsindede kode inkluderer:

- Kompleks labyrint af obfuscation og anti-analyse / unddragelsesteknikker implementeret af Astaroth hæmmer både detektion og analyse af malware-familien.

- Kreativ brug af YouTube-kanalbeskrivelser til kodet og krypteret kommando- og kontrolkommunikation (C2) implementeret af Astaroth.

Hvordan gennemføres de nye Astaroth-angreb?

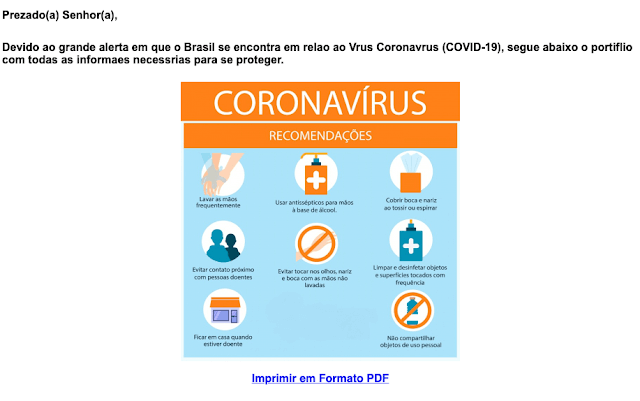

Trojans distribution er baseret på afsendelse af ondsindede e-mail-beskeder (phishing). De seneste kampagner bruger coronavirus (COVID-19) pandemi som et trick for at lokke brugerne til at åbne e-mail-beskeden. Da malware er rettet mod brasilianske brugere, e-mails er skrevet på portugisisk.

Her er et eksempel på en sådan e-mail:

Hvad siger e-mailen? Meddelelsen handler om distribution af åndedrætsværn, der er nødvendige til behandling af koronaviruspatienter. E-mailen indeholder også en række anbefalinger i form af en knyttet PDF-fil. Selvfølgelig, disse links er kun der for at omdirigere potentielle ofre til hacker-kontrollerede servere.

Når brugeren klikker på det ondsindede link, der er inkluderet i e-mailen, de vil blive omdirigeret til en server, der kontrolleres af trusselsaktørerne. Den oprindelige nyttelast for operationen er en ZIP-fil med LNK-link fra Google-infrastruktur, afslører Cisco Talos-analyse.

Andre detaljer om den seneste Astaroth-kampagne inkluderer:

- Flere niveauer af tilsløring implementeret før LoLBins (ExtExport / Bitsadmin) bruges til yderligere infektion.

- Omfattende anti-analyse / unddragelseskontrol udført før Astaroth nyttelast leveret.

- Kodede og krypterede C2-domæner hentet fra YouTube-kanalbeskrivelser.

Astaroth bruger YouTube-kanalbeskrivelser

Som allerede bemærket, en af de mere interessante tilføjelser til den nyeste Astaroth-kampagne er brugen af YouTube-kanalbeskrivelser. Dette trick er en del af “en overflødig C2-mekanisme med både primær og sekundær C2-infrastruktur":

Den primære måde, hvorpå malware kommunikerer med C2-servere, er gennem hentning af C2-domæner ved hjælp af Youtube-kanalbeskrivelser. Angriberen har etableret en række YouTube-kanaler og udnytter kanalbeskrivelserne for at etablere og kommunikere en liste over C2-domæner, som knudepunkterne i botnet skal kommunikere med for at få yderligere instruktioner og opdateringer.

Afslutningsvis…

Af design, Astaroth er “smertefuldt at analysere,”Cisco Talos siger. Malware bliver mere sofistikeret, tilføjelse af tjenester som YouTube for at skjule dens kommando- og kontrolinfrastruktur.