Forestil dig at downloade en app til din Android-telefon, forventer, at det forbedrer din enheds sikkerhed, kun for at finde ud af, at det gør præcis det modsatte.

Gå ind i BingoMod, en type malware kendt som en Remote Access Trojan (RAT) der gør din smartphone til en marionet for cyberkriminelle, giver dem mulighed for at stjæle dine økonomiske oplysninger og endda tørre din enhed ren, efterlader ingen spor.

BingoMod RAT Resumé

| Navn | BingoMod RAT |

| Type | Android RAT / Malware |

| Kort beskrivelse | Et snedigt stykke malware, der udgiver sig som en legitim app. |

| Symptomer | Datatyveri og økonomisk tab. |

| Distributionsmetode | Via falske tredjeparts apps eller reklamer. |

Hvad er BingoMod RAT, og hvordan påvirker det din Android-telefon?

Forestil dig at downloade, hvad du synes er en nyttig app til din Android-telefon, kun for at vende sig imod dig. Dette er virkeligheden med BingoMod, for nylig opdaget og analyseret af Cleafy-forskere.

I modsætning til almindelige apps, som giver dig tjenester eller underholdning, RAT'er som BingoMod er designet med et ondsindet formål. De giver cyberkriminelle mulighed for at fjernstyre din enhed uden dit samtykke. Men BingoMod stopper ikke ved blot kontrol; det går et skridt videre ved at deltage i økonomisk tyveri direkte fra din telefon.

En af de vigtigste farer ved BingoMod er, hvordan det udgiver sig som legitim sikkerhedssoftware. Det narre brugere til at downloade det, lover at forbedre deres enheds beskyttelse. Alligevel, når de er installeret, det gør det modsatte ved at stjæle følsomme oplysninger såsom loginoplysninger og bankkontooplysninger.

Dette kan føre til uautoriserede pengeoverførsler, at efterlade ofre økonomisk såret og muligvis føre til tab af personlige og økonomiske data. At gøre tingene værre, efter at have afsluttet sine bedrageriske aktiviteter, BingoMod kan tørre ofrets enhed, slette ethvert bevis på dets tilstedeværelse og gøre genopretningsbestræbelser ekstremt vanskelige.

Mekanikken bag BingoMod: Fra infektion til økonomisk tyveri

Rejsen fra infektion til økonomisk tyveri med BingoMod er både sofistikeret og snigende. Oprindeligt, malwaren kommer typisk ind gennem en teknik kendt som smishing – sende tekstbeskeder med ondsindede links.

Når brugeren bliver vildledt til at installere appen, tror, det er et legitimt sikkerhedsværktøj, BingoMod beder først om Accessibility Services-tilladelser. Dette er et snedigt træk, som disse tilladelser er utrolig kraftfulde, giver malwaren en række muligheder til at overvåge og kontrollere enheden.

- Efter at have fået de nødvendige tilladelser, BingoMod pakker ud og udfører sin ondsindede nyttelast. Dette sætter scenen for, at malware begynder sit sande formål: finansielle tyveri.

- Gennem tastelogning og SMS-aflytning, den fanger følsomme oplysninger såsom bankloginoplysninger og transaktionsnumre.

- BingoMod etablerer derefter en fjernforbindelse, giver den mulighed for at modtage yderligere ondsindede kommandoer og udføre handlinger direkte på enheden – dette omfatter iværksættelse af uautoriserede pengeoverførsler.

- Endelig, at dække sine spor, BingoMod kan tørre enheden ren efter de svigagtige aktiviteter, gør det meget sværere at opdage og genoprette offeret eller myndighederne.

Hvorfor er BingoMod særligt farligt for Android-brugere?

BingoMod er dukket op som en formidabel trussel mod Android-brugere, adskiller sig fra anden Android-malware på grund af dens unikke muligheder og virkning. I modsætning til mange former for malware, der primært fokuserer på annoncesvindel eller datatyveri, BingoMod introducerer et skræmmende twist til det mobile sikkerhedslandskab.

Det kombinerer dygtigt evnen til at stjæle følsomme finansielle oplysninger med en selvdestruktionsmekanisme, der tørrer enheder efter operationen, efterlader ofrene uden spor af den skyldige eller midler til at inddrive stjålne midler. Denne flerstrengede tilgang letter ikke kun økonomisk tyveri, men forstyrrer også alvorligt ofrenes liv ved at slette personlige data, billeder, kontakter, og mere.

Kompleksiteten ved BingoMod ligger i dets udnyttelse af On Device Fraud (ODF) teknik, som gør det muligt at omgå multifaktorautentificering og adfærdsanalyse fra banker. Ved at udnytte tilladelser såsom tilgængelighedstjenester, BingoMod kan udføre uautoriserede transaktioner uden brugerens viden. Dens evne til at udføre overlejringsangreb og efterligne brugerinteraktioner gennem VNC-lignende funktioner gør det særligt uhåndgribeligt og udfordrende at opdage.

Det, der adskiller BingoMod yderligere, er dens udviklingsstrategi. Dens skabere tester og anvender løbende sløringsteknikker, gør det sværere for antivirusløsninger at opdage og neutralisere. Denne udviklende natur indikerer en strategisk indsats for at være på forkant med sikkerhedsforanstaltninger, udgør en vedvarende trussel mod Android-brugere.

Ud over dets tekniske muligheder, BingoMods selektive målretning af enheder, der bruger engelsk, rumænsk, og italienske sprog foreslår en beregnet tilgang til offerudvælgelse. Dette strategiske valg af mål forstærker faren, viser, at aktørerne bag BingoMod ikke bare tilfældigt implementerer deres malware; de er rettet mod specifikke demografiske grupper, potentielt baseret på den opfattede evne til at profitere.

Sammenligning af BingoMod med anden Android-malware: En foruroligende tendens

Sammenlignet med anden Android-malware, BingoMod højdepunkter en foruroligende tendens i mobiltrusler: skiftet mod mere sofistikerede og økonomisk skadelig drift. Traditionel Android-malware sigter ofte mod at stjæle data, skubbe uønskede reklamer, eller at indrullere enheder i botnets. Men, BingoMod betyder et skift i retning af komplekse svindelordninger, der direkte angriber finansielle aktiver og udnytter sofistikerede teknikker til at undgå opdagelse.

Tidligere banktrojanske heste som Anubis, Bankbot, og Cerberus var kendt for deres evner til at opsnappe SMS til to-faktor autentificeringskoder og anvende overlejringsangreb. BingoMod, dog, tager disse trusler et skridt videre ved at inkorporere direkte enhedskontrol, muliggør svindel i realtid uden interaktion fra offeret. Denne evne, kombineret med selvtør-funktionen for at slette beviser, gør BingoMod til en mere alvorlig trussel, der ikke kun har til formål at stjæle, men også at efterlade sine ofre med begrænsede midler.

Udviklingen fra simpelt datatyveri til direkte økonomisk bedrageri via ODF og brugen af selvdestruktiv taktik markerer en betydelig eskalering i trusselslandskabet. BingoMods tilgang til at forklæde sig selv som en legitim sikkerhedsapplikation demonstrerer yderligere de snedige strategier, der anvendes af dets udviklere til at fortryde intetanende brugere. Denne taktik med at maskere sig som et beskyttende værktøj, mens du udfører ondsindede handlinger, understreger de sofistikerede og bedrageriske metoder, der anvendes i moderne malware-kampagner.

Afslutningsvis, BingoMod repræsenterer et bemærkelsesværdigt fremskridt inden for Android-malware med fokus på økonomisk tyveri, unddragelse af banksikkerhedsforanstaltninger, og selvdestruktion for at undgå opdagelse. Dets eksistens og udvikling understreger behovet for, at Android-brugere skal være yderst årvågne over for de apps, de installerer, og for at bruge omfattende sikkerhedsløsninger.

Kan BingoMod RAT virkelig tørre din enhed efter at have stjålet dine penge?

Når det kommer til mulighederne for moderne Android malware, BingoMod Fjernadministrationsværktøj (RAT) præsenterer en skræmmende effektiv kombination af økonomisk tyveri og enhedssabotage. Denne nye malware-variant stopper ikke kun ved at stjæle penge fra din bankkonto – det går et skridt videre sletning af vitale data på din enhed. Hvordan klarer den denne bedrift, og hvad gør det så farligt? Lad os dykke ned i de funktioner, der gør BingoMod i stand til ikke kun at fungere som et økonomisk rovdyr, men også som en digital brandstifter, efterlader intet spor af sine aktiviteter.

Forstå datasletningsfunktionaliteten i BingoMod RAT

BingoMod legemliggør en skummel dobbelttrussel, ikke begrænset til økonomisk tyveri. Efter succesfuld razzia på et offers bankkonto, BingoMod aktiverer en datasletningsfunktion. Denne unikke selvdestruktionssekvens er designet til at udføre en omfattende oprydning, fjernelse af eventuelle beviser for dets tilstedeværelse og aktiviteter, komplicerer retsmedicinske indsatser og analyser. Dette sofistikerede niveau antyder en beregnet intention om at unddrage sig fangst og ansvarlighed fra skaberne.

Nøgleaspekter af BingoMods datasletningsevne inkluderer:

- Enhedsadministratorrettigheder: Oprindeligt, for BingoMod at bruge sin datasletningsfunktion, den skal have enhedsadministratorrettigheder. En gang givet, den får omfattende adgang til enhedens funktioner og indstillinger, gør det muligt for den at udføre wipe-kommandoen effektivt.

- Fjernudførelse: Aftørringsprocessen kan startes eksternt. Dette gør det muligt for gerningsmændene bag BingoMod at bestille en enhedsoprydning hvor som helst, at sikre, at når de svigagtige aktiviteter er afsluttet, de kan slette deres spor med en simpel kommando.

- Begrænset til ekstern opbevaring: Aktuelle observationer tyder på, at wipe fokuserer på enhedens eksterne lager, hvor personlige data såsom billeder, videoer, og dokumenter opbevares ofte. Denne selektive sletning beskytter malwarens snighed ved ikke at vække mistanke med en komplet nulstilling af enheden, som måske er mere mærkbar for brugeren.

- Overlejringsangreb og avancerede teknikker: BingoMod udnytter sofistikerede metoder, som overlejringsangreb, at fange bankoplysninger uden registrering. Disse teknikker, kombineret med RAT'ens datasletningsfunktion, gøre det til et potent værktøj til økonomisk svindel og digital udslettelse.

Sådan registreres og fjernes BingoMod-malware fra din Android-enhed

At opdage tilstedeværelsen af BingoMod malware på din Android-enhed og tage hurtige foranstaltninger for at fjerne det kan hjælpe med at beskytte dine dyrebare data og finansielle aktiver. Denne vejledning giver dig en ligetil tilgang til effektivt at håndtere denne ondsindede software.

Trin-for-trin guide til at beskytte din enhed mod BingoMod RAT

- Tjek for usædvanlig opførsel: Begynd med at observere ukendte aktiviteter på din enhed. Dette kan omfatte pludselige fald i ydeevnen, uventede app-nedbrud, eller usædvanlige gebyrer på din bankkonto knyttet til din mobilenhed.

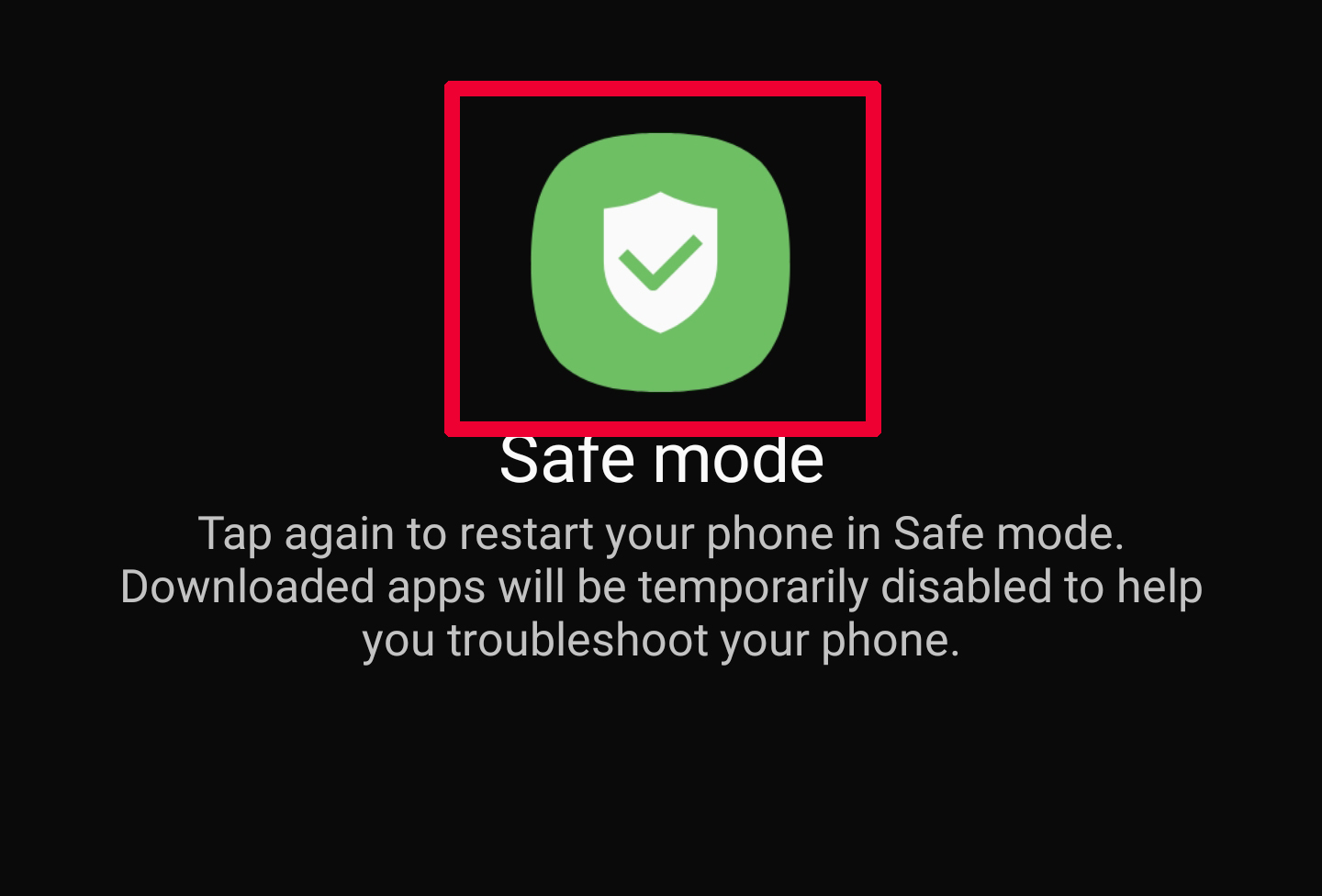

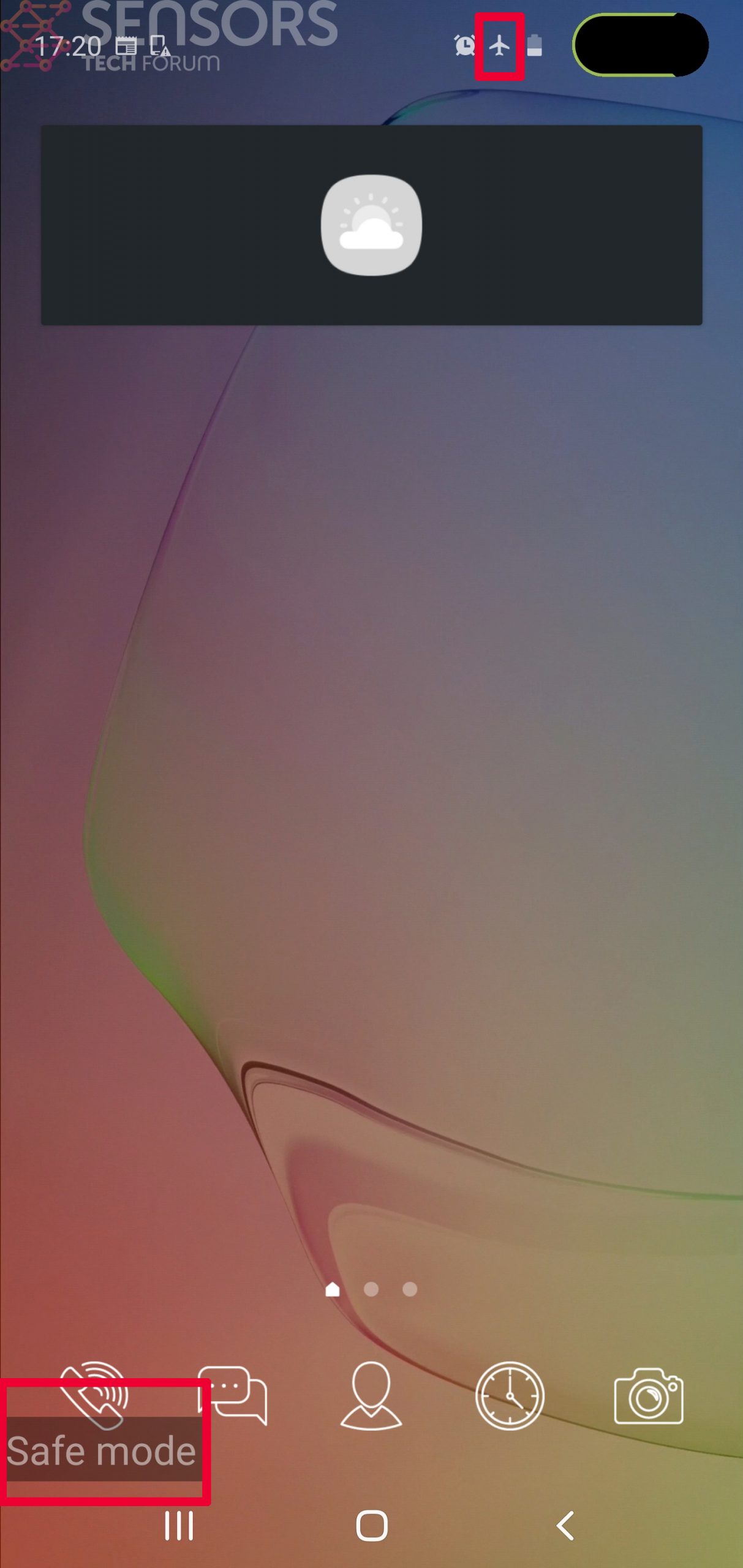

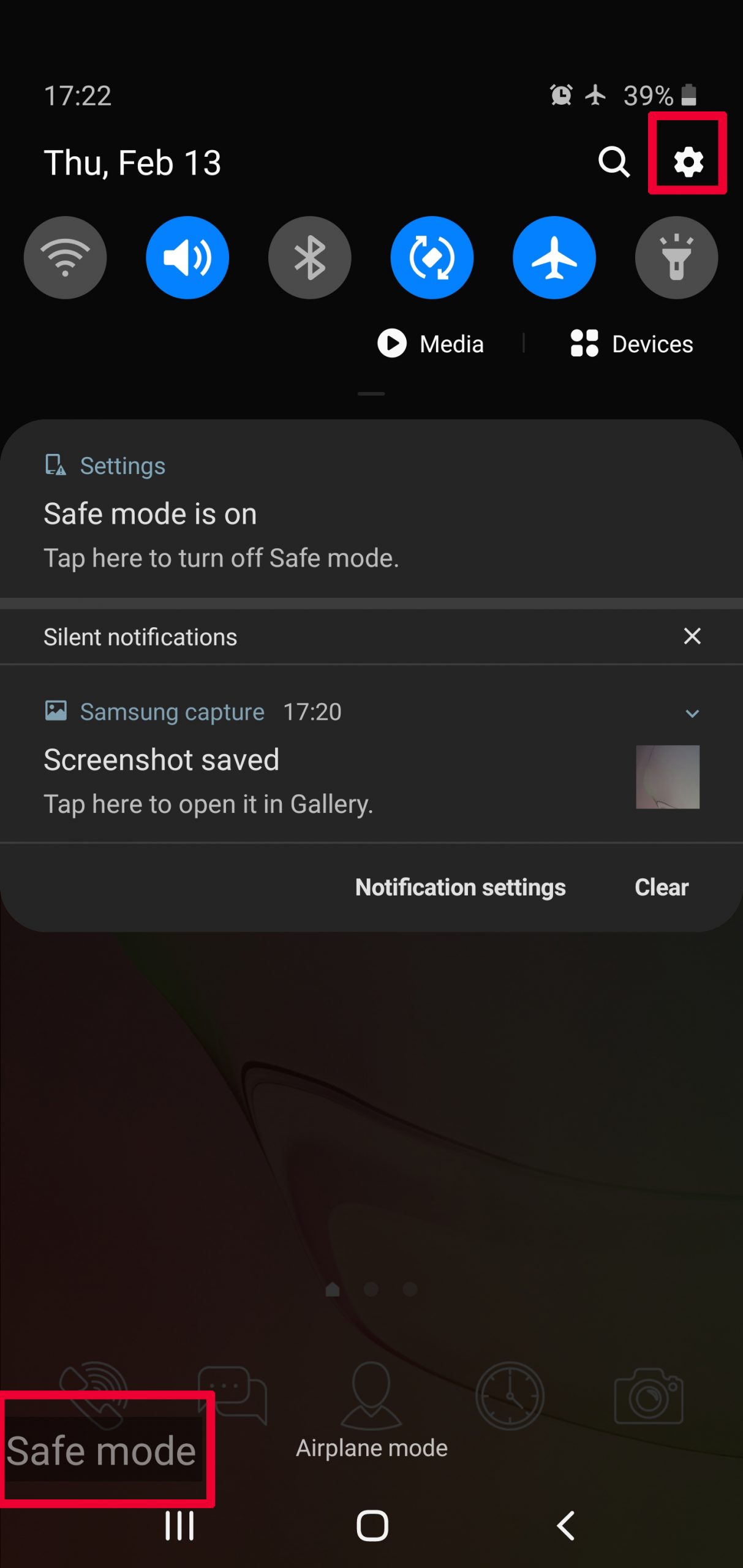

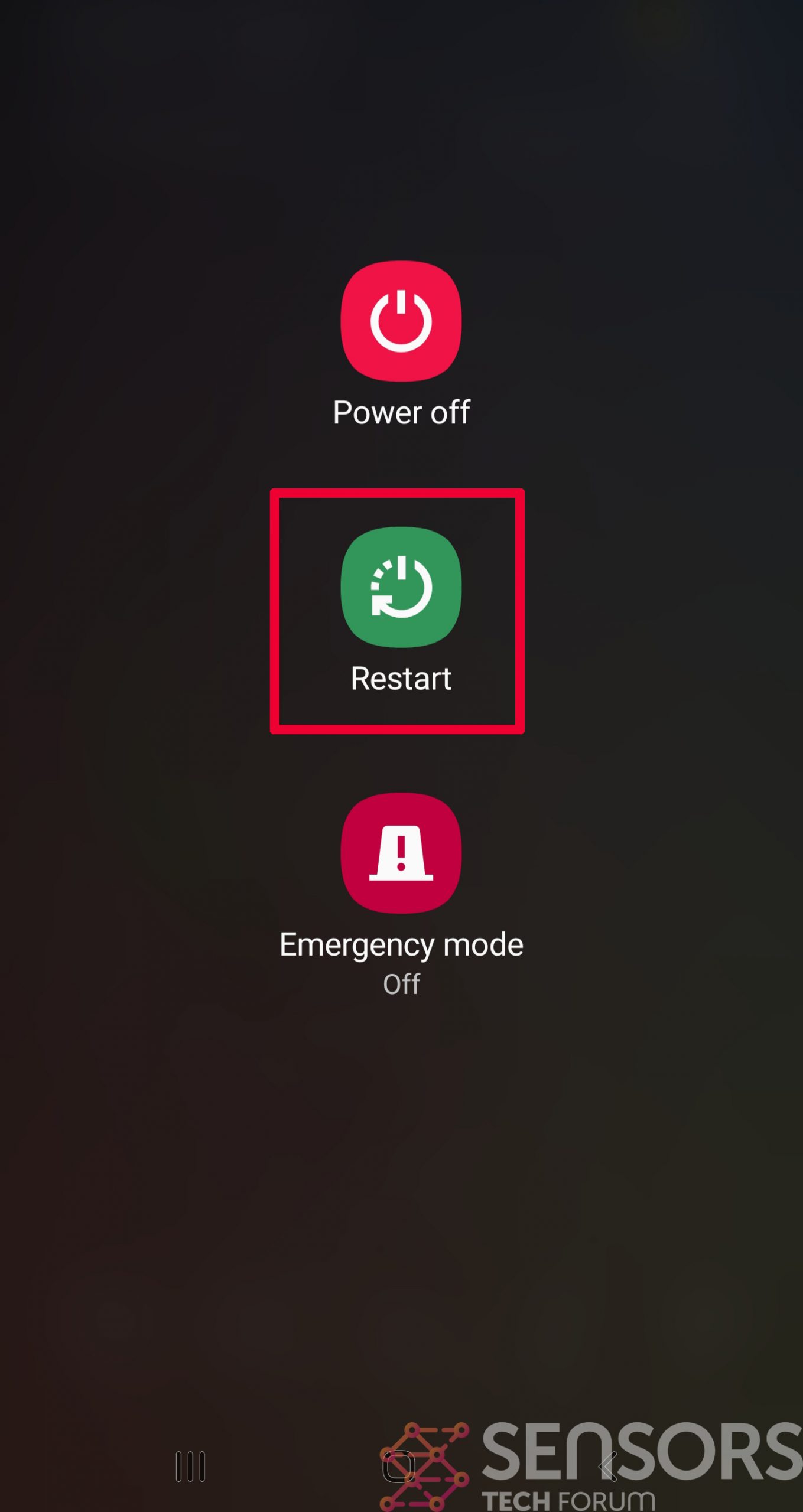

- Brug fejlsikret tilstand: Genstart din Android-enhed i 'Sikker tilstand'. Dette giver din enhed mulighed for at fungere med de minimale nødvendige processer og kan hjælpe med at identificere useriøse apps siden i fejlsikret tilstand, de fleste tredjepartsapps kører ikke.

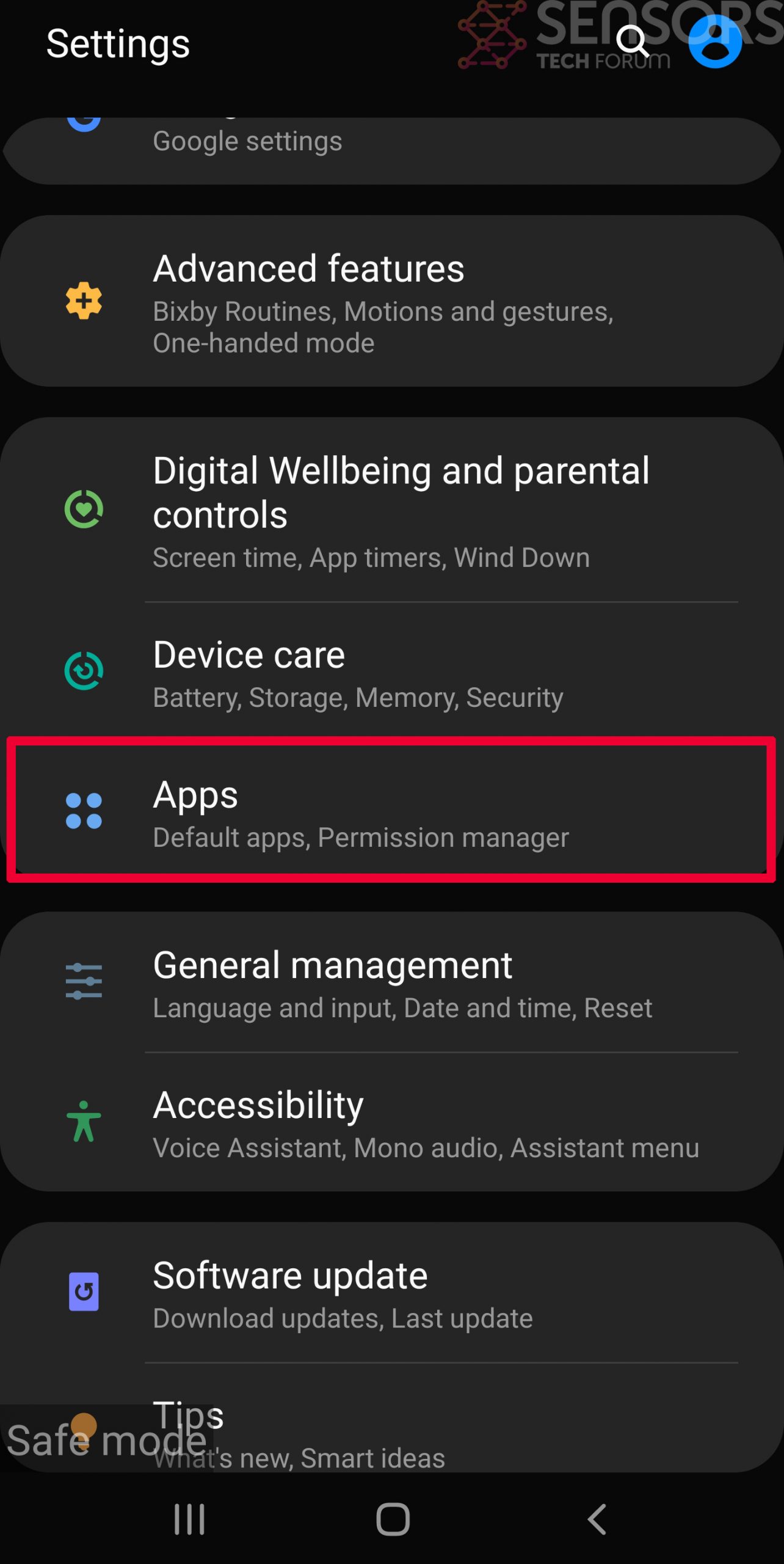

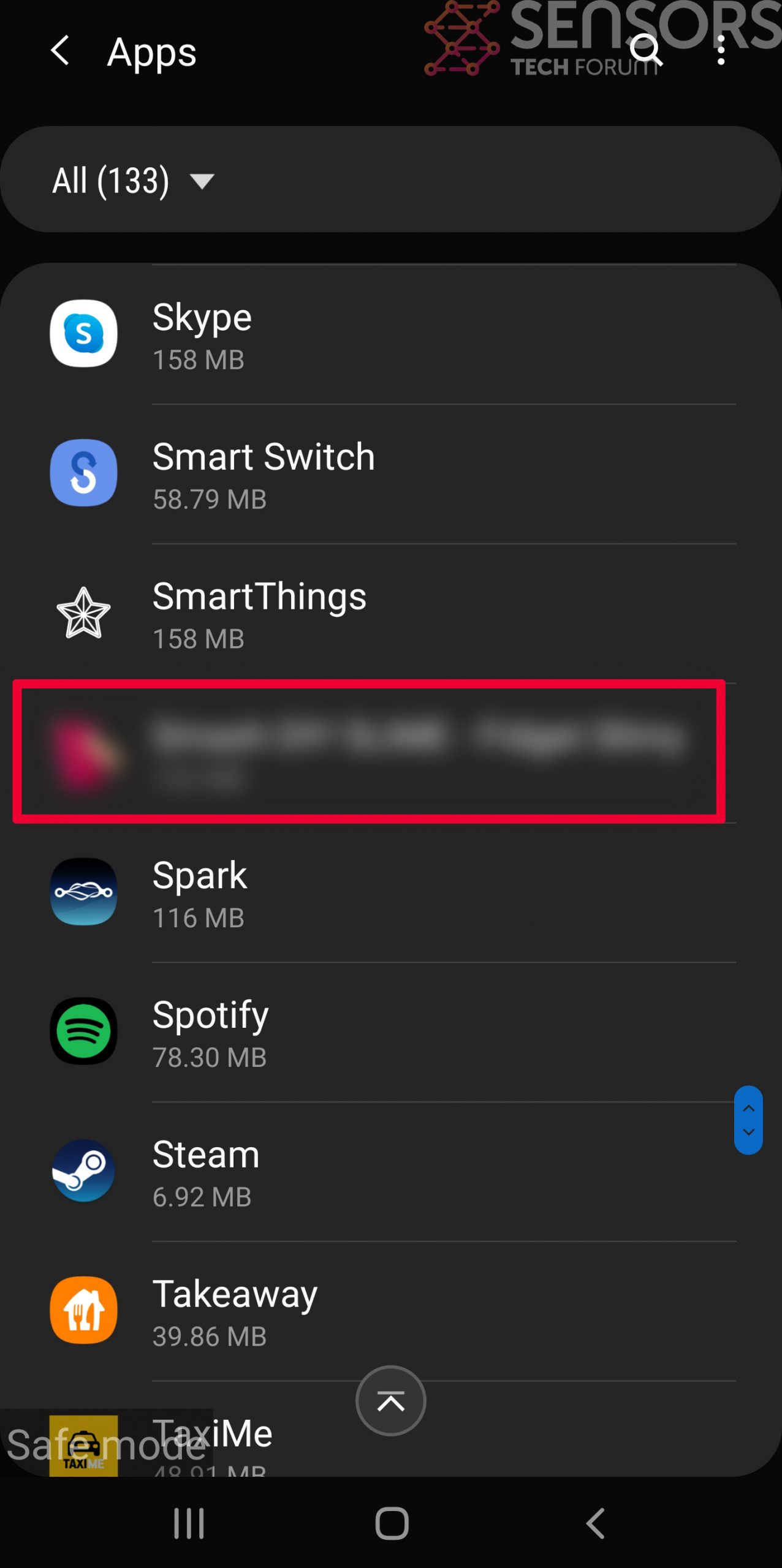

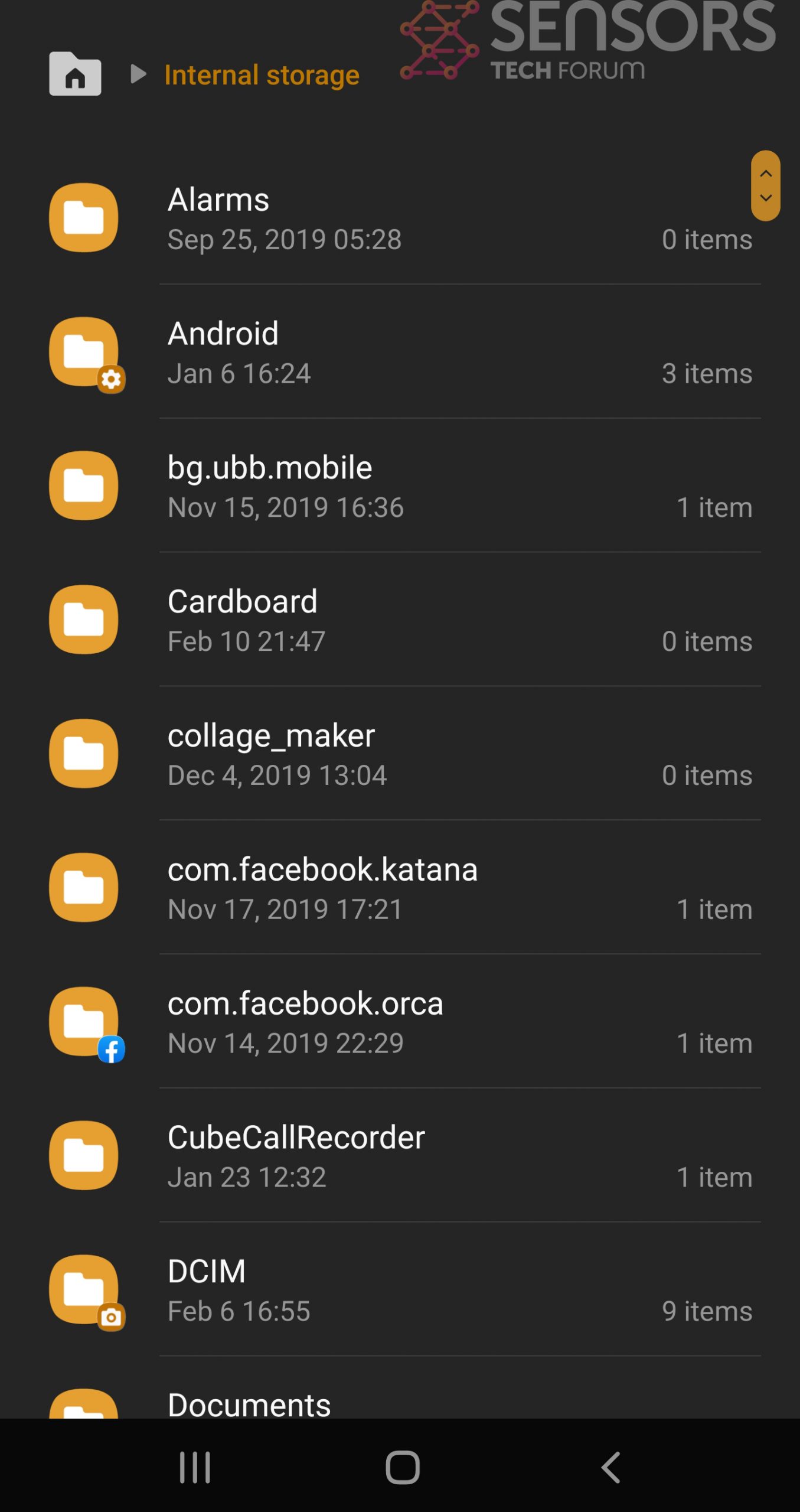

- Find og fjern mistænkelige apps: I fejlsikret tilstand, gå til 'Indstillinger’ > 'Apps’ og rul gennem listen for at finde og afinstallere eventuelle mistænkelige programmer, som du ikke kan huske at have installeret, eller som ikke ser ud til at høre hjemme.

- Kør en sikkerhedsscanning: Brug en velrenommeret antivirus-app til at scanne din enhed for malware. Hvis der opdages trusler, følg de angivne instruktioner for at løse dem.

- Gendan fabriksindstillinger: Hvis malwaren fortsætter, det kan være nødvendigt at udføre en fabriksnulstilling. Sikkerhedskopier vigtige data først, da dette vil slette alle data fra din enhed.

- Geninstaller apps fra betroede kilder: Efter nulstilling, geninstaller kun applikationer fra den officielle Google Play Butik for at undgå genintroduktion af malware.

Konklusion

Mens mange antivirus-apps tilbyder beskyttelse mod en række forskellige trusler, BingoMod beskæftiger formørkelse og teknikker til aftørring af enheder, der kan undgå standarddetektionsmetoder. Dens evne til at efterligne legitime applikationer og misbruge enhedsadministratortilladelser gør den til en hård modstander for almindelige antivirusløsninger.

Afslutningsvis, kampen mod mobil malware er i gang, og forblive beskyttet kræver både bevidsthed og handling. Ved at forstå risiciene, udvise forsigtighed, og ved at bruge effektive sikkerhedsværktøjer, brugere kan i væsentlig grad mindske truslen fra skadelig software. Det handler ikke kun om at forsvare sig mod aktuelle trusler, men også om at forberede sig på fremtidige udfordringer i det stadigt udviklende cybersikkerhedslandskab.

Forberedelse før fjernelse af malware.

, Før den egentlige fjernelse proces, Vi anbefaler, at du gør følgende forberedelse trin.

- Sluk telefonen, indtil du ved, hvor slemt er det virus infektion.

- Åbn disse trin på en anden, sikker enhed.

- Sørg for at tage dit SIM-kort, som virussen kunne korrupte det i sjældne tilfælde.

Trin 1: Luk din telefon til at vinde lidt tid

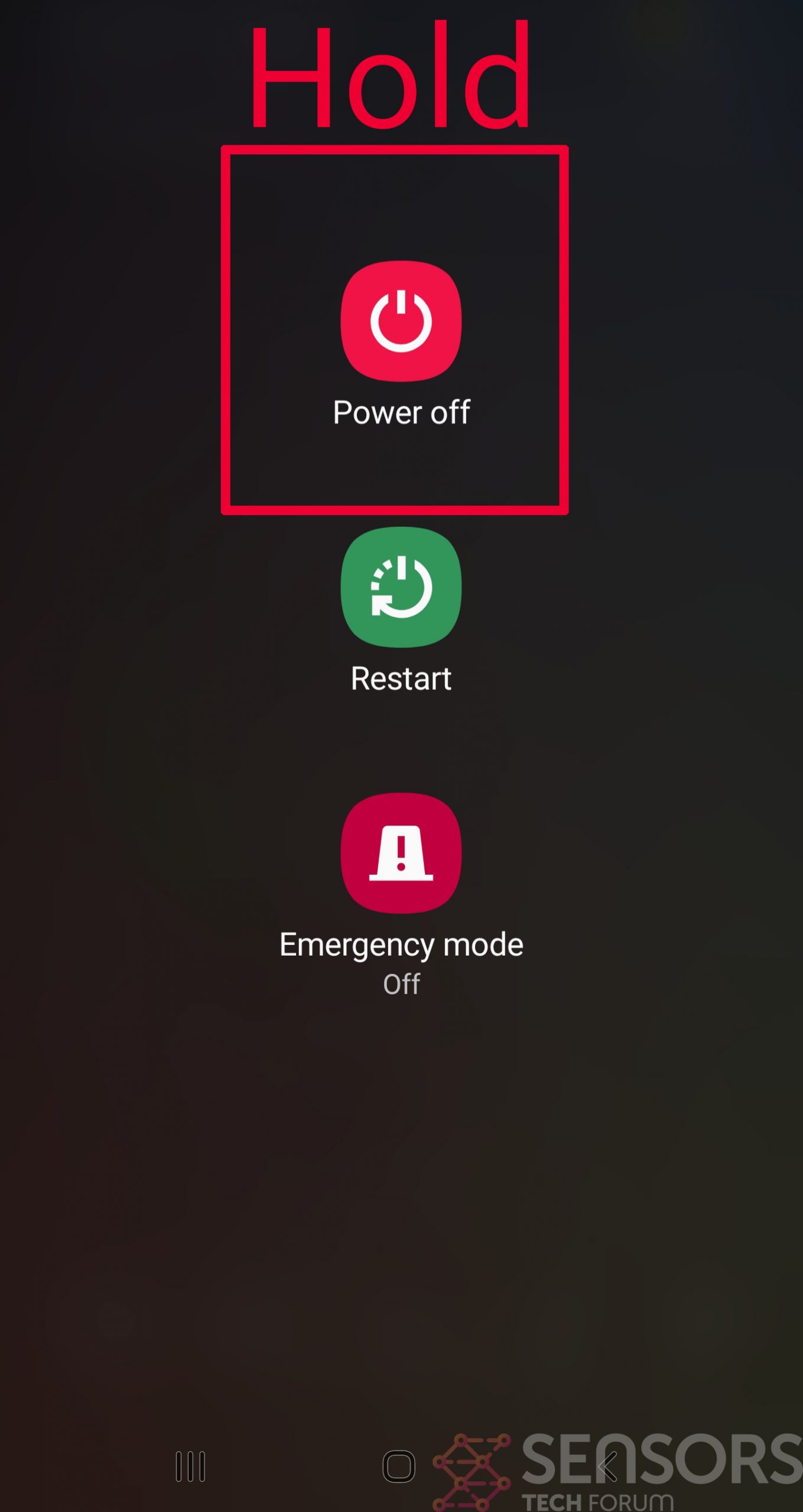

Nedlukning telefonen kan gøres ved at trykke på og holde sin magt knap og vælge nedlukning.

I tilfælde viruset sig ikke lade dig gøre dette, du kan også prøve at fjerne batteriet.

I tilfælde af at dit batteri ikke er aftageligt, du kan prøve at dræne det så hurtigt som muligt, hvis du stadig har kontrol over det.

Noter: Dette giver dig tid til at se, hvor slem situationen er, og til at kunne tage dit SIM-kort sikkert ud, uden tallene i det, der skal slettes. Hvis virus er på din computer, det er espeically farligt at holde sim-kort der.

Trin 2: Tænd fejlsikret tilstand af din Android-enhed.

For de fleste Android-enheder, skifte til fejlsikret tilstand er den samme. Dens gøres ved at følge disse mini-trin:

Trin 3: Eliminer App at Deres Tro er den virus

Normalt Android vira bliver maskeret i form af applikationer. For at eliminere apps, Følg disse mini-trin:

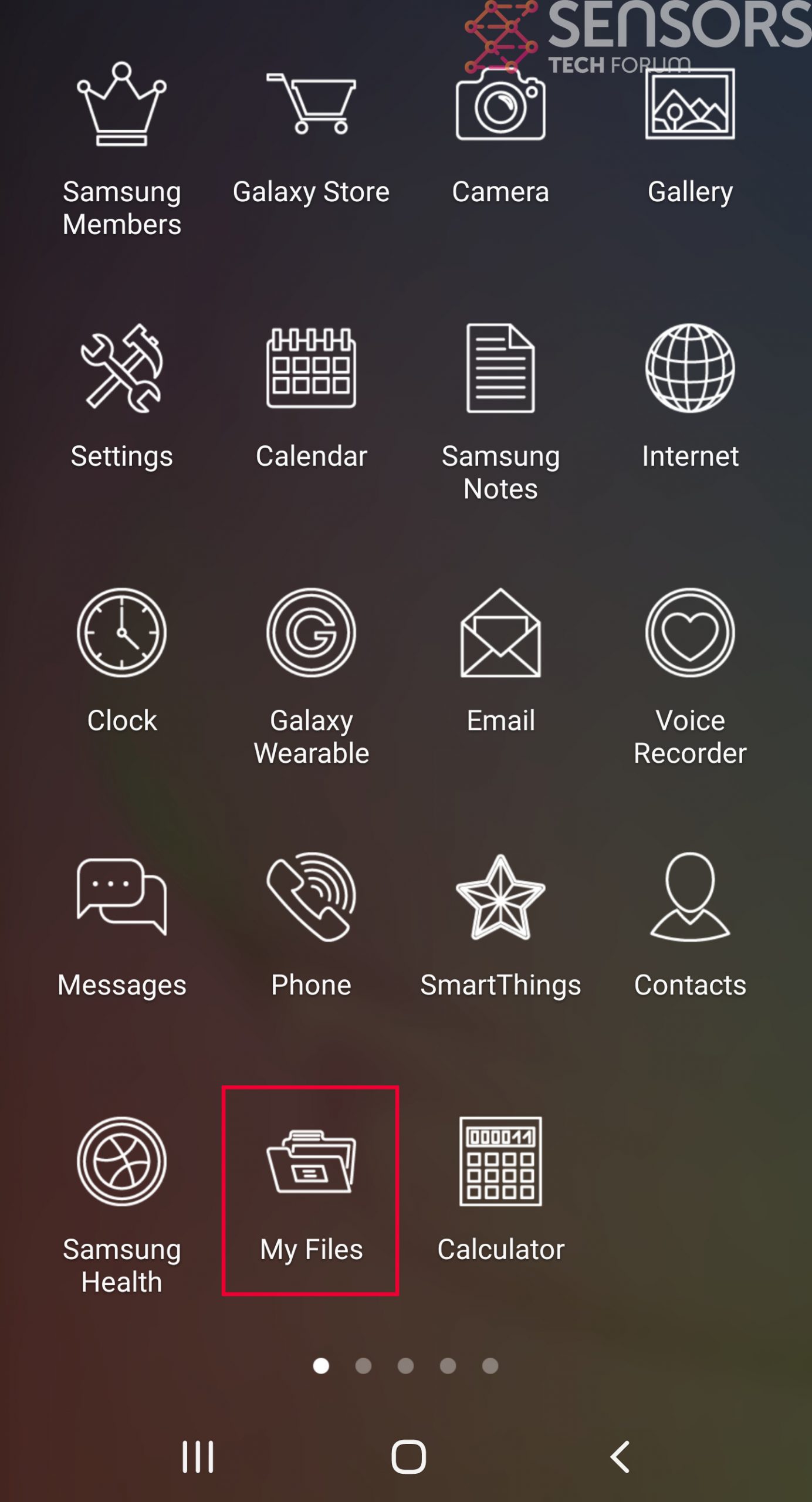

Trin 4: Find Skjult Virus filer på din Android-telefon og fjerner dem

Du skal blot finde virussen og holde-tryk på virusfilen for at slette den.