En ny botnet udfører omfattende angreb er blevet opdaget af sikkerhedseksperter. Den botnet er døbt DDG og proklameres den næststørste minedrift botnet nogensinde. Dens mål er REDIS og OrientDB servere.

DDG.Mining.Botnet angreb Beskrivelse

Et par måneder siden Netlab forskere bemærket en storstilet igangværende scanning, der var rettet mod OrientDB databaser. Efter en yderligere analyse, forskerne afsløret, at dette er ”en langvarig botnet”Som tager sigte på minedrift Monero. Netlab opkaldt botnet DDG.Mining.Botnet efter sin kernefunktion modul.

Ifølge Statistik, botnettet har minerede mere end 3,395 Monero der beløber sig til mere end $920,000, gør det til det næststørste Monero botnet efter MyKings botnet.

Den botnet har været aktiv i det mindste siden slutningen af 2016 og var blevet opdateret grundigt i løbet af 2017.

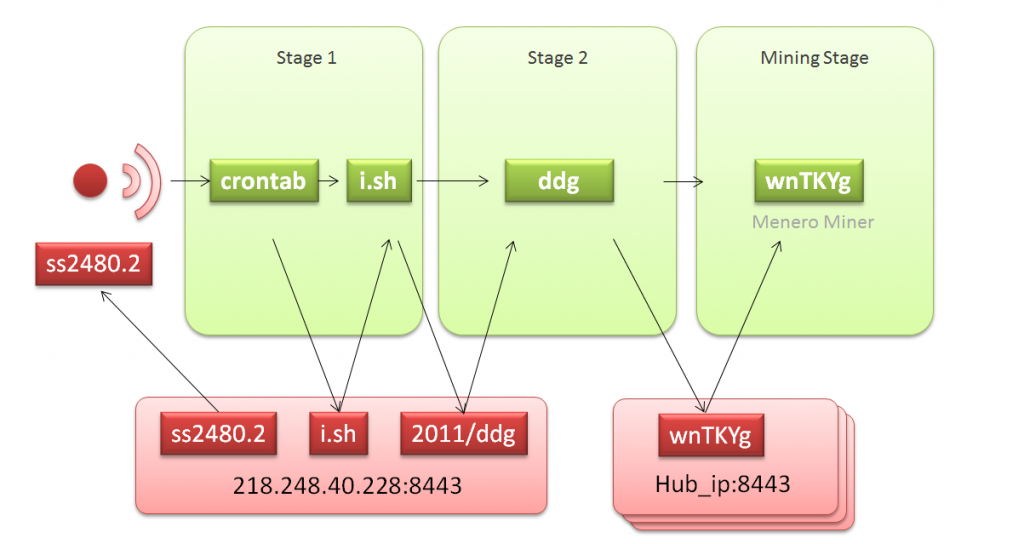

DDG bruger en C2 og HUB layout til at kommunikere med sine kunder. HUB er et sæt af IP-adresser og domænenavne, der bruges til at give Miner program for de kompromitterede kunder til at downloade.

Forskere bemærker også, at de var i stand til at registrere og Sinkhole to domænenavne, som blev udsendt af botnet er v2011. Takket være denne aktivitet, det var muligt for dem at få et nærmere blik på hele DDG botnet struktur.

DDG Botnet Monero mineaktiviteter

Anvendelserne botnet https://monero.crypto-pool.fr/ som sin minedrift pulje, og tre Monero tegnebøger:

- Wallet # 14AxgKJtp8TTN9Ab9JLnvg7BxZ7Hnw4hxigg35LrDVXbKdUxmcsXPEKU3SEUQxeSFV3bo2zCD7AiCzP2kQ6VHouK3KwnTKYg

- Wallet # 245XyPEnJ6c2STDwe8GXYqZTccoHmscoNSDiTisvzzekwDSXyahCUmh19Mh2ewv1XDk3xPj3mN2CoDRjd3vLi1hrz6imWBR1

- Wallet # 344iuYecTjbVZ1QNwjWfJSZFCKMdceTEP5BBNp4qP35c53Uohu1G7tDmShX1TSmgeJr2e9mCw2q1oHHTC2boHfjkJMzdxumM

Tilsyneladende, puljen gjort det muligt for forskerne at kontrollere udbetalingen af tegnebøger - alt 3,395 valuta.

Den DDG botnet udnytter følgende fjernkørsel af programkode fejl: CVE-2017-11.467. Gennem denne udnyttelse i form af et brute force-angreb, de botnet operatører er lykkedes at gå på kompromis ovennævnte servere. Hvad er generende er, at cyberkriminelle bag denne operation er rettet mod servere med kraftfulde computing kapaciteter.

Hvad angår selve angrebet, det følger denne ramme:

- Indledende scanning: Cyberkriminelle udnytter den kendte RCE sårbarhed over OrientDB database til at droppe angrebet nyttelast;

- Stage 1: Cyberkriminelle modificere lokale crontab planlagte opgaver, downloade og udføre i.sh (hxxp: //218.248.40.228:8443/i.sh) på den primære server for at holde det synkroniseret hver 5 minutter;

- Stage 2: DDG krydser den indbyggede fil hub_iplist.txt, så det kontrollerer konnektivitet af hver enkelt post og forsøger at hente den tilsvarende Miner programmet wnTKYg;

- Mining Stage: Den minearbejder-programmet påbegyndes, ved hjælp af IT-ressourcer i det kompromitteret vært for at begynde minedrift for de cyberkriminelle tegnebog.

Det er stærkt anbefales til computerbrugere til at scanne deres system for aktive infektioner og malware ved hjælp af en anti-malware program. Et sådant program tjener til at forhindre mange ondsindede handlinger og stoppe yderligere distribution af malware.

SpyHunter scanner vil kun afsløre truslen. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter