"Website er låst. overføre venligst 1.4 Bitcoin at løse 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 at låse indhold. "- Denne meddelelse er, hvad brugere og webstedsudgivere se efter en hjemmeside bliver angrebet med denne modbydelige web ransomware. Det er blevet rapporteret af malware forskere til at drage fordel af den open source Drupal content management software. Den ransomware låser hele databasen af hjemmesiden begrænse adgangen for brugerne og administratorerne af hjemmesiden. For at få adgang tilbage til webstedet, Drupal ransomware krav 1.4 BTC, der er ca. 630 USD som løsesum payoff.

"Website er låst. overføre venligst 1.4 Bitcoin at løse 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 at låse indhold. "- Denne meddelelse er, hvad brugere og webstedsudgivere se efter en hjemmeside bliver angrebet med denne modbydelige web ransomware. Det er blevet rapporteret af malware forskere til at drage fordel af den open source Drupal content management software. Den ransomware låser hele databasen af hjemmesiden begrænse adgangen for brugerne og administratorerne af hjemmesiden. For at få adgang tilbage til webstedet, Drupal ransomware krav 1.4 BTC, der er ca. 630 USD som løsesum payoff.

Trussel Summary

| Navn | "Drupal" Ransomware |

| Type | SQL Ransomware |

| Kort beskrivelse | Den ransomware udfører en SQL Injection, hvorefter kan låse brugeren ud af sin database og bede om løsepenge betaling af 1.4 BTC. |

| Symptomer | Filer på databasen kan være krypteret og utilgængelige. En løsesum notat vises på webstedets sider. |

| Distributionsmetode | Målrettet angreb |

| Brugererfaring | Tilmeld dig vores forum til Diskuter Drupal Ransomware. |

”Drupal” Ransomware og Hvordan virker det inficere

Denne ransomware bruger en teknik, der fortsat er en af de mest udbredte anvendte versus dårligt designede hjemmesider - en SQL injektion angreb. Det er meget effektivt, primært fordi det direkte angriber databasen. Angrebet udføres af angribere i flere etaper:

Stage 1: Målretning et websted.

Dette er sandsynligvis den vigtigste fase, fordi resultatet af infektionen afhænger af det. De hackere, der har erfaring med SQL-injektioner er ganske klar over, at de skal vælge en hjemmeside, som ikke er så veludviklet, især sikkerhed klogt.

Da målretning et websted er en tids-bekostelig proces, eksperter på Udemy`s Blog har rapporteret, at der hackere bruger en teknik kaldet Google Dorking. Det er en filtrering af hjemmesider, baseret på specifikke kriterier, de søger, svarende til, hvordan nogle spam bots målrette hjemmesider.

Klik på billedet nedenfor for at se nogle nylige (på tidspunktet for skrivning) eksempler på brug af Google ”Dorking” for at finde resultater baseret på forskellige kriterier:

Source: Exploit-DB`s Google Hacking Database

Source: Exploit-DB`s Google Hacking Database

Google Dorking kan også bruges til følgende filtreringer:

- Sårbarheder og sårbare filer.

- Fodfæste, der tillader hackere at få adgang til mapper simple web-servere.

- Steder, der indeholder følsomme mapper.(eller hemmelige dem)

- Sårbare servere - servere med specifikke sårbarheder, der er mest sandsynligt den type Dorking bruges af denne ransomware.

- Fejlmeddelelser.

- Netværk eller sårbarhed data.

- Forskellige Online Devices.

- Web Server Information.

- Filer, der har brugernavne i dem.(Kun)

- Password-filer.

Der kan også være andre oplysninger, der kan findes ved hjælp af denne metode.

Efter at hackere har bookmarked en liste over flere hjemmesider til at angribe, de begynder at sortere dem ud ved at lede efter sårbarheder i dem. Dette kan ske ved blot at tilføje en apostrof efter et indeks side af en hjemmeside, for eksempel:

→ Website.com/index.html'

Hvis denne hjemmeside returnerer en SQL-fejl, så er det sårbart over for en injektion angreb.

Stage 2: Udførelse af SQL Injection

Denne type angreb involverer samle SQL oplysninger om SQL-database selv, såsom at forsøge at gætte, hvor mange kolonner det har. Efter dette, sådanne oplysninger kan bruges til en kommando, der kan skrives direkte på indekset. Derfra, cyber-kriminelle kan bruge forskellige taktikker afhængigt af, hvad de ønsker at gøre.

Hvad de ”Drupal” Angribere Har mest sandsynligt Udført

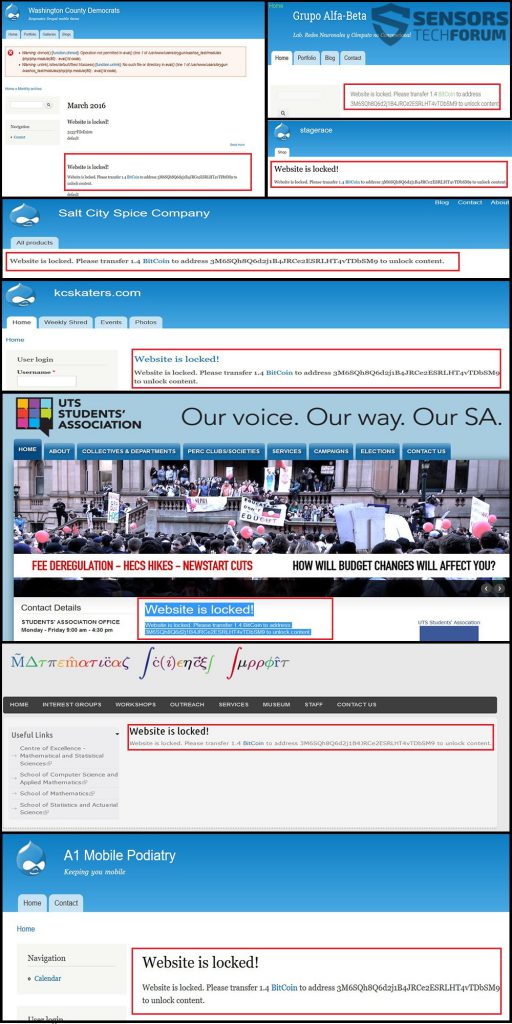

Angriberne kan have brugt ondsindede SQL-injektion for at få adgang til specifikke oplysninger, der gav dem adgang til hele databasen. Derfra, de kan have udført enten kryptering af filerne eller kan have direkte kopieret indholdet af hjemmesiden på deres server. Enten måde, de forlader følgende meddelelse på forskellige inficerede hjemmesider:

Disse websites påpege over for en meget nøje planlagt angreb, der sigter efter specifikke sårbarheder i SQL databaser relateret til hjemmesider ved hjælp af Drupal.

”Drupal” Ransomware - Konklusion, Database Gendannelse, og Forebyggelse

Hvis du er blevet et offer for denne modbydelige angreb, har du flere muligheder:

- For at gendanne filer, hvis du har en sikkerhedskopi af din database eller andet sted.

- For at kontakte udbyderen af din hosting og bede om eventuelle sikkerhedskopier, at de kan blive nødt til din hjemmeside.

- At ansætte en data recovery specialist til at hjælpe dig med at fastslå, om filerne er stadig i databasen, og hvis de kan dekrypteres, hvis kodet med en cipher.

Enten måde, dette er ikke en cyber-trussel, som tåber rundt. På grund af arten af data, som den koder, vi kan se sådanne angreb til at blive mere udbredt i fremtiden. Dette er en af grundene til, vi på det kraftigste råde MOD betale nogen løsesum penge til cyber-kriminelle.

Det er også en god ide at have en pålidelig anti-malware værktøj, hvis du arbejder på en kompromitteret hjemmeside, fordi de kriminelle kan have indstillet malware til at inficere andre enheder, der bruger hjemmesiden.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter